| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

最近针对物联网(IOT)设备,特别是network-attached storage (NAS)应用,利用linux samba 服务缺陷( CVE-2017-7494)的恶意代码被曝光。而在物联网linux上利用的该漏洞也被称为EternalRed (永恒之红)或 SambaCry 。

该漏洞 (CVE-2017-7494) 被称为 SambaCry或永恒之红(EternalRed), 因为与 WannaCry 利用的 smb 漏洞(永恒之蓝,EternalBlue)的相似之处。

利用该缺陷,恶意软件ELF_SHELLBIND可以将共享库上载到可写共享区域,然后通过服务器加载该库,实现攻击者能够在目标系统上执行任意代码的目的。

[出自:jiwo.org]

[出自:jiwo.org]

与之前发现的 SambaCry 类似, ELF_SHELLBIND也在目标系统上打开一个命令shell。但是ELF_SHELLBIND.a 与之还是有明显的区别:

第一, 它针对的是物联网设备, 特别是中小型企业青睐的网络连接存储 (nas) 设备。

第二,ELF_SHELLBIND 还针对不同的体系结构, 如 mips、arm 和 powerpc。

该漏洞已经于5月发布了补丁,但由于samba非常受欢迎, 因此该漏洞可能还在影响几个主要供应商的产品,包括路由器、NAS 系统、服务器和物联网IOT设备, 一些供应商已经开始发布补丁和变通办法。

思科迄今只确定了两个易受攻击的产品: 思科网络分析模块和思科视频监控媒体服务器。仍在调查中的产品列表包括路由器、网络和内容安全、通信、视频和远程处理解决方案;

NETGEAR通知客户, CVE-2017-7494 影响其所有的 ReadyNAS、所有 ReadyDATA 和数个 C、R和 N系列路由器。该公司已经发布了 ReadyNAS 6.x 固件修复程序。建议用户禁用对共享驱动器的写访问, 并删除连接到其路由器或网关的任何USB 存储设备;

QNAP 和 Synology 也开始为其受影响的产品发布补丁;

Western Digital (WD)似乎没有发布任何安全警告;

Veritas已经通知客户, 它正在为NetBackup打补丁;

NetApp 已确定 samba 漏洞影响其 StorageGRID 产品, 而该公司已发布了变通办法;

Sophos和 F5 告诉用户, 他们的产品不容易受到利用这一缺陷的攻击

... ...

该类攻击由Trend Micro首先发现。研究人员首先在针对小型和中型企业使用的 BAS 设备的攻击中发现了利用该漏洞的行为。而这些攻击使用的恶意软件竟然支持包括mips, arm 和 powerpc在内的多种架构。

攻击者通过internet 搜索引擎来发现使用 samba 的设备, 进而尝试将恶意软件文件写入其公用文件夹。

利用 Shodan搜索Samba 和端口445,则会得到一个IP列表。攻击者只需创建一个可以自动将恶意文件写入列表中每个 ip 地址的工具。一旦他们将文件写入到公用文件夹中, 具有 EternalRed 漏洞的设备就会变成 ELF_SHELLBIND的一个受害者。

ELF_SHELLBIND也会试图利用 SambaCry, 因为它是通过导出函数 samba_init_module 调用的。上传后, 在 samba 公用共享文件夹中, 攻击者需要绝对本地文件名, 并发送一个 ipc 请求来诱使服务器加载并运行本地存储的程序文件。

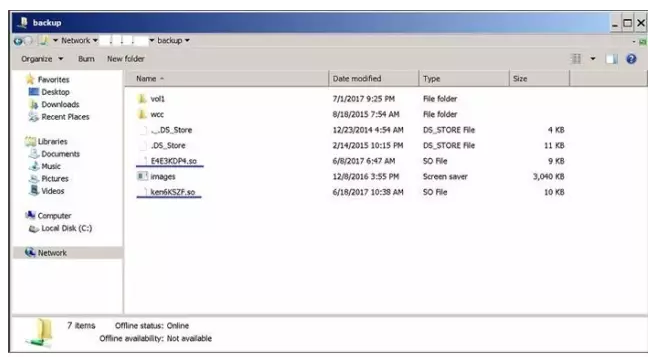

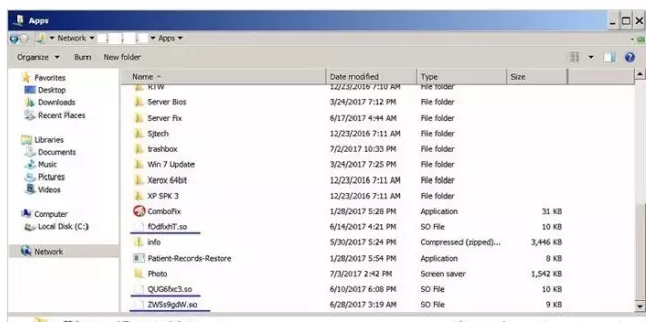

公用共享文件夹中恶意软件文件的示例

一旦恶意软件通过上述导出功能加载, 它就会从调用函数 change_to_root_user 开始, 这是 samba 守护进程 (特定于 SMBv2) 作为 root 或当前用户的 EUID 运行所必需的。

然后, 恶意软件将自己从它正在运行的任何父进程 (samba 服务器进程) 中分离出来, 并 daemonizes 它的进程 (通过函数 detach_from_parent)。

该恶意软件发送Knock消息,从之可判断它的C&C服务器在东非 "169 [.]239 [.]128 [.]123 ",使用TCP 80端口。

Knock消息包括:

HEAD / HTTP/1.0

服务器读取响应, 但从不以任何方式回复它。Socket在此时关闭,通过这个阶段, 攻击者已经获得了系统的 ip 地址。

进而,恶意软件删除从 iptable删除涉及TCP/61422的所有规则,并添加接受所有TCP/61422通信的规则,使得一般防火墙失效。

然后, 恶意软件在61422端口上打开侦听模式, 接收攻击者的连接。一旦攻击者连接到此套接字, 恶意软件就会发送消息:

Welc0me to shell

Enter password:

恶意软件希望攻击者输入密码:

q8pgzfs7n1mobjhf

如果攻击者使用上述的密码, 恶意软件将发送以下消息:

Access granted

一旦成功建立了连接并确认了身份验证, 攻击者就会在受感染的系统中拥有一个shell, 基本上可以控制该设备。恶意软件使用该系统的 shell 位于/bin/sh 上, 执行它通过此套接字 (stdin, stdout, 和stderr 所有重定向到套接字) 接收的任何东西。

S认为:防范此类攻击,一是要及时打上供应商针对CVE-2017-7494的补丁;二是要关闭或严格限制共享文件访问(尤其是写操作)的权限;三是根据上述文中的端口或字符设置有效的防火墙规则。