| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

微软、谷歌、惠普、联想和富士通,几大科技巨头警告客户:德国半导体制造商英飞凌科技生产的某些芯片,受加密相关严重漏洞影响。

[出自:jiwo.org]

[出自:jiwo.org]

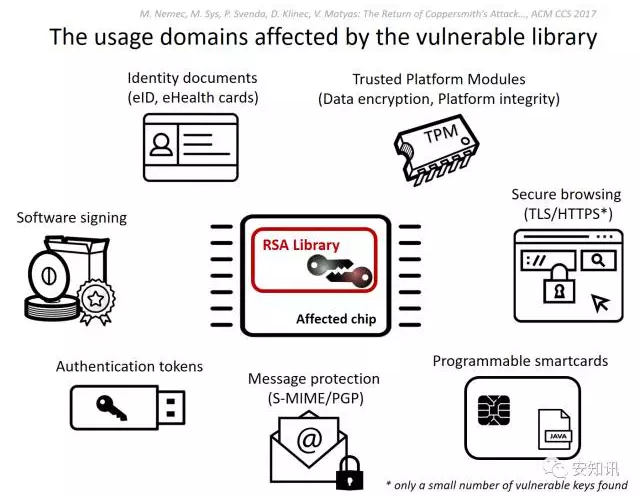

可信平台漏洞可使攻击者获取RSA私钥

该漏洞编号为CVE-2017-15361,与可信平台模块(TPM)相关。TPM是一个国际标准,用于保护计算设备中的加密过程,安全存储密钥、口令、证书和其他敏感数据。为保护硬件安全,一些英飞凌微控制器中实现了TPM。

该问题在于,TPM产生的RSA密钥(比如出于磁盘加密目的),可因所谓“快速质数”技术的使用而被破解。“快速质数”是一种帮助加速RSA公/私钥对产生的算法。

捷克马萨里克大学、英国 Enigma Bridge 公司,以及意大利威尼斯东方大学的一组研究人员,发现了该问题。

据介绍,该漏洞可致知晓公钥的攻击者获取到RSA私钥。此类攻击可远程进行,漏洞芯片产生的所有的密钥都受影响。研究人员称:1024比特的RSA密钥,用一片老式英特尔Xeon处理器,花40-80美元,在97个CPU日之内即可破解;而2048比特的密钥,要用 140 CPU 年,且花费在2万到4万美元之间。英飞凌估测,如果使用600个CPU,2048比特密钥可在1个月之内被破解。

私钥可被用于冒充合法拥有者、解密敏感消息、伪造签名(比如软件发布),还有其他相关攻击。

当然,漏洞的切实后果,取决于使用场景、公钥可用性和所用密钥长度。研究员们发现并分析了多个领域中的脆弱密钥,包括电子公民文件、身份验证令牌、可信启动设备、软件包签名、TLS/HTTPS密钥和PGP。目前已确认的脆弱密钥数量约有76万个,但实际脆弱密钥数量可能多出2到3个数量级。

漏洞的完整技术细节,将在11月初举行的ACM计算机与通信安全大会(CCS)上公布。

受影响科技巨头发布安全公告

该漏洞在1月底被发现,2月报告给了英飞凌。该公司一直在与受影响硬件原始设备制造商(OEM)和PC制造商合作解决该问题。

英飞凌发布了一个固件更新(https://www.infineon.com/cms/en/product/promopages/tpm-update/?redirId=59160),为该漏洞打上补丁。而微软、谷歌、惠普、联想和富士通,则已发布安全公告提请客户注意。

微软称,尚未发现利用该漏洞的任何攻击,但已发布Windows安全更新,并警告用户:TPM固件更新仍需安装,且之前创建的密钥都应重新发布。

惠普也发布了诸多更新,包括其多款笔记本电脑、移动工作站、瘦客户端、商用台式机、零售系统和工作站台式机。受影响型号有:Chromebook、Elite、EliteBook、mt和t瘦客户端、Pro、ProBook、Stream、ZBook、ZHAN、260 G1/G2、280 G1/G2、406 G1/G2、Elite Slice、EliteDesk、EliteOne、ElitePOS、MP9、ProDesk、ProOne、RP9、Z工作站、Envy、Spectre和OMEN X。

联想称其多款产品不受该漏洞影响。受影响设备仅有各型ThinkCentre、ThinkPad和ThinkStation。

谷歌则公布了受影响Chromebook列表(https://sites.google.com/a/chromium.org/dev/chromium-os/tpm_firmware_update)。该公司称, Chrome OS 依赖TPM产生的RSA密钥实现几个功能,包括延缓暴力破解攻击、硬件支持的密钥和证书,以及 Verified Access 认证过程。

富士通发布了多款工具以解决其受影响产品中的漏洞,包括OEM主板、ESPRIMO台式机、FUTRO瘦客户端、CELSIUS工作站、LIFEBOOK笔记本电脑、STYLISTIC平板和PRIMERGY服务器。

英飞凌表示,WinMagic全盘加密软件同样受到了影响,但该软件目前尚无任何通告。