| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

简介

一种新型勒索软件“坏兔子 (Bad Rabbit)”给多个东欧国家造成损害,同时影响200多个政府机构和私营企业。截至目前,俄罗斯、保加利亚和土耳其均遭受攻击。

已证实的受害者包括乌克兰敖德萨机场、乌克兰基辅地铁系统、乌克兰基础设施部、三个俄罗斯新闻机构(包括Interfax和Fontanka在内)。乌克兰CERT团队已发布报告,警告乌克兰企业警惕此次攻击。

这次,“坏兔子”的传播速度跟分别于今年5月份和6月份爆发的“想哭 (WannaCry)”和NotPetya攻击类似。

[出自:jiwo.org]

“坏兔子”通过虚假Flash更新传播

ESET和Proofpoint公司的研究人员表示,“坏兔子”最初通过虚假的Flash更新包传播,但它似乎自带可在网络内部横向转移的工具,这也可解释为何会在如此短的时间里会传播到多个组织机构中。

卡巴斯基公布报告称,公司的遥测数据披露,“勒索软件是通过drive-by攻击传播的”,而且“受害者从合法新闻站点被重定向至虚假的含有虚假Flash更新包的网站上。”

根据ESET、Emsisoft和Fox-IT的分析来看,“坏兔子”通过Mimikatz从本地电脑的内存中提取凭证以及一长串硬编码凭证,它试图通过SMB和WebDAV访问位于同一个网络中的服务器和工作站。

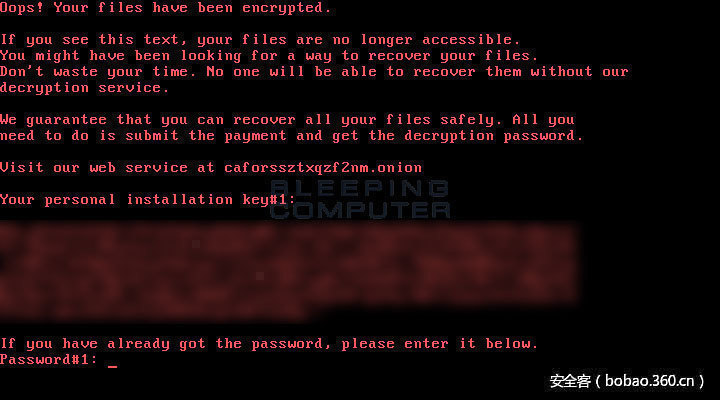

“坏兔子”是一个所谓的磁盘编码器,类似于Petya和NotPetya。“坏兔子”首先会加密用户电脑上的文件,然后替换MBR(主引导记录)。

一旦“坏兔子”执行完任务,它就会重启用户电脑,并留下自定义的MBR勒索留言。勒索留言几乎跟NotPetya使用的留言没有任何区别。尽管如此,两者之间并无太多相似之处,Intezer指出两者之间只重用了13%的代码。

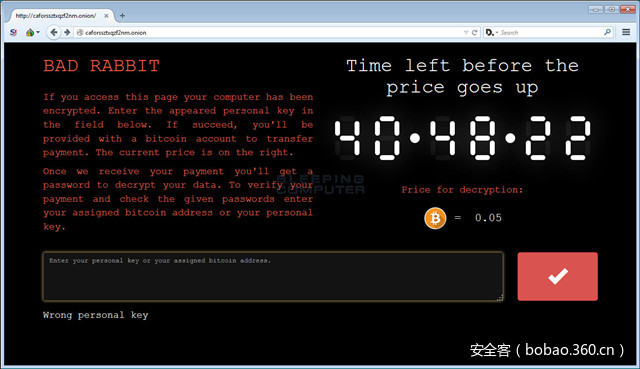

勒索留言要求受害者访问Tor网络上的一个站点并支付0.05比特币(约折合280美元)。而且受害者只有40多个小时的支付时间,否则勒索金就会上涨。

“坏兔子”勒索软件似乎基于DiskCryptor,它是一款开源的磁盘加密工具,跟今年年初攻击旧金山Muni交通服务的勒索软件HDDCryptor类似。

“坏兔子”的源代码中也包含多种如Grayworm角色等的《权力的游戏》引用。另外,它还设置了三种任务“卓耿 (Dragon)”、“雷哥 (Rhaegal)”和“利昂 (Viserion) ”,而这三个名称均为《权力的游戏》中提到的龙。“坏兔子”并非首个提到《权力的游戏》引用的勒索软件。Locky勒索软件攻击活动中所使用的其中一个脚本也包含类似引用。

“坏兔子”技术细节

对“坏兔子”勒索软件的分析还在进行中,以下是一些已知信息:

如之前所述,“坏兔子”目前针对的俄罗斯和其它东欧国家,通过已被黑站点展示虚假的Adobe Flash更新通知。当用户点击这些通知消息时,它就会下载一个名为install_flash_player.exe的文件。

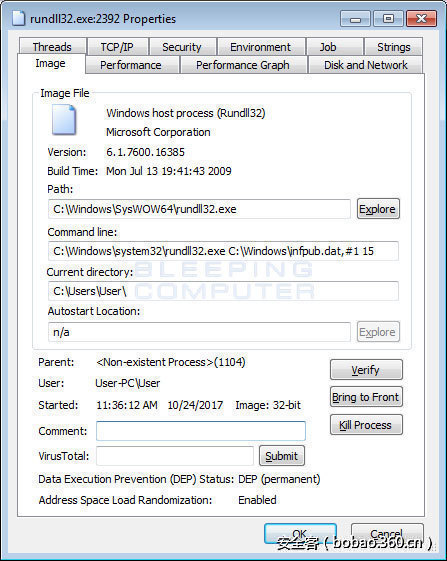

当install_flash_player.exe执行后,它会释放另外一个文件C:\Windows\infpub.dat 并通过命令

|

1

|

C:\Windows\system32\rundll32.exe C:\Windows\infpub.dat, #1 15

|

执行该文件。

执行后,Infpub.dat就会创建C:\Windows\cscc.dat和C:\Windows\cscc.dat文件。Cscc.dat文件实际上是DiskCryptor中dcrypt.sys Filter驱动的重命名版本。Infpub.dat随后会创建Windows服务 Windows Client Side Caching DDriver,后者用于推出cscc.dat驱动。

Infpub.dat也会在用户登录到计算机时创建一个任务推出dispci.exe文件。这个任务即Rhaegal(上文提到的《权力的游戏》中的角色“雷哥”)。该任务会执行

|

1

|

"C:\Windows\dispci.exe" -id [id] && exit

|

命令。

Cscc.dat驱动和dispci.exe文件用于加密磁盘并修改MBR来展示勒索信息,如下:

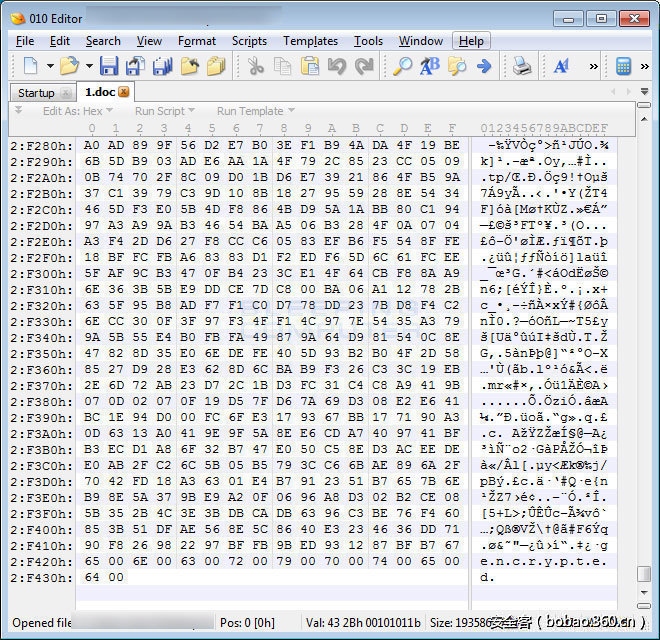

Infpub.dat并未完成,而且还有很多花招未出手。安装好DiskCryptor组件后,它还会在用户计算机中执行用户模式的文件加密。这些文件使用的加密算法似乎是AES。用于加密的AES加密密钥随后会通过一个嵌入式RSA-2048公钥加密。目前尚不知晓最终的加密密钥存储在哪里,但可能被添加至加密文件。

当“坏兔子”加密文件时,跟多数勒索软件不同,它不会在所加密文件的名称后面添加新扩展。而是会在每个加密文件的末尾添加文件标记字符 “encrypted”,如下。

最后,Infpub.dat也能够通过SMB传播至其它计算机中。它窃取受害者计算机中的凭证或包含用户名和密码的清单,然后经由SMB访问网络共享盘的方式传播。如果它能访问远程网络共享盘,那么它就会自我复制并在其它计算机中执行勒索软件。

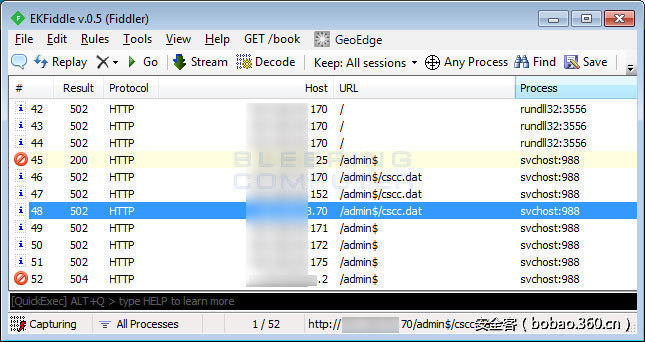

SMB流量示例如下:

最终,“坏兔子”会再创建两项计划任务用于重启计算机。这些计划任务也是根据《权力的游戏》中的名称命名的,它们是“卓耿”和“利昂”。这些任务用于关闭和重启计算机以便在登录时执行其它程序或者最终在Windows启动之前显示启动锁定屏幕。

由此可见,“坏兔子”内置着很多功能,随着各安全公司的分析进展,有望了解更多相关情况。我们将持续关注事态进展。

“坏兔子”IOCs

哈希:

install_flash_player.exe: 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

infpub.dat: 579fd8a0385482fb4c789561a30b09f25671e86422f40ef5cca2036b28f99648

cscc.dat (dcrypt.sys): 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

dispci.exe: 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

文件:

C:\Windows\infpub.dat

C:\Windows\System32\Tasks\drogon

C:\Windows\System32\Tasks\rhaegal

C:\Windows\cscc.dat

C:\Windows\dispci.exe

注册表项

HKLM\SYSTEM\CurrentControlSet\services\cscc

HKLM\SYSTEM\CurrentControlSet\services\cscc\Type1

HKLM\SYSTEM\CurrentControlSet\services\cscc\Start0

HKLM\SYSTEM\CurrentControlSet\services\cscc\ErrorControl3

HKLM\SYSTEM\CurrentControlSet\services\cscc\ImagePathcscc.dat

HKLM\SYSTEM\CurrentControlSet\services\cscc\DisplayNameWindows Client Side Caching DDriver

HKLM\SYSTEM\CurrentControlSet\services\cscc\GroupFilter

HKLM\SYSTEM\CurrentControlSet\services\cscc\DependOnServiceFltMgr

HKLM\SYSTEM\CurrentControlSet\services\cscc\WOW641

勒索留言:

网络活动:

137, 139, 445端口的本地/远程流量

caforssztxqzf2nm.onion

被加密的目标文件的扩展名

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

内嵌的RSA-2048密钥:

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA5clDuVFr5sQxZ+feQlVvZcEK0k4uCSF5SkOkF9A3tR6O/xAt89/PVhowvu2TfBTRsnBs83hcFH8hjG2V5F5DxXFoSxpTqVsR4lOm5KB2S8ap4TinG/GN/SVNBFwllpRhV/vRWNmKgKIdROvkHxyALuJyUuCZlIoaJ5tB0YkATEHEyRsLcntZYsdwH1P+NmXiNg2MH5lZ9bEOk7YTMfwVKNqtHaX0LJOyAkx4NR0DPOFLDQONW9OOhZSkRx3V7PC3Q29HHhyiKVCPJsOW1l1mNtwL7KX+7kfNe0CefByEWfSBt1tbkvjdeP2xBnPjb3GE1GA/oGcGjrXc6wV8WKsfYQIDAQAB