| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

一、分析背景

近日,国际知名安全厂商趋势科技发布了名为《ZNIU: First Android Malware to Exploit Dirty COW Vulnerability》(ZNIU:第一种利用“脏牛”漏洞的安卓恶意软件)的分析报告。“脏牛”(Dirty COW)CVE-2016-5195漏洞是去年10月爆出的在Linux内核存在九年之久的提权漏洞,研究人员当时表示,攻击者可以利用该漏洞攻击Linux服务器,Linux随即发布补丁修复漏洞。 [出自:jiwo.org]

由于安卓操作系统基于早期的Linux内核,“脏牛”还可能被用来获取安卓设备的Root权限, Google于2016年11月发布对应的安卓补丁。9月25日,趋势科技的安全研究人员发布报告介绍了一款新恶意软件ZNIU,其使用“脏牛”获取设备的Root权限,并植入后门。

二、分析内容

基于国际领先恶意样本分析能力以及强大的移动安全大数据能力,腾讯 反诈骗实验室对 趋势科技的报告进行了解读 ,并从恶意样本的演变趋势、传播渠道和影响范围 进行了深入的分析。

2.1 恶意样本分析

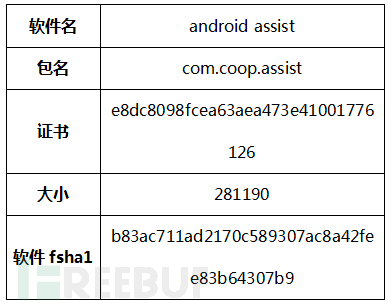

2.1.1 恶意样本基本信息分析

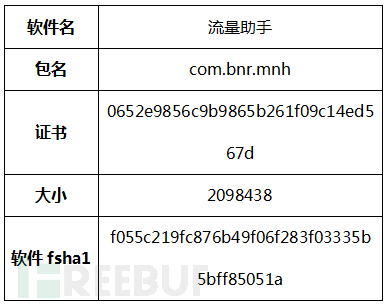

从我们收集的样本数据分析可知,此类恶意应用从4月份就开始出现,主要以色情小游戏为主,并一直保持着版本 变化与更新。

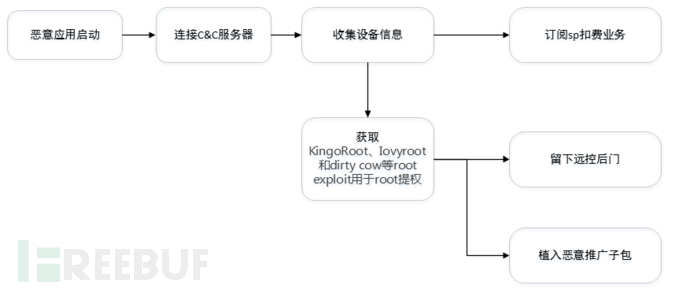

2.1.2 恶意样本执行流程

恶意样本伪装成色情应用和小游戏,运行时界面如下:

一旦应用运行,恶意样本将与其C&C服务器进行通信,从C&C服务器检索可用的恶意代码并将其加载到应用中。同时,利用rootexploit如KingoRoot、Iovyroot的dirty cow(脏牛)等来进行提权,并为未来的潜在攻击留下后门。

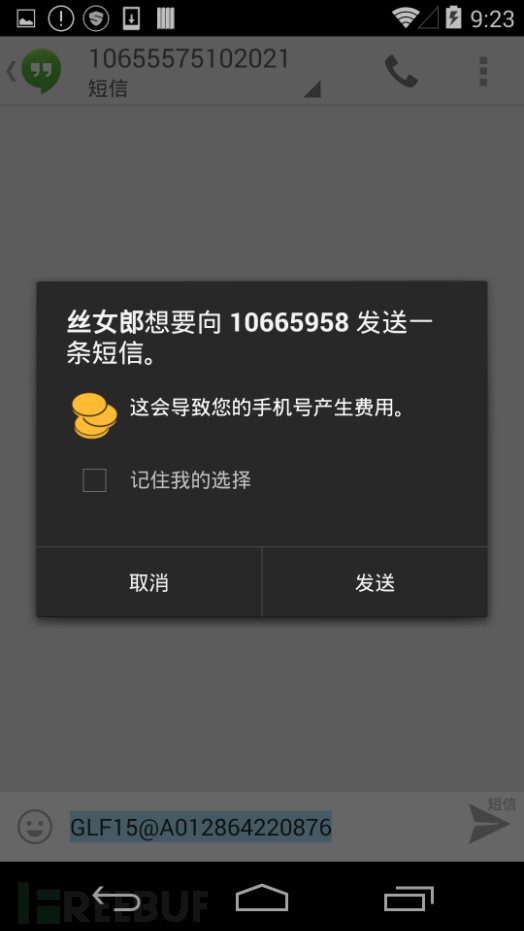

应用运行起来,恶意软件将收集用户的载体信息,当用户为中国境内用户 时,恶意 应用通过 发送sp订阅短信来 消耗用户的话费, 并且应用不停的去查询短信发送箱,当sp扣费短信发送成功后,应用会将短信发送 箱最近 的发送短信删除掉,避免被用户感知。发送恶意sp订阅短信如下:

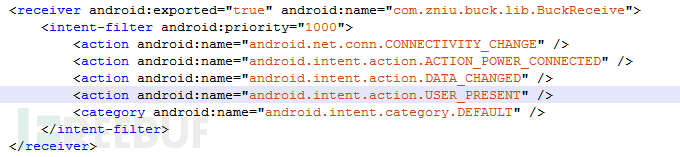

恶意应用的rootkit通过独立的广播接收器集成到恶意应用程序中,通过这种方式恶意软件可以轻松地将rootkit集成进来 ,而无需更改其他组件,有利于 rootkit大 范围植入。

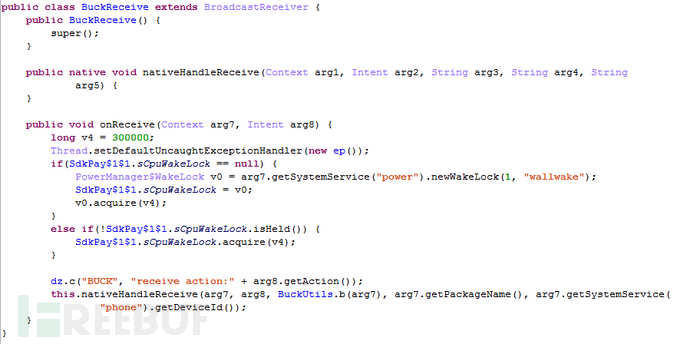

rootkit注册的广播接收器一旦被激活,恶意软件 加载相应的so文件并执行本地代码。

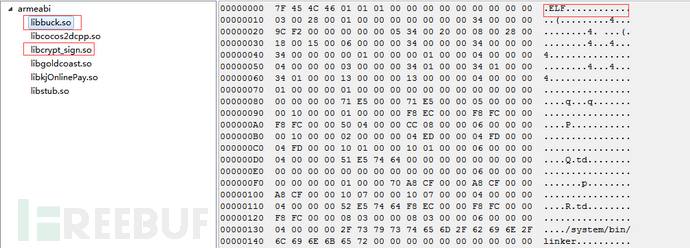

本地so文件:

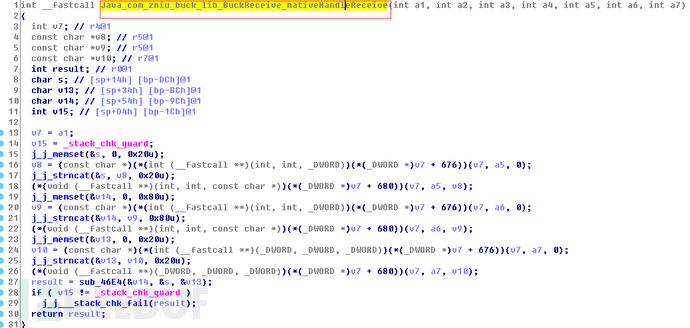

Native代码主要实现以下功能:

1.收集设备的型号信息。

2.从远程服务器获取相应的rootkit。

3.解密漏洞poc,触发器逐个利用,检查结果,并删除漏洞利用文件。

4.报告漏洞是成功还是失败。

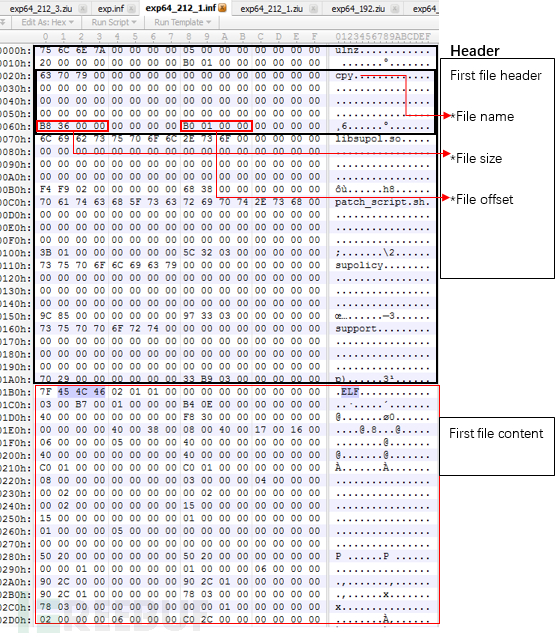

恶意样本联网下载的exploit利用文件.ziu文件,通过解压缩为.inf文件,文件名以“ulnz”开头,并包含多个ELF或脚本文件。其中包含dirty cow(脏牛)漏洞的利用。

该exploit可以任意写入vDSO(虚拟动态链接共享对象),为了使应用程序更好的执行,该对象将一组内核空间函数导出到用户空间 ,vDSO代码在没有SELinux限制的内核上下文中运行 。 exploit使用漏洞利用代码将shellcode写入vDSO并创建反弹shell。然后,它修 改SELinux策略以解除限制并植入一个后门root shell。

2.1.3 恶意样本推广的恶意子包

恶意样本通过留下的后门,将恶意推广子包推送安装到用户手机,执行恶意推广行为,疯狂的弹出广告,引诱 用户点击下载安装应用 , 获取推广费用。

恶意子包:

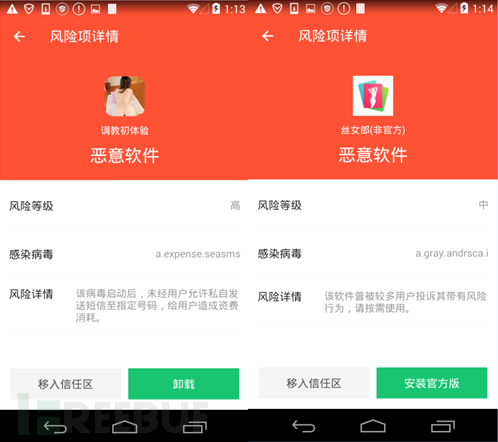

恶意子包和推广行为如下图所示:

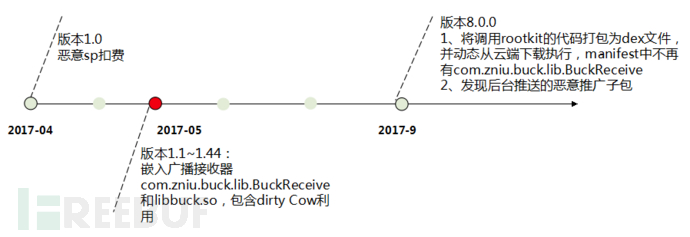

2.2 恶意样本发展趋势

恶意样本从2017年4月份开始出现,并且 版本一直保持着更新,推测恶意 软件作者是一个组织分工明确的团伙,并且有较高的开发能力。 恶意 样本的发展趋势如下图所示。

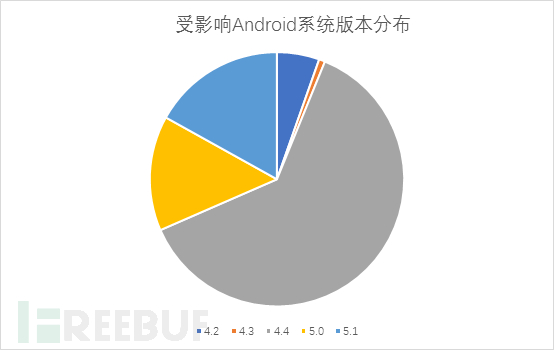

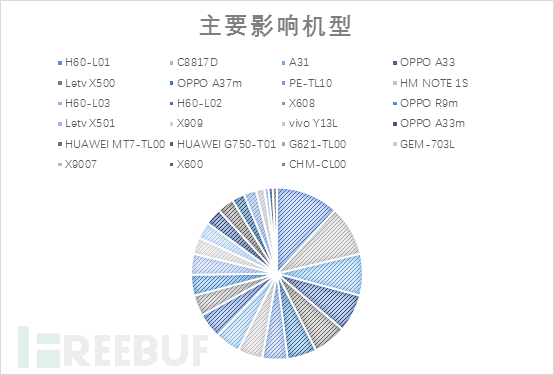

2.3 恶意样本影响范围

恶意样本影响Android系统版本和 主要机型分布情况如下 所示:

2.4 安全建议

(1)不要从非正规的应用市场和网页上下载安装应用, 减少恶意软件的入侵风险;

(2)安装腾讯手机管家之类的安全软件,可以及时发现恶意软件并帮助清除;

(3)腾讯手机管家已经对上述恶意软件进行 了查杀,用户可以放心使用;