| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

9 月 21 日消息,网络安全公司 ESET 研究人员近期发现至少两个国家的互联网服务提供商(ISP)涉嫌分发间谍软件 FinSpy 新变种。研究人员推测,攻击者极有可能通过控制 ISP 进行 MitM (中间人)攻击,以传播恶意软件 FinSpy 新变种,并试图将 WhatsApp、Skype、Avast、WinRAR、VLC Player 等应用软件的下载重定向至其他恶意链接。 [出自:jiwo.org]

FinSpy 是一款监控软件,由英国 Gamma 组织开发,并仅面向政府与执法机构出售,但隐私倡导者推测该软件也可能被售于专制政权机构。此外,FinSpy 不仅能够录制所有通信来电与短信消息,还可远程开启目标设备的摄像头、麦克风,以及实时定位与跟踪用户设备。

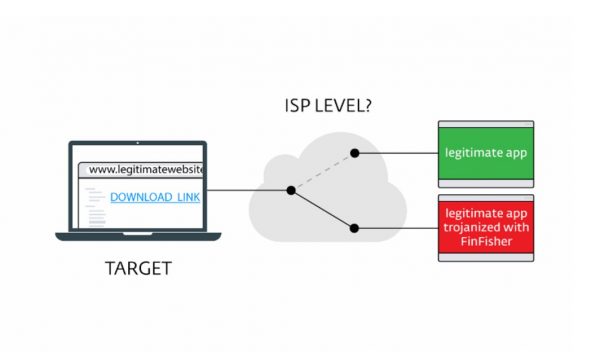

近期,研究人员通过监测间谍软件 FinSpy 在两个受影响国家中的地理分布分析,怀疑 FinSpy 可能不是通过本地网络,而是利用 ISP 进行 MitM 攻击传播。消息指出,此前维基解密泄露的文件曾透露,销售 FinFisher 间谍软件的公司提供过一个可在 ISP 级别安装的软件包,已知的两国受害者恰好都使用着同一个互联网服务提供商(ISP),但目前尚不清楚 ISP 是否主动参与其中。

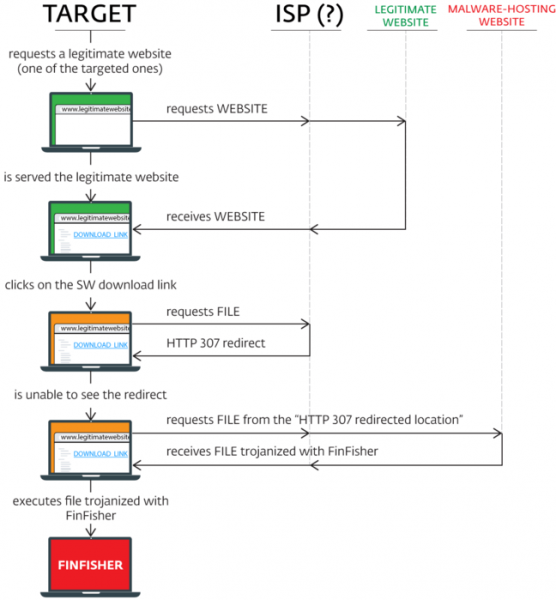

以下图表详细显示了 FinSpy 新变种的感染机制:

研究人员表示,FinSpy 新变种在很大程度上得到了优化,即利用自定义代码虚拟化保护部分组件,从而使入侵目标设备时处于隐身状态以规避安全措施检测。此外,整个代码均具备反拆卸功能,致使研究人员的分析更加困难。经调查显示,这可能是 FinFisher 首次利用 ISP 分发恶意软件。然而,黑客除通过 ISP 开展 MitM 攻击外,还利用恶意软件此前的机制于其他五个国家进行分发。目前,ESET 在告知开发公司 Gamma 后立即也通知了受害国家,以避免将用户置于危险之中。