| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

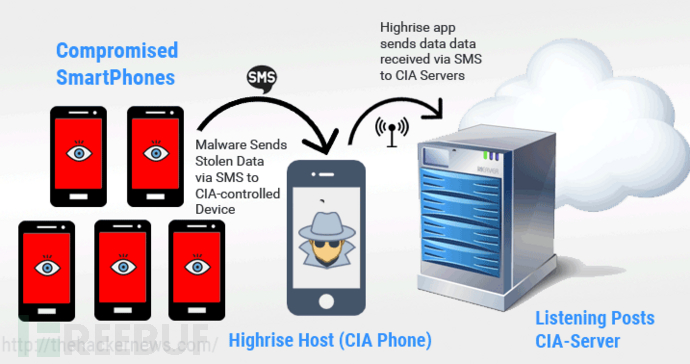

本周四,维基解密又更新了一款CIA Vault 7 系列新工具 HighRise(摩天大楼)。这是一款安卓恶意程序,可以拦截 SMS 消息并将其重定向至远程的 CIA 服务器上。有很多IOC 工具可以利用短信在植入的APP和监听 POST之间进行通信,而 HighRise 相当于一个SMS短信代理,将“收到”和“发出”的 SMS短信息代理到互联网LP中,进而在目标设备和监听站(LP)之间进行更大的隔离。同时,HighRise 在自身操作者和监听站之间建立一个基于 TLS/SSL 安全网络通信的信道。

[出自:jiwo.org]

[出自:jiwo.org]

根据维基解密的揭秘的 CIA HighRise 工具手册,HighRise 目前只在安卓 4.0 到 4.3 版本上运行 (包括 Android 4.0 冰激凌三明治和 Android 4.1 果冻豆版本),这些版本占目前安卓市场的8.8%。但事实上,HighRise 的文件详情却显示,这个恶意程序在 2013 年 12 月就已经创建,并在这四年来与安卓各版本同步更新,以便在安卓最新版本中运行。

HighRise 的运作方式

一般来说,恶意软件通过内部连接把从被入侵设备中盗取的信息发送给由攻击者控制的服务器(监听站),但在智能手机的案例中,恶意软件也能通过发送短信等方式将被盗数据传给攻击者。但要通过短信收集被盗数据,就需要筛选并分析从多个目标设备中收到的大量信息。为解决这个问题,CIA 就创建了一个 APP ,作为被入侵设备和监听站服务器之间的短信代理。

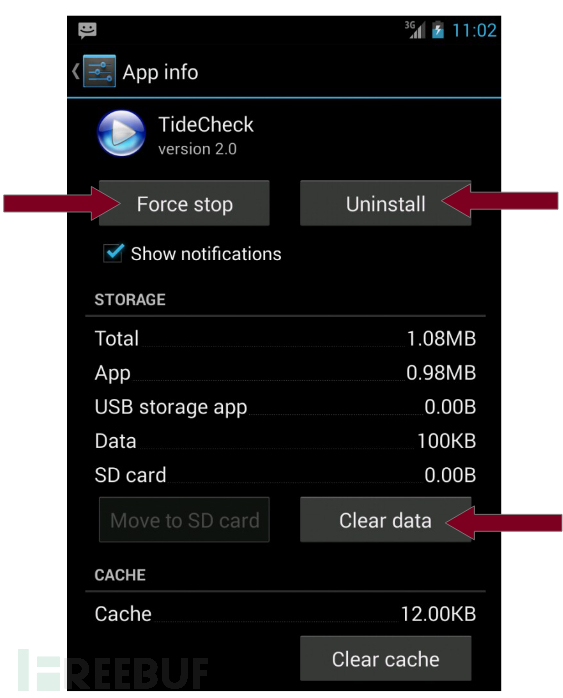

HighRise 就来源于一个名为 TideCheck 的 APP (tidecheck-2.0.apk, MD5: 05ed39b0f1e578986b1169537f0a66fe),用于从被入侵设备中通过短信接收所有的被盗数据。这个 APP 需要手动安装,并至少需要一次手动启动才能保证 HighRise 持久运行。HighRise 这么麻烦的安装和启动过程可以表明其目的并非是为了进行社会工程学攻击。

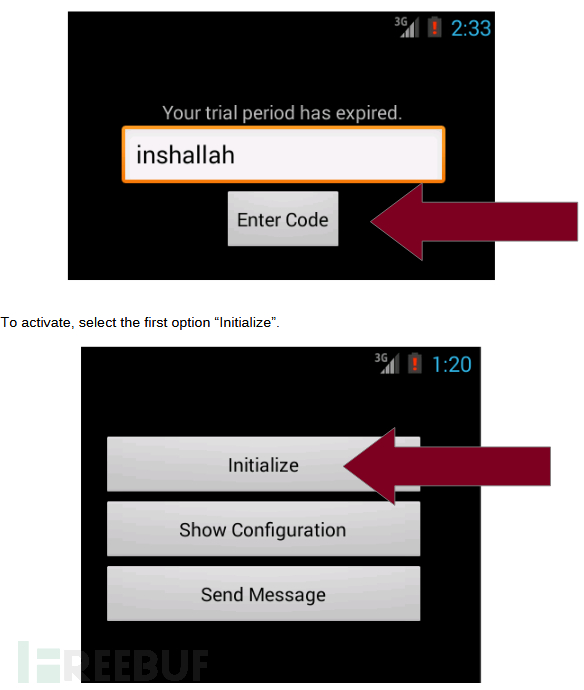

首次启动 HighRise 时,CIA 员工必须输入特殊代码进行设置。这个特殊代码是 “inshallah” ,意思是 “神的旨意” 。

代码输入之后,就会展示配置页面,页面上有三个按钮,如下图

其中:

initialize(初始化)——可以启动 HighRise 工具;

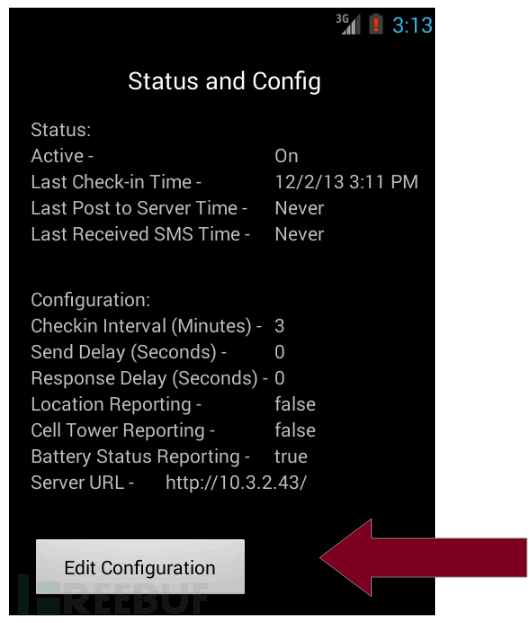

Show Configuration(显示/编辑配置) —显示并编辑 HighRise 的配置文件,包括必须使用 HTTPS 的监听站服务器URL;

Send MEssage(发送信息)——允许操作者从手机端向 CIA 控制的远程服务器发送短信。

正确初始化并配置后,TideCheck APP 就会持续在后台运行并监控来自被入侵设备的信息;接收后就会将每条信息通过一个TLS/SSL安全互联网通信信道转发给CIA的监听站服务器。

参照维基解密泄露的手册, HighRise 的主要特征如下:

1. 向CIA控制的联网服务器发送手机收件箱的所有信息;

2. 通过 HighRise 主机从被入侵的手机端发送SMS消息;

3. 为HighRise 操作者和监听站之间提供通信信道;

4. 利用TLS/SSL安全互联网通信。

基于后两个特征,HighRise 严格意义上说并非是安装在被入侵手机上的工具,而是可以安装在CIA员工手机上的一款APP,可以为操作者和监听者之间提供二级、加密的通信信道。

其他 Vault 7 系列工具

维基解密周四泄露的文件仅仅是CIA Vault 7 系列文件中的一小部分。此前,FreeBuf 也一直关注维基解密的更新,并给出了一系列报道,感兴趣的朋友可以去主站搜索维基解密关键词,查看相关文章。

以下是维基解密揭露的 CIA Vault 7 系列工具列表:

ᗙ BothanSpy & Gyrfalcon - 窃取 SSH 登录凭证的工具(2017.7.6)

ᗙ OutlawCountry - 入侵 Linux 系统的工具(2017.6.30)

ᗙ ELSA - 可以对 Windows 用户实施定位的恶意软件(2017.6.28)

ᗙ Brutal Kangaroo - 入侵隔离网络的工具(2017.6.22)

ᗙ CherryBlossom - 入侵 SOHO 无线路由器的工具(2017.6.15)

ᗙ Pandemic – 用恶意程序代替合法文件的工具(2017.6.1)

ᗙ Athena - 与某美国公司共同开发的恶意软件框架(2017.5.19)

ᗙ AfterMidnight and Assassin —— Windows 恶意软件框架(2017.5.12)

ᗙ Archimedes —— 实施中间人攻击的工具(2017.5.5)

ᗙ Scribble —— Office 文档追踪工具(2017.4.28)

ᗙ Weeping Angel ——入侵 Samsung 智能电视的工具(2017.4.21)

ᗙ HIVE—— 多平台入侵植入和管理控制工具(2017.4.14)

ᗙ Grasshopper —— Windows 恶意软件生成器(2017.4.7)

ᗙ Marble Framework —— 秘密反监识框架(2017.3.31)

ᗙ Dark Matter —— 入侵 iPhone 和 Mac 的工具(2017.3.23)