| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

8 月 17 日某黑客发布消息称自己破译出了苹果 iOS 中 Secure Enclave 固件解密密钥。苹果系统向来在安全性上以封闭著称,大家并不能深入地了解其安全机制的设计。时至今日,关于 Secure Enclave 的公开信息也为之甚少,也许此次的密钥公开是一窥究竟的契机? [出自:jiwo.org]

黑客公开密钥经过及Apple方面的回应

这名黑客昵称 xerub,他于8月17日推特上公开了 iOS Secure Enclave 固件的解密方法和地址。

黑客xerub在推特上公开密钥

现在每个人都可以打开看看苹果系统的 SEP 里面是些什么了!——xerub

每个人

苹果方面目前已经得知相关消息,他们回应称,

如果密钥是有效的,用户的数据也应该不会受到此漏洞的威胁。

言下之意似乎还有点对密钥有效性的质疑?

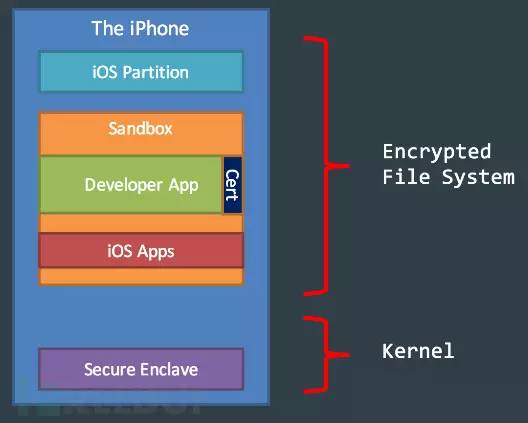

正如《iOS 安全指南》所述,Secure Enclave 实际上是苹果对其 A 系列处理器中某个高度机密的称呼,按照 TEE 标准,现在的处理器都包含“普通世界”和“安全世界”两部分,Secure Enclave 就是其中的安全世界。这部分的工作是处理数据保护密钥管理的加密操作 ; 是在通用处理器中区分割出的一个专门处理 Touch ID 指纹、密钥等敏感信息操作的区域。ARM 处理器架构中的 TrustZone 与此相似,或者说苹果的 Secure Enclave 可能就是一个高度定制版的 TrustZone。

苹果在指南中表示,由于 Secure Enclave 与 iOS 其他部分分离,即使内核受到威胁也能保持其完整性。因此系统利用 Secure Enclave 处理 Touch ID 指纹数据,在通过传感器授权的购买行为上签名,通过验证用户的指纹来解锁手机,能够有效地保障安全性。

iOS 中 Secure Enclave

密钥公开不会泄漏数据,而是帮助安全研究?

而现在密钥的公开能够将让研究人员以及攻击者接触到神秘的 Secure Enclave 固件,也可能帮助发现其中的安全漏洞,并深入了解 Secure Enclave 的运行情况。

既然现在 SEP 已得到公开,希望苹果公司之后能继续努力工作,为用户增强安全性。

而关于 xerub 是如何发现解锁 SEP 固件密钥的过程,目前还不得而知,作者表示自己并不会提供他如何解密密钥的任何细节。一些人在推特上询问他是否发现了任何SEP上的安全漏洞,还有人问他是否私下向苹果提供这些问题?他也表述目前不会回应这些评论。

Synack 的首席安全研究员 Patrick Wardle 表示,如今 SEP 的“被”公开也不见得是件坏事。

从今以后,安全研究员可以寻找固件中的漏洞了,此前的 SEP 是加密的,也不能对此进行审计和分析。人们可以对此进行审计和分析之后,系统是会更安全还是更危险呢?