| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

据外媒 8 月 14 日报道,网络安全公司 Rapid7 专家近期通过分析远程桌面协议( RDP )端点的数据时发现 RDP 在线暴露逾了 410 万台 Windows 终端。 [出自:jiwo.org]

Rapid7 曾于今年 5 月发表一份研究报告,揭示数百万设备因 SMB、Telnet、RDP 与其他类型的配置错误遭受网络攻击。相关数据显示, 今年第一季度的 RDP 开放终端与 2016 年初( 1080 万台 )相比 “ 减少 ” 360 万台。

安全专家指出,即使用户在 Windows 上默认禁用 RDP 协议,它通常也会允许管理人员在内部网络中运行与维护。据悉,微软自 2002 年以来就已处理过数十处 RDP 漏洞,其中包括影子经纪人曾在线曝光的安全漏洞 EsteemAudit(CVE-2017-0176),旨在攻击远程桌面协议服务( 端口 3389 )。远程桌面协议攻击是恶意软件分发的特权攻击载体。目前,多数恶意软件已使用远程桌面协议(CrySiS、 Dharma 与 SamSam)作为攻击来源系统。

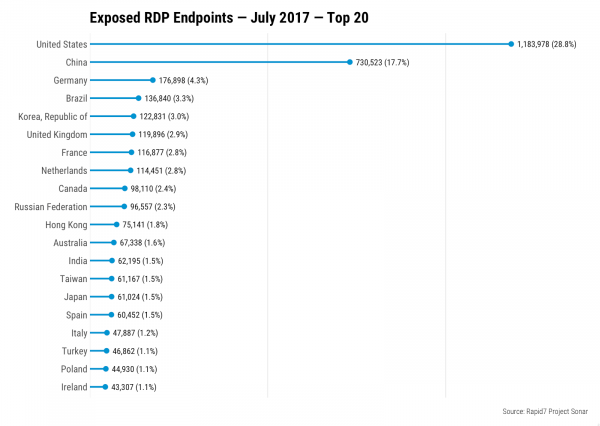

Rapid7 研究报告显示,多数暴露的远程桌面协议端点(28.8%,或超过 110万)位于美国,其次是中国(17.7%,约 73 万)、德国(4.3%,约 177,000)、巴西(3.3%,约 137,000)与韩国(3.0%,约 123,000)。然而,专家注意到,与暴露的 RDP 端点相关联的 IP 地址组织,多数属于亚马逊(7.73%),其次是阿里巴巴(6.8%)、微软(4.96%)、中国电信(4.32%)等。

Rapid7 报告显示,目前超过 83% 的远程桌面协议终端愿意继续使用 CredSSP 作为安全协议验证与保护 RDP 会话,而逾 15% 的终端因极易遭受中间人攻击不再继续支持 SSL / TLS 协议。