| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-3529] 作者: ShYLie 发表于: [2025-04-10]

本文共 [103] 位读者顶过

前言概述

最近几年银狐类黑产团伙非常活跃,今年这些黑产团伙会更加活跃,而且仍然会不断的更新自己的攻击样本,采用各种免杀方式,逃避安全厂商的检测,此前大部分银狐黑产团伙使用各种修改版的Gh0st远控作为其攻击武器,远程控制受害者主机之后,进行相关的网络犯罪活动。

群里经常有朋友分享各种银狐的最新的攻击样本,如下所示:

[出自:jiwo.org]

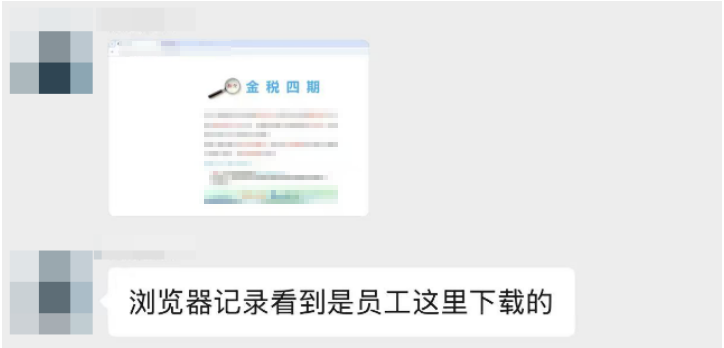

[出自:jiwo.org]

朋友应急响应之后,发现受害者是从某个报税钓鱼网站上下载的,如下所示:

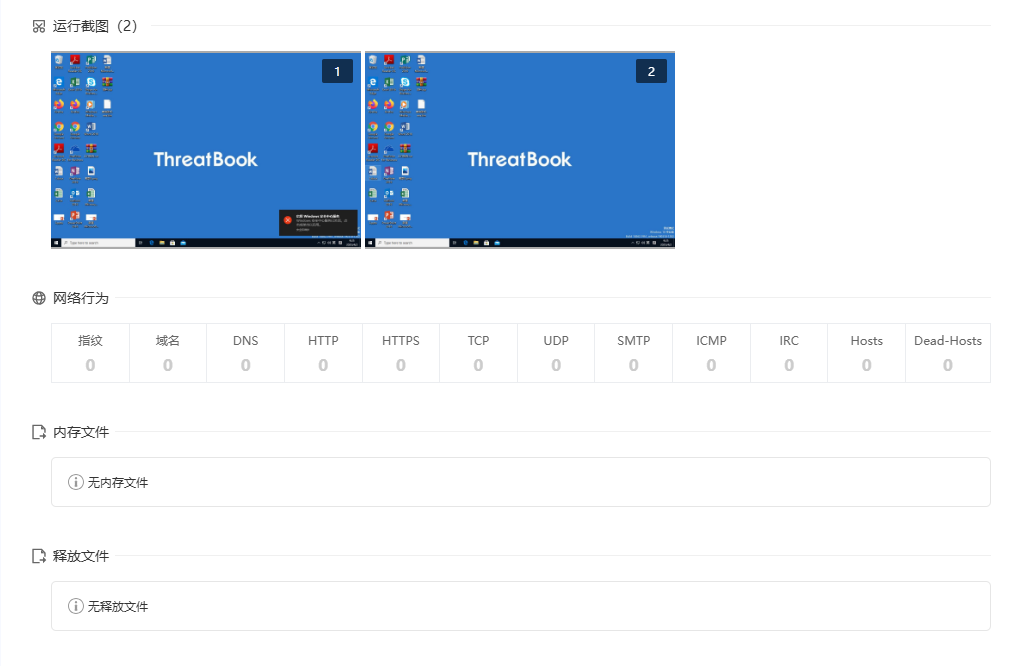

从群里下载到该样本之后,发现自动化沙箱没有跑出其C2地址及相关恶意行为,可能是样本做一些对抗,针对这种沙箱跑不出行为的样本,笔者有空的时候都会人工看看。

样本分析

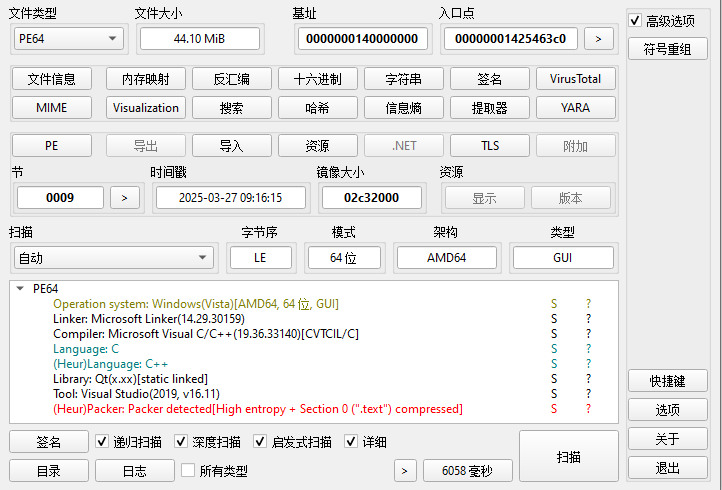

1.样本采用C/C++语言编写,使用了QT库,编译时间为2025年3月27日,如下所示:

2.沙箱没有跑出C2地址,如下所示:

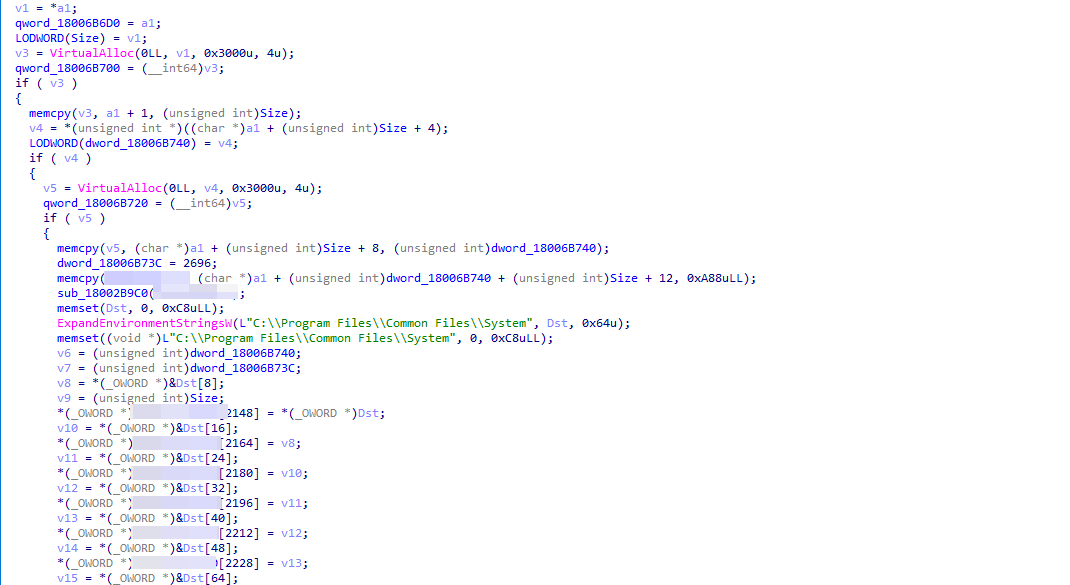

3.动态调试之后从内存中获取到核心PayLoad代码,如下所示:

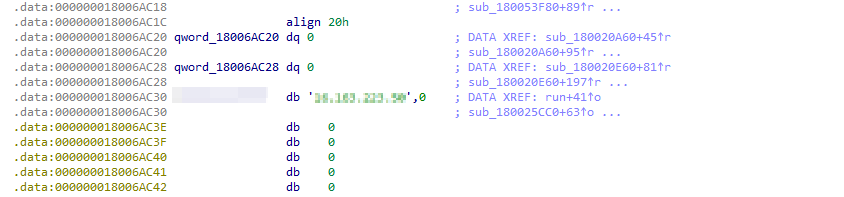

4.黑客远程服务器C2地址,如下所示:

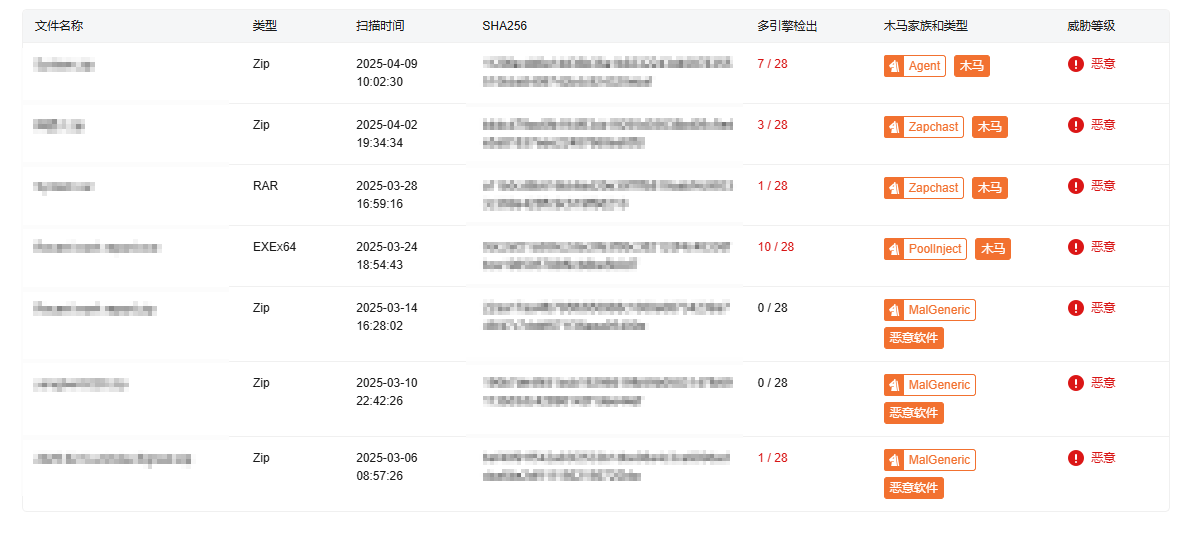

5.在威胁情报平台上查询C2地址,如下所示:

6.通过C2地址关联到银狐相关的最新攻击样本,如下所示:

其他分析省略,有兴趣可以自己分析研究一下,有不懂的地方,再来找笔者交流。