| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

TP-Link RE365 V1_180213 系列路由器中发现了一个严重漏洞,该漏洞容易受到远程攻击和潜在接管。该漏洞被标识为 CVE-2024-42815,CVSS 评分接近完美,为 9.8,这些漏洞对这些流行网络设备的用户构成了严重风险。

该漏洞源于路由器 HTTP 服务器的缓冲区溢出问题。通过发送带有过长“User-Agent”标头的特制 HTTP 请求,攻击者可以触发缓冲区溢出,可能导致设备崩溃,或者更令人担忧的是,在设备上执行恶意代码。

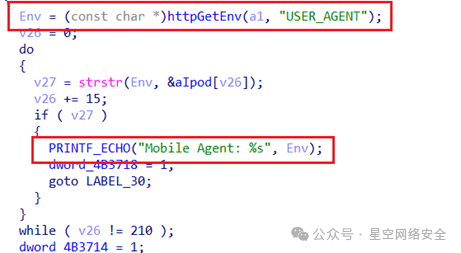

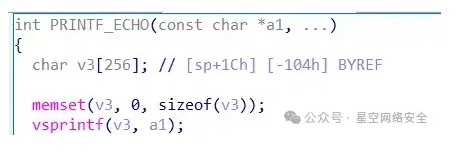

该漏洞存在httpRpmWmbParse于二进制文件中的函数中/usr/bin/httpd,具体与路由器处理USER_AGENTHTTP GET 请求中的字段的方式有关。问题是由于缺少对字段的长度验证而产生的USER_AGENT,该字段未经检查就被传递给了PRINTF_ECHO函数。该函数依次USER_AGENT使用该函数将内容连接成格式字符串vsprintf,并将结果存储在名为 的变量中v3。

[出自:jiwo.org]

由于没有对可输入字段的数据长度进行保护USER_AGENT,攻击者可以通过发送带有过长USER_AGENT标头的特制 GET 请求来利用此弱点。结果就是缓冲区溢出,这可能导致路由器崩溃,从而导致拒绝服务 (DoS) 甚至允许在设备上执行任意命令。

CVE-2024-42815 的影响非常严重。通过利用此漏洞,远程攻击者可以有效地破坏受影响路由器的正常运行,通过有针对性的 DoS 攻击使其无法使用。然而,更令人担忧的是,攻击者有可能在设备上执行任意命令,这可能会导致路由器及其支持的网络完全被攻陷。这种攻击可能会为进一步的攻击打开大门,包括数据泄露、网络监视和恶意软件传播。

TP-Link已针对该漏洞发布补丁,强烈建议用户立即升级固件。