| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-3311] 作者: 小螺号 发表于: [2023-07-30]

本文共 [735] 位读者顶过

burpsuite插件系列之sqlmap

一、本文所涉及工具及靶场环境

1.Burp Suite

2.DVWA靶场 Ver 1.9[出自:jiwo.org]

3.SQLipy Sqlmap Integration插件

二、插件安装及配置

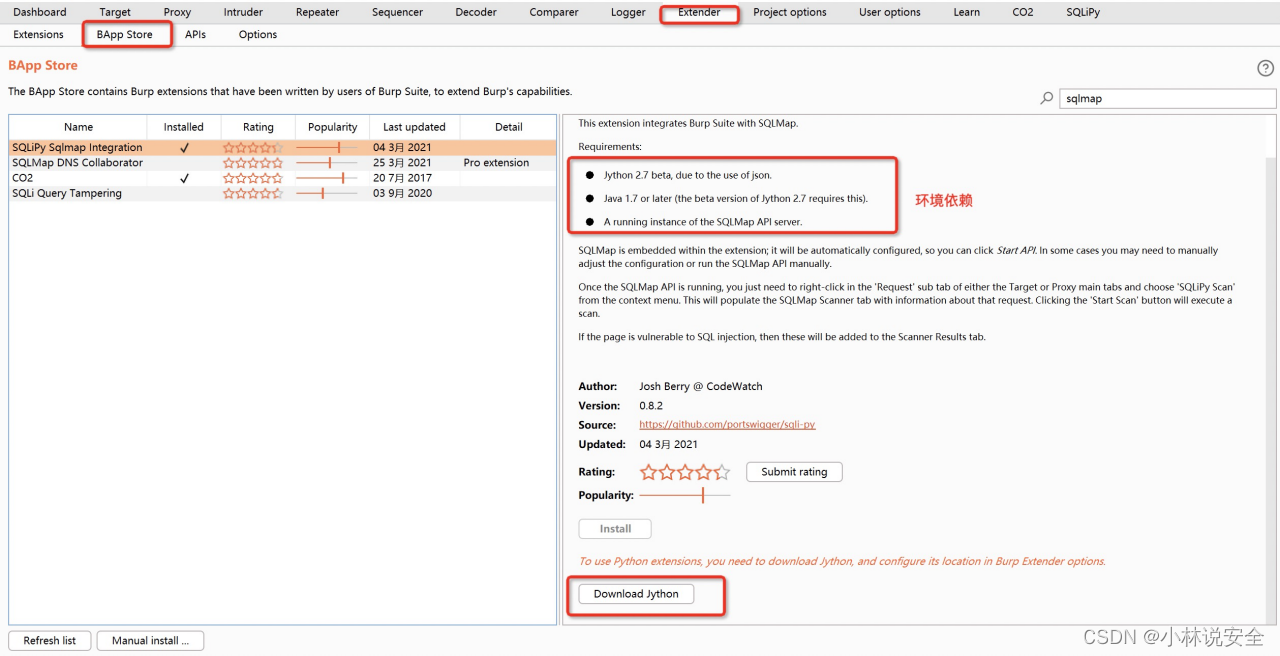

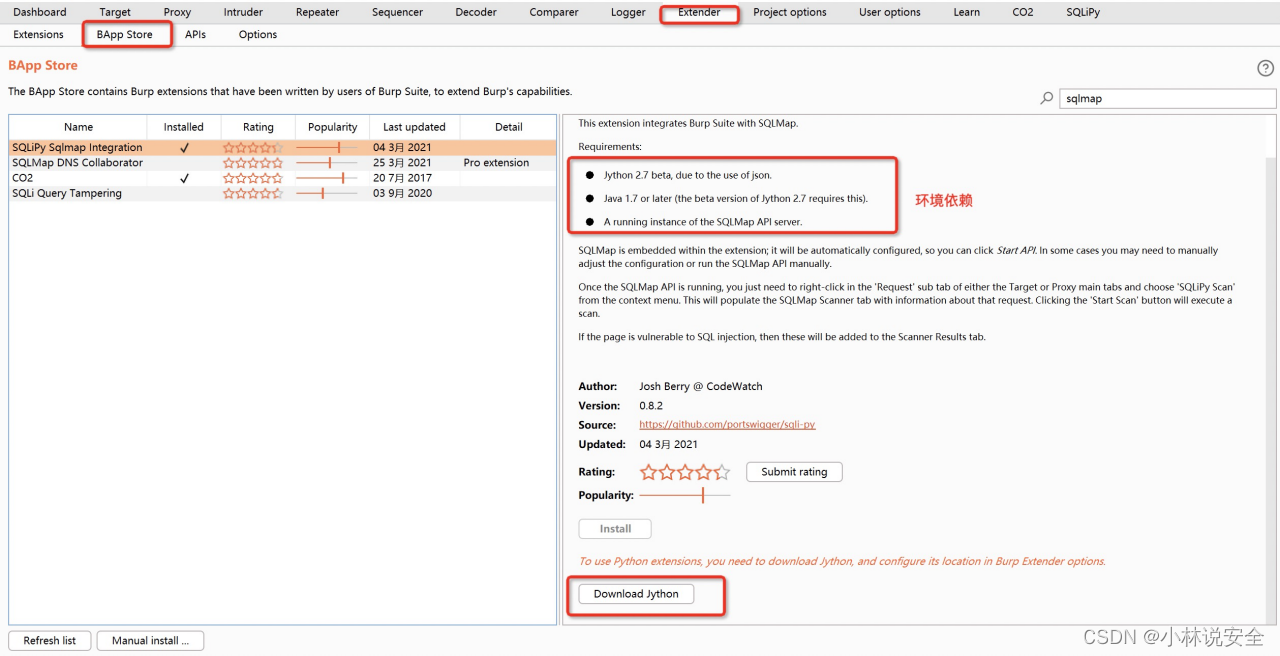

1.启动Burp Suite,选择Extender–》BApp Store,搜索框搜索sqlmap选中SQLipy Sqlmap Integration如下图我们可以看到安装此插件所需环境依赖。

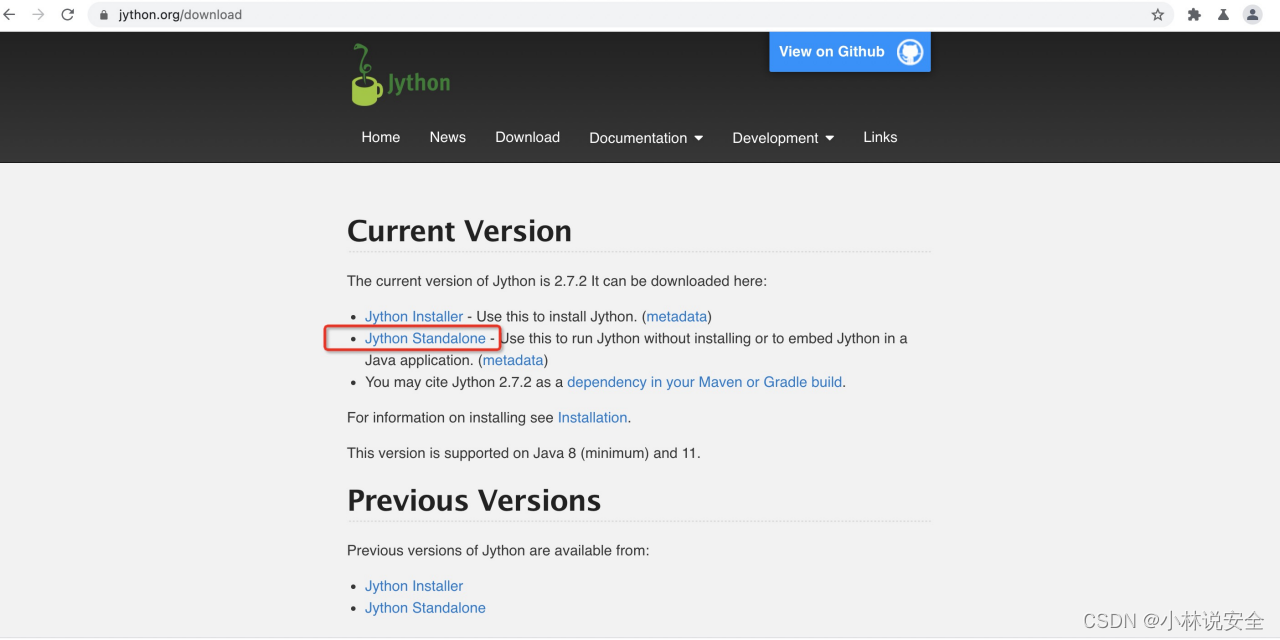

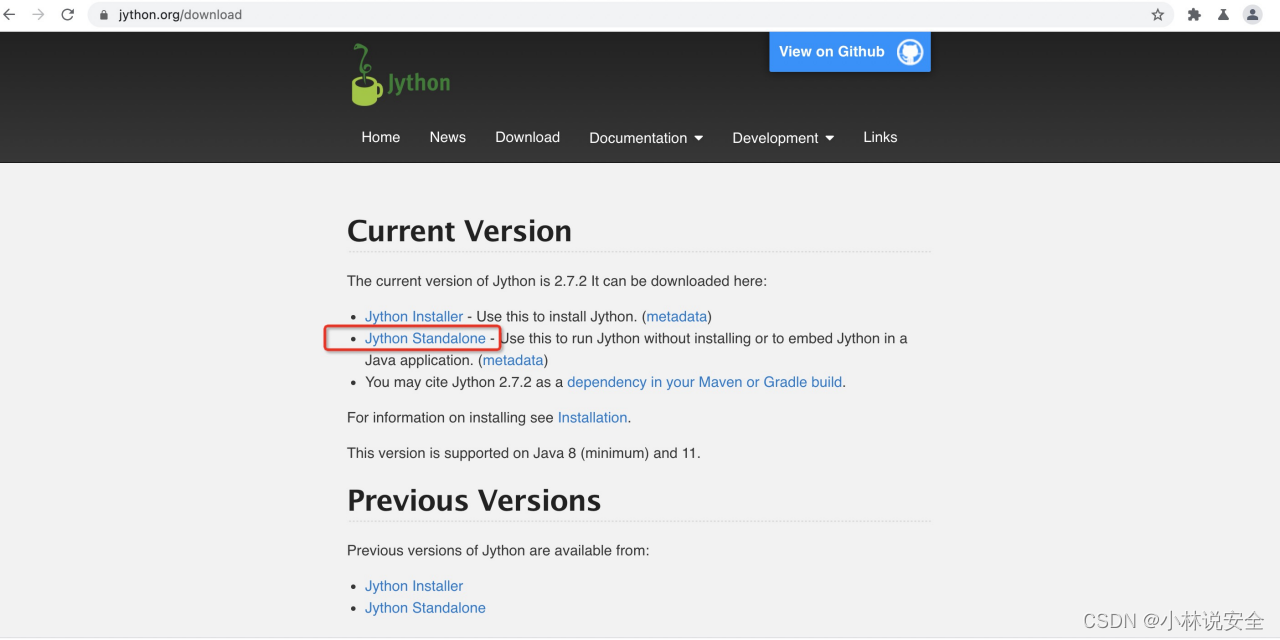

2.点击Download Jython,下载对应jar文件。

3.配置Jython环境,选择上一步下载的jar文件。

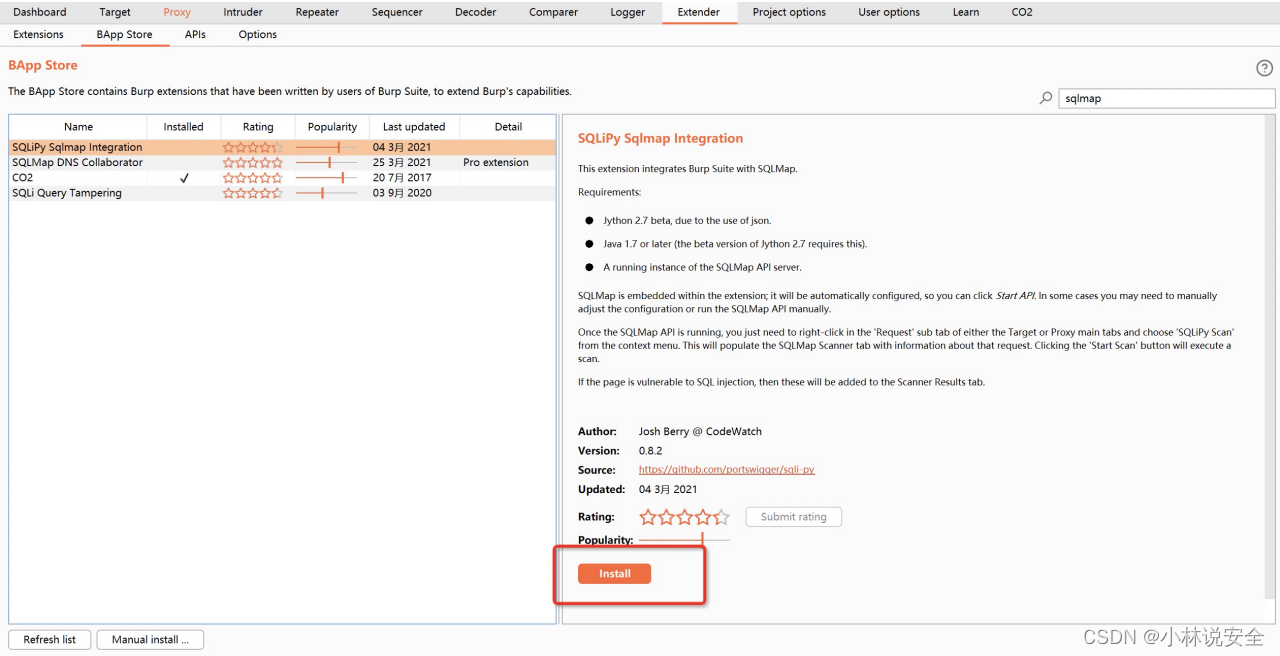

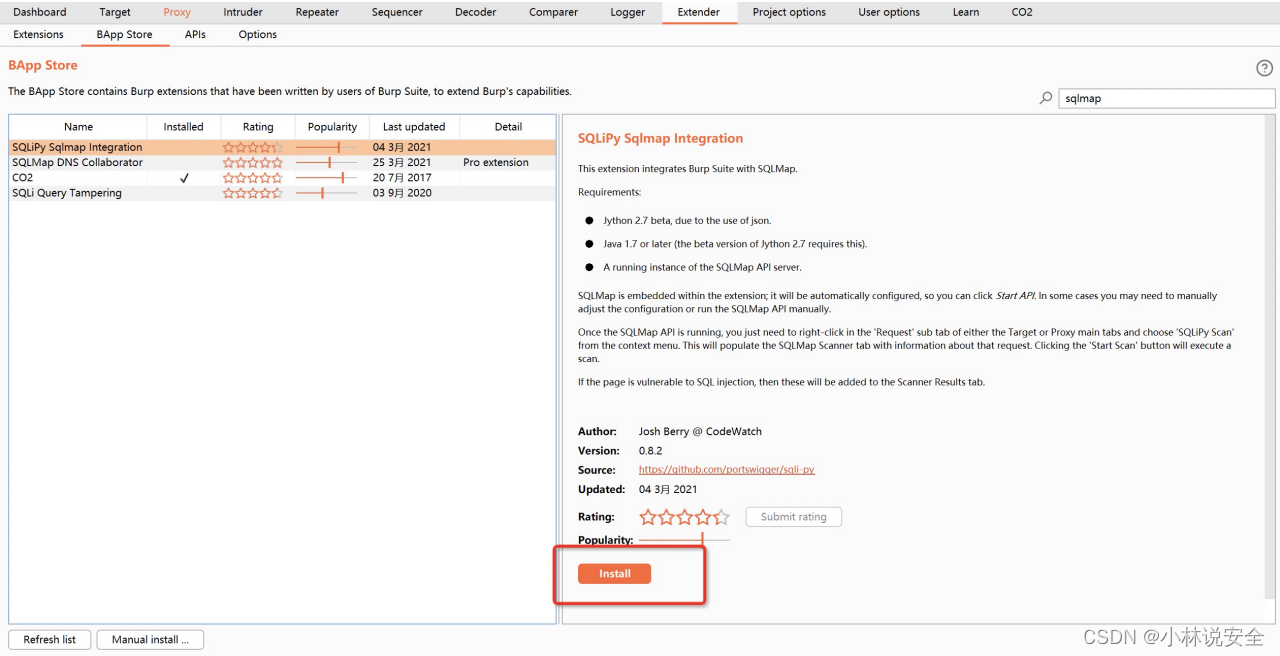

4.点击Install

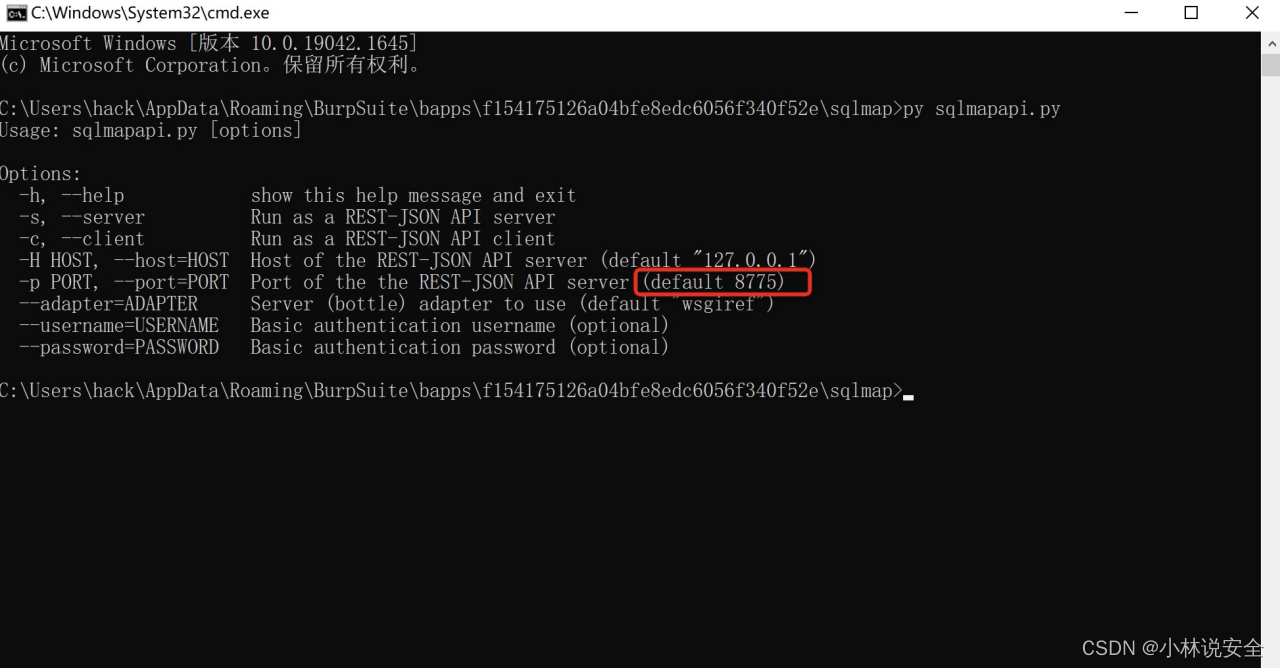

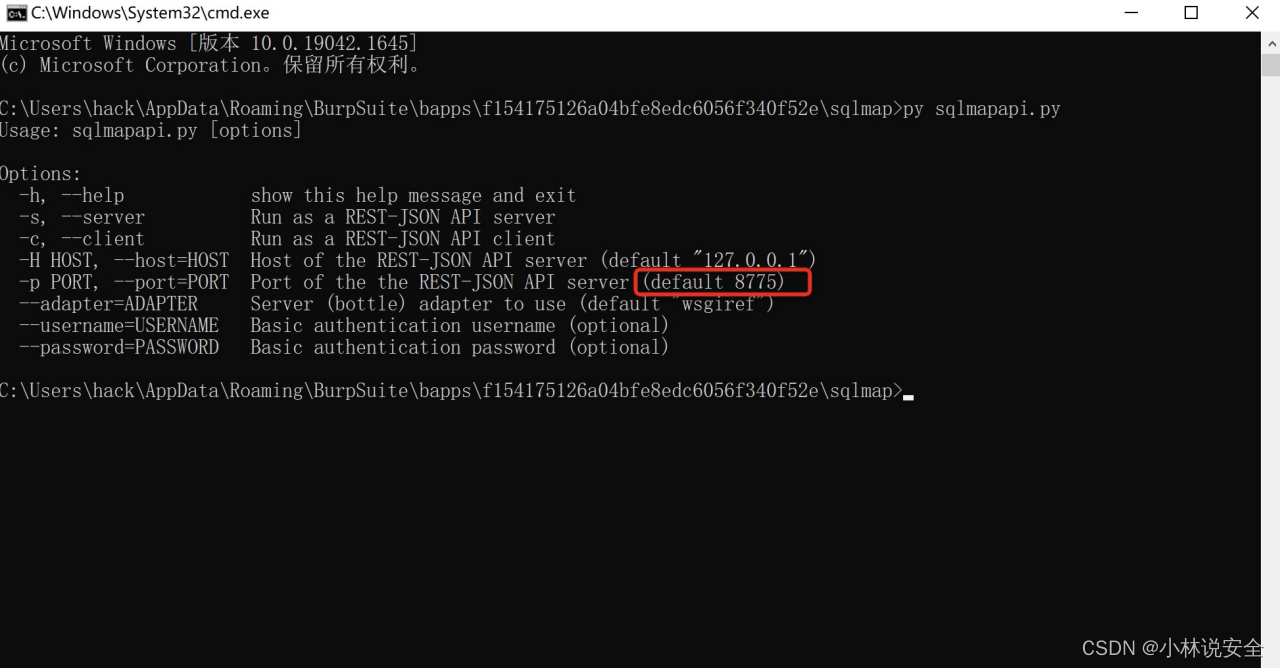

5.查看sqlmapapi端口,默认8775

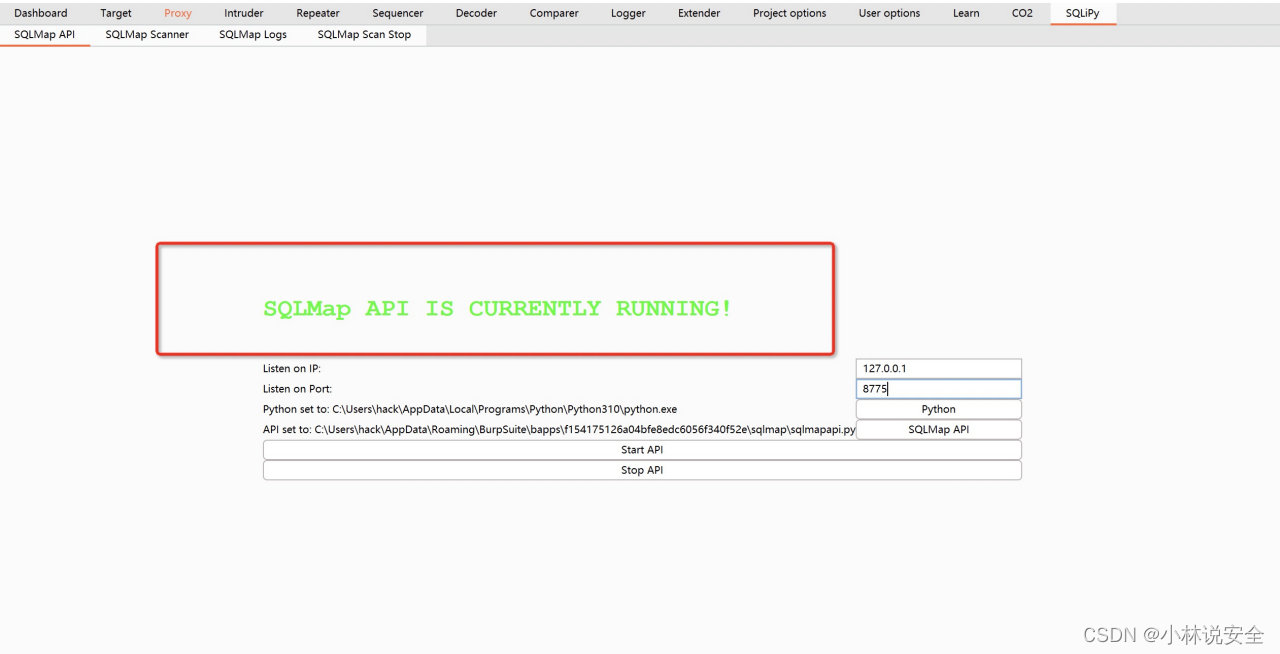

6.在安装好的插件中改为一样的端口,并启动。

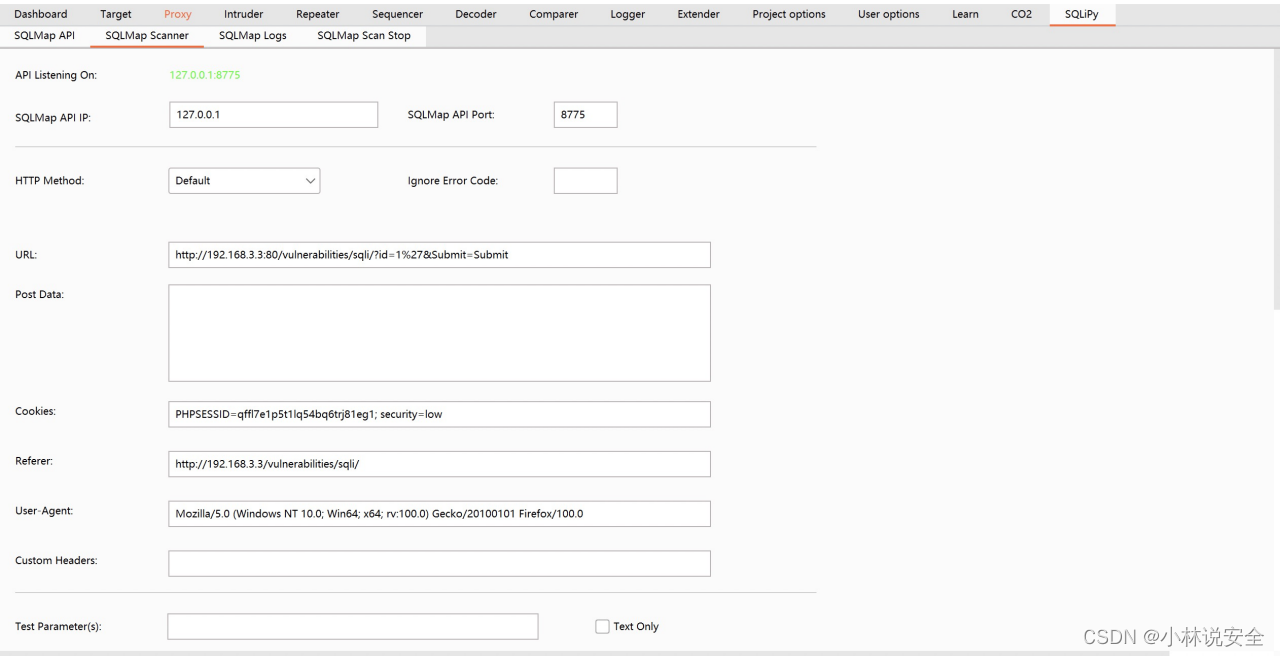

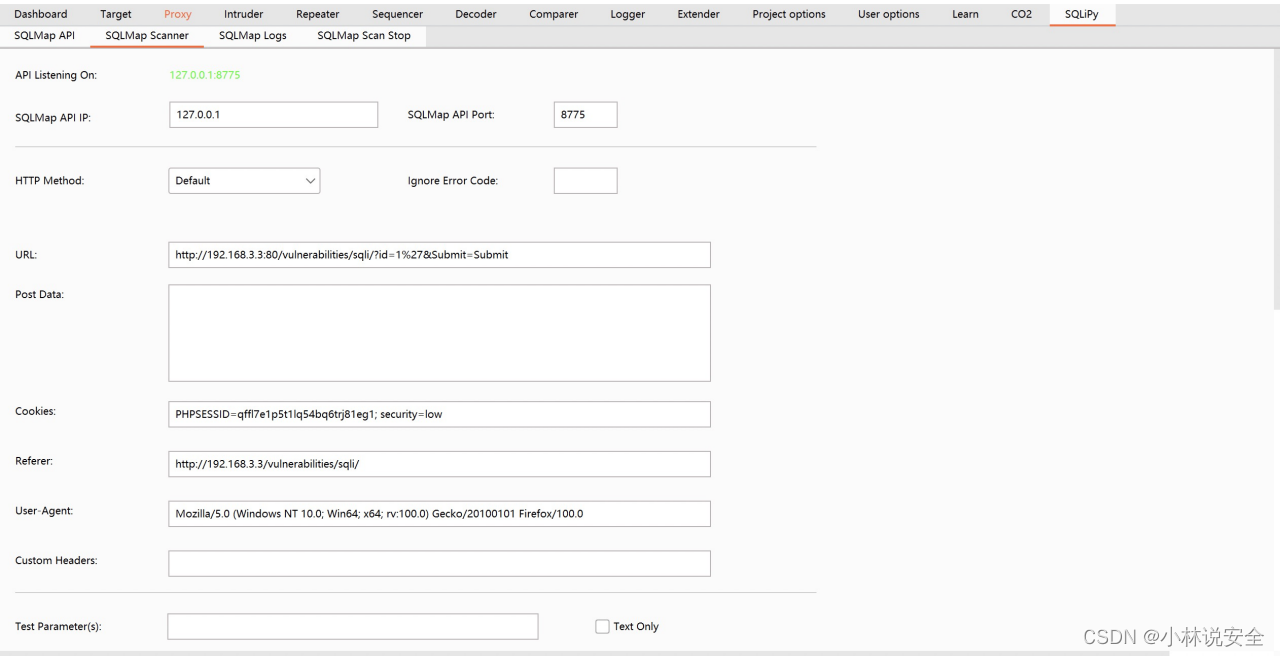

2.这里我们可以看到,插件自动提取了测试URL及Cookie等参数。

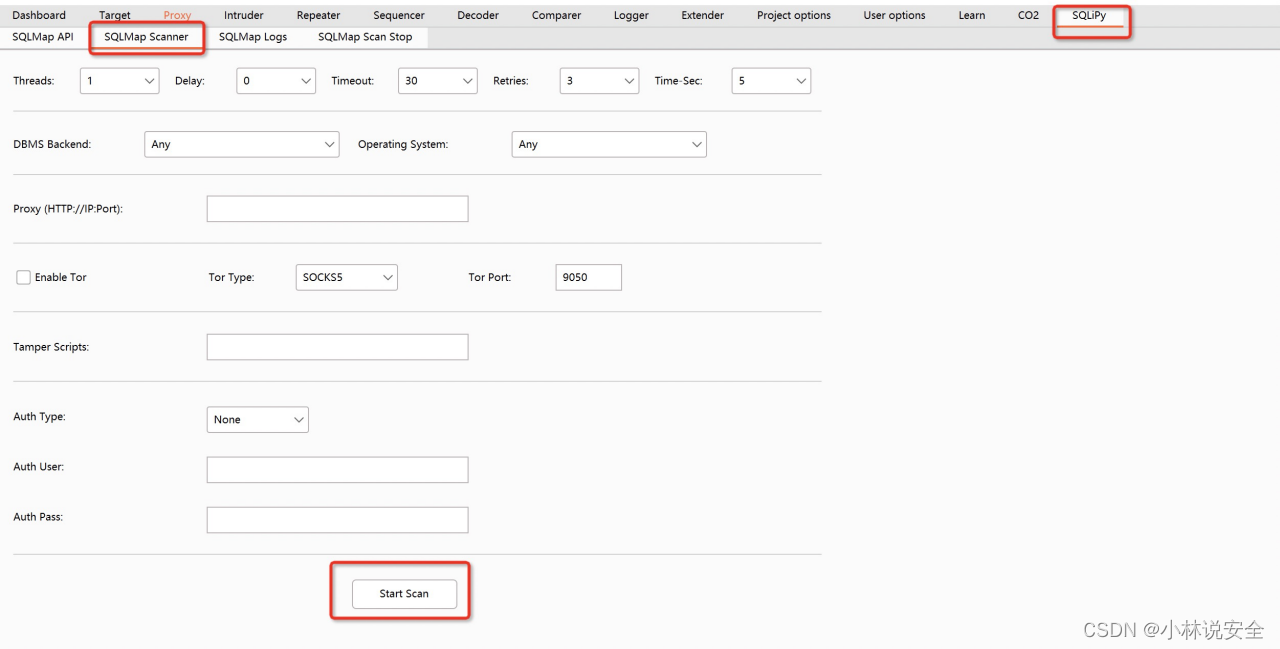

3.点击Start Scan开始扫描。

禁止非法使用,否则后果自负!

————————————————

一、本文所涉及工具及靶场环境

1.Burp Suite

2.DVWA靶场 Ver 1.9[出自:jiwo.org]

3.SQLipy Sqlmap Integration插件

二、插件安装及配置

1.启动Burp Suite,选择Extender–》BApp Store,搜索框搜索sqlmap选中SQLipy Sqlmap Integration如下图我们可以看到安装此插件所需环境依赖。

2.点击Download Jython,下载对应jar文件。

3.配置Jython环境,选择上一步下载的jar文件。

4.点击Install

5.查看sqlmapapi端口,默认8775

6.在安装好的插件中改为一样的端口,并启动。

三、插件的使用

1.Burp Suite抓包DVWA靶场sql注入练习的web界面请求。发送到SQLipy Scan

2.这里我们可以看到,插件自动提取了测试URL及Cookie等参数。

3.点击Start Scan开始扫描。

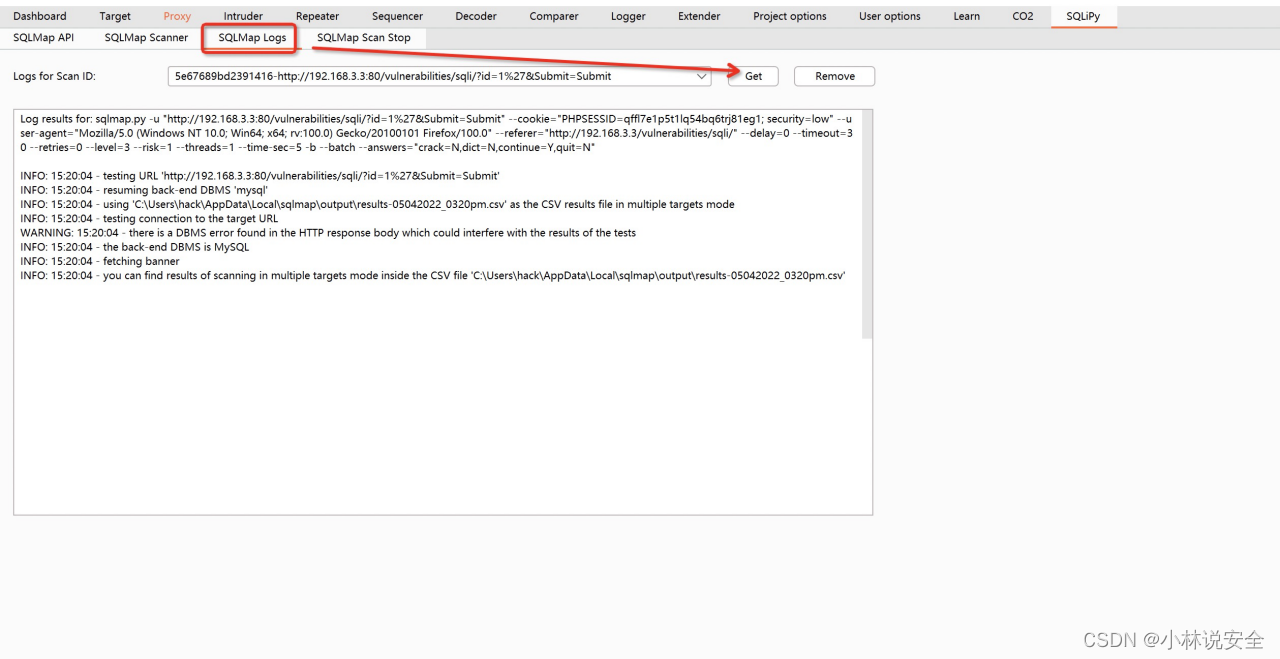

4.在SQLMap Logs中我们点击Get可以看到扫描日志。很明显看到测试URL后台数据库类型为MySQL。

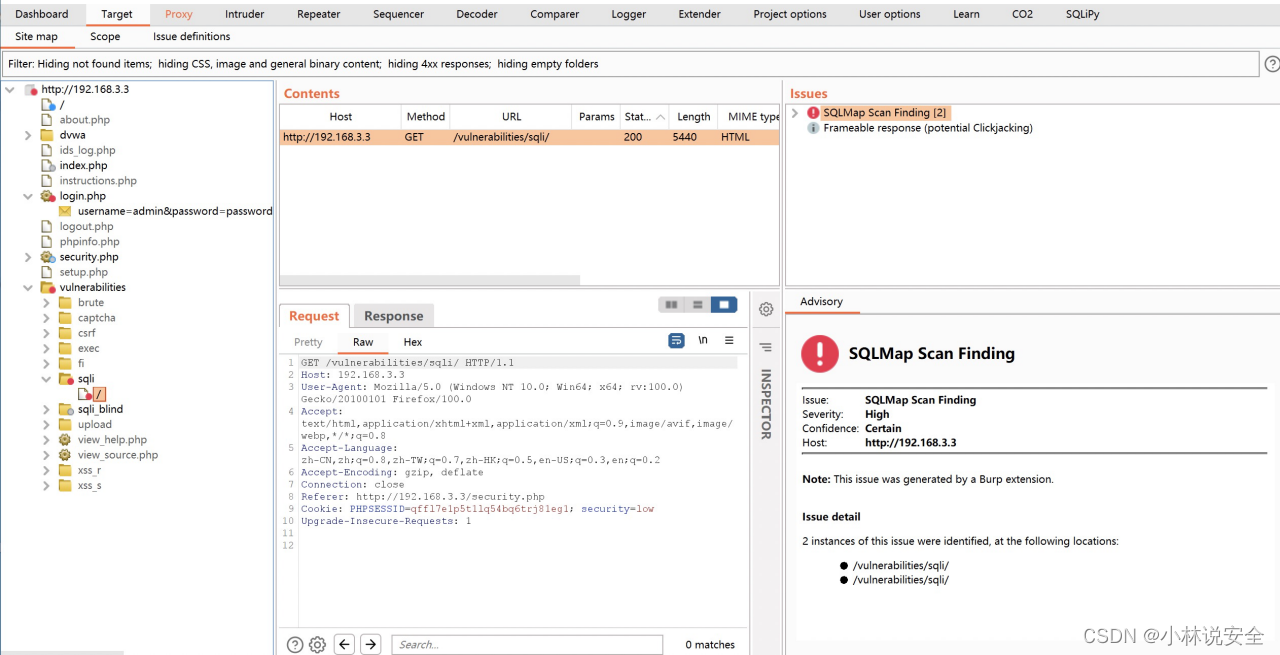

5.同样我们也可以在Target中看到测试的URL提示存在SQL注入漏洞。

禁止非法使用,否则后果自负!

————————————————