| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

蜜罐

国家保密科技测评中心:

https://www.gjbmj.gov.cn/n1/2021/1224/c411145-32316186.html

蜜罐

蜜罐需要基于一个节点进行布置,可以部署在任意的网络位置,通常用于收集达到特定网络节点的攻击情报,并缓解相同网段的其他生产设备与资源收到的攻击

工作原理:

一个成功的蜜罐往往会伪装成很有诱惑力的系统,攻击者进入以后,可能会获取他们想要的重要数据。但是攻击者进入的一瞬间开始,攻击者的所作所为都将被蜜罐完整记录下来,成为放手方手中的重要信息。而蜜罐里的业务并不是真实的,攻击者将在蜜罐中百忙活一场,什么都得不到。

蜜饵

一般是一个文件,工作原理和蜜罐类似,也是诱使攻击者打开或下载。当黑客想取得的重要信息,攻击者下载的那一刻,就落入防守方的陷阱。当防守方发现文件有被打开过的痕迹或攻击者跟随蜜饵文件内容进行某种操作时,可以追溯来源,发现被攻陷的设备。

蜜标

把蜜饵进一步改造,在word文档,PDF文档中植入一个隐蔽的链接,当攻击者打开这个文件时,链接可以被自动触发,防御者可以借机获取攻击者的真实网络地址,浏览器指纹等信息,从而直接溯源定位攻击者真实身份。这种有带URL的蜜饵就是蜜标。

蜜网

“密网就是一大片蜜罐,练成了网”,但是这张“网”需要和业务强相关。攻击者尝试攻破我们的系统时,为了拿到自己想要的东西,往往会重点攻击和业务相关的节点。

因此,攻击者的必经之路上方部署蜜罐,给攻击者提供横向移动的空间和更丰富的入侵接口。当攻击者踩过一连串蜜罐的时候,外面就能轻松看到攻击者的手法和习惯。

蜜场

把恶意访问集中到一起,统一管理,是分布式蜜罐的一种形式,但在蜜场中,攻击者踩中的是虚拟的蜜罐,经过重定向以后,由真实的蜜罐进行响应,再把相应行为传到虚拟蜜罐。

蜜罐搭建及使用

官网链接(其他版本下载链接)

https://hfish.net/#/

windows版下载链接

https://hfish.cn-bj.ufileos.com/hfish-3.3.1-windows-amd64.tgz

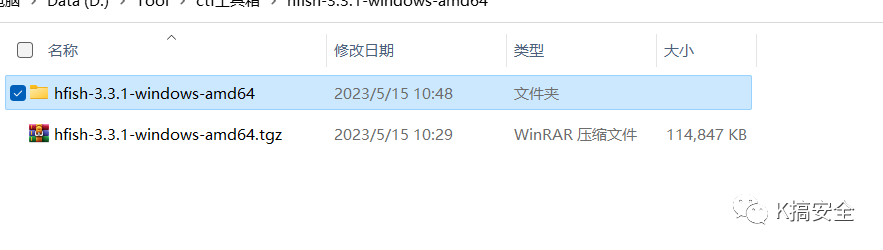

下载好安装包后解压:

[出自:jiwo.org]

[出自:jiwo.org]

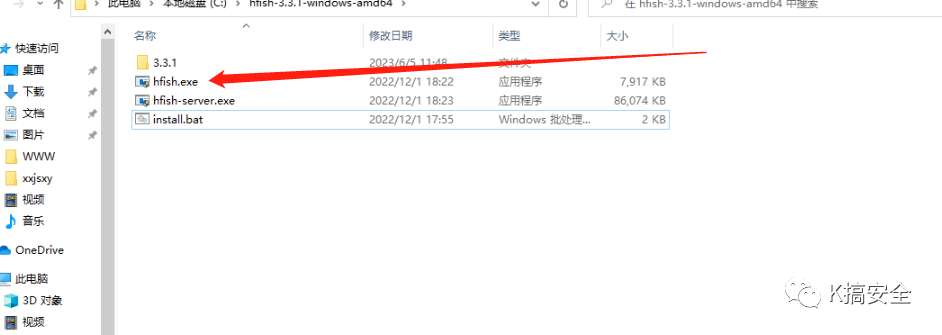

进入目录->双击bat文件->生成2个可执行文件

生成完成

双击进入hfish.exe

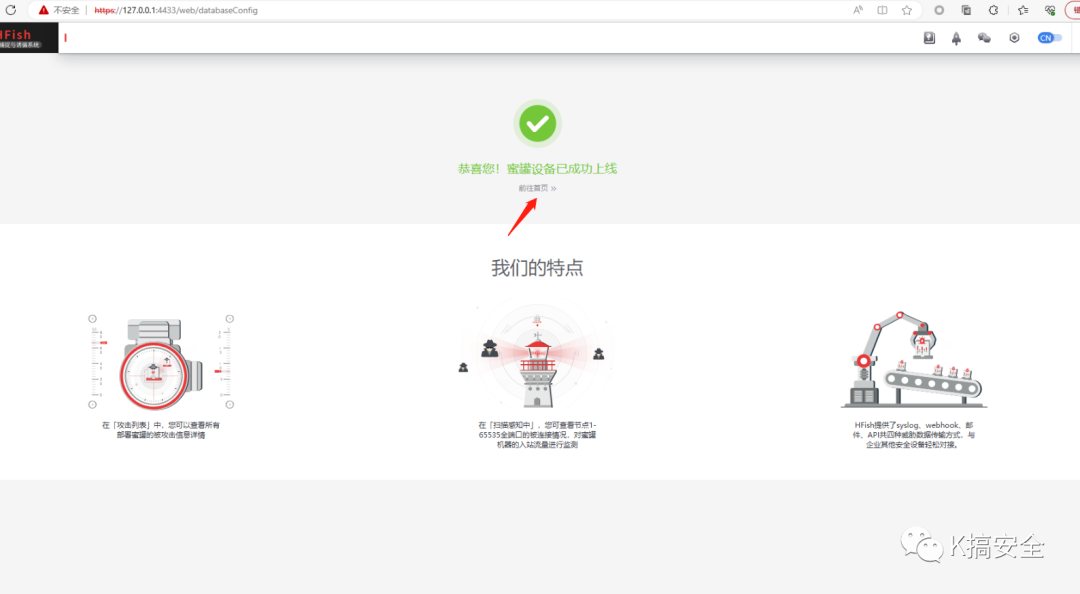

访问url

https://127.0.0.1:4433/web/login

默认账户:admin

默认密码:HFdish2021

这里我们选择内网搭建(外网配置有手就行)基本都一样

进首页

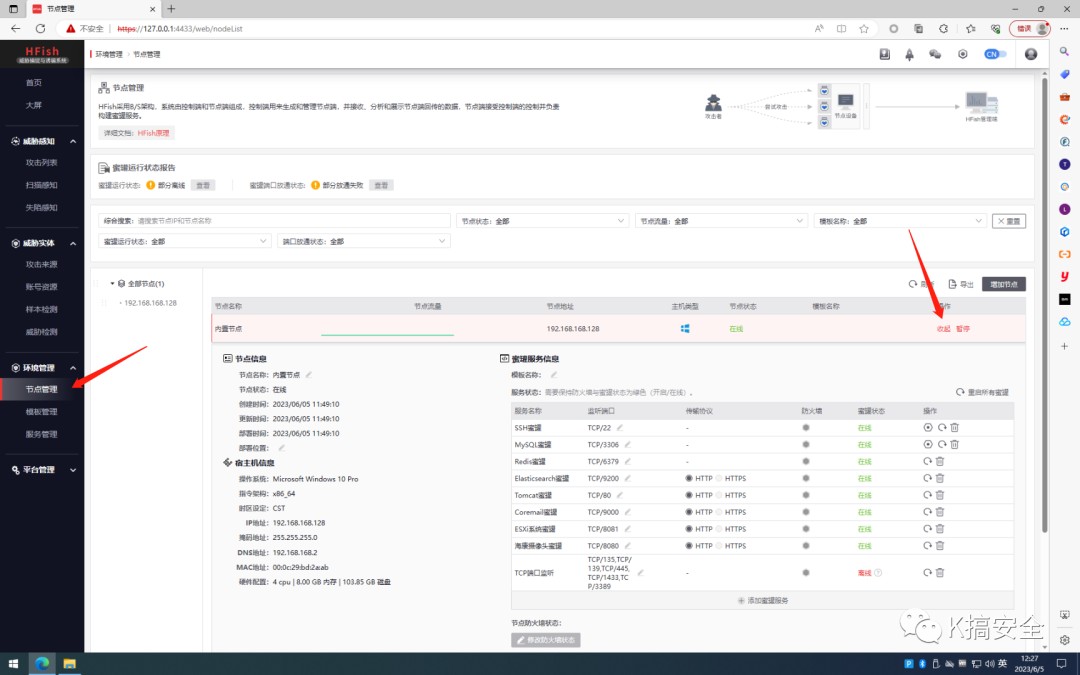

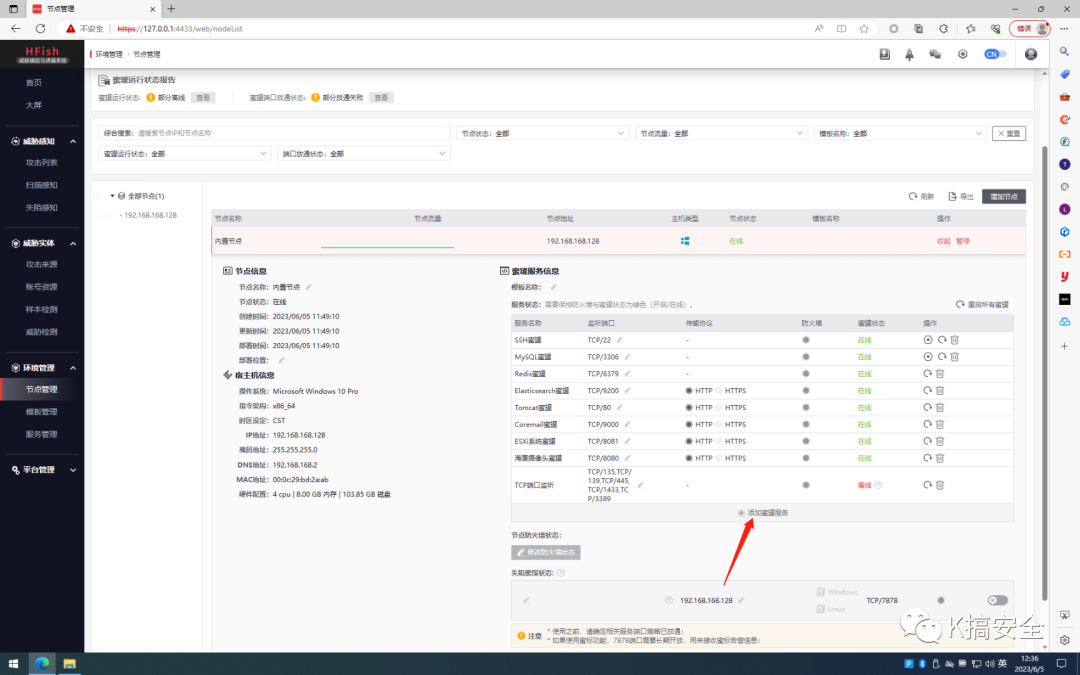

开始配置节点(陷阱)

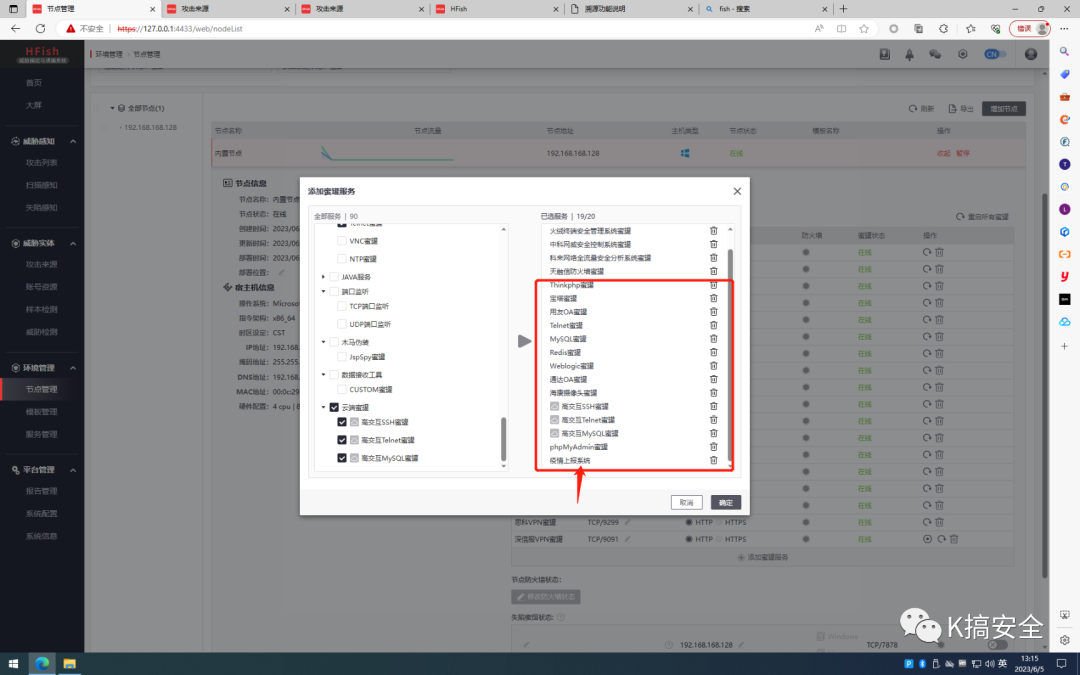

可以添加节点管理

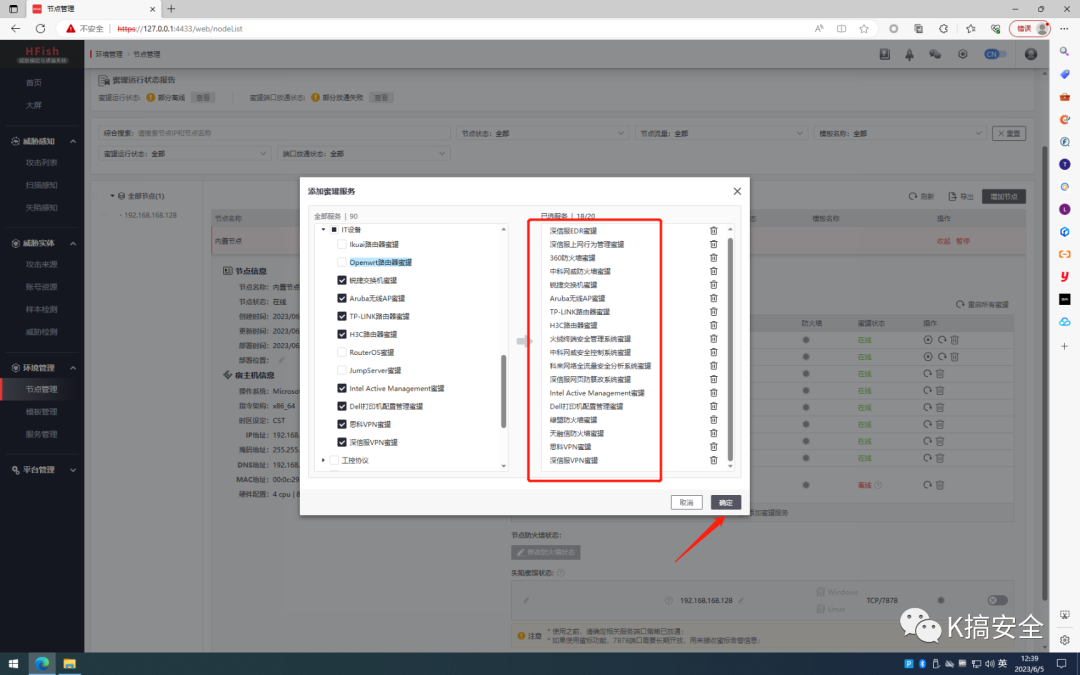

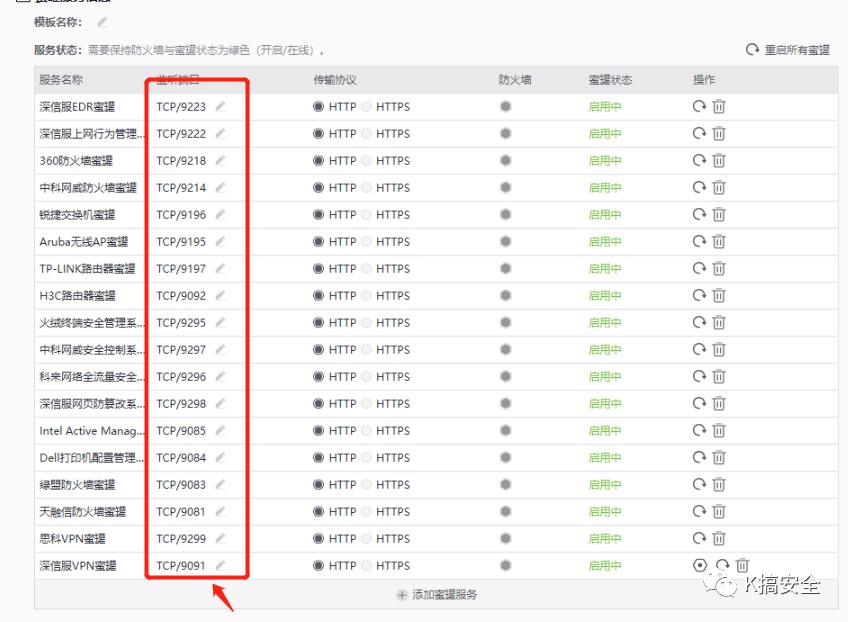

添加有诱惑性的安全设备蜜罐

可以访问这些端口

访问深信服的上网行为管理

http://192.168.168.128:9222/

使用nmap扫描一下存活端口

这里假设在外网(或者内网)可以访问到这个(蜜罐陷阱)

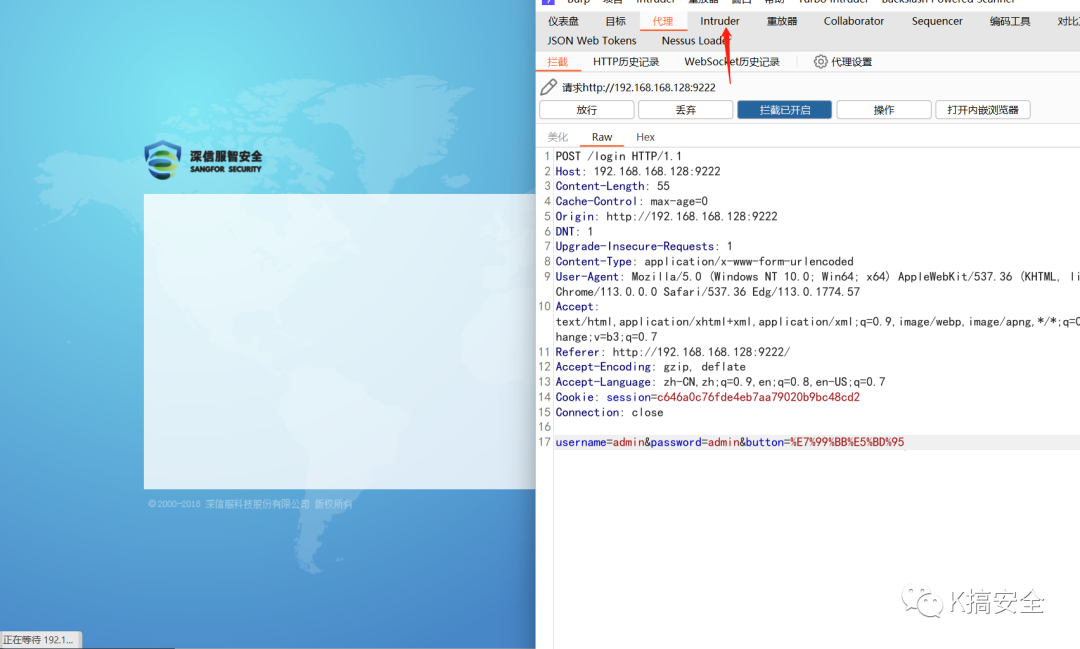

模拟爆破弱密码

返回蜜罐系统

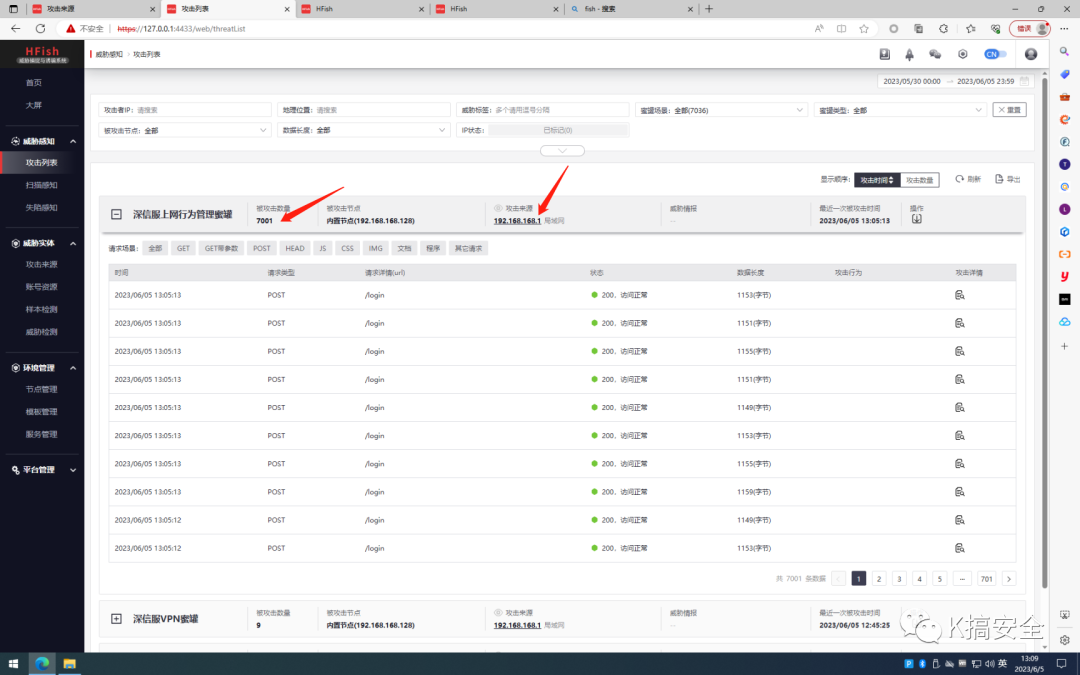

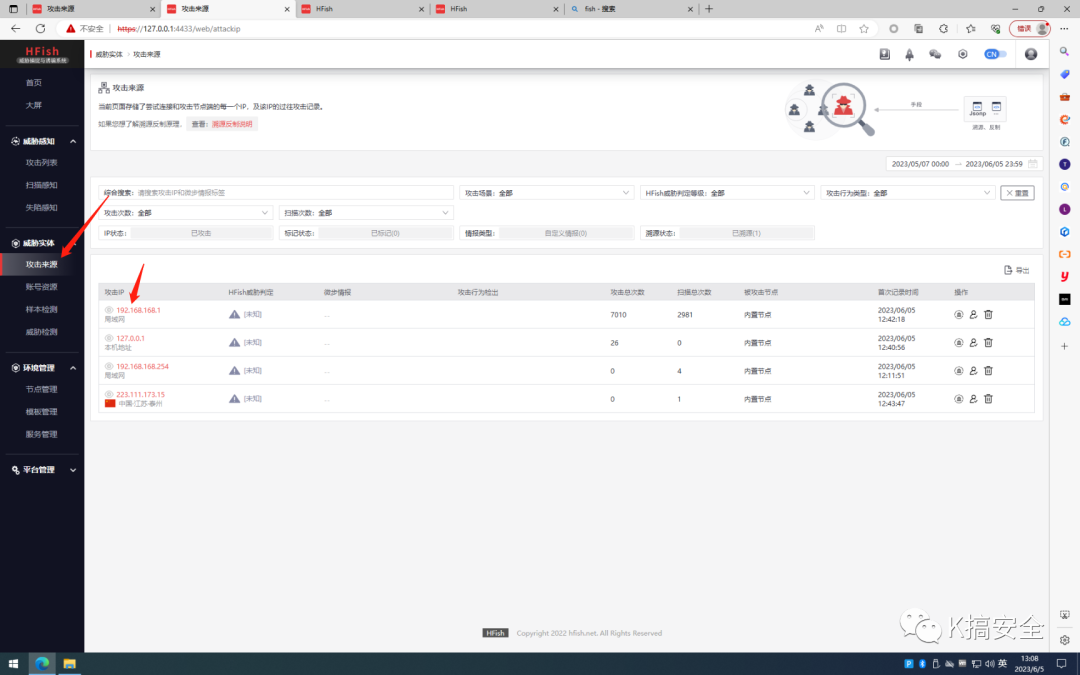

可以看到攻击IP地址

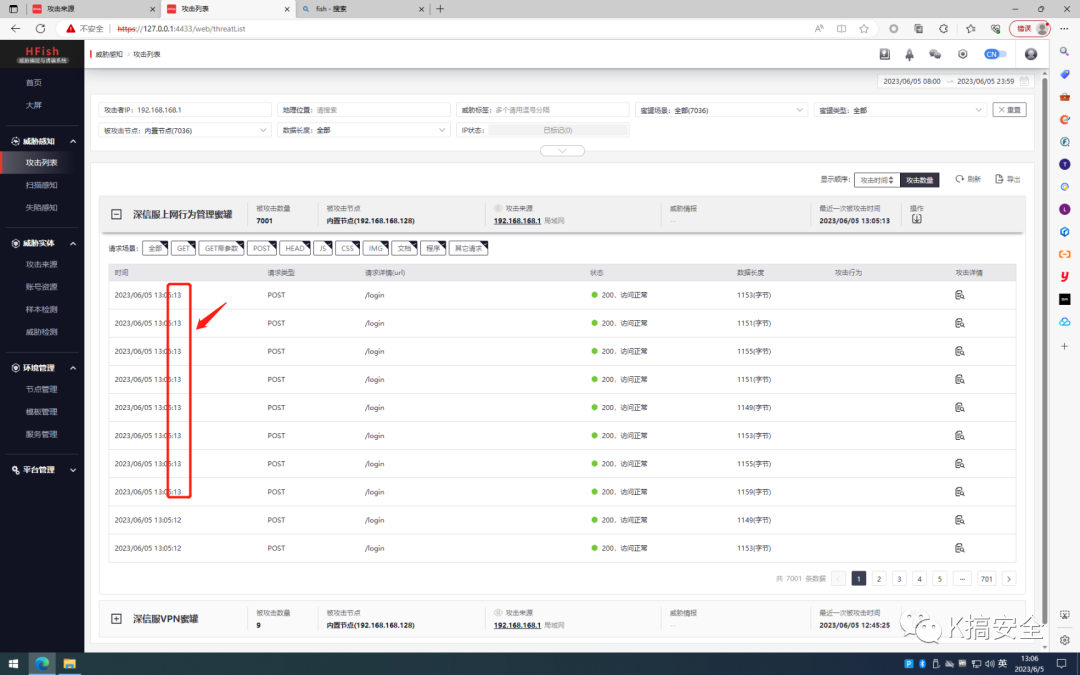

可以看到请求详情

同一时间多个请求,可以鉴定为存在爆破或者扫描行为

继续加节点(陷阱)

访问服务,模拟攻击

可以看到被捕获的ip地址,点击大屏

实施检测

在部署前,必须把现有的服务的默认端口修改,不然会导致服务异常或者蜜罐陷阱开启不了

1、端口扫描和识别 在探测端口时,通过开发端口的服务来识别,来确定操作系统等信息,如果发现目标提供了非标准的服务或存在不寻常的端口,有可能是蜜罐

3、缺少真实数据 缺少真实数据或文件,则可能存在蜜罐

4、受限制的功能 部分系统功能被禁用或受到限制,则可能是一个蜜罐

5、反向WHOIS查询 Whois查询工具来确定目标域名的所有者,以及他们是否与安全公司有关联

6、非正常的相应时间 系统响应时间与正常情况不同,则可能存在蜜罐

蜜罐的特征识别