| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

摘要

网络犯罪分子会破坏域名以直接攻击域名的所有者或用户,或将其用于各种恶意活动,包括网络钓鱼、恶意软件分发以及命令和控制 (C2) 操作。DNS劫持的一种特殊情况称为domain shadowing,攻击者在入侵的域名下秘密创建恶意子域。隐藏的域不会影响受感染域的正常运行,使受害者难以检测到它们。这些子域的不显眼性通常允许犯罪者长时间利用受感染域的良性声誉。 目前基于威胁研究的检测方法是密集型且速度缓慢的,因为它们依赖于发现使用domain shadowing的恶意活动,然后才能在各种数据集中查找相关域。为了解决这些问题,我们设计并实施了一个自动化管道,可以更快地大规模检测未知活动的domain shadowing。我们的系统每天处理数 TB 的被动 DNS 日志,以提取有关候选domain shadowing的特征。基于这些功能,它使用高精度机器学习模型来识别domain shadowing名。我们的模型每天在数十个受损域名下找到数百个domain shadowing。

为了强调发现domain shadowing的难度,我们发现,在 2022 年 4 月 25 日至 6 月 27 日期间我们自动检测到的 12,197 个隐藏域中,只有 200 个域被供应商在 VirusTotal 上标记为恶意。例如,我们详细介绍了一个网络钓鱼活动,该活动利用了16个受感染域(如 bancobpmmavfhxcc.barwonbluff.com[.]au and carriernhoousvz.brisbanegateway[.]com)下的649个domain shadowing子域,肇事者利用这些域名的良性声誉来传播伪造的登录页面,收集凭据。VT供应商的表现对于这个特定的活动要好得多,在649个domain shadowing中将151个标记为恶意 - 但仍然不到所有域的四分之一。 帕洛阿尔托网络利用我们在多个Palo Alto Networks Next-Generation中的自动分类器提供针对domain shadowing的保护 下一代防火墙Firewall cloud-delivered security services,包括DNS安全和高级URL过滤。此外,客户可以利用 Cortex XDR 在用于 C2 通信时发出警报并响应domain shadowing。

| Related Unit 42 Topics | DNS Security, Credential Harvesting |

|---|

Domain Shadowing的工作原理

网络犯罪分子将域名用于各种恶意目的,包括与C2服务器的通信,恶意软件分发,诈骗和网络钓鱼。为了帮助实施这些活动,骗子可以购买域名(恶意注册)或破坏现有域名(DNS劫持/破坏)。犯罪分子破坏域名的途径包括窃取注册商或 DNS 服务提供商处域所有者的登录凭据、危害注册商或 DNS 服务提供商、危害 DNS 服务器本身或滥用 dangling domains。 Domain Shadowing 是 DNS 劫持的一个子类别,攻击者试图保持不被注意。首先,网络犯罪分子在受感染的域名下悄悄插入子域。其次,它们保留现有记录,以允许使用受感染域的网站,电子邮件服务器和任何其他服务等服务的正常运行。通过确保现有服务的不受干扰的运行,犯罪分子使用的域对所有者来说不显眼,并且不太可能清理恶意条目。因此,域重影为攻击者提供了对几乎无限的子域的访问权限,这些子域继承了受感染域的良性声誉。 当攻击者更改现有域名的DNS记录时,他们的目标是针对这些域名的所有者或用户。但是,犯罪分子通常使用domain shadowing作为其基础架构的一部分,以支持通用网络钓鱼活动或僵尸网络操作等工作。在网络钓鱼的情况下,骗子可以使用domain shadowing作为网络钓鱼电子邮件中的初始域,作为恶意重定向中的中间节点(例如,在恶意流量分配系统中),或作为托管网络钓鱼网站的登录页面。在僵尸网络操作的情况下,例如,可以使用domain shadowing作为代理域来隐藏C2通信。 在表 1 中,我们收集了示例domain shadowing,这些域用作我们的检测器自动发现的最近网络钓鱼活动的一部分。攻击者破坏了几个已经存在多年的域名,从而建立了良好的声誉。我们可以观察到,这些域的IP地址(及其良性子域的IP)位于澳大利亚(AU)或美国(US)。可疑的是,所有domain shadowing的IP地址都位于俄罗斯(RU) - 与父域不同的国家和自治系统。此外,此活动中的所有隐藏域都使用来自同一 /24 IP 子网的 IP 地址(IP 地址中的前三个数字相同)。我们注意到的另一个恶意指标是,显示的所有恶意子域大约在同一时间被激活,并且在相对较短的时间内运行。

| FQDN | IP Address | CC | First Seen | Last Seen | Time Active* |

|---|---|---|---|---|---|

| halont.edu[.]au | 103.152.248[.]148 | AU | 2020-11-23 | 2022-06-28 | ~ 9 years |

| training.halont.edu[.]au | 103.152.248[.]148 | AU | 2020-12-08 | 2021-05-02 | ~ 7 years |

| training.halont.edu[.]au** | 62.204.41[.]218 | RU | 2022-04-17 | 2022-05-06 | < 1 month |

| ocwdvmjjj78krus.halont.edu[.]au | 62.204.41[.]218 | RU | 2022-04-04 | 2022-04-04 | < 1 day |

| baqrxmgfr39mfpp.halont.edu[.]au | 62.204.41[.]218 | RU | 2022-04-01 | 2022-04-01 | < 1 day |

| barwonbluff.com[.]au | 27.131.74[.]5 | AU | 2018-12-13 | 2022-06-28 | ~ 19 years |

| bancobpmmavfhxcc.barwonbluff.com[.]au | 62.204.41[.]247 | RU | 2022-03-07 | 2022-06-06 | ~ 3 months |

| tomsvprfudhd.barwonbluff.com[.]au | 62.204.41[.]77 | RU | 2022-03-07 | 2022-03-07 | < 1 day |

| brisbanegateway[.]com | 101.0.112[.]230 | AU | 2015-04-23 | 2022-06-24 | ~ 12 years |

| carriernhoousvz.brisbanegateway[.]com | 62.204.41[.]218 | RU | 2022-03-07 | 2022-03-08 | ~ 2 days |

| vembanadhouse[.]com | 162.215.253[.]110 | US | 2019-09-04 | 2022-06-28 | ~ 17 years |

| wiguhllnz43wxvq.vembanadhouse[.]com | 62.204.41[.]218 | RU | 2022-03-25 | 2022-03-25 | < 1 day |

表 1.受损域及其阴domain shadowing的示例。*时间活动列基于在 pDNS、谁是或 archive.org 中首次出现的时间。**子域似乎 training.halont.edu[.]au被停用,后来攻击者通过DNS通配符意外劫持了它。FQDN 代表完全限定的域名,CC 代表 IP 地址的国家/地区代码。

如何检测domain shadowing

为了解决基于威胁狩猎的方法来检测domain shadowing的问题 - 例如缺乏覆盖范围,检测延迟和需要人力 - 我们设计了一个利用被动DNS流量日志(pDNS)的检测管道,基于Liu等人的工作。基于与表1中讨论的观察结果类似的观察结果,我们提取了300多个特征,这些特征可能向潜在的domain shadowing发出信号。使用这些功能,我们训练了一个机器学习分类器,它是检测管道的核心。

机器学习分类器的设计方法

我们可以将特征分为三组 - 特定于候选domain shadowing本身的特征,与候选domain shadowing的根域相关的特征以及与候选domain shadowing的IP地址相关的特征。 第一组特定于候选domain shadowing本身。这些 FQDN 级功能的示例包括:

- IP 地址与根域的 IP(及其国家/自治系统)的偏差。

- 第一个看到的日期与根域的第一个看到的日期之间的差异。

- 子域是否受欢迎。

第二个功能组描述候选domain shadowing的根域。例如:

- 流行与根的所有子域的比率。

- 子域的平均 IP 偏差。

- 子域处于活动状态的平均天数。

第三组功能与候选domain shadowing的 IP 地址有关,例如:

- IP 上的顶点域与 FQDN 比率。

- 使用该 IP 的子域的平均 IP 国家/地区偏差。

当我们生成 300 多个特征时(其中许多特征是高度相关的),我们执行特征选择,以便仅使用对机器学习分类器的性能贡献最大的特征。我们使用卡方检验来单独找到最佳特征和相互Pearson相关性,以降低高度相关特征的权重。 我们可以根据所需的用例选择具有不同性能和复杂性权衡的分类器。使用随机森林分类器,我们仅使用64个最佳特征即可实现99.99%的准确率,99.92%的精度和99.87%的召回率,并允许随机森林中的200棵树中的每棵树最多使用八个特征,最大深度为4个。一个更简单的分类器------仅使用前32个特征,其中每棵树最多只能使用四个特征,深度为两个------可以实现99.78%的准确率、99.87%的精度和92.58%的召回率。 在两个月的时间里,我们的分类器发现了 12,197 个domain shadowing,平均每天检测几百个。在 Virus Totaltal 中查看这些域,我们发现只有 200 个域被至少一个供应商标记为恶意。我们从这些结果中得出结论,Domain Shadowing是对企业的主动威胁,如果不利用可以分析大量DNS日志的自动化机器学习算法,就很难检测到它。

使用domain shadowing的网络钓鱼活动

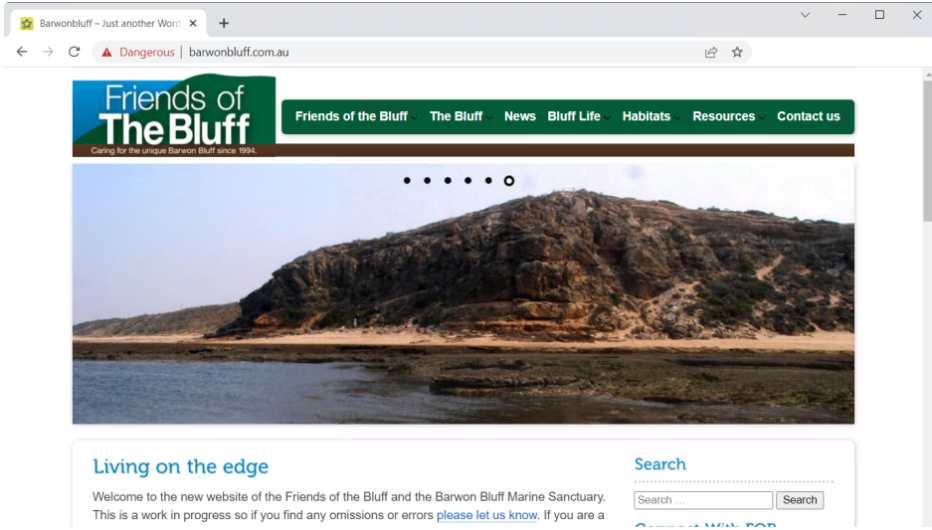

接下来,我们将深入探讨在表 1 中用作示例的网络钓鱼活动。集群 - 基于IP地址和根域 - 我们的检测器的结果,我们发现在16个受损域名下创建了649个domain shadowing。图 1 是 barwonbluff.com [.] 的屏幕截图。au,受感染的域之一。尽管它似乎正常运行,但攻击者在其下创建了许多子域,他们可以在网络钓鱼链接中使用,例如hxxps[:]///snaitechbumxzzwt.barwonbluff[.]com.au/bumxzzwt/xxx.yyy@target.it。  图 1. barwonbluff.com[.]au-- 一个原始良性域。

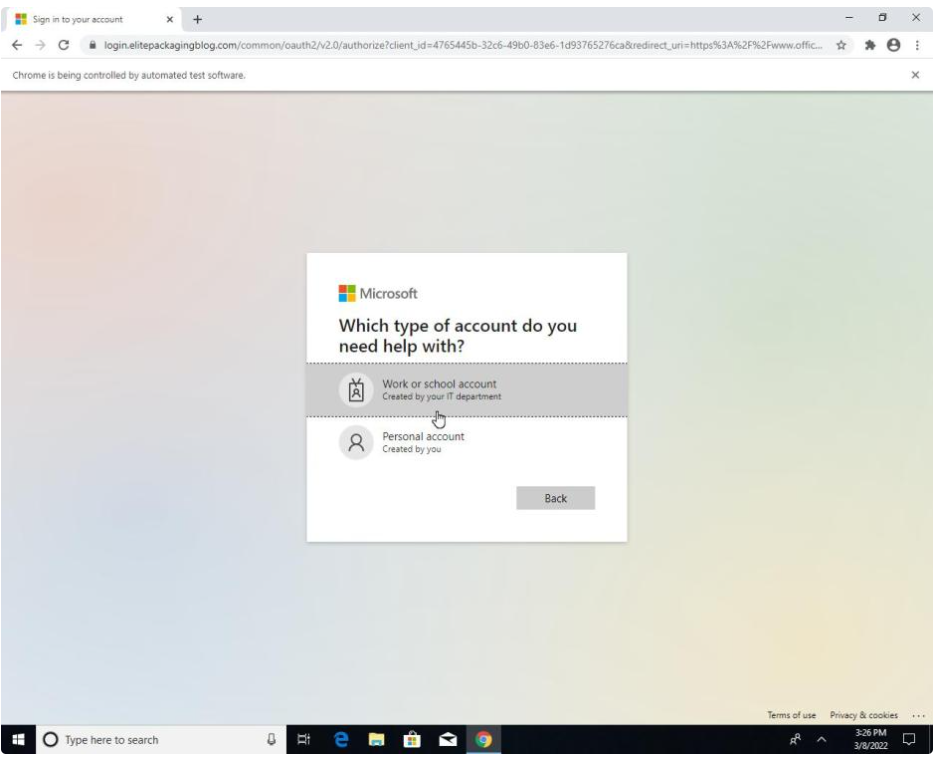

当用户单击上面的网络钓鱼 URL 时,他们将被重定向到登录页面,如图 2 所示。登录名上的网络钓鱼页面login.elitepackagingblog[.]com想要窃取微软的用户凭据。为了避免陷入类似的网络钓鱼攻击,用户需要在输入凭据之前检查他们正在访问的网站的域名和URL栏旁边的锁定图标。

图 1. barwonbluff.com[.]au-- 一个原始良性域。

当用户单击上面的网络钓鱼 URL 时,他们将被重定向到登录页面,如图 2 所示。登录名上的网络钓鱼页面login.elitepackagingblog[.]com想要窃取微软的用户凭据。为了避免陷入类似的网络钓鱼攻击,用户需要在输入凭据之前检查他们正在访问的网站的域名和URL栏旁边的锁定图标。

图 2.精英包装博客上网络钓鱼登录页面elitepackagingblog[.]com的屏幕截图,其中受害者被重定向到snaitechbumxzzwt.barwonbluff[.]com.au 。资料来源:乔·沙盒。

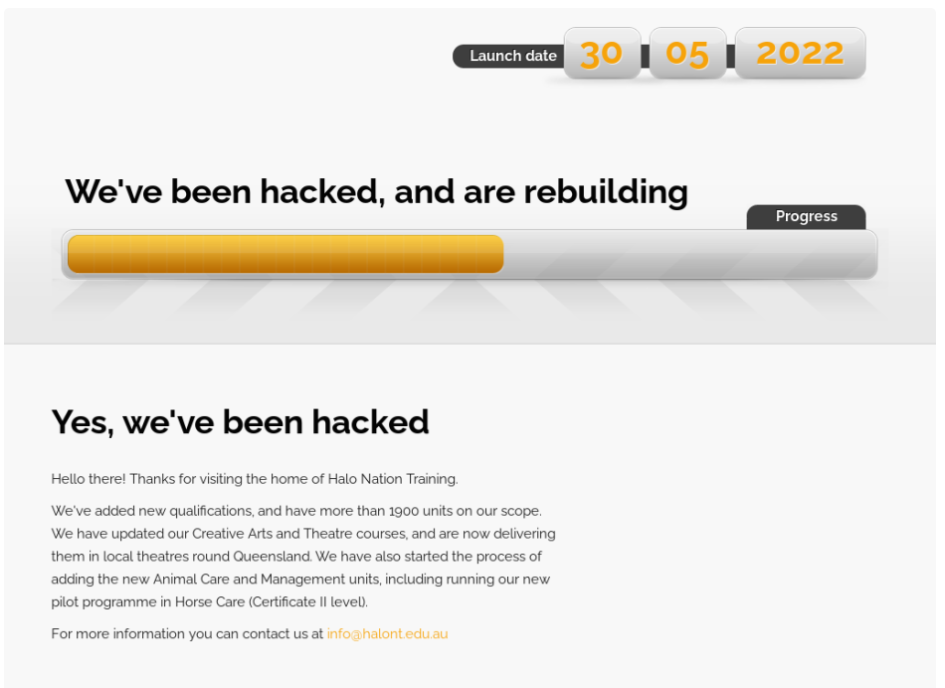

图 3 是 halont.edu[.]au的屏幕截图。au在网站所有者发现他们的域名被泄露后。不幸的是,在所有者意识到它被黑客入侵之前,我们观察到在此域名下创建的许多domain shadowing。这些情况进一步强调了自动检测这些域的必要性,因为域所有者很难发现它们已受到损害。

图 2.精英包装博客上网络钓鱼登录页面elitepackagingblog[.]com的屏幕截图,其中受害者被重定向到snaitechbumxzzwt.barwonbluff[.]com.au 。资料来源:乔·沙盒。

图 3 是 halont.edu[.]au的屏幕截图。au在网站所有者发现他们的域名被泄露后。不幸的是,在所有者意识到它被黑客入侵之前,我们观察到在此域名下创建的许多domain shadowing。这些情况进一步强调了自动检测这些域的必要性,因为域所有者很难发现它们已受到损害。

图 3. halont.edu[.]au的屏幕截图,一个最初良性的域,在破坏后正在重建。

结论

网络犯罪分子使用domain shadowing进行各种非法活动,包括网络钓鱼和僵尸网络操作。我们观察到,检测domain shadowing具有挑战性,因为 Virus Totaltal 上的供应商覆盖的这些域不到 2%。由于基于威胁研究的传统方法太慢,无法发现大多数domain shadowing,因此我们转向基于pDNS数据的自动检测系统。我们基于机器学习的高精度检测器每天处理数 TB 的 DNS 日志,并发现数百个domain shadowing。帕洛阿尔托网络提供多种安全订阅 - 包括DNS安全和高级URL过滤 - 利用我们的检测器来防止domain shadowing。此外,客户还可以在用于命令和控制通信时利用 Cortex XDR 发出警报并响应domain shadowing。

IOC

Indicators of Compromise halont.edu[.]au training.halont.edu[.]au ocwdvmjjj78krus.halont.edu[.]au baqrxmgfr39mfpp.halont.edu[.]au barwonbluff.com[.]au bancobpmmavfhxcc.barwonbluff.com[.]au snaitechbumxzzwt.barwonbluff[.]com.au snaitechbumxzzwt.barwonbluff.com[.]au/bumxzzwt/xxx.yyy@target.it tomsvprfudhd.barwonbluff.com[.]au brisbanegateway[.]com carriernhoousvz.brisbanegateway[.]com vembanadhouse[.]com wiguhllnz43wxvq.vembanadhouse[.]com login.elitepackagingblog[.]com login.elitepackagingblog[.]com/common/oauth2/v2.0/authorize?client_id=4765445b-32c6-49b0-83e6-1d93765276ca&redirect_uri=https%3A%2F%2Fwww.office.com%2Flandingv2&response_type=code%20id_token&scope=openid%20profile%20https%3A%2F%2Fwww.office.com%2Fv2%2FOfficeHome.All&response_mode=form_post&nonce=637823463352371687.MDY0MjMzYjMtOWNlZC00ODA5LWE1YWQtOWMyMTIwYTZiOTIwODZiNTMyN2MtZWQ3ZC00Mzg4LWJjMzktNGQxYjQ1MDFkNmNi&ui_locales=en-US&mkt=en-US&state=q81i2V5Z572r5P2TuEfGYg0HZLgy9vMW3HMxjfeMMm60rJIlPgKe4SKR8D86gIjkNlgD6cd8jK754mEWDiHZtRQ1pzeGpqaVJOCkSmAUGOWUcOxbKCr2sPnoBds6H7fZCJdLqcotpA2NF3vvVbRDSSWk3xhQuxnXOoJoN2pj0RhiR97YEUkUwqEEsCoboffTLGgVrjaDy_ASgmhE_7mkvYE6YsXicgxoEzDqhrjxB_vFcTt_u7o1rrAYcWIv-0vZ4vPVToJ7Nwqlf6BHPz7zPQ&x-client-SKU=ID_NETSTANDARD2_0&x-client-ver=6.12.1.0&sso_reload=true#ODQuMTccGFvbGEucGVsbGVnYXRhQHNuYWl0ZWNoLml0=

[出自:jiwo.org]