| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

ICS远程访问简介

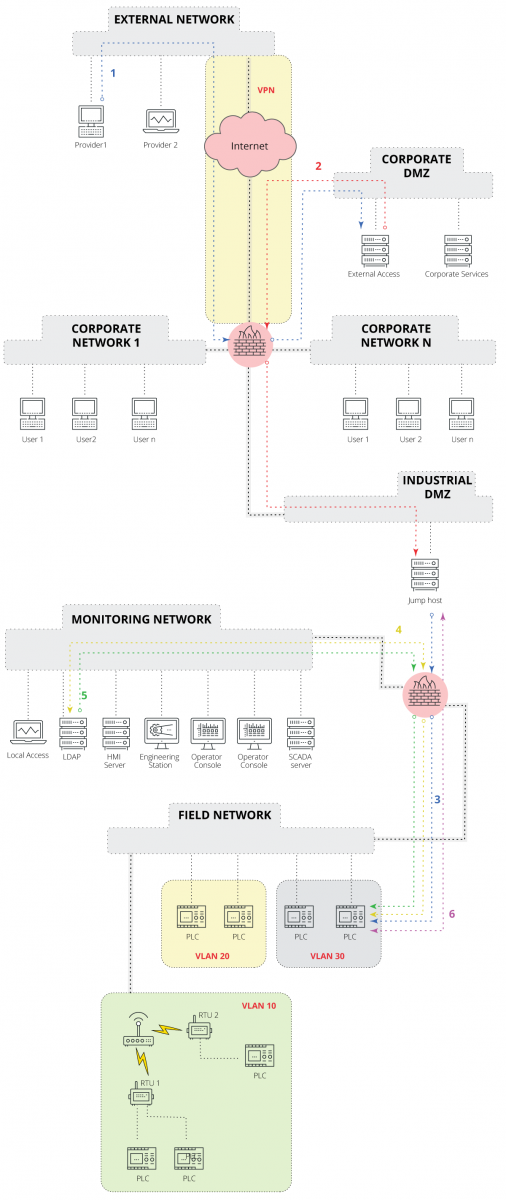

对 OT 系统的远程访问现在很普遍,尤其是在工业 4.0 应用程序的推动下,尽管这并不是这些案例所独有的。越来越多的公司将需要远程访问的新机器的开发、组装和调试外包出去,以便供应商能够提供合同中约定的技术支持。对于客户来说,这些访问是他们网络的入口点,因此他们应该尽可能确保它们的安全,并且只在绝对必要时使用它们。

随着对关键基础设施的攻击不断增加,保护它们所组成的网络和系统至关重要。为避免这种情况,良好实践指南中建立的方法定义了 IT 和 OT 网络之间的直接隔离。因此,为了从另一个网络或从公司外部访问一个网络,有必要严格控制这些通信。这在"安全访问现场设备指南"中进行了讨论。

多年来,这种做法一直不安全且不受控制。在任何工业公司中发现的一些最常见的配置错误和不良做法是:

- 配置一个扁平网络,包括所有公司设备,在 VLAN 中没有任何类型的隔离,按关键或功能级别分隔设备。这使得任何恶意访问都可能传播到所有设备。

- 没有在 IT 和 OT 网络之间配置隔离,这意味着如果 IT 计算机感染了恶意软件,它可以畅通无阻地传播到 OT 系统。

- 将 ICS 自己的设备直接连接到 Internet,这会使它们面临不受欢迎的访问和攻击。

- 远程访问设备的默认密码。

- 使用第三方远程访问解决方案,因为尽管它们易于使用和实用,但对谁访问什么以及如何访问的控制完全丢失了。

OT 的远程访问方法

有几种方法可以远程访问位于工厂中的系统。一些例子如下:

直接接入工业网络

:从工业网络外部提供访问的最简单方法是通过快捷方式。对于缺乏安全意识的工业企业来说,这往往是最普遍的做法。在这些情况下,工业网络是企业网络的一部分,具有无限通信。如果他们更清楚,那么网络将被分离,访问将通过防火墙规则进行管理。为了能够说连接是安全的,这些规则必须是端到端的,即不应将 IP 范围用于通信的源设备和目标设备。因此,即使攻击者设法渗入 IT 网络,他们也无法访问控制系统,因为防火墙中没有允许此类访问的特定规则。另一方面,将向外部人员提供访问该组织的权限' 通过 VPN 的公司网络,这将为他们分配业务范围内的 IP。具体的端到端规则的示例是:

- 运营商 1 ➔ 工业网络 ➔ 允许;

- 镜像历史学家➔历史学家➔允许;

- 企业网络➔工业网络➔否认;

- 互联网 ➔ 公司网络 ➔ 允许;

- 互联网➔工业网络➔拒绝。

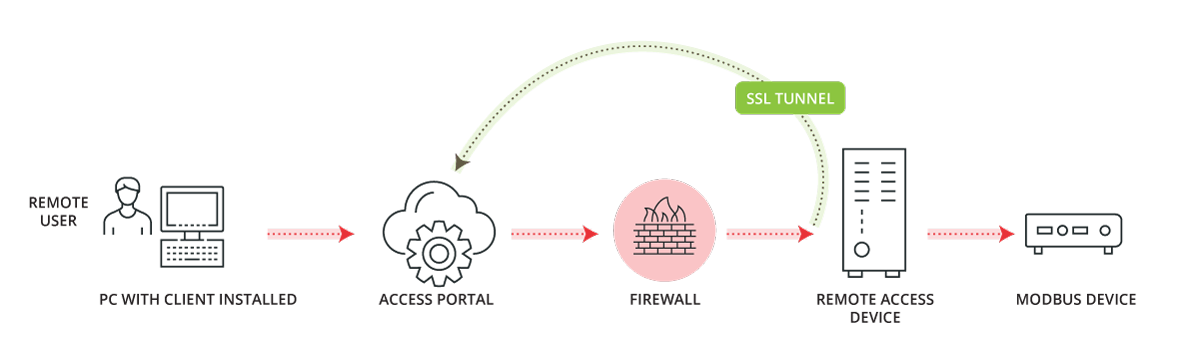

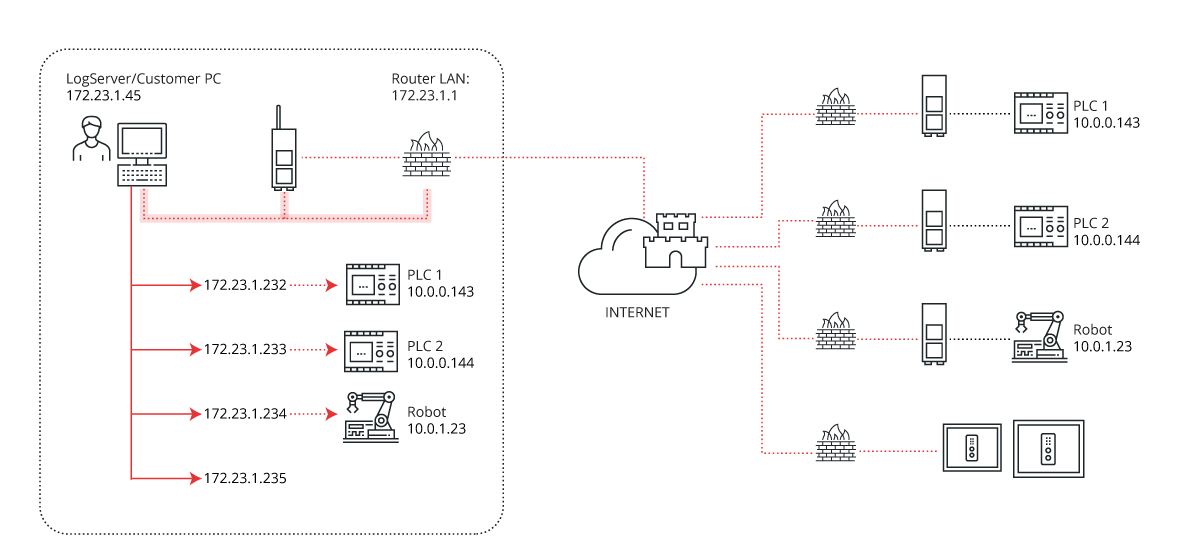

- **使用跳转客户端:**在此解决方案中,希望访问控制系统的企业用户必须首先访问位于 OT DMZ 中的跳转客户端,该客户端可以直接访问 ICS 系统并包含所有必要的工作工具和程序用于建立通信的员工的工作。外部人员必须首先通过位于 IT DMZ 中的特定远程访问设备使用 VPN 进入业务网络。一旦进入公司网络,他们将访问位于 OT DMZ 中的跳转客户端,就像组织的员工一样。有几种业务解决方案可以提供并支持控制此类访问。最普遍的是 Citrix 的虚拟桌

[出自:jiwo.org]

[出自:jiwo.org]

面或VMware的Horizon解决方案。

- 从外部网络跳转客户端访问的图表。资料来源:INCIBE-CERT。-

- 基于硬件到硬件通信的远程访问解决方案。资料来源:Secomea。-

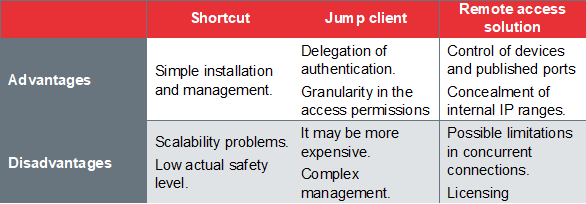

如上所述,有多种方式可以远程访问控制系统。有些比其他的更安全,但与此同时,它们更难以实施和部署。我们必须始终从以下前提开始:在所有良好实践指南和法规中都不建议直接远程访问控制系统,因为外部网络被认为是不安全的环境。因此,采取的任何措施都将有利于组织的安全。

使用防火墙可以改善这种情况,但它仍然不是一个可扩展的解决方案,因为必须为每次使用和每个连接建立特定的规则。在部署层面,它是最简单、最直接和最便宜的方法,因为只需要一个防火墙来分隔 IT 和 OT 网络。

另一方面,跳线客户端的使用提供了更多的访问控制和粒度(低级参数化,即根据用户和角色区分访问和操作的能力),当结合使用 RADIUS 或用于用户身份验证和角色隔离的 LDAP。但是,它的实施很复杂,维护成本很高,特别是从解决方案许可的角度来看,因为它是根据访问的用户和系统来完成的,这可能相当高。

最后,商业远程访问解决方案允许几乎与使用跳转客户端相同的粒度和控制,所有这些都不需要高级网络技能。此外,无需在防火墙处打开到 OT 网络的传入连接,因为隧道是出站建立的,并通过单个端口到达已知目的地。但是,在某些情况下,可以建立和配置的连接数和活动用户数会受到限制,因为这些参数通常在许可方面受到限制。此外,为了从外部建立隧道,有必要通过网络服务器访问它,在某些情况下无法在公司内部建立其位置,但必须位于制造商的云中,

比较不同的方法

- 解决方案摘要。-

结论

OT 中的远程访问越来越频繁和必要,但是,我们不能忘记,它们是安全级别远低于我们在 IT 环境中发现的设备,因此必须进行适当的工作以增加他们的网络安全级别。