| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

0x01 漏洞简述

2021年05月17日,360CERT监测发现国外安全研究员发布了Windows HTTP协议远程代码执行漏洞的POC详情,漏洞编号为CVE-2021-31166,漏洞等级:严重,漏洞评分:9.8。 [出自:jiwo.org]

该漏洞在微软5月补丁日中完成了修复,微软官方将其标记为可造成蠕虫攻击及易被攻击,攻击者可以利用该漏洞造成大范围蠕虫攻击。

对此,360CERT建议广大用户及时将Windows升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 严重 |

| 影响面 | 广泛 |

| 360CERT评分 | 9.8 |

0x03 漏洞详情

CVE-2021-31166: HTTP 协议远程代码执行漏洞

CVE: CVE-2021-31166

组件: HTTP Protocol

漏洞类型: 代码执行

影响: 服务器接管

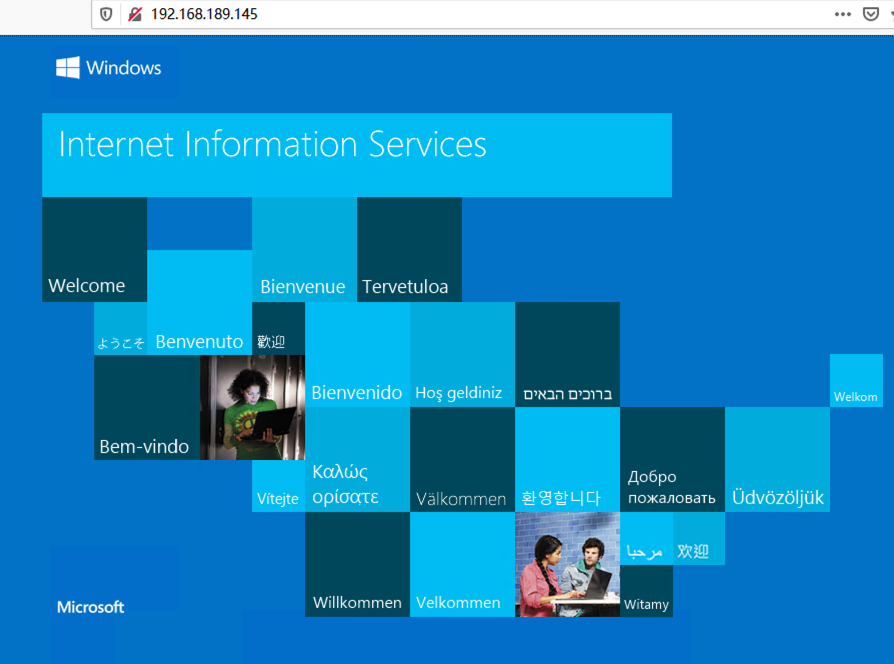

简述: 漏洞存在于Windows 10和Windows Server中的HTTP协议栈(http.sys)处理程序中,该程序广泛的用于应用之间或设别之间的通信中。常见的组件如Internet Information Services(IIS)便使用该程序进行通信处理。

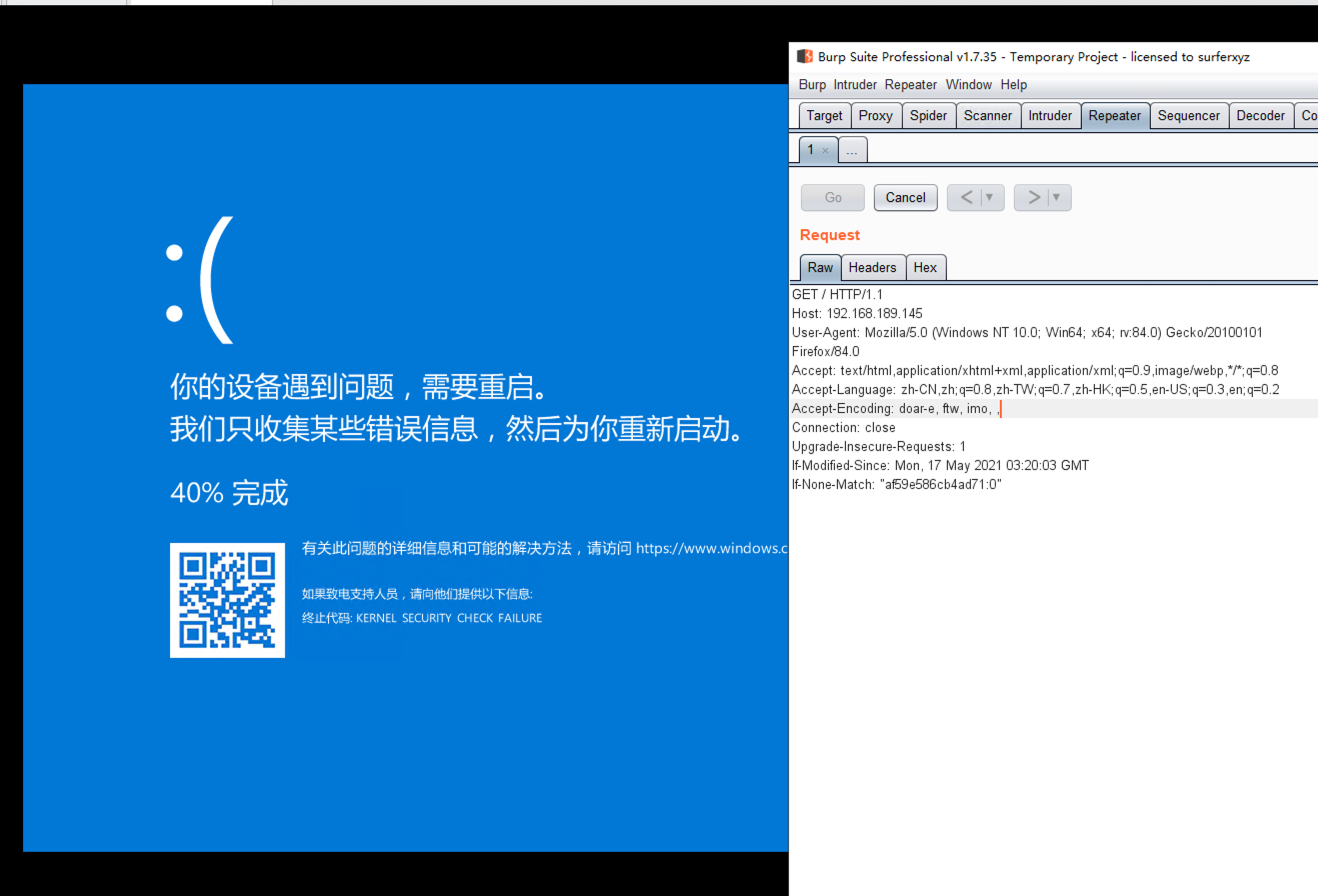

未授权的攻击者可以构造恶意请求包攻击目标服务器,成功利用该漏洞的攻击者可以在目标服务器执行任意代码。

目前该漏洞 360CERT 已完成poc编写和利用复现:

0x04 影响版本

- Microsoft:Windows 10:

- version 2004 for 32-bit Systems

- version 2004 for x64-based Systems

- version 2004 for ARM64-based Systems

- version 20H2 for 32-bit Systems

- version 20H2 for x64-based Systems

- version 20H2 for ARM64-based Systems

- Microsoft:Windows Server:

- version 20H2

- version 2004

0x05 修复建议

通用修补建议

360CERT建议通过安装360安全卫士进行一键更新。

应及时进行Microsoft Windows版本更新并且保持Windows自动更新开启。

Windows server / Windows 检测并开启Windows自动更新流程如下:

- 点击开始菜单,在弹出的菜单中选择“控制面板”进行下一步。

- 点击控制面板页面中的“系统和安全”,进入设置。

- 在弹出的新的界面中选择“windows update”中的“启用或禁用自动更新”。

- 然后进入设置窗口,展开下拉菜单项,选择其中的自动安装更新(推荐)。

临时修补建议

通过如下链接寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-31166