| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

今年有黑客破解了联网洗车房,媒体跟踪报道还挺多的。但仔细想想,这不就是黑了个常见的蠢笨机器人么?都用了十好几年的玩意儿,被黑不奇怪。 [出自:jiwo.org]

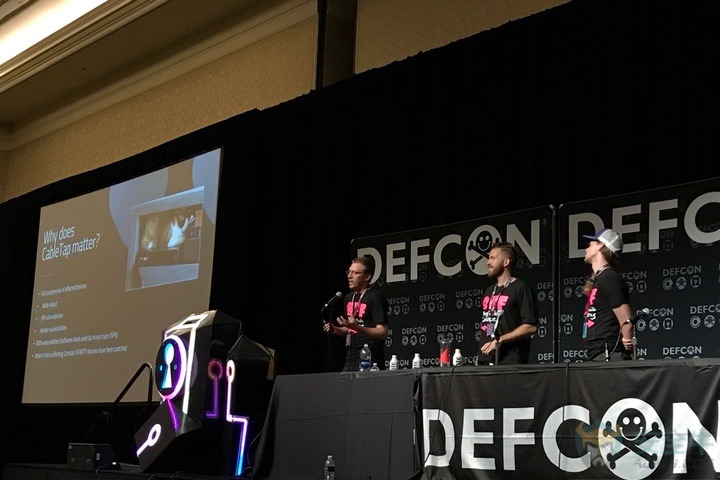

但是有一个演讲令人惊艳,而且之前没人报道过——“CableTap:无线窃听你的家庭网络”。本以为是帮业余黑客看清自家网络情况的DIY课程,真正挺过后却发现,话题范围真的很广,也更娱乐。

3名研究员发现了ISP网络设备中的26个漏洞,可以让他们获得美国大多数家庭网络设备的的远程管理权限。

CableTap的摘要写道:“我们的研究,在ISP提供的RDK无线网关和机顶盒中,发现了一系列漏洞,涉及厂商包括思科、Arris、Technicolor和摩托罗拉。我们证明了可远程无线窃听流经受影响网关的所有互联网及语音流量。估计有数千万ISP客户受影响。”

他们的涉猎范围很广,从逆向Comcast的Xfinity路由器MAC地址生成,到利用Apache、NGiNX、lighthpttd等Web服务器所用FastCGI子系统中的漏洞(FastCGI都已经20高龄了)。

CableTap攻击链

你或许知道,Xfinity接入点不仅提供你自己的私有WiFi网络,还会提供公共‘xfinitywifi’无线网络,供漫游Comcast客户用自己的凭证跳入任意接入点。但实际上,还有隐藏的第3个WiFi网络,名为XHS-XXXXXXXX,此处的一串X是调制解调器线缆口(CM)MAC地址后4字节。该隐藏WiFi网络的密码由该接口MAC地址确定产生。研究人员发现了4种获得该MAC地址的方法,其中之一就是:连接‘xfinitywifi’公共网络,DHCP 应答(ACK)中包含有该 CM MAC 地址。

有了MAC地址,就能计算出密码,从而无需使用自身Comcast凭证就能连上xfinitywifi网络。此后该网络上的任何恶意行为,都会归到线缆调制解调器拥有者头上。嗯,简单有效。

CableTap攻击链中发现的另一个漏洞,是暴力破解Comcast语音远程控制的射频配对,可用于将攻击引入Xfinity机顶盒。

不过,该演讲中最重要的分析,还是关于神秘的引用开发包(RDK)——ISP在其线缆调制解调器和机顶盒中使用的开源平台。RDK由全世界的开发者维护并定期打补丁。因为是开源平台,在这些补丁真正编译并推送到美国万千机顶盒前数月,任何人都可以看到漏洞补丁的源代码修改。这就有可能成为持续数月乃至数年之久的漏洞之源。嗯,开源的风险。

鉴于时代华纳和Comcast网络在美国的盛行,理应在几年前就进行该研究并公布结果了。其中一位研究员在不到1年前开始研究之时,甚至都不懂Linux和网络知识。就在这短短的时间里,他都可以打造出连NSA都会骄傲的监视网络了。谁又能说他们不知道这些小漏洞,或者没早建立起了他们自己的监视网络呢?

演讲从各方面来说都取得了成功。研究人员进行了负责任的揭露,警告了Comcast和其他厂商,在演讲前给了他们充足的修复时间。

没有什么比我们客户的安全更重要的,感谢几位研究人员将这些问题摆到我们面前。我们已对我们的软件和系统做出了一系列更新,防止这些问题影响到Comcast客户,包括破坏该论文中提出的攻击链等。