| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

总体概述:物联网网络安全网络Armis在实施思科发现协议(CDP)的各种设备中发现了五个危急的零日漏洞,这些漏洞使远程攻击者无需任何用户干预就可以全面接管设备。CDP是思科的一种专有第2层(数据链路层)网络协议,用于发现有关本地连接的思科设备的信息。CDP实施在几乎所有的思科产品中,包括交换机、路由器、IP电话机和摄像头。所有这些设备出厂交付时都默认启用了CDP。CERT协调中心也发布了一份安全公告(https://kb.cert.org/vuls/id/261385/)。[出自:jiwo.org]

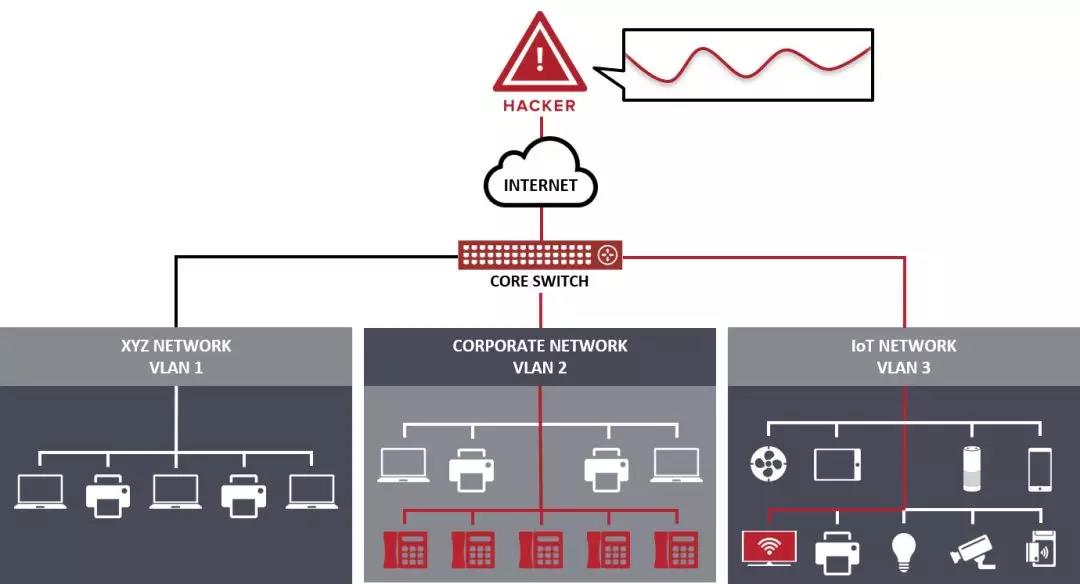

CDP的常见用途是管理IP电话机。比如说,CDP让交换机可以为语音分配一个VLAN,为以菊花链方式连接到电话机的任何PC分配另一个VLAN。关于这些独立VLAN的信息则通过CDP传递到IP电话机。此外,这些设备中许多通过以太网供电(PoE)获得电力。通过CDP数据库,交换机可以协商为连接到交换机的某个设备分配多少电力。

这个名为CDPwn的骇人发现披露了可能使攻击者完全控制所有这些设备的几个漏洞。这五个漏洞中的四个是远程代码执行(RCE)漏洞,另一个是拒绝服务(DoS)漏洞。利用RCE漏洞可能会导致:

-

破坏网络分段。

-

通过企业组织的交换机和路由器传输的企业网络流量泄露数据。

-

通过拦截和篡改公司交换机上的流量,利用中间人攻击来访问其他设备。

-

敏感信息泄露数据,比如来自IP电话机等设备的通话和来自IP摄像头的视频内容。

这项研究的发现意义重大,因为第2层协议是所有网络的基础。作为一条攻击途径,第2层协议是一个未充分研究的领域,却又是网络分段这种做法的基础。网络分段机制被用来改善网络性能,并提供安全。遗憾的是,正如本研究表明的那样,网络基础设施本身面临风险,任何攻击者都可以钻空子,因此网络分段不再是一种有保障的安全策略。关于所有漏洞的一份详细技术报告可在该技术白皮书中找到(https://go.armis.com/hubfs/White-papers/Armis-CDPwn-WP.pdf)。

Armis已在2019年8月29日向思科披露了这些漏洞,此后一直与对方共同开发和测试缓解措施和补丁。

Armis研究副总裁Ben Seri和Yuval Sarel将于2月6日在特拉维夫召开的BluehatIL大会上详细讨论这些漏洞。此外,Ben Seri和Barak Hadad还将于3月17日至18日在德国海德堡召开的Troopers大会上和4月3日在新加坡召开的黑帽亚洲大会上谈论这一发现。

大量诸如IP电话机之类的设备最终出现在攻击者发觉极易下手的地方,比如交易大厅、董事会会议室、CEO会议室、白宫椭圆形办公室的总统书桌,甚至军事情报室。实际上,据思科声称,《财富》500公司中95%以上使用思科协作解决方案。

虽然企业经常使用网络分段作为将这些设备与网络其他部分隔离开来的一种手段,但CDPwn可用于突破那些边界,允许未经授权的访问和破坏。

与CDPwn有关的风险有哪些?

虽然结果是全面接管运行CDP的所有设备,但攻击者采用的原因和环境各不相同。

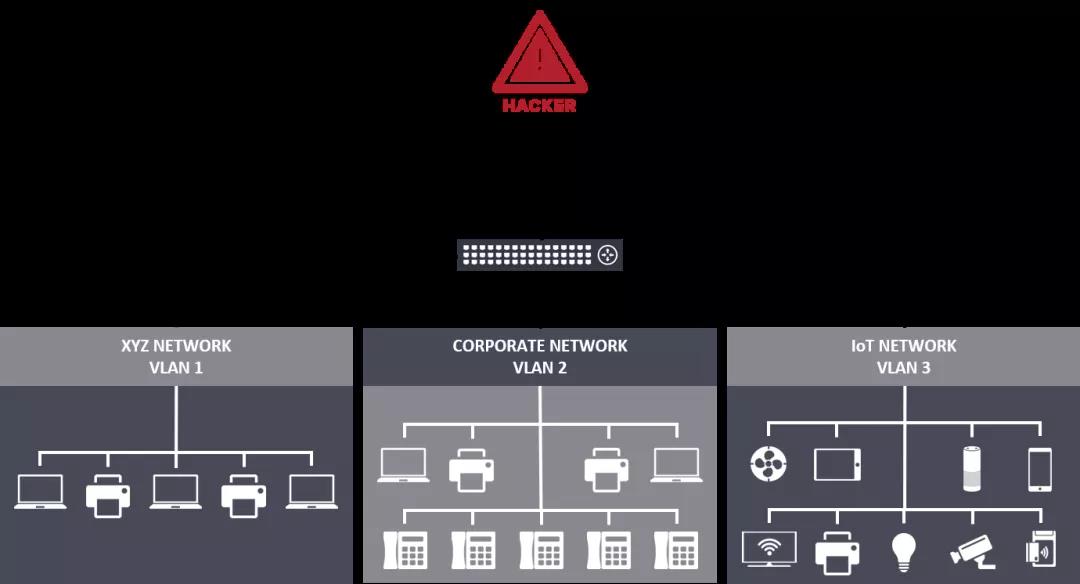

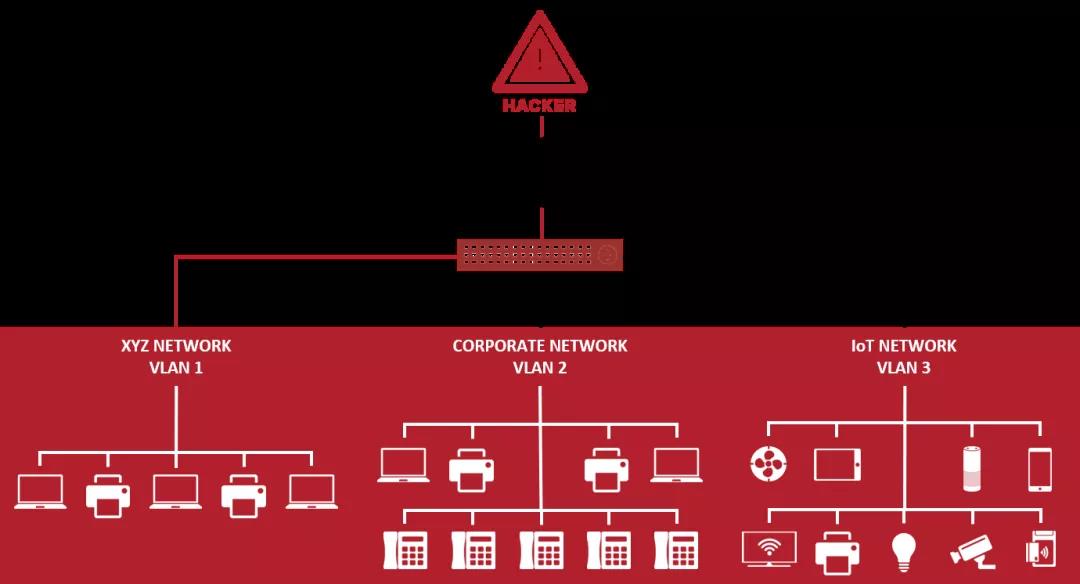

场景1:破坏网络分段

在这里,攻击者可以使用CDP漏洞来破坏网络分段。交换机和路由器常常被视为公司网络上的隐形设备,可以将诸地方的设备有效地彼此连接,同时还充当流量警察。然而,从攻击者的角度来看,交换机是一种宝贵的资产,因为它们可以访问所有网段,而且放在泄露泄露的绝佳位置。

更糟糕的是,交换机负责解析和处理它们所独有的许多第2层协议,是一条很少被探究的攻击途径。虽然这些协议的实施很少被探究,但是其中发现的任何漏洞会对解析它们的网络设备的安全性和它们服务的网络的完整性产生严重影响。此外,许多这些协议默认情况下已在交换机的所有端口上被启用,而不仅仅是在管理端口上被启用,因而扩大了攻击面。

比如在分段网络中,攻击者潜入一个属于网段或VLAN的设备后,攻击者只能收集信息,并进而攻击连接到与攻击者在同一个网段上的其他设备。为了提升攻击,攻击者要找到一种方法来横向移动,进入到包含众多敏感数据的其他网段。突破分段的一种方法是,对攻击者所连接的那个网络设备(交换机)下手。用于交换机本身操作运行的第2层协议就是网络交换机在它所服务的所有网段上默认启用的攻击途径,而CDP正是这种协议之一。

接管交换机后,攻击者可以横向移动到该交换机所服务的所有网段。

可通过其他方式获得交换机的控制权。比如说,交换机处于侦听通过该交换机传送的网络流量的理想位置,它甚至可以被用来对通过该交换机传输的设备流量发起中间人攻击。此外,交换机对攻击者来说是最佳的隐藏位置——它是一种相对不安全的设备,不允许在上面安装任何安全代理,攻击者可以从交换机向网络中的设备发起攻击。攻击者还可以隐藏他生成的恶意流量,不被用来检查流量的任何其他网络分流器(tap)发现。

场景2:IP电话机和摄像头等设备泄漏数据

由于已在网络里面找到立脚点,攻击者可以考虑跨网段横向移动,进而访问有价值的设备(比如IP电话机或摄像头)。与交换机不同,这些设备直接保存敏感数据,接管这些设备可能是攻击者的目标,而不仅仅是突破网络分段的方法。IP电话机受一个独特漏洞的影响——类似Armis在URGENT/11中发现的那个漏洞。该漏洞可以由发送到网络中所有设备的广播数据包触发,不过只会在思科IP电话机上触发该漏洞。这意味着攻击者可以同时接管某个网络中的所有思科IP电话机。

受影响的设备

如上所述,CDPwn漏洞影响广泛部署在企业网络中的数千万设备,如下所示:

路由器:

-

ASR 9000系列聚合服务路由器

-

运营商路由系统(CRS)

-

Firepower 1000系列

-

Firepower 2100系列

-

Firepower 4100系列

-

Firepower 9300安全设备

-

IOS XRv 9000路由器

-

运行思科IOS XR的白盒路由器

交换机:

-

Nexus 1000虚拟边缘

-

Nexus 1000V交换机

-

Nexus 3000系列交换机

-

Nexus 5500系列交换机

-

Nexus 5600系列交换机

-

Nexus 6000系列交换机

-

Nexus 7000系列交换机

-

Nexus 9000系列光纤交换机

-

MDS 9000系列多层交换机

-

网络融合系统(NCS)1000系列

-

网络融合系统(NCS)5000系列

-

网络融合系统(NCS)540路由器

-

网络融合系统(NCS)5500系列

-

网络融合系统(NCS)560路由器

-

网络融合系统(NCS)6000系列

-

UCS 6200系列交换矩阵互联

-

UCS 6300系列交换矩阵互联

-

UCS 6400系列交换矩阵互联

IP电话机:

-

IP会议电话机7832

-

IP会议电话机8832

-

IP电话机6800系列

-

IP电话机7800系列

-

IP电话机8800系列

-

IP电话机8851系列

-

统一IP会议电话机8831

-

无线IP电话机8821

-

无线IP电话机8821-EX

IP摄像头:

•视频监控8000系列IP摄像头

技术概述—CDPwn是什么东西?

CDPwn由五个漏洞组成,这些漏洞影响众多的思科设备:从网络基础设施(比如交换机和路由器),到企业级端点设备(比如IP电话机和安全摄像头),不一而足。如上所述,这些漏洞被列为危急漏洞,包括四个远程代码执行(RCE)漏洞,第五个漏洞是拒绝服务(DoS)漏洞,可以用来影响网络总体的运行。CDPwn漏洞出现在思科发现协议(CDP)数据包的处理环节,表明了第2层协议对网络安全状况可能带来的影响。

四个漏洞允许远程执行代码

下面几个漏洞是危急的RCE漏洞,每个漏洞影响实施CDP解析机制的不同方法,众多思科产品使用这些方法。为了触发这些漏洞,攻击者只需将恶意制作的CDP数据包发送到网络内部的目标设备。

思科NX-OS软件—思科发现协议远程代码执行漏洞(CVE-2020-3119)

该漏洞是一个堆栈溢出漏洞,存在于IOS XR实施的CDP中解析含有对以太网供电(PoE)请求字段进行协商的信息的CDP数据包这个环节。含有太多PoE请求字段的CDP数据包将在受影响的设备上触发该漏洞。攻击者可以使用合法的CDP数据包来利用该漏洞,只要合法数据包的功率级别高于交换机本该收到的总功率级别,从而导致堆栈溢出。通过利用该漏洞,攻击者可以全面控制交换机及其负责的那部分网络基础设施,从而破坏分段,并允许在VLAN之间进行跳跃。

思科IOS-XR—CDP格式字符串漏洞(CVE-2020-3118)

该漏洞是一种格式字符串漏洞,存在于IOS XR实施的CDP中解析入站CDP数据包的某些字符串字段(设备ID和端口ID等)这个环节。这个漏洞使攻击者可以控制传递给sprintf函数的格式字符串参数。使用某些的格式字符串字符,攻击者可以将受控字节写入越界堆栈(out-of-bounds stack)变量,这实际上导致堆栈溢出。然后,这种类型的溢出导致远程执行代码。使用该漏洞,攻击者可以全面控制目标路由器,在网段之间传输流量,并使用路由器实行后续攻击。

思科IP语音电话机—CDP远程执行和拒绝服务漏洞(CVE-2020-3111)

思科IP电话机利用CDP进行管理,包括配置电话机应连接到哪个VLAN。电话机还可以请求特定的PoE参数,与它相连接的交换机可以使用CDP启用或禁用那些参数。在该漏洞中,可以利用端口ID解析函数中的堆栈溢出,在电话机上执行代码。虽然CDP数据包由网络中每个支持CDP的交换机终止,但IP电话机实施的CDP存在另一个bug:单播和广播CDP数据包也被视为合法的CDP数据包。

只有被发送到一个指定的多播MAC地址,其他所有思科网络设备才会将以太网数据包解读为合法的CDP数据包。这意味着,为了在IP电话机上触发该漏洞,攻击者可以处于本地网络中的任何位置,而不仅限于直接从目标设备相连接的接入交换机内部发送恶意制作的CDP数据包。

此外,由于IP电话机还将广播CDP数据包解读为合法的CDP数据包,攻击者就可以发送以太网广播数据包,这会触发该漏洞,同时对同一个LAN上的所有高危设备发动DoS攻击。

思科视频监控8000系列IP摄像头—思科发现协议远程代码执行和拒绝服务漏洞(CVE-2020-3110)

该漏洞是一个堆溢出漏洞,存在于思科8000系列IP摄像头实施的CDP中解析CDP数据包这个环节。入站CDP数据包中提供过大的端口ID字段时,会引发这个堆溢出。堆溢出含有攻击者控制的字节,可由攻击者多次触发。此外,IP摄像头中使用的CDP守护程序是与位置无关的二进制文件,这意味着它并不使用ASLR(地址空间布局随机化)缓解措施。由于上述情形,攻击者可以利用该溢出、实现远程代码执行。

拒绝服务(DoS)漏洞

上述四个漏洞中的每个漏洞都会影响各种思科产品使用的实施CDP的不同方法。然而,下面这个DoS漏洞本质上是一个类似的漏洞,研究发现它会影响三款不同的思科操作系统使用的实施CDP的三种不同方法。

思科FXOS、IOS XR和NX-OS软件—思科发现协议拒绝服务漏洞(CVE-2020-3120)

只要使路由器或交换机的CDP守护程序分配导致进程崩溃的大段内存,可触发该漏洞。借助该漏洞,攻击者可导致CDP进程反复崩溃,进而导致路由器重启。这意味着攻击者可以利用该漏洞对目标路由器实施全面的DoS攻击,进而完全破坏目标网络。

更新版、缓解措施和注意事项

思科安全更新版

思科提供了更新版,这些更新版可在其“安全公告”页面(https://tools.cisco.com/security/center/publicationListing.x)上找到。

各个更新版可以在这里找到:

-

CVE-2020-3120

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-fxnxos-iosxr-cdp-dos

-

CVE-2020-3119

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-nxos-cdp-rce

-

CVE-2020-3118

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-iosxr-cdp-rce

-

CVE-2020-3111

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-voip-phones-rce-dos

-

CVE-2020-3110

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-ipcameras-rce-dos

防范CDPwn

允许攻击者突破网络分段、在网络中随意移动的漏洞对企业界构成了巨大威胁。目标已从传统的台式机、笔记本和服务器扩大到含有宝贵的语音和视频数据的设备,比如IP电话机和摄像头。当前的安全措施(包括端点保护、移动设备管理、防火墙和网络安全解决方案)不是为识别这些类型的攻击而设计的。许多企业目前使用网络分段作为唯一的安全机制,以保护企业物联网(EoT)设备免受攻击,并保护企业计算机避免遭到中招的EoT设备攻击,它们应重新考虑这种方法。

这五个CDPwn漏洞虽然很严重,却只是近几年影响网络基础设施的一大批零日RCE漏洞中的最新漏洞。企业应考虑使用其他安全机制来加强网络分段。由于基于代理的传统安全解决方案无法与大多数EoT设备一起使用,应考虑其他方法,比如基于网络的行为监控。

如果企业使用上面列出的任何受影响的设备,应立即使用思科提供的更新版来更新软件。除非完成了这些更新,否则企业应假定所有受影响的设备都面临攻击风险,应密切监控设备的行为,以检测异常及其他攻击迹象。

风险评估

CDPwn漏洞披露后,各行各业的企业以及政府部门都在想方设法确定哪些设备受这些漏洞的影响。Armis提供了CDPwn风险评估服务(https://go.armis.com/cdpwn-risk-assessment?hs_preview=lgkIMYOk-25264302501),帮助企业组织了解自身风险。