| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

在媒体的报道中,英特尔、英飞凌、Nuvoton几个主要的厂商的产品都存在安全问题,容易受到时序泄漏问题的影响。但是通过研读报告全文,我们发现此类报道并不属实。

TPM,全称Trusted Platform Module,是一种植入计算机内部为计算机提供可信根的芯片,旨在即使操作系统受到威胁时,也可以存储和保护敏感信息免受攻击者的侵害。目前,TPM已经被数十亿电脑、服务器、手机、IOT设备采用。

CVE-2019-11090:英特尔fTPM漏洞

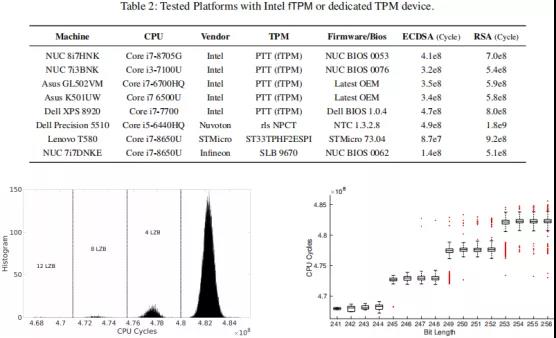

TPM经过十几年的发展目前可以分为dTPM(硬件)和fTPM(固件模拟的软件模块)两类,研究发现的英特尔漏洞属于fTPM漏洞。研究人员表示,有能力的攻击者可以操作系统内核对TPM执行精确的计时测量,从而发现并利用TPM内部运行的加密实现中的计时漏洞。

如果攻击者直接操作设备,大约需要花费4-20分钟就可以获取ECDSA密钥,时间长短取决于访问等级。如果攻击者发动远程攻击,通过网络连接仅定时进行45,000次身份验证握手攻击者就可以获取密钥。

密钥一旦泄露,攻击者就可以使用被盗的密钥来伪造数字签名,窃取或更改加密信息,绕过操作系统安全功能或破坏依赖于密钥完整性的应用程序。

值得注意的是,这些漏洞存在于通过了FIPS 140-2 Level 2和Common Criteria(CC)EAL 4+的设备中,后者是CC认证中国际公认的最高安全级别,换句话说,上述认证目前是存在漏洞的。

无辜躺枪的英飞凌和Nuvoton

前文提到过,TPM已经广泛应用于计算机、手机、IOT产品当中,世界上设计、生产TPM的厂家很多,研究者在对TPM安全性进行研究时,对主要生产厂家都进行了测试。研究报告发表之后在国外引起专业媒体关注。

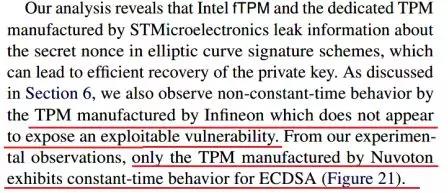

在媒体的报道过程中,英飞凌和Nuvoton无辜躺枪。在媒体报道中,英飞凌和和Nuvoton生产的TPM容易受到该漏洞影响,安全性存疑。而在报告中,研究者确实对英飞凌旗下的TPM产品进行了测试,但是测试结果表明:英飞凌和Nuvoton生产的TPM并没有发现问题,不易受到此类攻击的影响。

针对TPM的攻击属于侧信道攻击,不同的生产厂商生产的TPM的安全性也具有差异性。英特尔所采用fTPM由于成本较低、不用额外增加芯片等优势被计算机生产厂商广泛应用,但是其安全性必然会低于基于硬件的dTPM。

安全是相对的

在研究报告中,研究者表示了对CC认证的担忧,因为CC认证曾表示类似的侧信道攻击漏洞已经被解决了,现在又出现了漏洞说明CC认证并没有完全解决侧信道安全问题。

在安全的道路上我们必须要抱有一个态度,绝对的安全是不存在的,安全是相对的,对于产品对于认证都是如此,没有任何产品是绝对安全的,也没有任何测试可以绝对检查出所有问题。

CC认证仍然是目前最权威的安全认证,根据其标准和规范设计、制造的产品可以抵御目前的巨大多数攻击,其安全性值得信赖。面对危险和安全漏洞,最需要的是认真面对,解决问题。