| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

插件的主要的目的是对Burp Suite做一些小的改进,更加方便使用。就像用一把小刀对其进行小小的雕刻。

[出自:jiwo.org]

项目主页

https://github.com/bit4woo/knife

功能

右键菜单

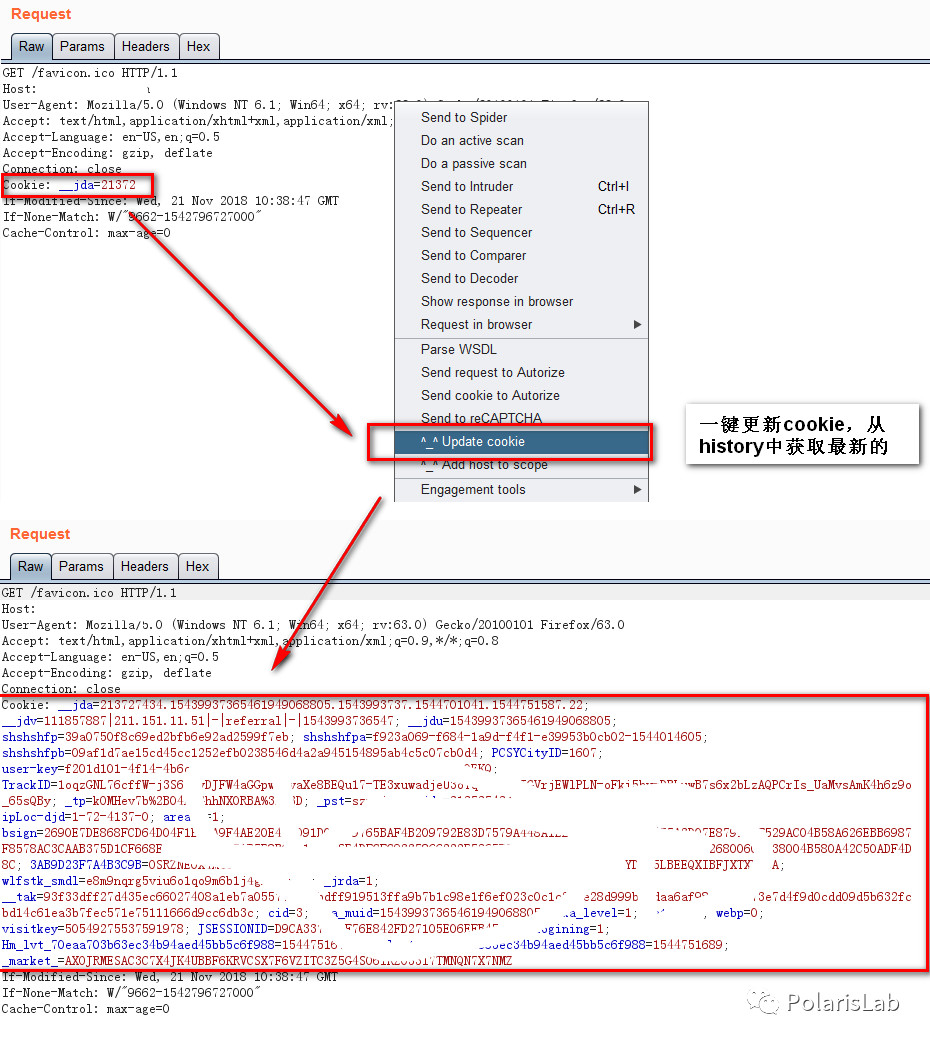

1.Update Cookie

一键更新当前数据包的Cookie,主要用于Repeater。

使用场景【比如漏洞复验】:当我们复验一个很早以前的漏洞,往往需要更新其中的Ccookie值使得数据包生效。这种情况下只要通过Burp Suite的History中有最新的Cookie,在Repeater中即可完成一键更新。

原理:从History中,倒叙查找与当前数据包Host相同的数据包,如果找到并且有Cookie,将使用该Cookie替换当前数据包的Cookie。如果测试时同一个系统的不同账户的请求流量都经过当前Burp Suite则需要注意,当然,如果你对此了然于胸也可帮助你测试越权漏洞。

2.Add Host to Scope

将当前选中的请求的所有Host都加入到Scope当中,Burp Suite默认是将当前请求的URL加入到Scope中。

使用场景【比如主动扫描】:当使用Burp Suite对一个URL进行主动扫描时,如果这个URL不在Scope中需要点击确认。如果在测试一个目标网站站时,提前使用该功能,能避免多次重复点击确认按钮。

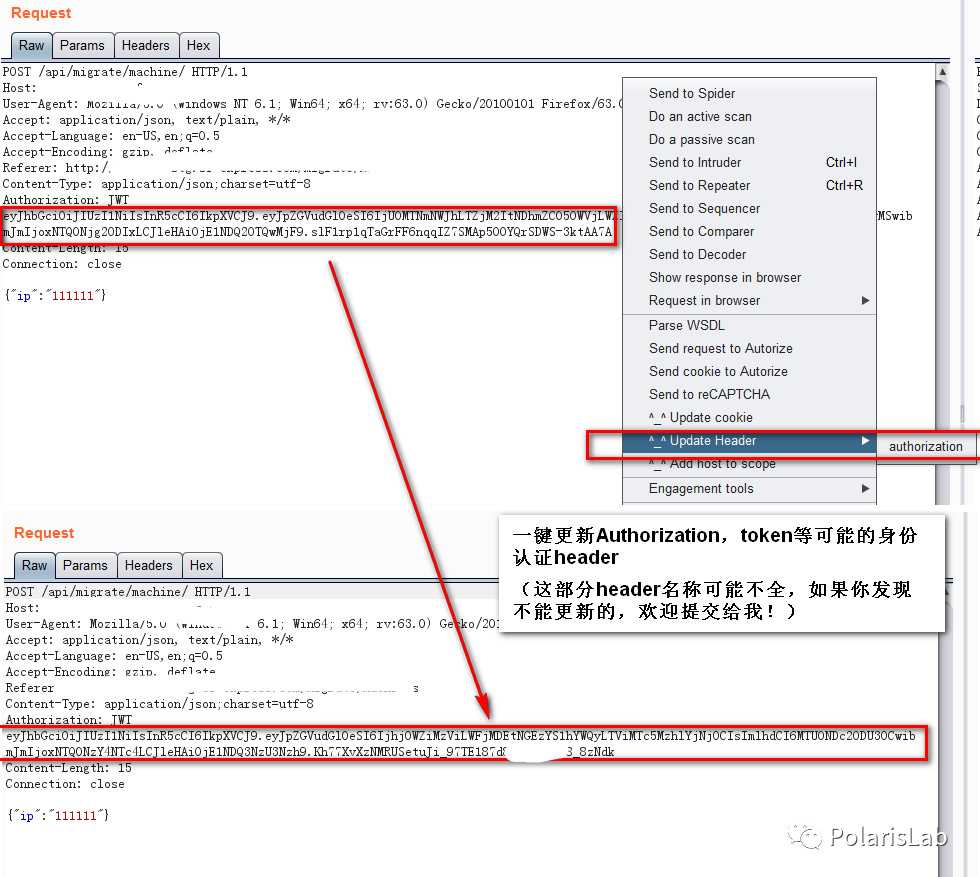

3.Update Header

这是对Update Cookie的增强,因为有些网站的用户表示并不是存在Cookie中,而是以某个Header存在。

用户可以自己根据遇到的请求,在图形配置界面配置TokenHeaders的值来自定义带用户标识的header。默认已经加了几个自己遇到的Header头名称Token,Authorization,Auth,JWT。

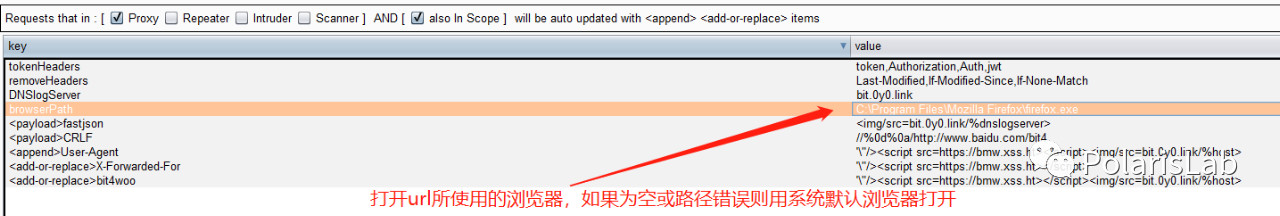

4.Open With Browser

使用浏览器打开当前选中的URL或者当前请求的URL。优先判断当前选中内容是否是有效的URL,如果是则打开选中的URL,如果否则打开当前请求的URL。

用户可以配置打开URL所使用的浏览器,如果值为空或者配置的浏览器路径有错,则会使用系统默认浏览器打开。

浏览器打开演示:

5.Hackbar++

该菜单集成了 Hackbar,可以在当前请求中插入Payload进行手动测试。

该菜单最主要的改进是:可以配置自己常用的Payload,配置后可以在Hackbar++的Custom Payload中看到。

另外Payload的值中可以包含2个变量:分别是%host和%DNSlogServer,会在使用Payload时使用对应的值替换。

6.Set Cookie

对当前请求的响应包的Header添加Set Cookie的Header,使整个站的后续请求都带上这些Cookie。

使用场景:当我们使用IP地址访问一个Web的时候,由于Cookie的域的限制,大多都不会带上Cookie。但是当我们是知道它是某个域的站点(比如它是*.jd.com),可以通过这个方法主动给他设置与某个站点相同的cookie(比如www.jd.com的Cookie)。

7.Dismiss

让一些无用的、不想看到的请求包从眼前消失!它自动Drop而不会拦截,需配合Proxy History中的过滤器。

8.Run SQLMap

一键对当前数据包跑SqlMap,可以通过配置如下几个参数来保证sqlmap正常启动

SQLMap-Python-Path - Python的位置

SQLMap-SQLMap.py-Path - SQLMap的位置

SQLMap-Request-File-Path - 保存请求文件的位置,也就是工作目录

SQLMap-Options - SQLMap命令的额外参数

Tab

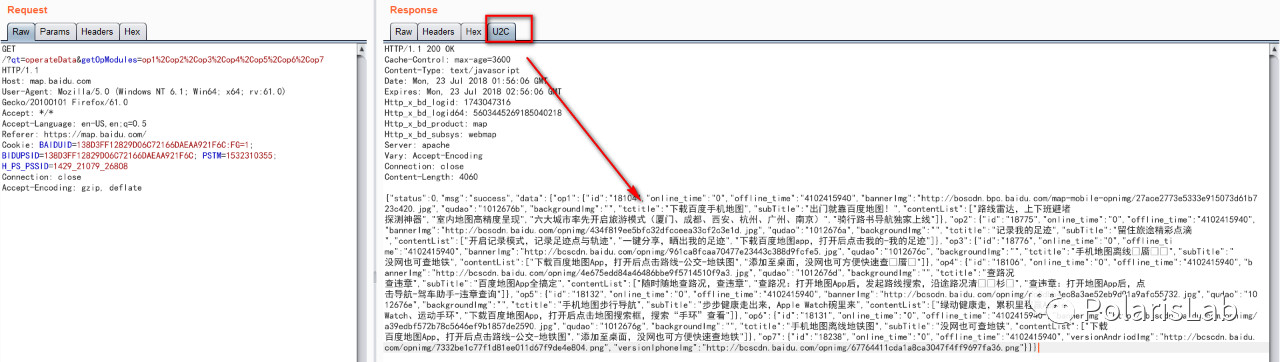

1.U2C

将Unicode形式的字符转换为中文,比如\u4e2d\u6587-->中文显示效果和Burp Suite的显示设置中编码的设置有关,如果显示异常可以尝试修改编码设置。

请求包自动修改

1.插件会自动删除请求中的一些Header头,比如Last-Modified,If-Modified-Since,If-None-Match等等,它们都是控制客户端缓存的,很多时候它们的存在会让重复的请求不会返回真实内容。当然也可以通过修改RemoveHeaders的值来控制要删除的其他Header。注意,这部分功能是对整个Burp Suite生效的。

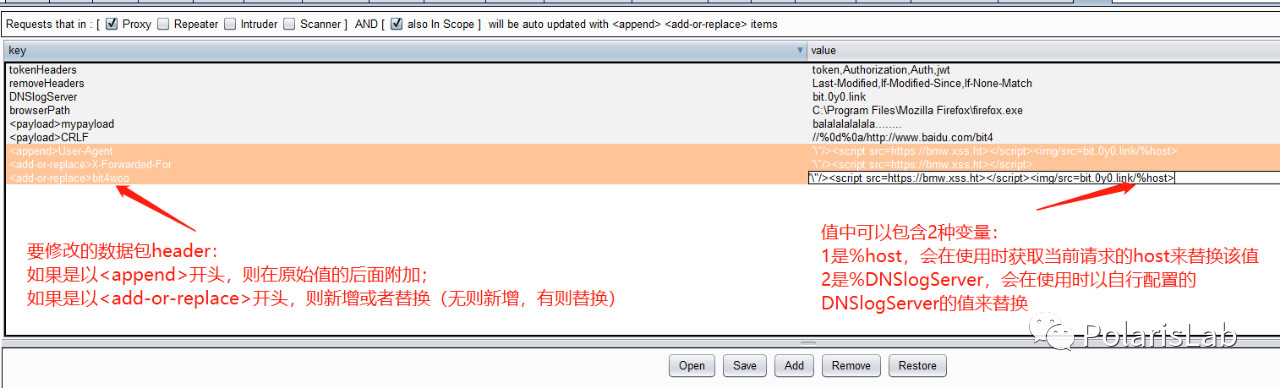

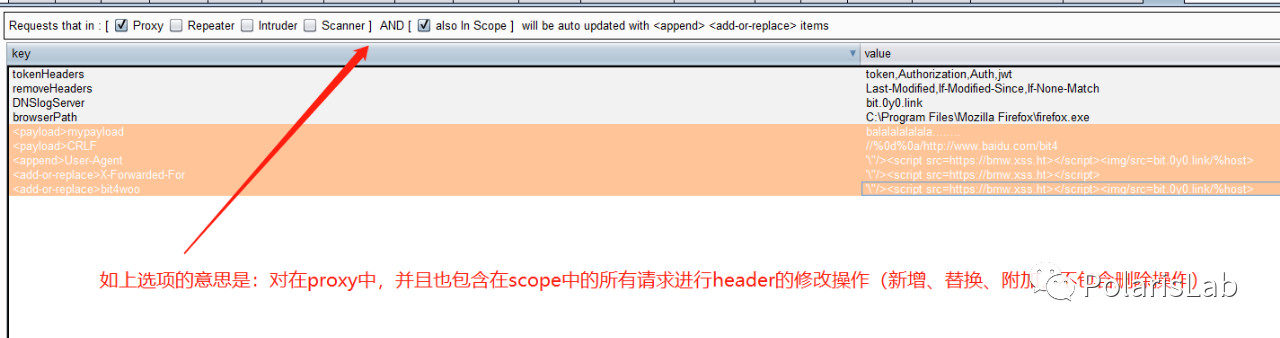

2.自动新增或者修改某些Header头,它的基本逻辑是:

首先:根据图形界面上方的勾选配置,判断当前请求是否符合配置条件。如果符合,执行修改操作。

其次:请求数据包的修改操作逻辑如下,如果以开头则在原始值的末尾附加值,如果以开头,则新增或完全替换其值。

再者:控制条件的基本逻辑是“对存在于(【是/否Proxy或者【是/否】Scanner或者【是/否】Rrepeater或者【是/否】Intruder)中并且也包含在【是/否】Scope中的请求进行修改操作”。比如:

3.对请求使用代理。

4.自动使用Chunked Encode 编码绕过Waf。