| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

近日,我们偶然发现了一个大规模的行动,多年来,该行动利用Facebook页面在移动和桌面环境中传播恶意软件,其目标国家只有一个:利比亚。 [出自:jiwo.org]

利比亚紧张的政治局势似乎对于一些人来说很有帮助,他们用它来引诱受害者点击链接以及下载文件,这些文件本应是有关利比亚最新空袭或抓捕恐怖分子的信息,但实际上却含有恶意软件。

我们的调查始于偶然发现的Facebook上一个冒充利比亚国民军指挥官Khalifa Haftar的页面。除了担任陆军元帅外,Haftar还是利比亚政治舞台上的一位重要人物,在利比亚持续不断的内战中,他作为一名军事领导人发挥了重要作用。

通过这个Facebook页面,我们能够将这种恶意活动一直追溯到负责它的攻击者,并发现他们多年以来是如何利用社交网络平台以及合法网站去运行恶意软件,最后,成功地影响了数以万计的受害者,这些受害者主要来自于利比亚,也来自于欧洲、美国和加拿大。

基于我们分享的信息,Facebook删除了该行动中散布恶意构件的页面和账户。

0x01 冒充Haftar

这个冒充Khalifa Haftar的Facebook页面创建于2019年4月初,自那以后已经吸引了超过1.1万名粉丝。这个页面分享了一些有政治主题的帖子,其中包含用于下载利比亚情报部门泄密的文件的URL

帖子的描述声称,泄露的内容包括揭露卡塔尔或土耳其等国密谋对抗利比亚的文件,以及一名被俘飞行员试图轰炸首都的黎波里的照片。

他分享的一些网址导向一些app,这些app用于吸引有意加入利比亚武装部队的公民:

但这些链接将下载Windows环境下恶意的VBE格式或WSF格式的文件以及Android环境下APK格式的文件,而不是帖子中承诺的app。

攻击者选择的是开源工具而不是开发自己的工具,并用已知的远程管理工具控制受害者,如Houdini、Remcos和SpyNote,这些工具通常用于普通的攻击。

在我们的示例中,恶意样本通常存储在诸如Google Drive、Dropbox、Box等文件托管服务中。

0x02 除了Facebook之外的诱导途径

该页面的web地址中的用户名(@kalifhafatr)拼错了Haftar的名字,在网上查找它会得到一个同名的博主帐户。该账号自2015年以来一直活跃,并且管理多个博客页面:

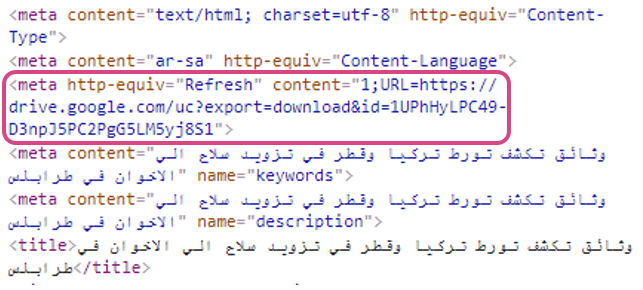

该帐户最近发表的博客也使用了Haftar的名字,用户在访问时会自动下载恶意的VBE文件:

0x03 内容中的语法错误

另一个发现是几乎每篇帖子中都有大量语法错误。Haftar的名字并不是Facebook页面上唯一的拼写错误,因为这些帖子中有很多拼写错误的单词,比如缺失的字母和重复的阿拉伯语拼写错误。下面是其中一篇帖子,所有语法错误都被突出显示:

这些错误大部分都是重复的,有些帖子使用的单词在阿拉伯语中并不存在,因为原本打算使用的单词缺少了某些字母(比如“Pove”而不是“Prove”)。这些拼写错误不是在线翻译引擎可以生成的,而且可以表明文本是由说阿拉伯语的人编写的。

通过查找一些错误措辞的组合,我们在Facebook的网页上找到了许多重复同样独特错误的帖子。这些页面似乎是由同一威胁行为者操作的,它们揭露了一个持续进行的行动,这应该是一个多年来利比亚人和对利比亚政治感兴趣的人。

0x04 深入调查Facebook

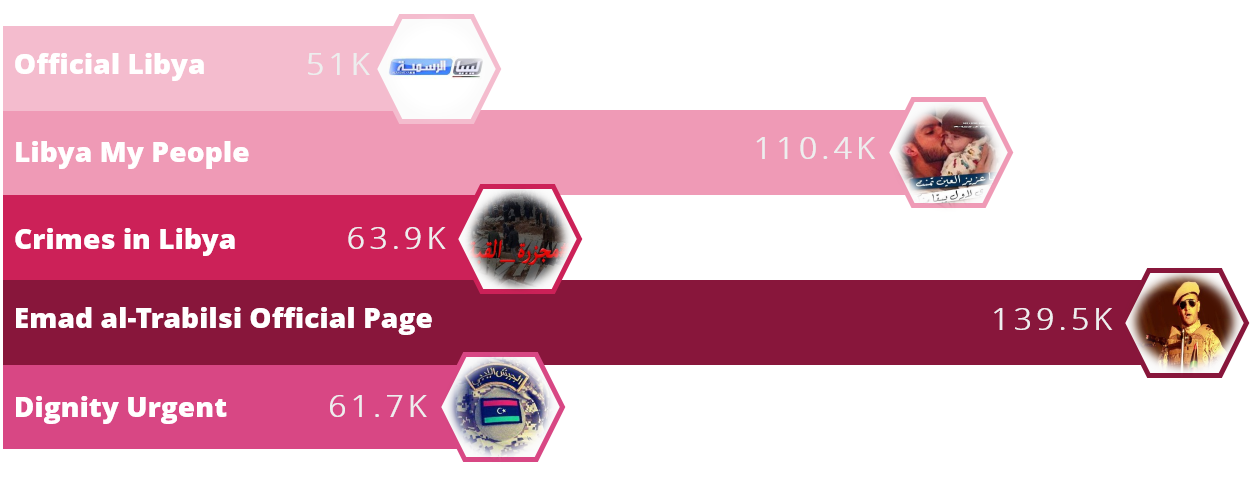

通过查找这些独特的语法错误,我们发现至少自2014年以来,有30多个Facebook页面一直在传播恶意链接。其中一些页面非常受欢迎,活跃多年,拥有超过10万名用户。以下是此次攻击中最受欢迎的五个Facebook页面,以及每个页面的粉丝数量:

这些页面涉及不同的主题,但它们有一个共同点,那就是它们的目标受众似乎都是利比亚人。其中一些页面冒充利比亚重要人物和领导人,另一些支持该国某些政治活动或军事行动的页面,大多数是来自的黎波里或班加西等城市的新闻页面。

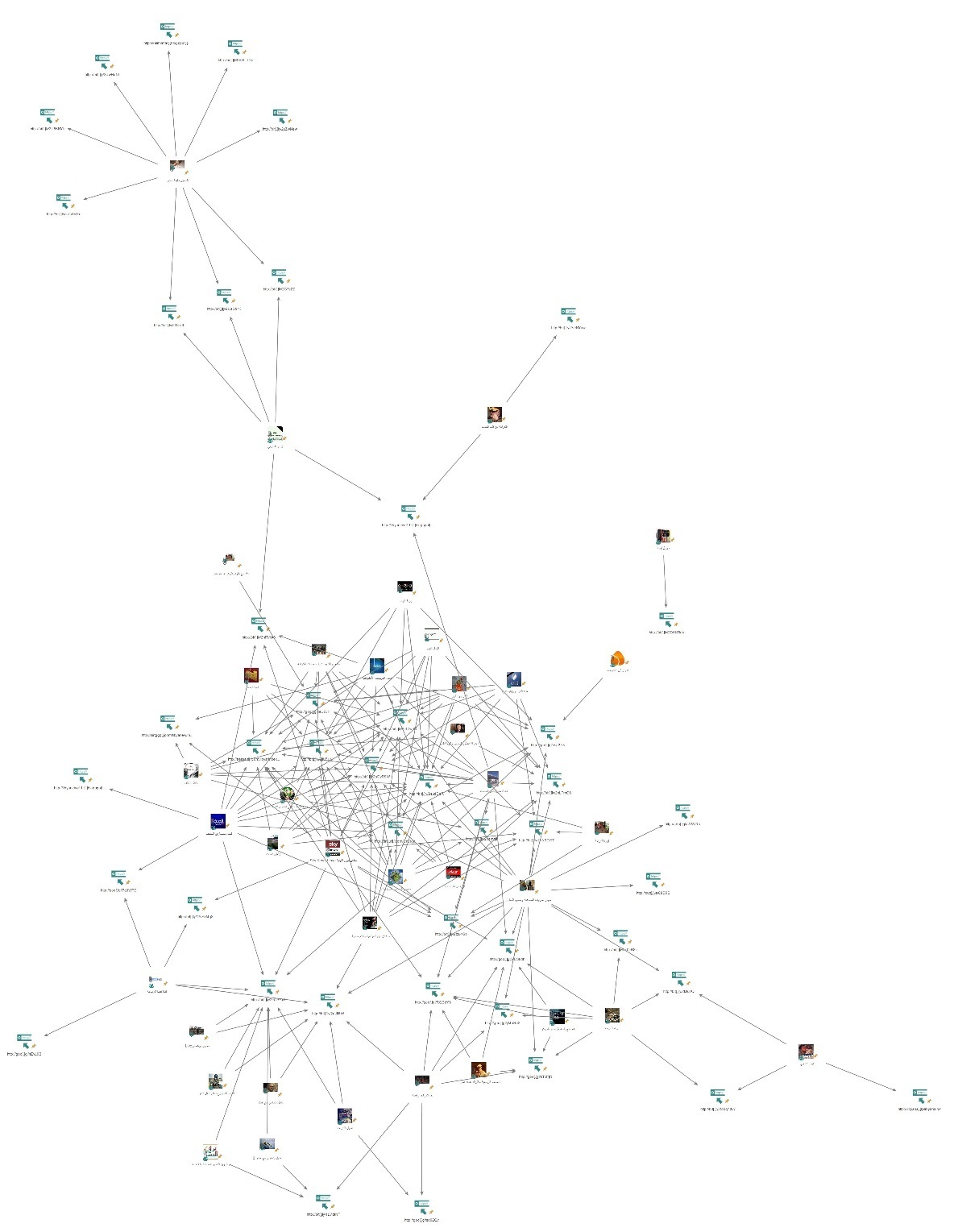

这些年来,攻击者总共使用了40多个独特的在页面中可共享的恶意链接。当我们看到网页和在不同阶段使用的网址之间的连接时,我们发现恶意活动是高度重叠的,因为许多链接是由多个网页传播的:

0x05 一次成功的攻击分析

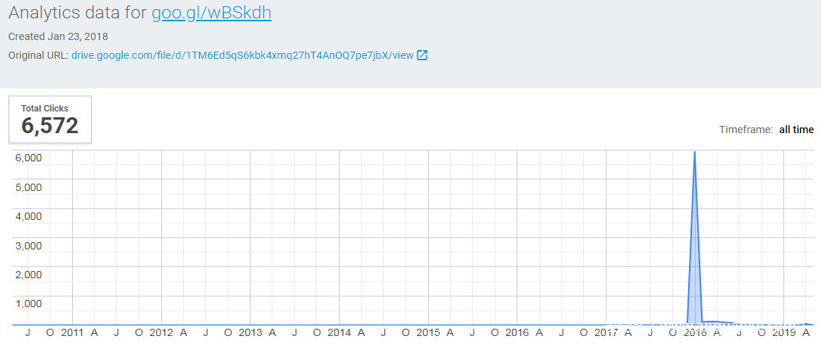

因为攻击者使用短链接URL(bit.ly, goo.gl, tinyurl, etc.),我们可以知道有多少人准确地点击了每个链接。在某些情况下,我们甚至能够看到这些用户来自哪个国家,以及他们使用的环境。大多数网址都有数千次点击,主要是在它们被创建和分享的时候:

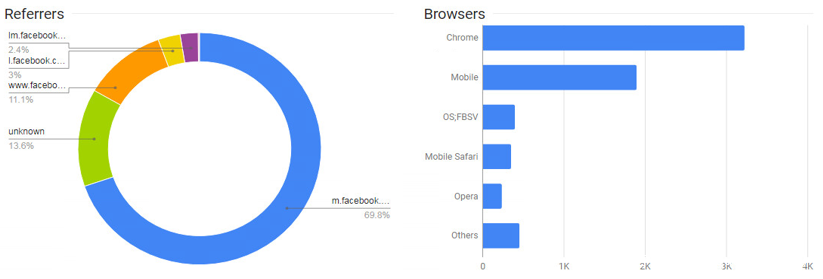

这些网址的点击者主要来源于Facebook,这说明社交网络是本次攻击中最常见的感染载体:

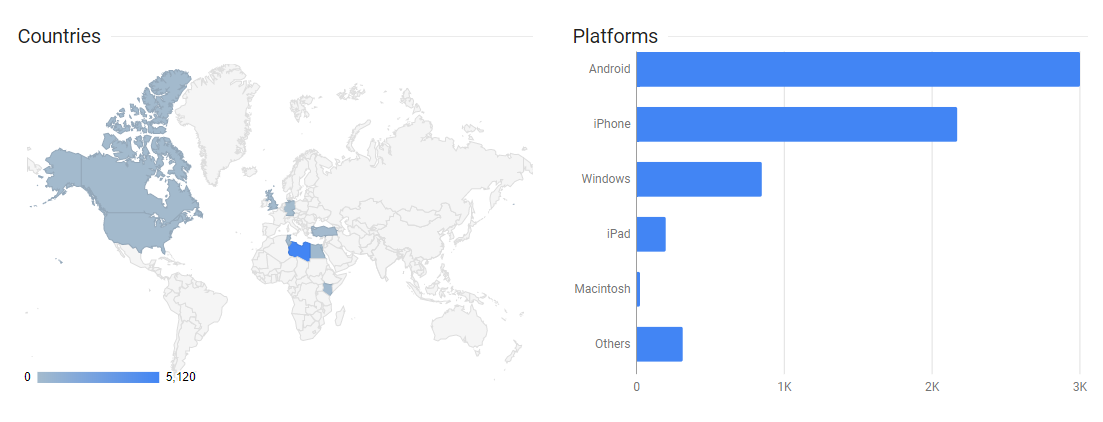

虽然一次点击并不意味着恶意行为攻击成功,但它确实增大了我们对这次行动目标的怀疑,并证实大多数受影响的用户确实来自利比亚;然而,也有来自欧洲、美国和加拿大的受害者。下面的截图显示的统计数据来自一个被点击约6500次的链接,其中5120次点击来自利比亚:

0x06 利用利比亚政治吸引粉丝

为了吸引粉丝,而不是仅仅通过分享恶意链接来引起他们的怀疑,这些页面还将发布有关利比亚最近事件的最新消息。与恶意网址相似,同样的帖子也会在同一天被多个页面复制:

对于关注利比亚最新动态的人们来说,考虑到利比亚的脆弱状况,这些新闻成为一个有效的诱饵。由Khalifa Haftar领导的部队(利比亚国民军)和由联合国支持的民选政府之间的冲突仍在继续。这些冲突甚至导致Haftar在4月对首都城市发起一次攻击。

这就解释了为什么攻击者选择这些主题和社工技巧来轻松说服用户点击这些恶意网址并运行文件。

尽管如此,这一活动背后似乎没有隐藏的宣传,因为攻击者似乎并不偏袒某一政党。例如,其中一个相关页面支持被认为是Khalifa Haftar的对手,利比亚的总理Fayez al-Serraj。

有趣的是,其中一个名为“我们都与Khalifa Haftar少将站在一起”的页面分享了一个帖子,称Haftar是一名罪犯:

总的来说,该内容包含一个国家议程,其中最重要的是利比亚更大的利益,并且对外部或内部威胁发出警告。

这些帖子也并不是都是关于政治主题的,但是它们仍然利用了受害者共同关心的领域。早在2018年,其中一个移动RATs假扮成一个应用程序,让它的用户免费观看世界杯比赛。在另一个例子中,一个应用程序提供VPN服务,可以帮助访问该国任何被屏蔽的网站:(下载的应用程序是SpyNote RAT的变种)。

总而言之,这表明幕后的攻击者利用了他们对目标受众的了解,熟悉利比亚受害者可能点击或下载的内容,使他们能够使用简单而有效的方法传播文件。

0x07 受害站点

尽管大多数恶意文件都存储在诸如Google Drive之类的服务中,但攻击者没有就此满足,设法攻击一些合法网站并在其上放置恶意文件。其中包括一家俄罗斯网站、一家以色列网站和一家摩洛哥新闻网站:

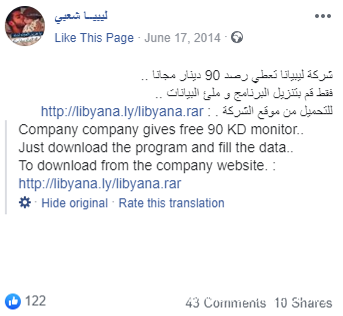

最有价值的一个网站可能是属于利比亚最大的移动运营商之一,Libyana:

这家大公司受到了攻击,早在2014年,它的网站就有RAR档案。这个档案在一些网页上被宣传为移动运营商免费赠送的信用包,但实际上其包含一个恶意的.net可执行文件:

0x08 溯源攻击者

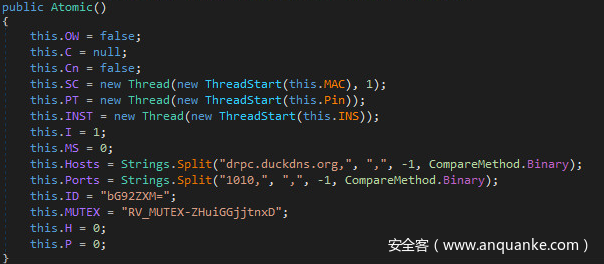

我们所研究的基于初始页面共享的所有应用程序和VBE脚本都与同一个命令和控制服务器通讯: drpc.duckdns[.]org.

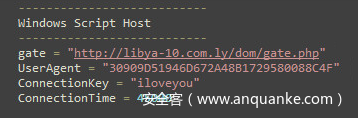

在某一时刻,域名被解析为一个与另一个网站相关的IP地址: libya-10[.]com[.]ly。在2017年发布的一些恶意文件中,该域名也被用作C&C。

本网站的WHOIS指令信息显示,它是使用与其他域相关联的电子邮件地址drpc1070@gmail[.]com注册的:

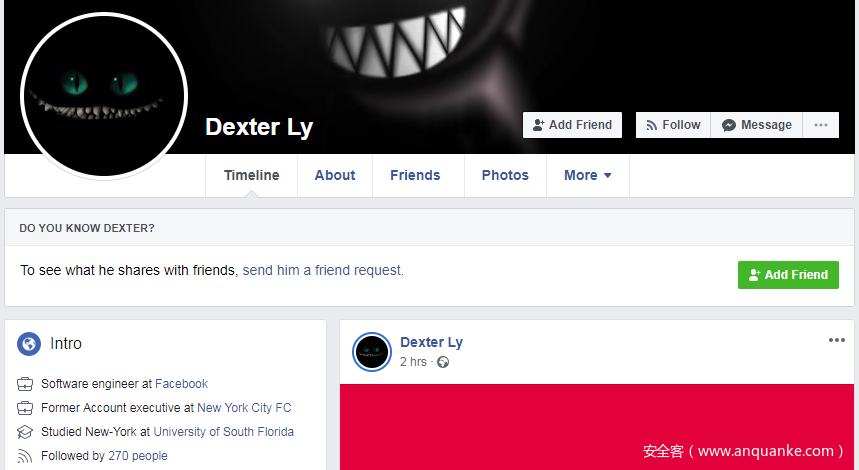

“Dexter Ly”,在上述两个注册域名中使用,是攻击者当前的化身。通过该名字进行网络查询,我们找到了属于攻击者的Facebook账号,他似乎是利比亚人:

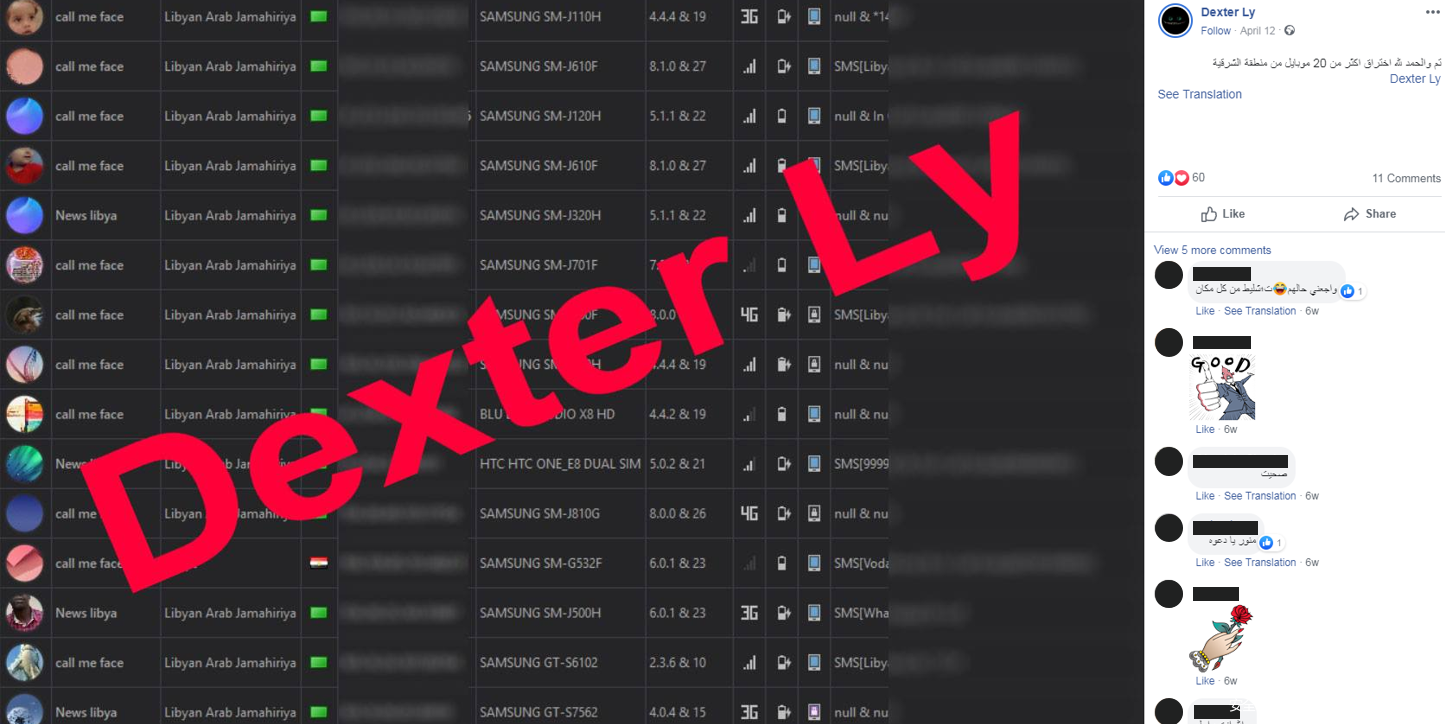

这个帐号重复了我们在相关页面中看到的相同的拼写错误,使我们初步认为这个人就是撰写这些帖子内容的人。该账户还公开分享了这一恶意活动的几乎所有方面的内容,其中还包括受害者所在小组的截图:

攻击者还分享了一些通过攻击受害者可以获得的敏感信息。其中包括属于利比亚政府的秘密文件、交换的电子邮件、官员的电话号码,甚至还有官员护照的照片:

其中一篇帖子的链接指向攻击者自2013年开始的网站篡改历史,显示攻击者参与了OpSyria等行动。通过这些记录,我们可以看到“Dr.Pc”的身影(出现在新的C&C和WHOIS信息中)在当时被用来代替“Dexter Ly”:

0x09 总结

回顾这一行动,首先我们分析了几个看似无关的Facebook页面,总结其中的关联点:重复的语法错误,这些页面都被数千名用户关注,并且发现攻击者利用Facebook页面传播恶意软件。除此之外,我们观察到攻击者从早期简单的进行信息诱导到后期攻击一些站点传播恶意软件的进化,从攻击普通人到获取敏感文件的进化。

尽管攻击者使用的工具本身并不先进,谈不上高深的技术,但其使用量身定制的内容、合法的网站以及拥有众多粉丝,高度活跃的页面,使得其针对性攻击利比亚受害者的行为十分容易。在“Dexter Ly”档案中共享的敏感材料表明,攻击者也设法攻击了高层官员。

尽管攻击者并不支持一个政党或利比亚冲突的任何一方,但他们参与OpSyria行动,揭从利比亚政府窃取的机密文件和个人信息的行动表明他们受到了政治事件的推动。尽管攻击者目前的目标是普通的利比亚人,但攻击者的目标很可能是利比亚中的有权有利的人群,该社工行动看起来像是一个APT攻击的信息收集,渗透环节。