| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

据motherboard报道,卡巴斯基实验室在2019年1月,发现了涉及华硕Live Update Utility的复杂供应链攻击。袭击发生在2018年6月至11月之间。

[出自:jiwo.org]

华硕Live Update是一种预装在大多数华硕电脑上的实用程序,用于自动更新某些组件,如BIOS,UEFI,驱动程序和应用程序。

攻击的目标是定位一个未知的用户池,这些用户的网络适配器的MAC地址已经识别出来。为了实现这一目标,攻击者在木马化样本中硬编码了一个MAC地址列表,这个列表用于识别这个大规模操作的实际预期目标。卡巴斯基从这次攻击中使用的200多个样本中提取600多个唯一的MAC地址。当然,可能还有其他样本在其列表中具有不同的MAC地址。

恶意软件通过其唯一的MAC地址搜索目标系统。一旦进入系统,如果它找到了这些目标地址之一,则恶意软件会联系到攻击者操作的命令和控制服务器,然后在这些计算机上安装其他恶意软件。

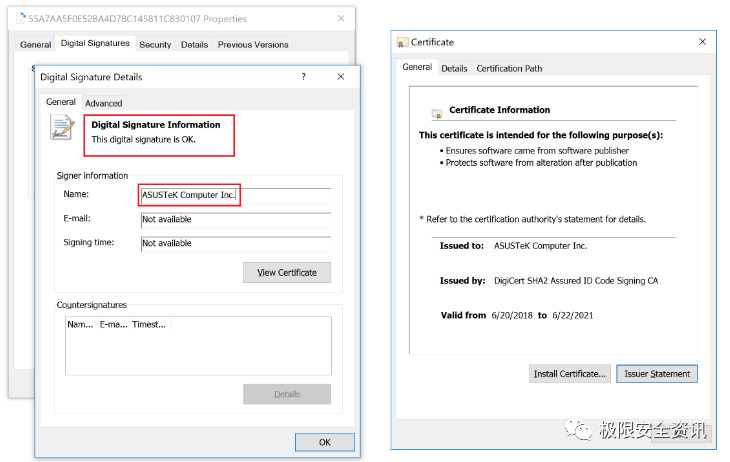

卡巴斯基认为这是一个非常复杂的供应链攻击,它在复杂性和技术方面与Shadowpad和CCleaner事件相匹配甚至超过它们。它长期未被发现的原因部分是由于木马化更新程序是用合法证书签署的(例如:“ASUSTeK Computer Inc.”)。恶意更新程序托管在官方liveupdate01s.asus [。] com和liveupdate01.asus [。] com华硕更新服务器上,以使其看起来是该公司的真实软件更新。

木马化ASUS Live Update设置安装程序上的数字签名

证书序列号:05e6a0be5ac359c7ff11f4b467ab20fc

根据卡巴斯基的统计数据,超过57,000名用户在某个时间点下载并安装了后门版本的华硕Live Update。目前,卡巴斯基表示无法仅根据其的数据计算受影响用户的总数; 但是,我们估计问题的实际规模要大得多,并且可能影响全球超过一百万用户。

目前,该公司计划于下个月在新加坡举行的安全分析师峰会上发布一份关于华硕攻击的完整技术论文和演示文稿,该文件被称为ShadowHammer 。而华硕针对ShadowHammer事件,在今天发布了相关补丁。

供应链安全

这不是攻击者第一次使用可信软件更新来感染系统。由Stuxnet背后的一些攻击者开发的臭名昭着的Flame间谍工具是第一个通过在机器上劫持Microsoft Windows,更新工具来感染计算机而以这种方式欺骗用户的已知攻击。2012年发现的Flame与未经授权的微软证书签署,攻击者欺骗微软的系统发给他们。

在这种情况下,攻击者实际上没有妥协微软的更新服务器以提供Flame。相反,他们能够在目标客户的计算机上重定向软件更新工具,以便他们联系攻击者控制的恶意服务器而不是合法的Microsoft更新服务器。

2017年发现的两种不同的攻击也破坏了可信软件更新。其中一个涉及称为CCleaner的计算机安全清理工具,该工具通过软件更新向客户提供恶意软件。超过200万客户在发现之前收到了恶意更新。另一起事件涉及臭名昭着的notPetya攻击,该攻击始于乌克兰,并通过对会计软件包的恶意更新感染机器。

卡巴斯基全球研究与分析团队全公司董事科斯汀·莱乌表示,华硕的攻击与其他攻击不同。“我认为这种攻击在以前的攻击中脱颖而出,同时在复杂性和隐秘性方面处于领先水平。通过MAC地址过滤目标是长时间未被发现的原因之一。如果你不是目标,恶意软件几乎是无声的,“

但即使在非目标系统上保持沉默,恶意软件仍然会让攻击者在每个受感染的ASUS系统中都有后门。

华硕事件突出了供应链攻击日益增长的威胁,其中恶意软件或组件在制造或组装时或之后通过可信供应商渠道安装在系统上。在近年来发现了一系列供应链攻击之后,美国成立了一个供应链工作组来审查这个问题。

尽管对供应链攻击的关注最多集中在制造过程中恶意软件被添加到硬件或软件的可能性,但供应商软件更新是攻击者在出售后向系统传递恶意软件的理想方式,因为客户信任供应商更新,特别是如果他们与供应商的合法数字证书签署。

“这次攻击表明我们基于已知供应商名称和数字签名验证使用的信任模型无法保证您不会受到恶意软件的攻击”卡巴斯基实验室全球研究和分析团队亚太区总监Vitaly Kamluk表示。