| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

前言:

经过仔细检查,一个854 GB大小的MongoDB数据库无人看管,无需密码/登录验证即可查看和访问中国求职者超过2亿份非常详细的简历。

以下关于数据泄露的新闻,我全程翻译,不带个人主见,这条新闻过后全是我的主见,请放心食用。

信息来源。这个人发的。

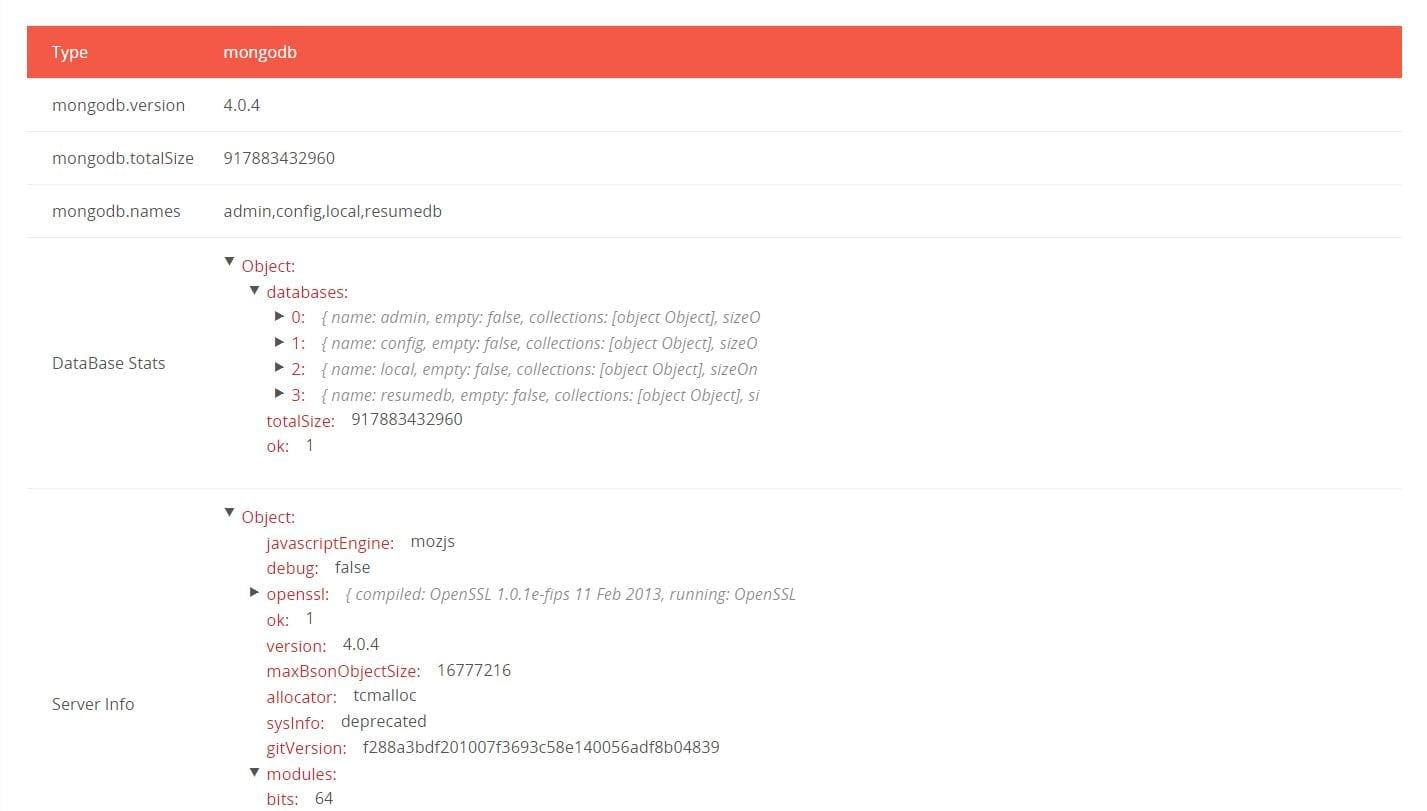

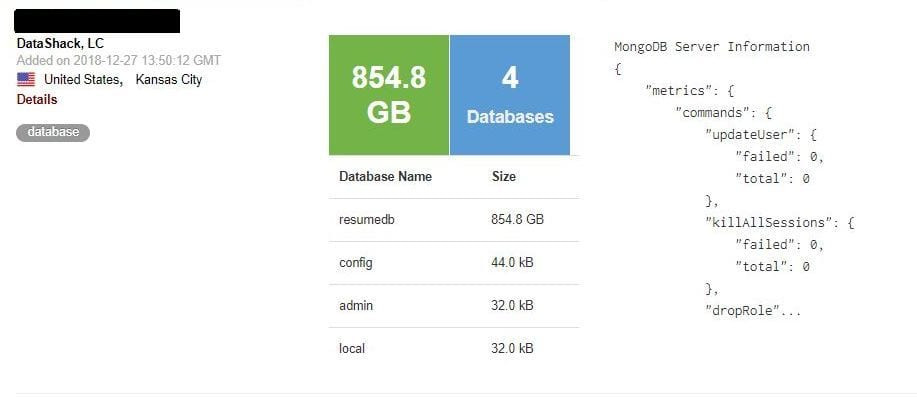

12月28日,Hacken.io网络风险研究总监兼诈骗平台HackenProof的Bob Diachenko分析了BinaryEdge搜索引擎

(https://app.binaryedge.io/)

的数据流,并确定了一个开放且不受保护的MongoDB实例:

Shodan搜索结果中也出现了相同的IP :

[出自:jiwo.org]

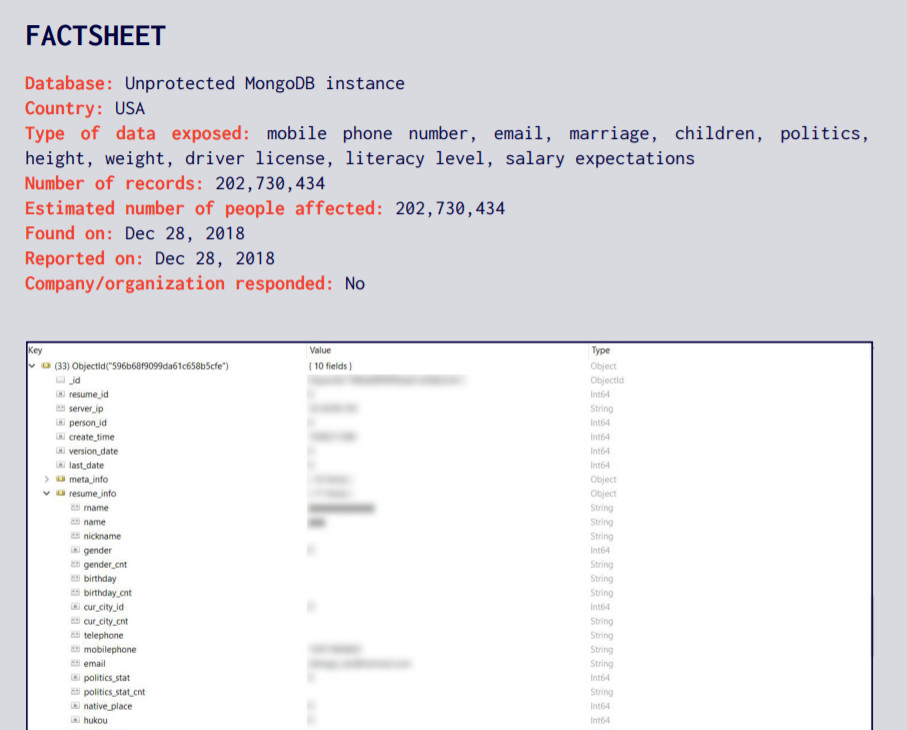

经过仔细检查,一个854 GB大小的MongoDB数据库无人看管,无需密码/登录验证即可查看和访问中国求职者超过2亿份非常详细的简历。

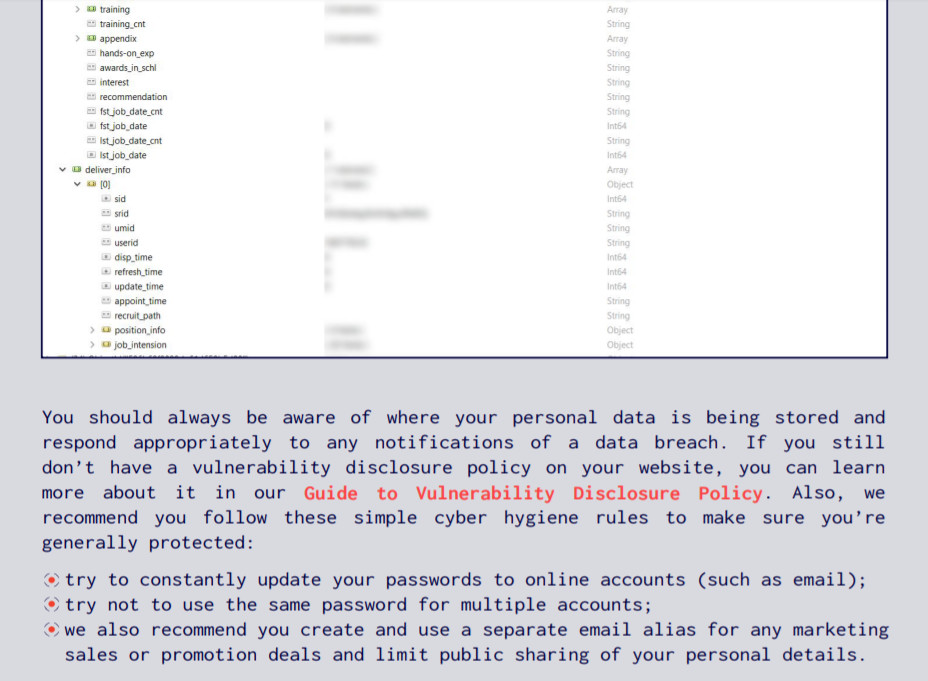

202,730,434条记录中的每条记录不仅包含候选人的技能和工作经验,还包括他们的个人信息,如手机号码,电子邮件,婚姻,子女,政治,身高,体重,驾驶执照,识字水平,薪水等。期望等等。

PDF(可见知识星球)

(https://share.hsforms.com/1RPuO1I05TdK1nIpOJE4FvQ2s770)

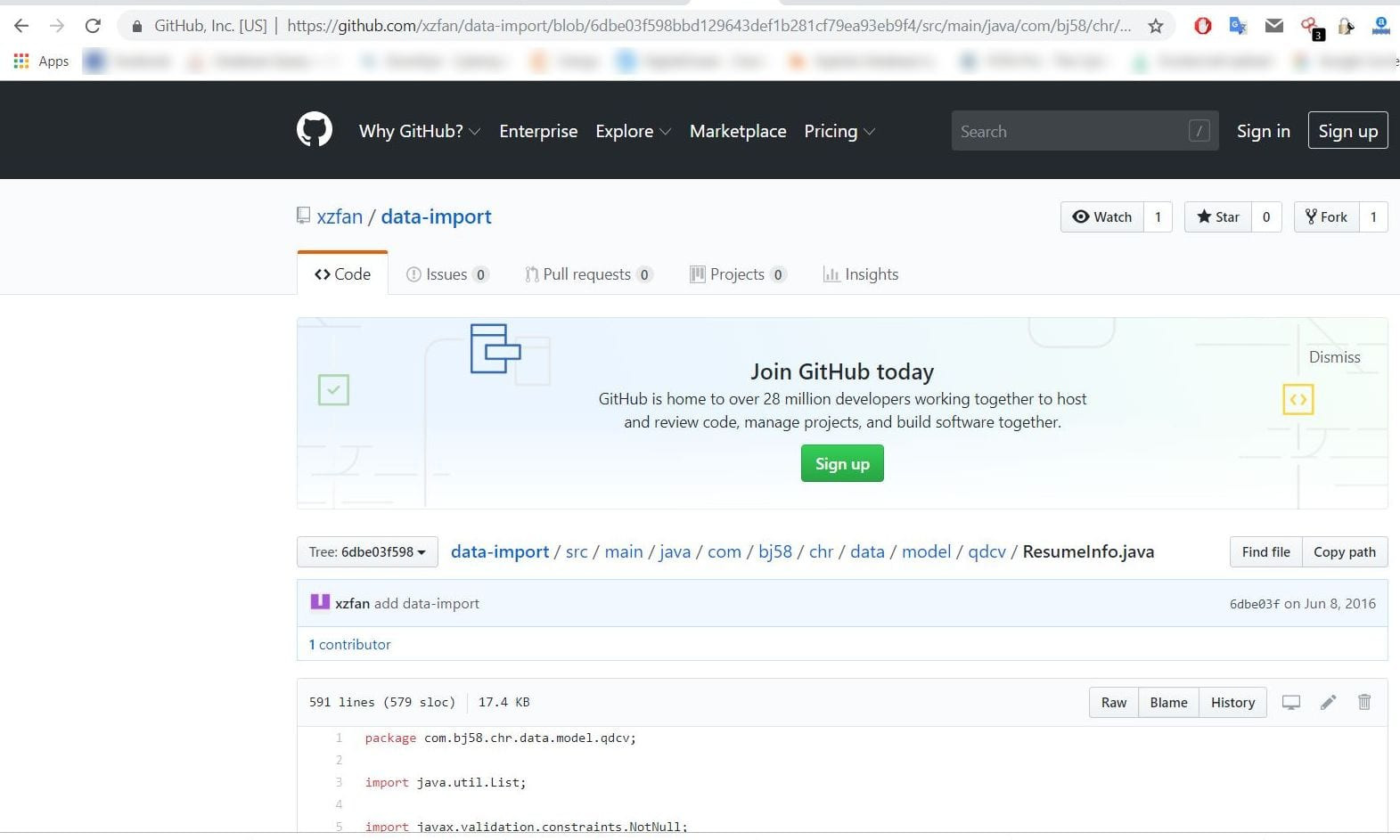

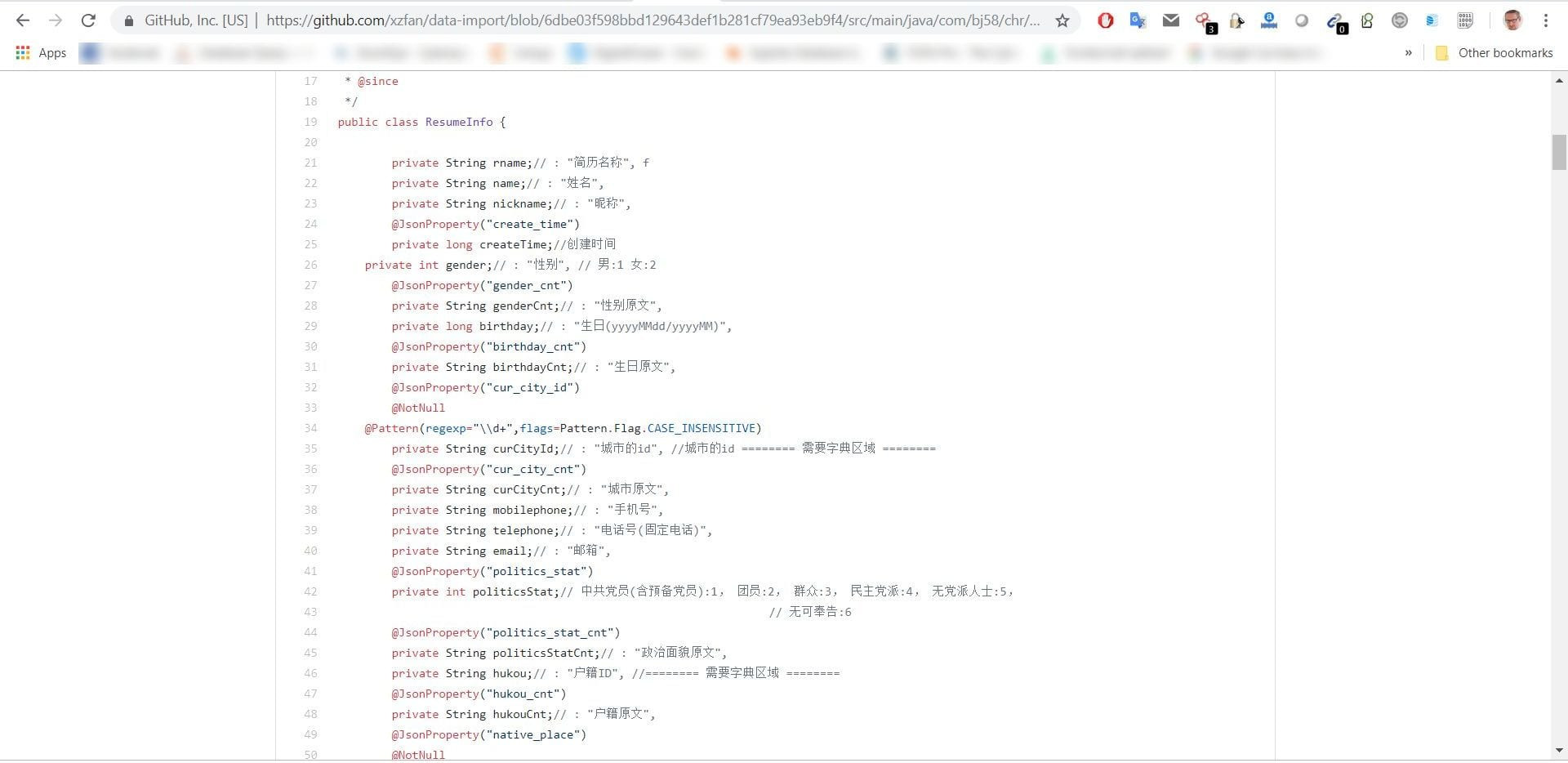

在我的一个Twitter粉丝指向GitHub存储库(页面不再可用但仍保存在Google缓存中)之前,数据的来源仍然未知,其中包含的Web应用程序源代码具有与暴露中使用的结构模式相同的结构模式简历:

https://github.com/xzfan/data-import

名为“data-import”(3年前创建)的工具似乎是为了从不同的中文分类广告(例如bj.58.com和其他分类广告)中drop数据(简历)而创建的。

目前尚不清楚它是用于收集所有申请人详细信息的官方申请还是非法申请,即使是那些被标记为“私人”的申请。

BJ.58.com的安全团队未确认数据来源,声称如下:

我们搜遍了我们的数据库并调查了所有其他存储,结果发现 数据没有泄露 。

而数据似乎是从第三方泄露出来的,这些第三方从许多CV网站上抓取数据。

在我在Twitter上发布通知后不久,该数据库已得到保护。值得注意的是,MongoDB日志显示至少有十几个IP可能在脱机之前访问过数据。

截至本出版物发布之日,数据所有者尚无正式确认。

这里讨论了网络抓取的问题

https://blog.hackenproof.com/industry-news/new-report-unknown-data-scraper-breach

相关链接:

https://blog.hackenproof.com/industry-news/202-million-private-resumes-exposed

攻击韩国统一部的事件还没完事呢。

这一次是使用daum mail的xss漏洞攻击记者,daum mail在上一次行动中在马里还用来发邮件来着。

今日优秀报告。

调查委员会(COI)对新加坡健康服务私人有限患者数据库的网络攻击的公开报告

页数:454页

可进知识星球查看或者手打网址。

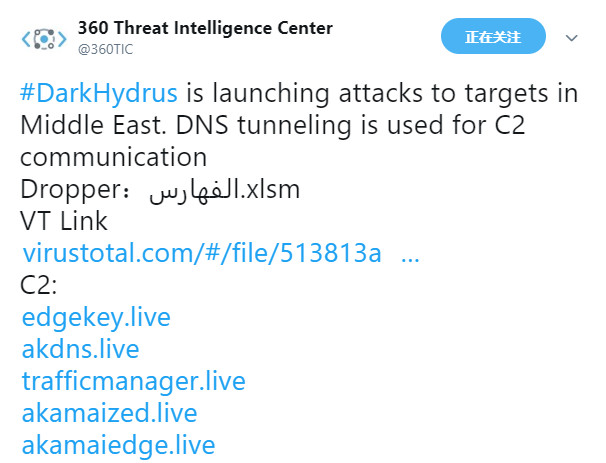

来自360威胁情报中心,使用DNS隧道进行数据传输。

5c3f96ade0ea67eef9d25161c64e6f3e

卡巴斯基大佬评论DarkHydrus组织在他们内部命名为LazyMeerkat

昨天的预警发完之后,大佬称该word洞需要交互,并强调了一下Exchange这个漏洞的重要性,因此发出来再强调一下。