| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

如今我们每个人都上网,我们大多数时间所说的"上网"和"联网"都指的是与互联网的连接,它始于1969年美国的阿帕网,也就是现在的因特网。

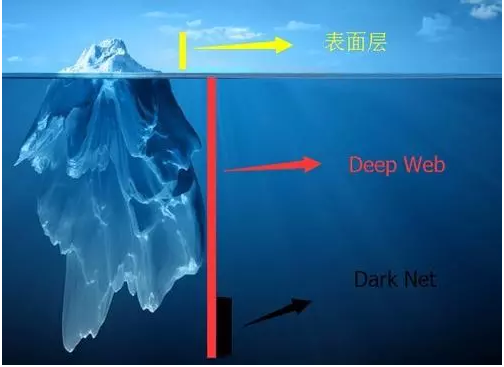

而暗网和深网实际上都是从英文翻译来的,暗网即dark Darknet或Dark Web;深网则译为Deep Web、Dark Web。从概念来讲,暗网是指需要通过特殊软件、特殊授权、或对电脑做特殊设置才能连上的网络;深网的概念是指互联网上那些不能被标准搜索引擎索引的非表面网络内容。简单来说,暗网是深网的一个子集。

暗网是什么

要解释暗网,先给整个互联网做一个简单的分层定义,如图:

暗网(不可见网,隐藏网)是指那些储存在网络数据库里、不能通过超链接访问而需要通过动态网页技术访问的资源集合,不属于那些可以被标准搜索引擎索引的表面网络。

迈克尔·伯格曼将当今互联网上的搜索服务比喻为像在地球的海洋表面的拉起一个大网的搜索,大量的表面信息固然可以通过这种方式被查找得到,可是还有相当大量的信息由于隐藏在深处而被搜索引擎错失掉。绝大部分这些隐藏的信息是须通过动态请求产生的网页信息,而标准的搜索引擎却无法对其进行查找。传统的搜索引擎“看”不到,也获取不了这些存在于暗网的内容,除非通过特定的搜查这些页面才会动态产生。于是相对的,暗网就隐藏了起来。

[出自:jiwo.org]

暗网的一切都源于Tor

Tor是互联网上用于保护您隐私最有力的工具之一,它的产生源于一些最基本的需求,隐藏个人信息。它最早源于美国军方开发的一个项目,目的希望保护帮助政府情报人员和他们的线人隐藏身份, 以便于他们开展情报收集, 并且把情报回传给情报机构。最后发展到公共互联网时代就成了保护个人隐私行为,甚至是犯罪行为的一款工具。

Tor 的图标是一颗洋葱。其全称叫做The Onion Router。它之所以被称为洋葱,是因为它的设计结构就跟洋葱相同,单独来看你只能看出它的外表,而想要看到核心,就必须把它层层的剥开。首先每个路由器间的传输都经过点对点密钥(symmetric key)来加密,形成有层次的结构。它中间所经过的各节点都好像洋葱的一层皮,把客户端信息包在里面,算是保护信息来源的一种方式。

例如当你通过Tor发送邮件时, Tor会使用“洋葱路由”的加密技术通过网络随机生成的过程传送邮件。这有点像在一叠信中放了一封密信。网络中的每个节点都会解密消息(打开的最外信封),然后发送内部加密的内容(内密封的信封)至其下一个地址。这导致如果单看一个节点是看不了信的全部内容,并且该消息的传送路径难以追踪。但最终邮件被成功发送到收件人的邮箱里。

在密码学的层面看,Tor几乎是无法破解的,但并不是毫无办法破解,曾经就有浏览器漏洞导致Tor被攻破。亦或是用户错误的配置也有可能导致其匿名性失效。但这更多的需要从社会工程学的角度出发。

以上的很多东西也许你看的稀里糊涂,但你也不必完全了解。你仅仅需要知道的是Tor只是基础,他的使用者包括军方,黑客,社会活跃分子,新闻调查者,部分家庭,和暗网使用者。它的匿名性成为了使用者的出发点,成就了“暗网”和使用“暗网”的人,甚至一定程度上它造就了这个世界的倒退,成就了有些人可以通过做坏事赢得富有,而不需要付出代价。这些都得益于为Tor项目努力奋斗过的人,可这不是Tor的错,技术本身并不可耻。

暗网匿名原理

暗网最重要的作用是保证匿名,其匿名性体现在两个方面:

访问普通网站时,网站无法得知访问者 IP 地址。

提供暗网服务时,用户无法得知服务器 IP 地址。

两个能力加起来则保障了暗网用户访问暗网网站时,双方都无法得知对方 IP 地址,且中间节点也无法同时得知双方 IP 地址。

听起来挺科幻的,毕竟我们平时使用的 VPN 等科学上网技术只使用了一层跳板,而 Tor 技术使用了三层跳板。

关于 VPN 的原理,可以参考下图:

下面对暗网匿名原理进行详细解析:

➢ 访问普通网站

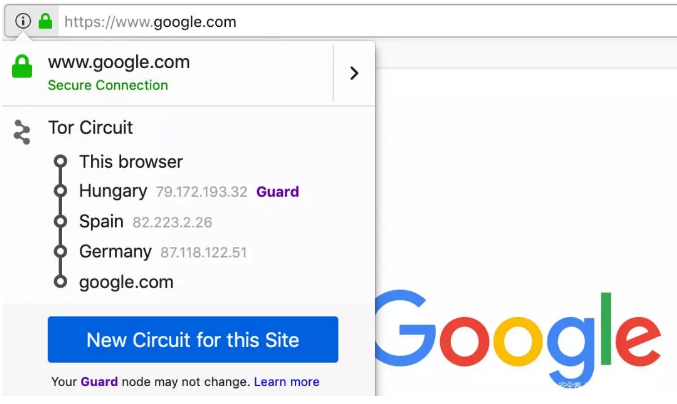

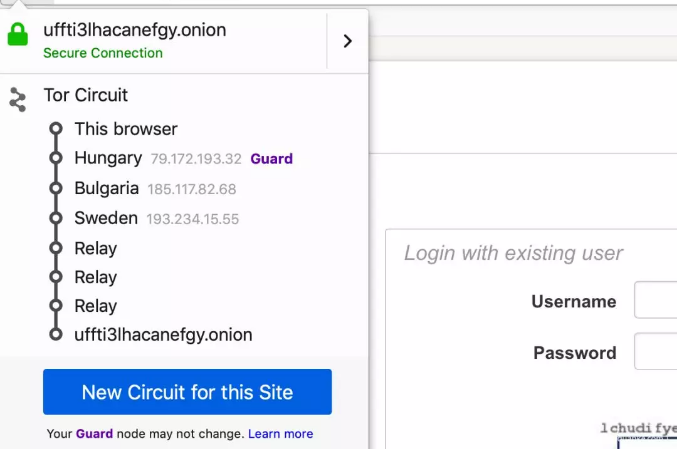

先来看一个真实访问普通网站的跳转情况:

从上图可以看到,我们使用浏览器访问 google.com,但中间经过了3个节点 IP 地址,分别在匈牙利、西班牙、德国,然后再访问到谷歌的服务器。

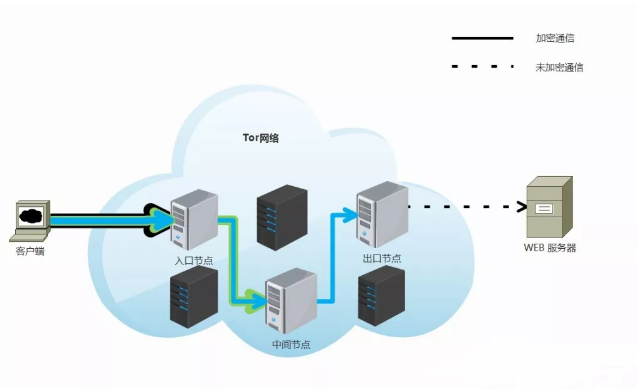

Tor 用户针对普通网站访问流程,如下图所示。Tor 网络中的每个节点都是随机选取,且每个节点看到的信息不超过一跳,所以通过网络流量监控嗅探到的 Tor 流量不能同时获取通信两端的 IP 信息;且每一个节点处都是加密形式。这里随机选取的三个节点的功能顺序是:入口节点、中间节点、出口节点;数据流方向为:客户端、入口节点、中间节点、出口节点、WEB 服务器。

Tor 网络有其特有的加密方式—三层密钥加密。三层密钥的建立是在网络请求的初始,当和下一个节点连接时创建一对非对称密钥,三个随机节点共创建了三对密钥并将公钥回传到客户端。数据经客户端三层密钥加密后,进行Tor 网络的传输,每经过一个节点,便解开一层加密,顺序依次为:入口节点解开第一层加密,中间节点解开第二层加密,出口节点解开第三层加密。通过层层加密让流量监控无法嗅探明文数据。

➢ 访问匿名网站

先来看一次真实访问匿名网站的跳转情况:

从上图可以看到,我们通过浏览器尝试访问一个奇怪的域名(uffti3lhacanefgy.onion),但和前面普通网站不一样的是,中间经过了6个节点,其中前3个可见 IP,另外3个命名为 Relay,然后再访问到那个奇怪的域名。

这个访问匿名网站的流程比较复杂,在普通互联网上,当我们知道网站域名时,通过 DNS 协议解析到 IP 地址,然后访问。但 Tor 网络域名是 .onion 为后缀,并不是使用普通的 DNS 方式来解析,而是使用下面的方法。

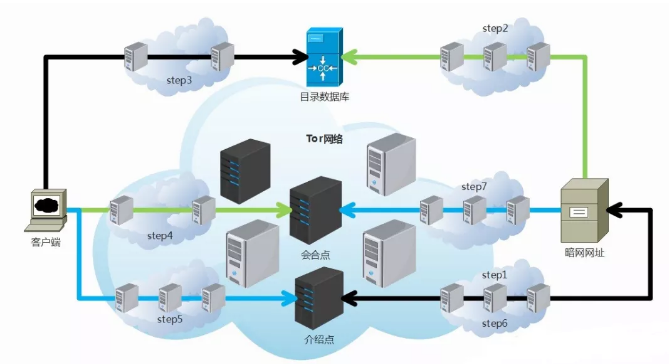

下面我们结合 torproject.org 网站介绍的洋葱服务协议、业界约定俗成的各个环节的名称、及上面的原理图进行 Tor 访问匿名网站的原理复盘。在原Tor网络上增加了承载暗网网址导航功能的目录数据库(DB),暗网服务器选定的允许与其通信的介绍点(Introduction point),及进行两端数据传输的最终会合点(Rendezvous point)。原理图中的每一步连接,都是建立在 Tor 网络的三跳连接之上,杜绝流量监控嗅探到明文数据。下面我们了解一下访问匿名网站的过程。

step 1: 暗网服务器连入 Tor 网络,并隐匿IP信息

这一步是通过介绍点来完成,方法是暗网服务器选取若干节点充当介绍点,建立Tor线路;并以介绍点充当影子功能,隐匿IP信息。

step 2: 暗网服务器通过向目录数据库注册,公示自身的存在

这一步是通过目录数据库来完成,目录数据库收录了各个暗网服务器上传的自身标识(公钥、对应介绍点摘要等),这些标识以自身的私钥签名。暗网服务器的域名(例:uffti3lhacanefgy.onion)由公钥派生。

step 3: 客户端获取暗网网址对应的标识信息,拿到网址对应的公钥与介绍点

这一步是客户端通过Tor线路访问目录数据库拿到的结果,此外还进行标识的篡改验证。

step 4: 客户端随机选取节点构建会合点,为后续与暗网服务器传输数据做准备

这一步是会合点的生成,除为选取的会合点创建Tor线路外,同时会合点还会收到一次性「验证信息」,用来校验暗网服务器。

step 56: 客户端通过介绍点,通告暗网服务器会合点的地址和「验证信息」

这一步的核心是让暗网服务器知道会合点的存在,媒介是客户端在目录数据库中获取到的对应暗网网址的介绍点,同时传递了后续用来对接验证的「验证信息」。

step 7: 暗网服务器通过Tor线路连接会合点,最终与客户端达成数据传输

这一步暗网服务器也通过Tor线路与会合点建立连接,但两端还未达成真正的通信,必须进行「验证信息」的核实,当真正验证成功后,才能达成真正的通路。

经过以上复杂流程,客户端和暗网服务器建立通信成功,形成一个上面截图的六跳连接,并成功保证了双方的匿名性。

技术本身是中立的,尤其是在密码学的领域,一方面保障着整个互联网的安全和信任基础,一方面也包庇了暗网下的种种犯罪。Tor 网络也一样,一方面为大众提供了一种安全的匿名方案,一方面也为非法交易提供了温床。阴阳总是交融地存在,所幸黑色领域终究是少数,如何将黑色领域尽量压缩,道阻且长。