| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

前言:从2013年FireEye发布的APT1分析报告,到近期(2015年10月)ThreatConnect与Defense Group联合发布的CameraShy分析报告,利用长期、大量的素材分析,直指中国军方黑客行为。美国发布的一系列APT报告并不是一个偶然事件,而是根据美国国家战略需要,辅助达成美国战略意图的重要一环。自从2001年9.11事件后,美国将“恐怖主义”袭击提升为国家安全需要应对的主要威胁以来,美国就开始通过CNCI、PRISM、QUANTUM、TREASUREMAP等一系列国家秘密计划,致力于增强对“网络恐怖主义”和“网络作战”的溯源能力建设,并强化自身的网络作战威慑能力。并在2013年3月美国国家情报总监James Clapper宣布将“网络空间威胁”定位为国家最高威胁的同时,发布了针对中国军方网络黑客的APT1报告,顺利通过一系列技术战术手段,最终达成了抹黑中国,阻滞中国发展的战略意图。

1、 美针对我国黑客分析报告的脉络分析美国是一个善于制造“机遇”,甚至有能力将“危机”转变为“机遇”的国家,其国家行政体系所具备的高度“研判能力”和“顶层设计能力”,支撑着其将一个个技战术能力整合输出,并最终达成国家战略目标。

类似于“马岛战争”之于拉美经济衰退,“科索沃战争”、“克里米亚事件”之于欧洲资本出逃,以及“亚洲金融危机”之于亚洲资本回流美国,从2013年起,美国开始陆续披露的一系列针对中国的APT报告,也是美国妄图制衡竞争对手的一种手段,唯一的区别在于,这次的手段并非来自传统安全领域,而依靠了更为先进的网络空间力量。

下面我们来具体分析下美国在建设强大“网络空间作战威慑能力”和“反制溯源能力”中,政府在其中所起到的关键性引导作用的时间脉络

1. 法律支柱:2001年,抓住9.11事件,通过大量隐私窃听法案

9.11事件对美国的安全观影响很大,在事件发生仅仅一个月后,就迅速通过了《爱国者法案》,授予情报和执法部门在跟踪和拦截通信方面享有更大的自主权;2002年7月,美众议院通过《强化网络空间安全法》(Cyber Security Enhancement Act),强调在国家安全遭受威胁时候,可以未授权获取电话号码、IP地址、电子邮件标题等信息;2008年,美国会又通过了《外国情报监督法》(FISA)修正案,授权私营公司与政府合作,扩大监视范围。2013年6月斯诺登泄露的大部分监控项目(作者的专题《数据驱动的网络空间作战平台的建设思考》一文对美监控项目做了详细描述)都与这一时期的美国政策调整直接相关。

2. 能力建设:2003—至今,以公开的CNCI和一批涉密项目构建能力基础

通过《爱国者法案》等一系列法案,取掉了对美国内安全部门(NSA、CIA、FBI、DHS等)的最后限制后,各个职能部门开始有条不紊的推进了一系列公开和保密的监控项目,具体分析如下。

公开项目(Einstein1-3A)

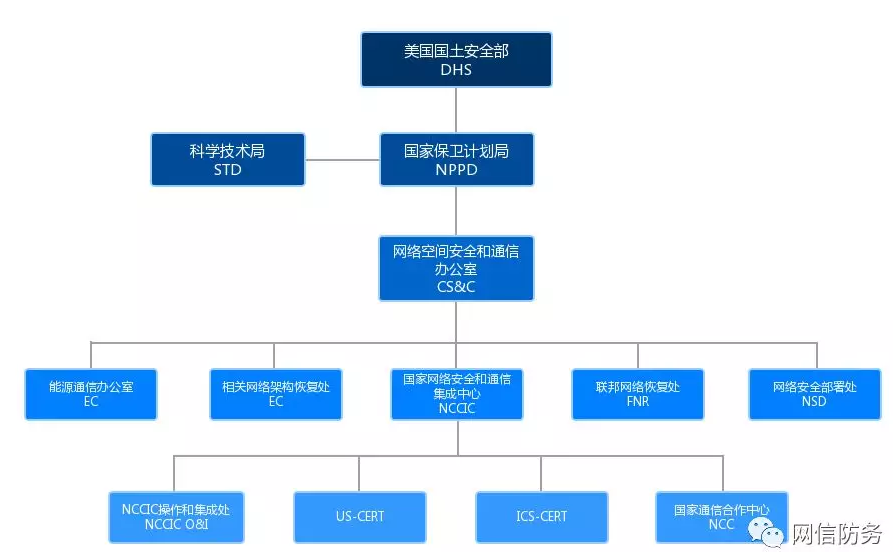

Einstein计划是由DHS负责,国防部(DOD)和国家安全局(NSA)配合参与来推进的一项大型联邦政府网络入侵检测、防御系统。DHS下属的26个部门中得2个(STD和NPPD)具体承担了该项目的建设及运维。其中科学技术局(STD)偏重中长期的研究,NPPD则注重当前和短期的工程化项目执行。在Einstein项目中两者的分工是:STD归纳和定义主要的安全按问题(如安全需求定义、安全区域划分等);NPPD则以解决这些问题为目标,依靠其下属的网络安全部署处(NSD)对安全功能进行设计开发,由国家网络安全和通信集成中心(NCCIC)对交付的系统进行整体安全运营。具体参与建设单位组织结构如下图所示:

[出自:jiwo.org]

[出自:jiwo.org]

具体部署进程下表所示:

目标

网络

计划

名称

起始

时间

结束

时间

描述

联邦政府公务网络

E1

2003

2005

(Block 1.0)包括集中数据存储的网络流量信息(“NetFlow”)。

E2

2005

2008

(Block 2.0)入侵检测系统,访问网络流量,检测恶意活动;

(Block 2.1)安全事故与事件管理(SIEM),实现数据合成、关联与视觉化;

(Block 2.2)扩大威胁信息视觉化规模,提供信息共享与协作机制

E3

2010

2012

(Block 3.0)入侵防范系统

私有网络

ECS

2011

2013

ECS最初被DoD作为DIB选择加入试点项目引入,2012年作为网络空间安全试点项目(JCSP)交付DHS,并发展为网络安全空间服务项目(JSCP)、DIB网络空间增强服务(DECS)与最近的网络空间安全增强服务(ECS)。ECS具有爱因斯坦计划的3种类似能力。

涉密项目:

• 植入类

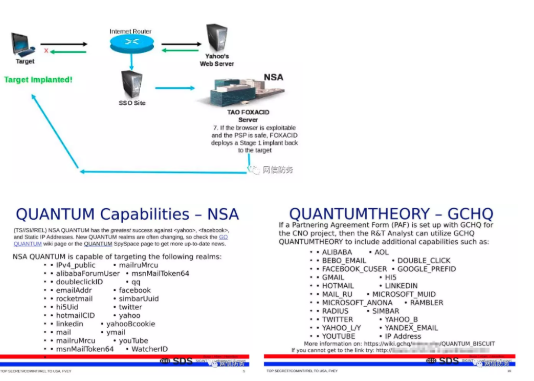

• 量子计划(QUANTUM)

目标:负责通过Man On The Side或者Implants手段进行

• 极光黄金计划(AURORAGOLD)

目标:负责攻击全球移动通信网络(IR.21)

• 拱形数据计划(CAMBERDADA)

目标:负责攻击全球安全软件厂商(如卡巴斯基、安天等),以期绕过其安全防护机制

• 数据获取类

• 棱镜计划(PRISM)

目标:负责获取互联网内容(包括Google、FB、TW等主要互联网内容运营商)

• 码头计划(MARINA)

目标:负责获取互联网“元数据”(META)(包括Verizon等ISP)

• 核子计划(UCLEON)

目标:负责获取电话通话内容、关键字

• 主干道计划(MAINWAY)

目标:负责获取电话通联过程中的“元数据”(META)

//元数据:能够精确显示通信时间、地点、所用设备以及参与者,不包括通信内容。

• 藏宝图计划(TREASUREMAP)

目标:负责收集、探测IP位置、开放服务、路由条目、路由器配置文件、操作系统指纹、Whois信息等等

• 分析应用类

• SHodan INtelligence Extract计划(SHINE)

目标:从Shodan获取的信息(个人理解为藏宝图的子集)中,为本土关键技术设施安全提供数据支撑

• X计划(X Plan)

目标:从上述计划所获得信息(个人理解为藏宝图的子集)中,网络作战提供数据支撑

最终两者融合,形成整体作战能力:

在斯诺登泄露的一篇名为《NSA training course material on computer network operations》的绝密文档显示,为了保卫美军的全球信息栅格(GIG),并辅助网络空间作战任务执行,美国将网络防御任务下发给了3家单位,包括:网络战司令部(USCYBERCOM)、海军网络作战司令部(NCDOC)以及国土安全部(DHS)。三家单位依靠各自的系统联动,共同保障网络空间安全。

在三家应用的保障系统方面,网络战司令部依靠XKS、PRISM、MARINA、UNCLEON、TREASUREMAP、QUANTUM、AURORAGOLD、CAMBERDATA、FORNSAT等计划所截获的海量数据(具体可参加作者的相关文章《数据驱动的网络空间作战平台建设思考》);NCDOC则依靠HAWKEYE平台;DHS则是依靠Einstein计划所建立的检测、防御系统。

根据相关资料分析,Einstein-3阶段的核心IPS技术是由NSA主导开发,并已经应用于GIG网络的防护中(代号Tutelage,下右图的红色圆点),两者的技术结合点在于NSA提供了一套识别特定攻击的特征库(Signature)。可以大胆推测,Einstein-3开始,其系统已经融入到了军方的网络战、情报战体系当中,实现了威胁情报的实时共享。

最终,依靠公开计划(CNCI)和大量保密计划,最终实现了海量隐私数据的监控:

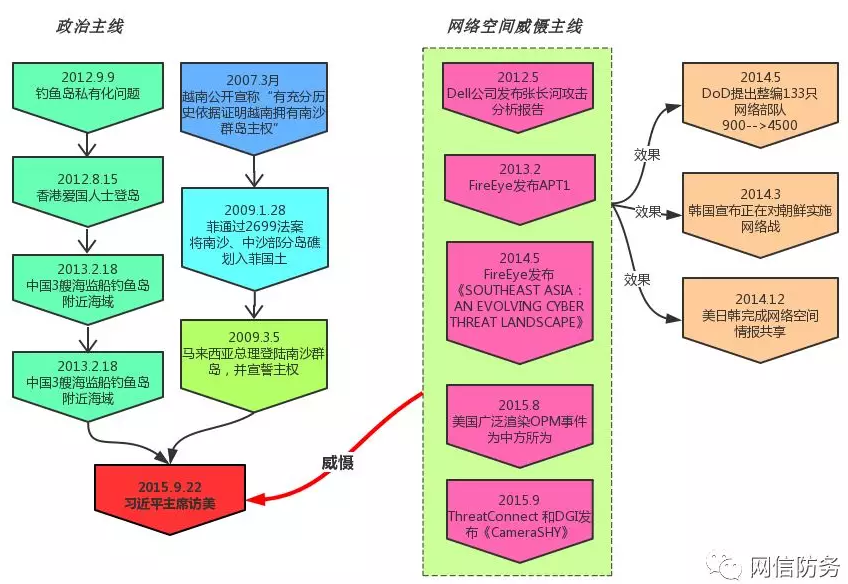

经过前两个阶段的法律、能力领域的铺垫性建设后,从2013年开始,为了配合美国“亚太再平衡”、“战略东移”、“制衡中国”的国家战略,开始通过网络空间输出“中国网络空间威胁论”,制造中国在网络空间的单边、霸权形象,具体脉络如下:

3. 输出威慑:2013—至今,以APT报告形式,不断输出安全能力威慑

可以看出,网络空间相关威慑报告的输出,很好的呼应了政治主线的钓鱼岛、南海、东海问题,辅助美国达成了抹黑中国、塑造中国海域霸权、网络霸权主义歪曲形象的战略意图,并趁机带动东北亚相关国家网络作战合法化,并形成网络情报分享机制。

2、 APT报告解读

1. APT1报告解读

报告意图:抹黑中国,塑造中国单边、霸权的歪曲形象。

首先引用一段原文:

“中国的商业间谍活动已经达到了令人无法忍受的程度,而且我认为美国和美国在欧洲 和亚洲的盟友,必须直面北京的威胁,并且要求他们停止这种强盗活动。

北京正在对我们发动大规模贸易战,我们应该联合起来迫使北京停止战争。只有联合起 来,才能对中国形成贸易优势,并且利用这种优势阻止灾难的发生。”

— U.S. Rep. Mike Rogers, 2011年10月

这是该报告的开篇语,从这里我们可以很清楚的看到该篇报告的战略意图。

技术基础:二进制分析、机器学习、聚类分析以及威胁情报交换等。

引用一段原文:

“APT1展示了同时窃取多个组织和大范围行业的能力和意图。下图提供了一系列早期APT1针对我们确定的141个受害者进行活动的数据,这些数据是由他们呈现的20个主要行业 组织形成的。这结果表明APT1的使命是非常广的;这个团体不是系统地以行业为目标,更像是在持续地从一个巨大的行业范围里窃取数据。数据中呈现出的组织仅仅是APT1受害者 的一小部分,APT1的目标行业范围也许比我们调查显示的更广。”

从中我们可以看到,美国不但分析了大量的恶意二进制样本,更是把他们依靠一系列DNA进行了家族归类,最终将一系列的个体攻击事件,合并成为了一个组织针对某类目标的长期、连续性情报活动。

暴露的关键能力:广泛监控 & 家族归类能力

(1)非本国骨干流量监控、分析能力(通过非法手段或情报共享获得)

现象:该报告声称归属于APT1攻击的832个登陆IP,其中有817(98.2%)属于中国并受控于APT1的网络,有27个IP注册到了美国、台湾、日本和韩国,具体如下图所示。

分析:98.2%始于中国的攻击流量推断为APT1可以理解,然而来自另外的27各IP地址的若干次攻击行为如何归并到呢?本文作者分析应该是可以截获并分析部分海外数据流量(这在Snowden系列的一份来自NSA的ANT部门的50页的文档中可以较清晰看到)。

(2)大量社交类网站的破解、监控能力

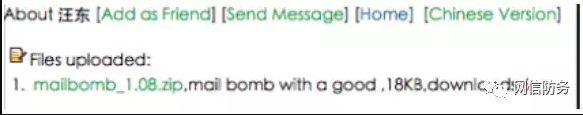

从APT1报告我们可以看到,最终与具体自然人的挂钩是通过一些SNS或者Email的内容泄露形式获取的,如报告声称的APT1的一个成员“UglyGorilla”的真实姓名就是通过他与PUDN(www.pudn.com)的邮件往来中确定的,如下图:

另外结合对Snowden泄露的名为《NSA QUANTUM Tasking Techniques for the R&T Analyst》的绝密文档的分析,美国依靠对骨干设备的漏洞,可以通过MITM或者MOTS手段获取大量流量,并破解了大量SNS、Email的认证机制,从而可以长期监控具体的自然人。

(2)恶意行为DNA体系,辅助家族归类

FireEye可以将来自于849个独立IP、937个C2服务器、2552个FQDN的攻击流量归类为APT1组织统一行为,依靠了大量的行为特征,对这种特征的表征方法依靠了FireEye称之为IOCs的格式标签(http://openioc.org),他就像html语言,定义了一系列的语法框架,可以让用户依据需求定制化自己对恶意行为的描述方式,最后保存为一个XML文件形式。

APT1报告的附件就包含了一个IOCs的文件夹,里面包含了47个IOC文件,每一个文件都从一个维度去刻画了攻击行为的DNA特征。

分析与启示:工作模式亟待变革。

APT是2006年美空军上校提出的网络空间的新型攻击概念,它指代了最高级的针对性攻击行为,类似于实体作战部队的特种兵职能,用来通过一些战术行为达成战略意图的作战工作。虽然该类攻击十分高级,但需要消耗的资源同样十分可观,不应作为网络空间作战的主要手段。

2. CameraSHY报告解读

报告意图:抹黑中国,塑造中国单边、霸权的歪曲形象。

首先引用一段原文:

“7xxx 部队主要是通过发动网络间谍活动来攻击东南亚的军事,外交和经济组织。攻击目标包括柬埔寨,印度尼西亚,老挝,马来西亚,缅甸,尼泊尔,菲律宾,新加坡,泰国和越南的政府机构,以及一些国际组织,比如, 联合国开发计划署(UNDP)和东盟(ASEAN)。

我们认为,7xxx 部队的关注焦点是南海争端,随之而来的就是快节奏的情报收集。由此对美国造成的战略影响不仅仅在于该地区的军事同盟和安全合作关系,同时还威胁到了国际贸易的主动脉,在这里每年的贸易额都能 到达上百亿美元。”

这是该报告的开篇语,从这里我们可以很清楚的看到该篇报告的战略意图。

技术基础:海量主被动DNS信息数据库、机器学习、聚类分析等。

引用一段原文:

“通过 DNS active 和 passive 数据,我们获取到了 gxxx.vicp.net 的解析时间线。最早的活动可以追溯到2010年9月,一直持续到2015年8月这份报告的起草。我们的记录显示,在这段时间范围内,有2,350个解析指向了1,235个不同的IP地址,跨越了26个城市和8个国家。下图中在世界地图上圈出了 gxxx.vicp.net 的自治系统号(ASN) 分布。“

从这里我们可以看到,美国通过DNS active和passive手段,监控了大量的DNS数据,并通过DNS解析目标城市的“持续时间”和“变化率”,说明了昆明是CameraSHY事件的C2大本营。

分析与启示:工作规程亟待规范。

就像TAO之于美国网战司令部,APT作战还是常规网络作战的一种有益补充,但应该制定严格的操作规程,并依靠技术手段保证规程的严格执行。

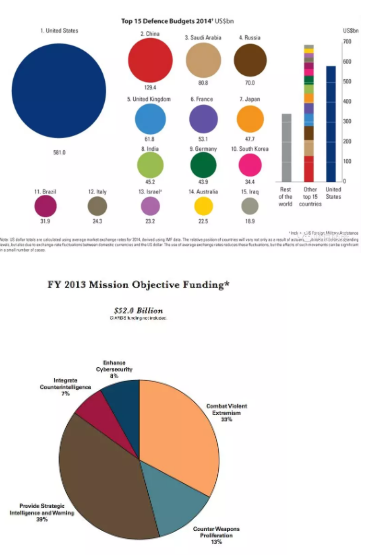

3、 从In-Q-Tel投资看产业支撑从国家军费开支的分配比例,可以看出美国在国防上的战略中心。官方数据显示,2014财年美国军费开支5810亿美元,相当于14个强国军费开支的总和,其中花在情报体系(Intelligence Community)的开支就达到520亿美元,达到将近10%的占比,可以看出网络空间安全在国防安全中的重要地位。

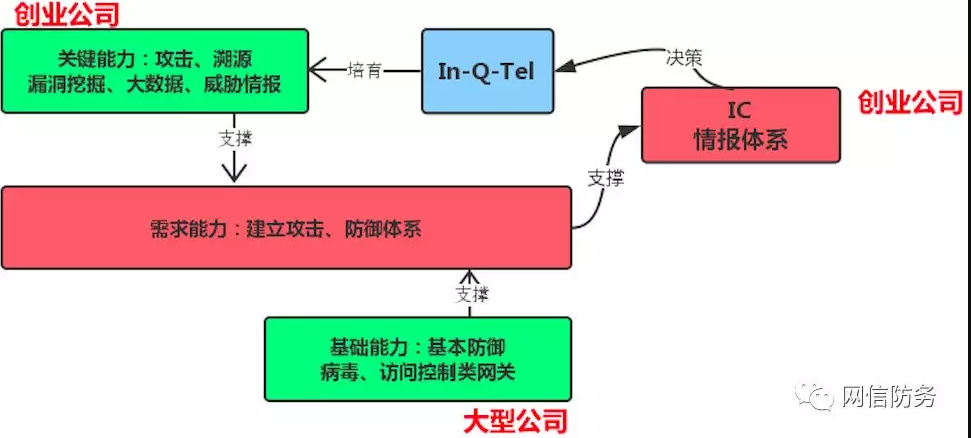

在国家网络空间安全体系的建设当中,国家的整体能力需求由两部分组成:

1. 基础能力:需要应对一些已知威胁,应用传统防火墙、防毒墙等设备即可;

2. 关键能力:需要应对一些未知威胁,以及形成攻击能力并产生威慑。

上述两种需求,分别被两类公司覆盖:

1. 基础能力:传统大型IT或安全公司(如微软、Symatec等);

2. 关键能力:市场并无该类公司,需通过资本形式进行引导(In-Q-Tel)。

具体引导流程如下图所示,最终形成国防安全能力与产业之间的自反馈闭环。

得到了In-Q-Tel投资的安全类企业列表如下:

|

公司 |

雇员人数 |

投资额 |

地点 |

|

Palantir Technologies |

920 |

$301,000,000 |

Palo Alto |

|

FireEye |

867 |

$85,450,000 |

Bay Area |

|

Cloudera |

413 |

$141,000,000 |

Bay Area |

|

Apigee |

321 |

$107,100,000 |

Bay Area |

|

10gen |

268 |

$73,400,000 |

New York |

|

Veracode |

241 |

$74,260,328 |

Boston |

|

Tenable Network Security |

199 |

$50,000,000 |

Columbia |

|

Pure Storage |

171 |

$245,856,468 |

Bay Area |

|

Huddle |

146 |

$38,200,000 |

United Kingdom |

|

Elemental Technologies |

124 |

$27,600,000 |

Portland |

|

RedSeal Networks |

120 |

$29,100,000 |

Santa Clara |

|

Delphix |

115 |

$44,500,000 |

Menlo Park |

|

QD Vision |

102 |

$70,000,000 |

Boston |

|

OpenSpan |

101 |

$31,000,000 |

Alpharetta |

|

Cleversafe |

96 |

$91,400,000 |

Chicago |

|

Mocana |

94 |

$35,500,000 |

Bay Area |

|

NetBase Solutions |

90 |

$50,700,000 |

Bay Area |

|

Goal Zero |

87 |

$7,000,000 |

Bluffdale |

|

Basis Technology |

85 |

|

|

|

ThreatMetrix |

83 |

$36,200,000 |

Bay Area |

|

Visible Technologies |

83 |

$80,500,000 |

Seattle |

|

Tendril |

82 |

$111,190,000 |

Boulder |

|

Adaptive Computing |

80 |

$19,999,999 |

Provo |

|

3VR |

73 |

$53,000,000 |

Bay Area |

|

D-Wave Systems |

69 |

$66,223,982 |

Canada |

|

GainSpan |

64 |

$76,821,324 |

Bay Area |

|

InnoCentive |

56 |

$30,300,000 |

Boston |

|

Digital Reasoning Systems |

56 |

|

Franklin |

|

LucidWorks |

53 |

$31,999,999 |

Bay Area |

|

Platfora |

52 |

$27,200,000 |

Bay Area |

|

OpGen |

49 |

$63,132,442 |

Gaithersburg |

|

Adapx |

47 |

$30,000,000 |

Seattle |

|

Cloudant |

46 |

$16,250,000 |

Boston |

|

Lingotek |

45 |

$4,997,122 |

Lehi |

|

T2 Biosystems |

44 |

$83,500,000 |

Boston |

|

MedShape Solutions |

43 |

$11,557,026 |

Atlanta |

|

Etherstack |

43 |

|

|

|

Pixim |

42 |

$45,100,000 |

Bay Area |

|

Recorded Future |

42 |

$20,900,000 |

Boston |

|

WiSpry |

41 |

$48,300,000 |

Irvine |

|

TerraGo Technologies |

41 |

$18,729,962 |

Atlanta |

|

Cambrios Technologies |

38 |

$31,500,000 |

Sunnyvale |

|

Looxcie |

37 |

|

|

|

Quanterix |

37 |

$41,499,999 |

Boston |

|

Pelican Imaging |

36 |

$37,000,000 |

Bay Area |

|

Narrative Science |

36 |

$9,550,000 |

Chicago |

|

Bay Microsystems |

34 |

$8,400,000 |

Bay Area |

|

OpenGeo |

33 |

$3,000,000 |

New York |

|

Boreal Genomics |

32 |

|

|

|

Contour Energy Systems |

31 |

$20,000,000 |

Los Angeles |

|

Redlen Technologies |

29 |

|

|

|

LensVector |

27 |

$30,000,000 |

Sunnyvale |

|

Power Assure |

24 |

$34,750,000 |

Bay Area |

|

Biomatrica |

23 |

$5,000,000 |

San Diego |

|

SiOnyx |

23 |

$20,150,000 |

Boston |

|

VSee Lab Inc |

22 |

|

San Jose |

|

GATR Technologies |

21 |

|

|

|

MotionDSP |

20 |

|

Bay Area |

|

KZO Innovations |

18 |

|

Reston |

|

Genia Photonics |

18 |

|

|

|

Surveylab Group |

18 |

$1,390,000 |

NZL |

|

RedOwl Analytics |

17 |

|

|

|

Microchip Biotechnologies |

15 |

$22,600,000 |

Bay Area |

|

NovoDynamics |

15 |

|

|

|

Carnegie Speech |

14 |

$14,886,399 |

Pittsburgh |

|

ReversingLabs |

13 |

|

|

|

SpotterRF |

10 |

|

|

|

Quantum4D |

7 |

$200,000 |

Bay Area |

|

Lime Microsystems |

7 |

$343,000 |

United Kingdom |

|

Traction Software |

6 |

|

Boston |

|

Connectify |

5 |

|

Philadelphia |

|

Mersive |

5 |

$2,819,647 |

Denver |

|

SitScape |

5 |

|

|

|

MiserWare |

3 |

|

Blacksburg |

|

Walleye Technologies |

1 |

|

Boston |

|

Weather Analytics |

|

|

Alexandria |

|

zSpace |

|

|

|

|

HyTrust |

|

$34,500,000 |

Bay Area |

|

InView Technology |

|

$274,999 |

Austin |

|

Teradici |

|

$63,000,000 |

Canada |

|

Digital Solid State Propulsion |

|

|

|

|

FMS Advanced Systems Group |

|

|

|

|

iMove |

|

$5,103,121 |

Portland |

|

IntegenX |

|

$143,879,767 |

Bay Area |

|

CallMiner |

|

$40,110,889 |

Fort Myers |

|

Alfalight |

|

|

Madison |

|

SignaCert |

|

$18,800,000 |

Portland |

|

Nextreme Thermal Solutions |

|

$21,000,000 |

Durham |

|

Network Chemistry |

|

$6,000,000 |

Bay Area |

|

Forterra Systems |

|

$1,200,000 |

Bay Area |

|

Bio-NEMS |

|

|

Bay Area |

|

Signal Innovations Group (SIG) |

|

|

|

|

SpectraFluidics |

|

$550,000 |

Goleta |

|

Qynergy |

|

|

|

|

908 Devices |

|

$15,100,000 |

Boston |

|

Semprius |

|

$47,641,005 |

Durham |

|

Sonitus Medical |

|

$25,000,000 |

Bay Area |

|

Claremont BioSolutions |

|

|

|

|

Oculis Labs |

|

$1,414,665 |

Hunt Valley |

|

Advanced Photonix |

|

|

Ann Arbor |

|

nanosys |

|

$103,273,415 |

Bay Area |

|

Seventh Sense Biosystems |

|

$20,687,500 |

Boston |

|

Infinite Power Solutions |

|

$50,574,076 |

Littleton |

网络强国是一个宏大的领域,包含了技术产业发展创新能力、关键基础设施支撑能力、信息经济全球竞争能力、网络空间全球治理能力以及网络空间攻防威慑能力。随着信息化技术及普及度的飞速发展,网络强国将是实现伟大民族复兴的必由之路。

然而,由于美国等发达经济体依靠网络空间安全问题对我国发展制衡的外部原因,和改革开放37年来一切以经济发展为中心而导致的网络国防资源投入不足的自身原因,所导致的近两年来我国在网络空间领域的频繁被动局面。要想摆脱这种局面,解法的关键就是要将网络空间攻防威慑能力的建设提升为国家安全的战略主导地位,并培育带动一批战略性产业的发展,最终达成攻防兼备的网络国防能力。