| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2212] 作者: 凉笙 发表于: [2018-12-11]

本文共 [654] 位读者顶过

0x1 漏洞分析

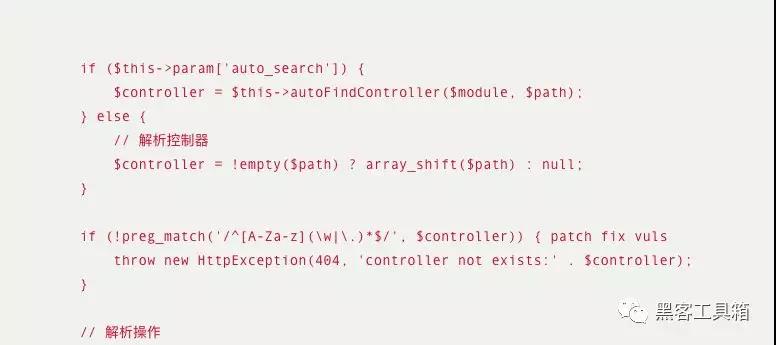

补丁文件所在位置:/thinkphp/library/think/route/dispatch/Url.php[出自:jiwo.org]

56-66行

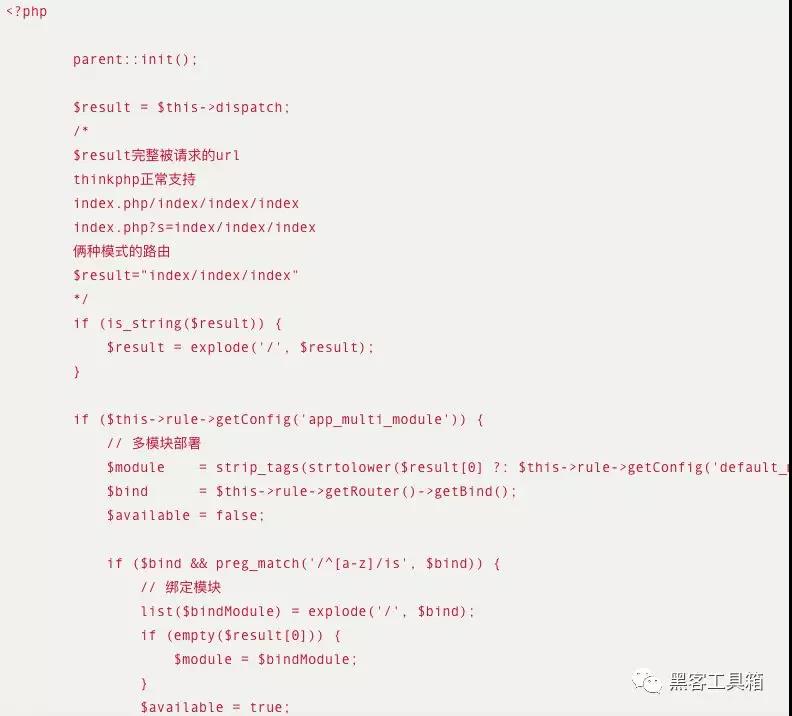

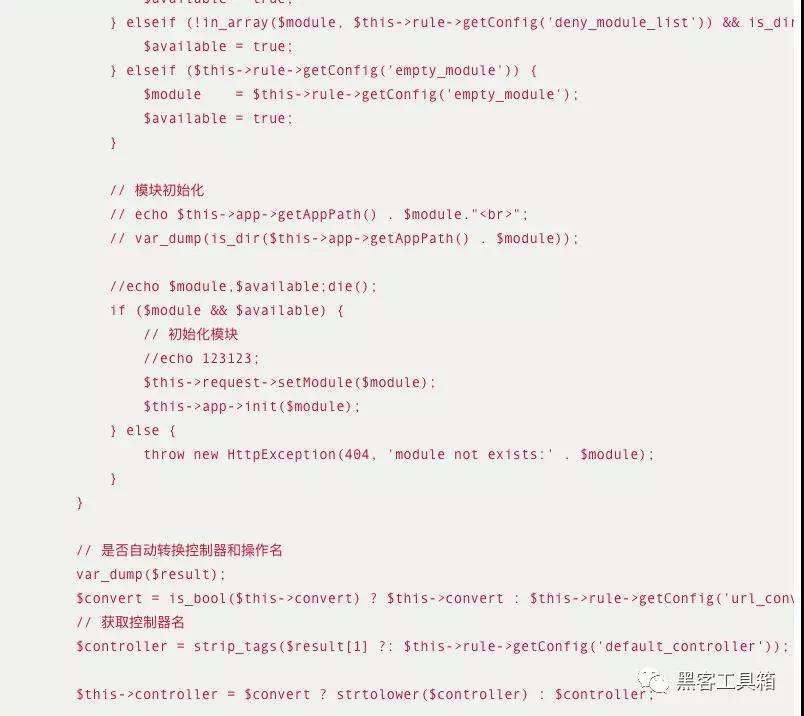

具体操作文件:/thinkphp/library/think/route/dispatch/Module.php

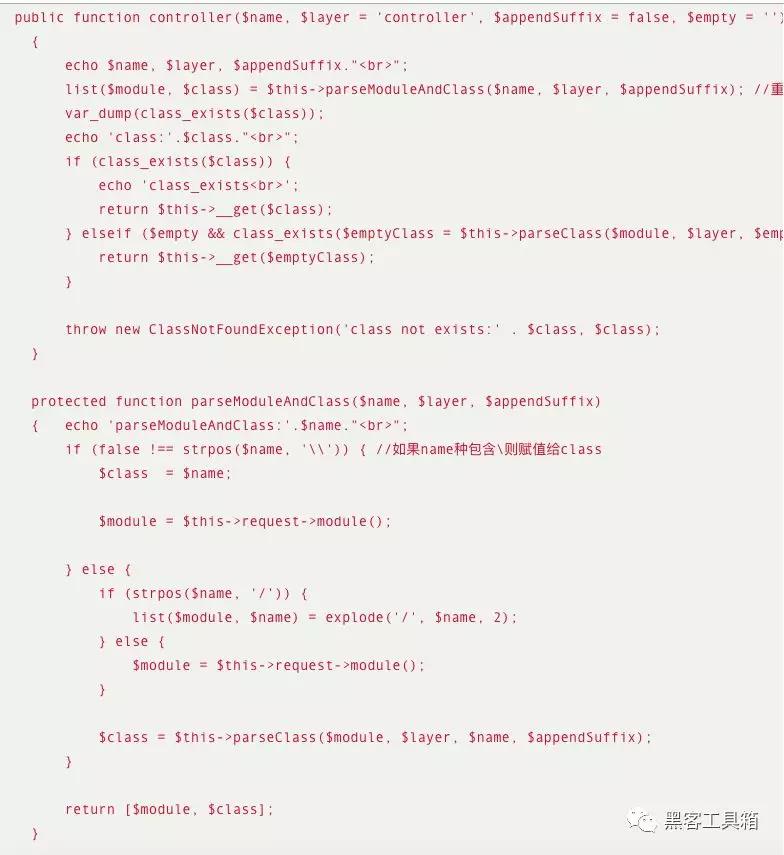

在看 $this->app->controller函数原型

/thinkphp/library/think/App.php

0x2 漏洞利用

看到这里基本就能理解了

如果我访问

http://127.0.0.1:8023/index.php?s=index/think\Loader/esss&a=1asdasd

就可以调用thinkLoader 这个namespace下面的esss函数,为了方便测试,我在loader中加了一个esss函数,截图如下

下面只要找到一个点能代码执行即可

刚准备找点exploit就出来了?你们是魔鬼吗?