| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2168] 作者: 对不起 发表于: [2018-11-07]

本文共 [1056] 位读者顶过

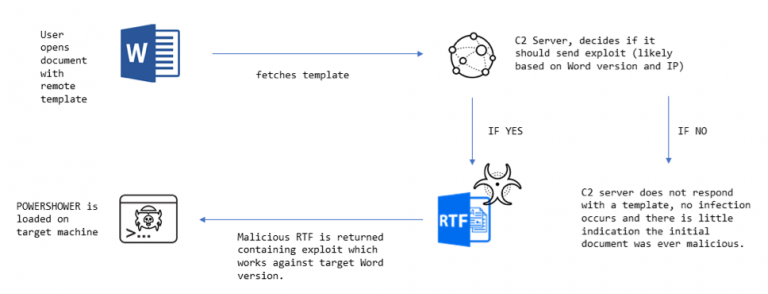

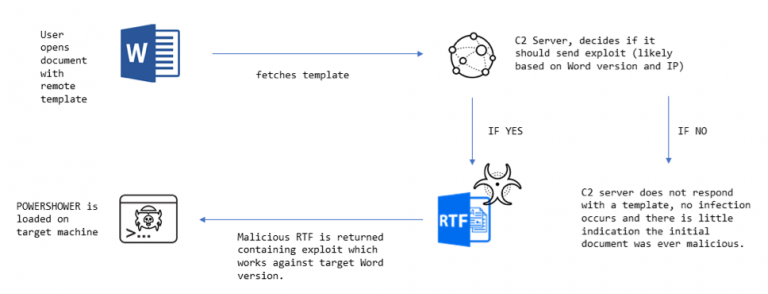

Inception组织自2014年以来一直活跃,主要针对俄罗斯的诸多领域,2017年针对欧洲、中亚以及俄罗斯的政府目标发起攻击。Paloalto研究人员10月观察到该组织针对欧洲国家的攻击,攻击者利用CVE-2017-11882漏洞和一个新的PowerShell后门,该后门被称为“POWERSHOWER”。新的攻击中。攻击者使用了远程模板,该功能基于Microsoft Word的一项功能,可以文件共享或Internet上进行外部托管。钓鱼邮件通常以目标区域的政治为主题,打开时,文档显示诱饵内容并尝试通过HTTP获取恶意远程有效负载。研究人员最近观察到两种情况,钓鱼邮件包含两个漏洞的恶意模板,都利用了CVE-2012-1856和CVE-2017-11882漏洞,第一个模板用于侦察和传递有效载荷。在投放载荷时使用了反取证技术,可以防止恶意软件的安装方式留在磁盘上或注册表中。恶意软件在第一阶段使用了POWERSHOWER后门,具有自我清除功能。[出自:jiwo.org]

https://researchcenter.paloalton ... fice-vulnerability/

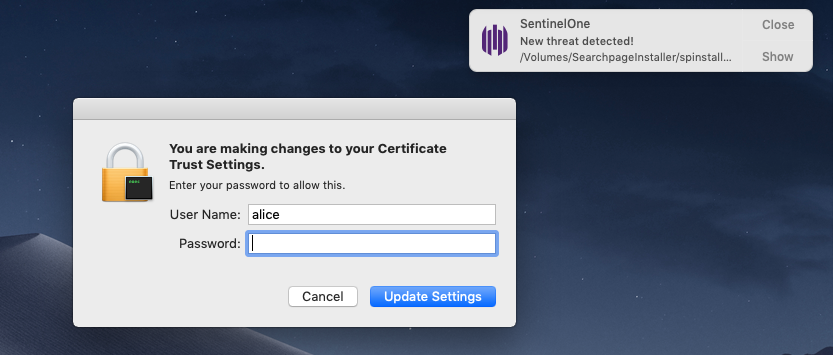

2 SPI恶意软件针对macOS用户进行中间人攻击

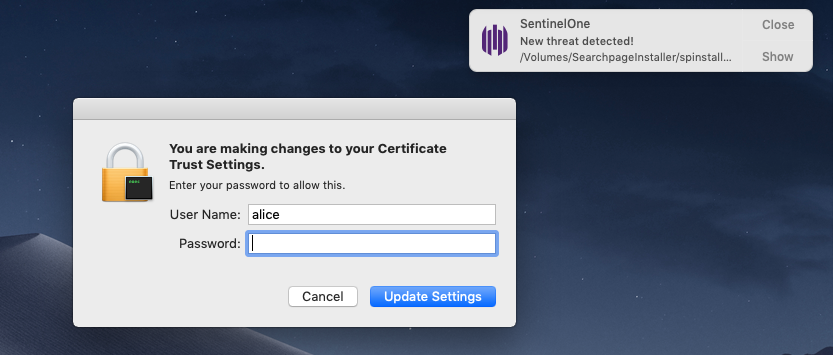

SearchPageInstaller(SPI)是自2017年以来一直存在的广告软件,研究人员最近发现该恶意软件针对macOS用户。SPI不是简单地将浏览器重定向到非目标页面,而是将广告注入到用户搜索返回的html文档的顶部。因此,攻击者需要在受感染的计算机上启用HTTP和HTTPS代理,在脚本中添加要实现的内容,并替代搜索页面结果顶部的广告。SPI使用mitmproxy(一种开源HTTPS代理)将脚本注入到网页主体中,mitmproxy本质上充当服务器和客户端之间的“中间人”,“动态”创建虚拟证书让服务器认为它是客户端,客户端认为它是服务器。借助SPI二进制文件,用户提交密码后,就会手动安装mitmproxy CA证书。尽管SPI是一个风险相对较低的广告软件活动,但它能够操纵普通的http和加密的流量,值得注意。

https://www.sentinelone.com/blog ... eploys-mitm-attack/

3 黑客利用WMI和CertUtil组件窃取银行数据

调查人员发现冒充巴西邮政服务的恶意活动,利用Windows Management Instrumentation(WMI)和CertUtil等合法Windows文件来窃取银行数据。受害者收到冒充巴西邮政服务发来的邮件,声称丢失了本应寄给他们的包裹。电子邮件包含跟踪代码和用于下载ZIP文件的链接。链接定向到cmd.exe可执行文件,利用实用程序WMI从命令和控制(C&C)服务器执行脚本。只有使用葡萄牙语作为主要语言的计算机才会运行脚本。研究人员指出,虽然此前也有攻击者利用WMI和CertUtil等组件,但攻击者联合使用这两个组件表明,他们在逃避检测方面经验丰富。

https://securityintelligence.com ... ng-users-in-brazil/

4 SSD驱动器中存在漏洞可绕过硬盘加密

研究人员发现SSD驱动器中存在漏洞,攻击者可以利用该漏洞解密硬件加密数据。能否绕过解密密码,取决于调试端口是否可用,是否使用了ATA安全自加密驱动器(SED)标准,或者是否使用了较新的TCG Opal SED规范。研究人员测试了Crucial MX100、Crucial MX200、Crucial MX300、Samsung 840 EVO、Samsung 850 EVO、Samsung T3和Samsung T5 PortableSSD这些流行的驱动器。Crucial MX 100、Crucial MX 200和Samsung T3受到该漏洞影响,无论输入什么样的密码,都可以绕过解锁步骤。Crucial MX300由于还有一个JTAG调试端口,需要用更复杂的操作,通过连接到JTAG调试端口和修改密码验证例程或使用磨损级别问题来访问加密数据,修改后的固件可以绕过加密密码步骤,也可使用空密码完成身份验证。Samsung 850 EVO只能依赖于通过调试端口修改密码验证例程。BitLocker由于默认为硬件加密的原因,受到该漏洞影响。可移动和固定数据驱动器也可通过使用软件加密避免该漏洞。

https://www.bleepingcomputer.com ... re-disk-encryption/

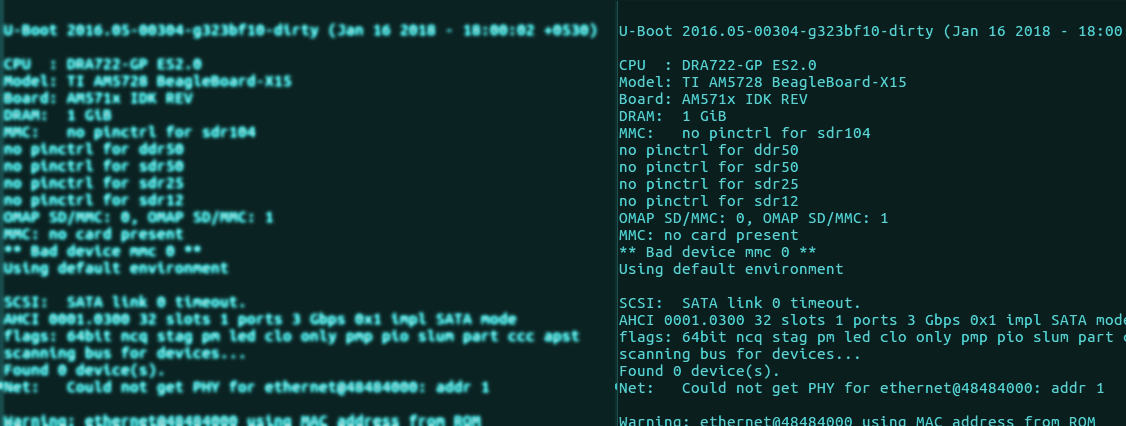

5 研究人员发现U-Boot中存在内存处理漏洞

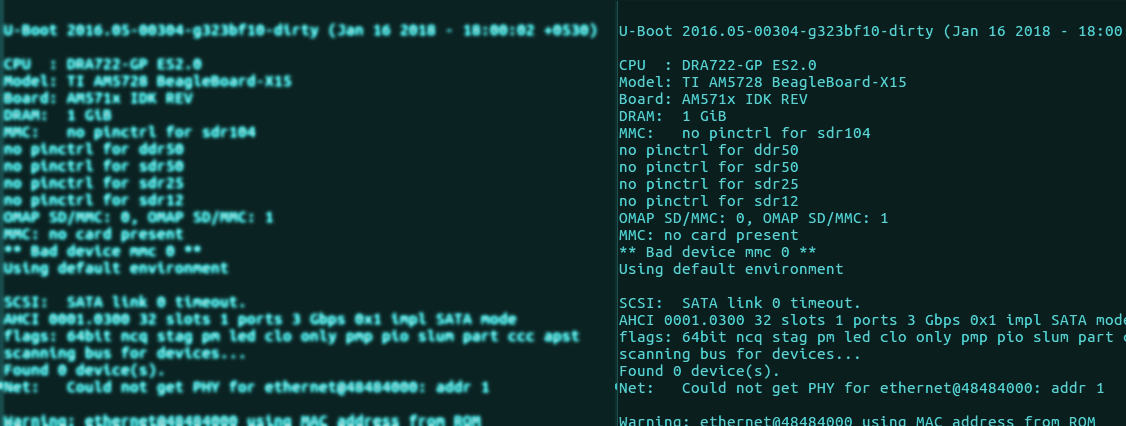

安全厂商F-Secure的研究人员发现,嵌入式设备的开源引导加载程序U-Boot存在内存处理漏洞,导致可通过多种方式进行利用,最终导致任意代码执行攻击。

U-Boot是“通用引导加载程序”的缩写,负责初始硬件配置和操作系统内核加载,支持ARM、MIPS、Power PC等多种操作系统,可启动Chromebook、路由器、Amazon Kindle等多种设备。U-boot具有自己的安全启动版本,可验证其加载的映射完整性。

然而,F-Secure公司的研究人员发现,由于体系结构中的一个问题,导致加载器没有充分检查设备内存是否足以容纳加载的镜像文件。利用这一缺陷,可以绕过验证过程,对系统进行定制代码加载和执行。两种利用方法被公开,分别编号为CVE-2018-18440和CVE-2018-18439。

https://www.bleepingcomputer.com ... alidation-bypassed/

6 黑客入侵Ingerop公司窃取超过65GB的数据

法国公司Ingerop遭到黑客入侵,发生了大规模数据泄露。黑客从该公司窃取超过65GB的数据,该公司发言人称超过11,000个来自十几个项目的文件被访问过,此外,攻击者还窃取了超过一千名Ingerop员工的个人详细信息。据悉,该漏洞发生在2018年6月,黑客获得了与核电厂,监狱和有轨电车网络有关的文件。被盗信息还包括德国租用服务器上的数据。该公司称已采取适当的安全措施来控制入侵行为。

https://researchcenter.paloalton ... fice-vulnerability/

2 SPI恶意软件针对macOS用户进行中间人攻击

SearchPageInstaller(SPI)是自2017年以来一直存在的广告软件,研究人员最近发现该恶意软件针对macOS用户。SPI不是简单地将浏览器重定向到非目标页面,而是将广告注入到用户搜索返回的html文档的顶部。因此,攻击者需要在受感染的计算机上启用HTTP和HTTPS代理,在脚本中添加要实现的内容,并替代搜索页面结果顶部的广告。SPI使用mitmproxy(一种开源HTTPS代理)将脚本注入到网页主体中,mitmproxy本质上充当服务器和客户端之间的“中间人”,“动态”创建虚拟证书让服务器认为它是客户端,客户端认为它是服务器。借助SPI二进制文件,用户提交密码后,就会手动安装mitmproxy CA证书。尽管SPI是一个风险相对较低的广告软件活动,但它能够操纵普通的http和加密的流量,值得注意。

https://www.sentinelone.com/blog ... eploys-mitm-attack/

3 黑客利用WMI和CertUtil组件窃取银行数据

调查人员发现冒充巴西邮政服务的恶意活动,利用Windows Management Instrumentation(WMI)和CertUtil等合法Windows文件来窃取银行数据。受害者收到冒充巴西邮政服务发来的邮件,声称丢失了本应寄给他们的包裹。电子邮件包含跟踪代码和用于下载ZIP文件的链接。链接定向到cmd.exe可执行文件,利用实用程序WMI从命令和控制(C&C)服务器执行脚本。只有使用葡萄牙语作为主要语言的计算机才会运行脚本。研究人员指出,虽然此前也有攻击者利用WMI和CertUtil等组件,但攻击者联合使用这两个组件表明,他们在逃避检测方面经验丰富。

https://securityintelligence.com ... ng-users-in-brazil/

4 SSD驱动器中存在漏洞可绕过硬盘加密

研究人员发现SSD驱动器中存在漏洞,攻击者可以利用该漏洞解密硬件加密数据。能否绕过解密密码,取决于调试端口是否可用,是否使用了ATA安全自加密驱动器(SED)标准,或者是否使用了较新的TCG Opal SED规范。研究人员测试了Crucial MX100、Crucial MX200、Crucial MX300、Samsung 840 EVO、Samsung 850 EVO、Samsung T3和Samsung T5 PortableSSD这些流行的驱动器。Crucial MX 100、Crucial MX 200和Samsung T3受到该漏洞影响,无论输入什么样的密码,都可以绕过解锁步骤。Crucial MX300由于还有一个JTAG调试端口,需要用更复杂的操作,通过连接到JTAG调试端口和修改密码验证例程或使用磨损级别问题来访问加密数据,修改后的固件可以绕过加密密码步骤,也可使用空密码完成身份验证。Samsung 850 EVO只能依赖于通过调试端口修改密码验证例程。BitLocker由于默认为硬件加密的原因,受到该漏洞影响。可移动和固定数据驱动器也可通过使用软件加密避免该漏洞。

https://www.bleepingcomputer.com ... re-disk-encryption/

5 研究人员发现U-Boot中存在内存处理漏洞

安全厂商F-Secure的研究人员发现,嵌入式设备的开源引导加载程序U-Boot存在内存处理漏洞,导致可通过多种方式进行利用,最终导致任意代码执行攻击。

U-Boot是“通用引导加载程序”的缩写,负责初始硬件配置和操作系统内核加载,支持ARM、MIPS、Power PC等多种操作系统,可启动Chromebook、路由器、Amazon Kindle等多种设备。U-boot具有自己的安全启动版本,可验证其加载的映射完整性。

然而,F-Secure公司的研究人员发现,由于体系结构中的一个问题,导致加载器没有充分检查设备内存是否足以容纳加载的镜像文件。利用这一缺陷,可以绕过验证过程,对系统进行定制代码加载和执行。两种利用方法被公开,分别编号为CVE-2018-18440和CVE-2018-18439。

https://www.bleepingcomputer.com ... alidation-bypassed/

6 黑客入侵Ingerop公司窃取超过65GB的数据

法国公司Ingerop遭到黑客入侵,发生了大规模数据泄露。黑客从该公司窃取超过65GB的数据,该公司发言人称超过11,000个来自十几个项目的文件被访问过,此外,攻击者还窃取了超过一千名Ingerop员工的个人详细信息。据悉,该漏洞发生在2018年6月,黑客获得了与核电厂,监狱和有轨电车网络有关的文件。被盗信息还包括德国租用服务器上的数据。该公司称已采取适当的安全措施来控制入侵行为。