| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

网络犯罪分子正加紧对移动设备的攻击,他们综合运用新武器和旧手段的演进。十年前, 移动 恶意软件 被认为是一个新的和不太可能的威胁。许多移动设备用户甚至认为自己对这种威胁免疫。2017年,仅在第一季度, McAfee实验室就已检测到多达150万新的移动恶意软件事件,总共超过1600万 移动恶意软件 攻击事件。 [出自:jiwo.org]

移动安全包括什么

如今, 移动设备正受到越来越多的攻击,没有人能幸免。约有20% 的公司接受了Check Point的Dimensional Research的调查, 称他们的移动设备已经被攻破。四分之一的受访者甚至不知道他们是否经历过攻击。几乎所有的 (94%) 预计移动攻击的频率会增加, 79% 的人承认移动设备的安全变得越来越困难。Check Point的移动威胁研究员Daniel Padon 说。

"他们现在开始更加意识到可能的影响,"

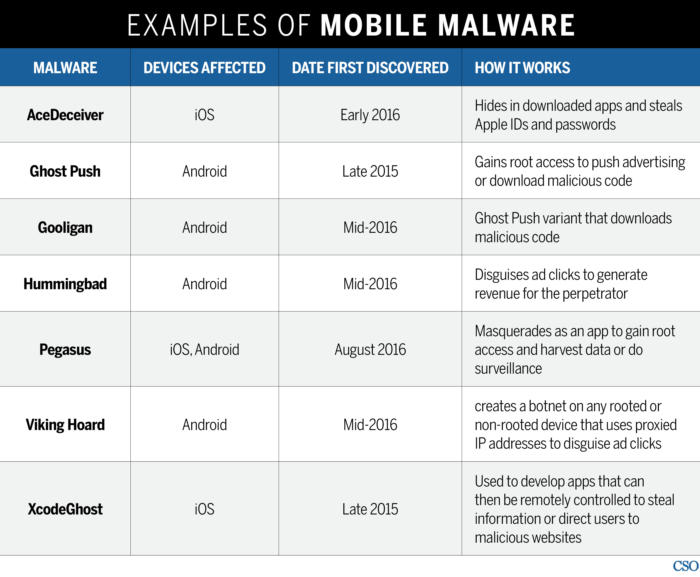

"真正的、国家级的恶意软件和这种恶意软件的能力, 连同大规模的影响数百万设备的运动, 如 Gooligan 和 Hummingbad, 只是冰山一角。

虽然苹果和安卓在创建更加安全和强健的操作系统方面取得了长足的进步, 但恶意的行为者仍在不断地推出新的和更具欺骗性的恶意软件。更重要的是, 安全性仍然不是应用程序设计中的首要任务, 一些应用程序允许用户在明文中存储或传递凭据, 或者使用弱加密。sophos 的高级安全顾问 John Shier说:

"这些不应该发生的事情仍在继续。”

将这些弱点与工作场所无处不在的移动设备,以及BYOD策略的激增结合在一起, 您就有了对企业进行移动攻击的完美配方。forrester 的年度安全调查显示, 如今几乎半数的信息工作者都在使用自己的笔记本电脑, 68% 的人使用自己的智能手机, 69% 的人在工作中携带自己的平板计算机。forrester 高级分析师 Chris Sherman表示。

"显然, 移动设备的风险很高, 尤其是当您查看这些设备上的所有公司数据 (例如客户信息、知识产权、合同、竞争数据和发票) 时。"

更不用说可能进入企业网络的可能性, 移动威胁研究人员发现了对移动设备安全的五大新威胁。

移动安全问题主要有5个方面

APT持续的、企业级的间谍软件

员工几乎在生活的方方面面使用移动设备。在与企业网络访问、语音激活和 gps 跟踪等紧密接近的情况下, 恶意攻击者正在研究使用间谍软件感染移动设备的方法。这一策略在 ios 和 android 设备上都得到了成功的证明。

去年8月的帕伽索斯间谍软件,能够黑掉任何 ipad 或 iphone 来收集数据和进行监视,只是一个开始。研究人员还发现了三个 ios 0day漏洞, 一旦被利用, 就形成了攻击链, 甚至破坏了苹果强大的安全环境。苹果在其9.3.5 补丁中迅速修复了所有三个ios 漏洞。

到 2017年4月, 恶意软件的作者再次袭击, 这一次的飞马间谍软件版本的 android 伪装成一个正常的应用程序下载, 而秘密获取设备root权限, 来监视用户。从那时起, 谷歌就加强了安全措施, 包括在Play商店内保护安全。Shier表示:

"如果你是一个国家行为者, 而且你想攻击一家公司, 那么一个可能的途径就是攻击一个你知道正在进入一个特定组织的移动设备。仍然有很多组织允许他们的移动设备在公司网络上存在, 以及其他一些更高价值的设备。

移动僵尸网络

新的恶意软件可以迅速把大量的移动设备变成一个僵尸网络, 这是由黑客控制的, 并且设备主人不知情。第一个以 安卓设备为目标的移动僵尸网络, 被称为维京部落, 一年多前就被揭露出来。维京部落在任何root或没有root过的的设备上创建僵尸网络, 使用代理 ip 地址伪装广告点击, 为攻击者创造收入。从那时起, 恶意软件的研究人员已经确定了十几个移动僵尸网络, 包括 Hummingbad, 它在2016年中旬感染了1000万 安卓系统。用户的详细信息被出售, 广告被窃听, 且在不知情的情况下产生欺诈性的广告收入。

Padon 说。

"起初, 我们看到它们是用于广告目的,"

"现在我们已经看到他们生出数百万的设备, 恶意软件在受感染的设备上打开后门, 这可能会被用于任何目的, 包括窃取敏感数据。”

虽然移动设备没有台式机的带宽和计算吞吐量, 但僵尸网络功能并不需要大量的计算能力来构成威胁。更甚的是, 移动设备往往是实时在线, 这使得僵尸网络所有者拥有24/7的访问能力来访问大量潜在的僵尸机器人。

广告和点击欺诈

手机广告 和点击欺诈在移动设备的关注越来越多, 研究人员说。

"通过广告和点击恶意软件来攻击移动设备, 对于罪犯来说是一个很好的进入公司内部网络的途径, 可能通过发送一个钓鱼短信, 让人点击一个链接, 从而诱导用户下载一个恶意的应用程序, 然后攻击者可以控制它, 可以窃取凭据, 并获得访问内部网。"

Padon 说, 可怕的部分是

"他们以广告软件开始, 但可以很容易地决定传播间谍软件到整个僵尸网络。然后攻击者就拥有1000万设备记录这他们主人的一举一动。只需点击一下应用程序就会产生极大的破坏潜力。”

物联网IoT

物联网(IoT) 恶意软件仍然在它的初期, 但这并没有阻止恶意软件作者的跳跃, McAfee移动恶意软件高级研究员 Irfan Asrar说。

“[IoT恶意软件] 家族的数量只有 10, 其中大多数只是相同代码库的变种, 但我们开始在地下站点看到, 人们正在兜售移动恶意软件套件, 并正在进入很多领域。"

许多IoT设备都与智能手机和设备连接并配置, 如同大楼或检查站的移动入口。

Asrar 说:"通过有针对性的攻击尝试, 他们的重点是到达目的地。他们不关心他们使用什么手段——只要是阻力最小的一个——现在IoT设备在安全方面几乎没有什么措施, 而设备制造商在标准方面才刚刚起步。"

死应用

Asrar 说, 员工需要定期检查他们的移动应用程序的状态, 然后更新或删除它们, 如果他们不再在Google或苹果专卖店中得到支持的话。两个操作系统的安全团队一直在悄悄地从他们的商店中删除数量不详的应用程序, 但他们并没有透露被删除的应用程序的列表或提供任何他们删除的理由, 这有可能的恶意软件的问题、版权问题、或者该应用程序泄漏数据给第三方。Asrar 说, 缺乏透明度可能会影响企业, 因为渗透企业网络有更敏感的数据。他说:

"特别是如果你有一个 android 设备, 你将至少有几个商店已经下架了的应用程序, 但是它们仍然在你的设备上。你可能不想再留着它们了。”

企业移动安全方面 公司能做什么?

Padon 说,

"要保护整个移动网络是非常困难的, 因为它太分散了,"

他建议要求在每个移动设备上安装安全软件。

"如果你的Candy Crush应用程序下载了一个简单的更新,这是一回事。但是如果它下载了一个更新, 然后启动了一个恶意的活动,这就是完全不同的故事了。这正是Google和苹果缺乏控制的地方。"

移动研究人员说, 用户行为意识和培训也应该随着威胁不断发展。Sier补充说。

"这一切都是为了降低风险,"