| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2096] 作者: 对不起 发表于: [2018-10-27]

本文共 [372] 位读者顶过

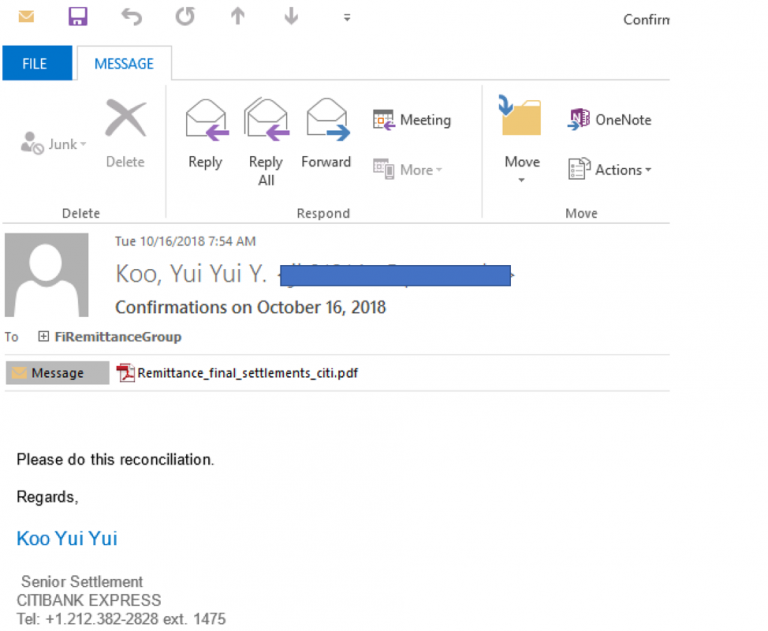

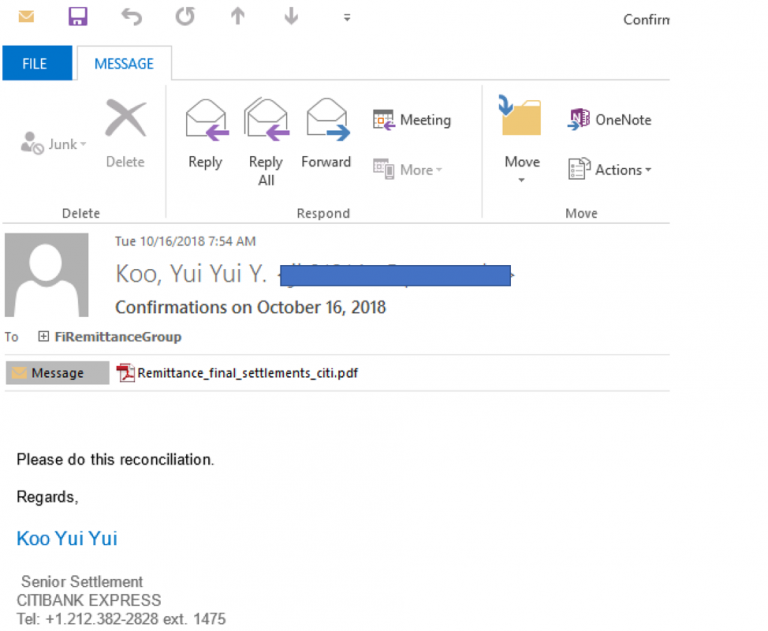

Unit 42在2018年10月发现Cobalt Gang的最新活动,针对全球多家银行实体的员工,发送使用主题为“确认于2018年10月16日”的恶意电子邮件,附件为基于模板文档创建的非恶意PDF文档,包含空白页和一些文本页面以有效对抗静态分析工具,其所带基于Google的链接可将用户重定向到恶意文档,下载恶意宏MS Word文档,使用构建器创建的宏具有非常低的检测率,然后使用cmstp.exe来运行“scriptlet”,以绕过AppLocker。研究人员通过对宏的构建器和PDF文档的元数据的分析发现此次活动使用的包括域名、PDF、WHOIS等基础设施,与Cobalt Gang组织以往活动存在多重重叠,表明Cobalt Gang为此次活动的幕后攻击者。[出自:jiwo.org]

https://researchcenter.paloalton ... structure-revealed/

2 CactusTorch无文件攻击用于传播新型HTA格式木马

360安全监测与响应中心捕获到一种新型HTA格式木马,经过分析发现攻击者用来制作HTA样本的就是CactusTorch无文件攻击框架,该框架可以生成js、vbs、hta、vbe等多种格式的攻击样本并执行自定义shellcode。HTA样本执行后,CactusTorch将dll数据Base64解码并反序列化得到在内存中的注射器dll,之后通过DynamicInvoke的方式调用该dll的Start函数,传入三个参数分别为压缩并编码后的shellcode,要注入的进程名,shellcode支持的CPU架构。shellcode获取API地址,然后下载第二阶段数据为shellcode+加密数据,解密后的DLL文件使用了反射加载技术,导出模块名为beacon.dll,疑似为cobalt-strike的载荷。

https://mp.weixin.qq.com/s/B5llk55Q629Ht1f4dy_8Gw

3 新的DDoS僵尸网络DemonBot攻击Hadoop服务器

Radware威胁研究中心监控到可进行DDoS攻击的DemonBot僵尸网络充当恶意代理,利用Hadoop YARN漏洞执行未经身份验证的远程命令,感染Hadoop服务器集群。YARN为资源协商器,提供集群资源管理,是Hadoop先决条件,存在的配置错误的PoC已于今年3月发布。DemonBot仅通过中央服务器进行传播,支持UDP和TCP泛洪的DDoS攻击,不局限于x86 Hadoop服务器,遵循Mirai构建原则,与大多数已知的物联网设备兼容。目前已经感染了70台服务器,并以每天利用漏洞对服务器进行超过100万次的攻击 。

https://blog.radware.com/securit ... emonbot-discovered/

4 新Android恶意软件TimpDoor对北美发起钓鱼活动

McAfee Mobile Research团队发现了名为TimpDoor的新Android恶意软件,针对北美用户的进行网络钓鱼活动,使用短信(SMS)诱使用户下载并安装虚假语音留言.APK应用程序,用户安装后,后台服务将启动Socks代理,攻击者可以绕过网络安全机制,并将运行TimpDoor的设备转变为移动后门,允许加密访问内部网络,还可以滥用受感染设备网络发送垃圾邮件和网络钓鱼电子邮件,执行广告点击诈骗或发起分布式拒绝服务(DDoS)攻击。研究人员通过对主发行服务器上发现的26个恶意APK文件的分析发现,TimpDoor3月起开始活跃,目前至少感染了5000台设备,其可能正处于开发阶段,将演变成新变种。

https://securingtomorrow.mcafee. ... nto-hidden-proxies/

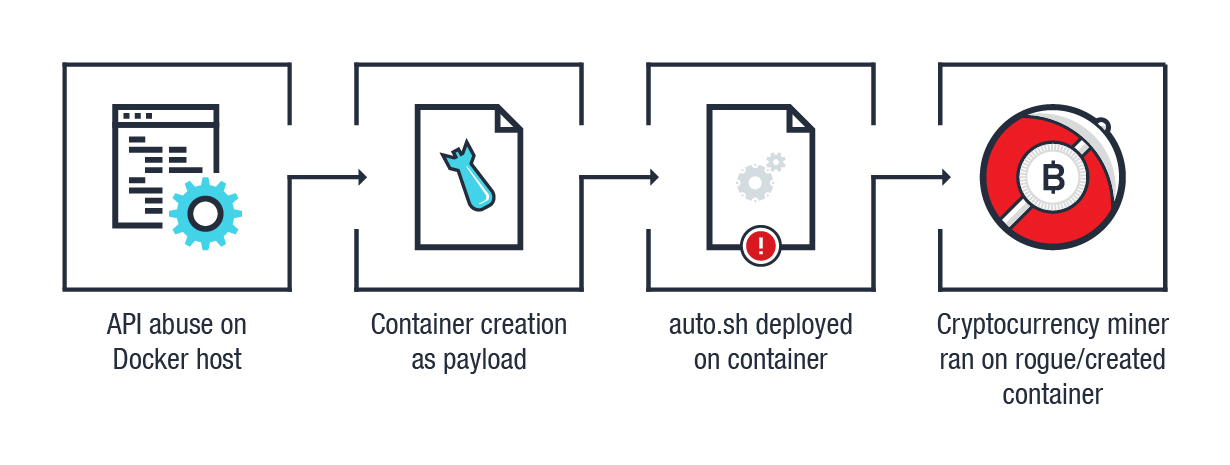

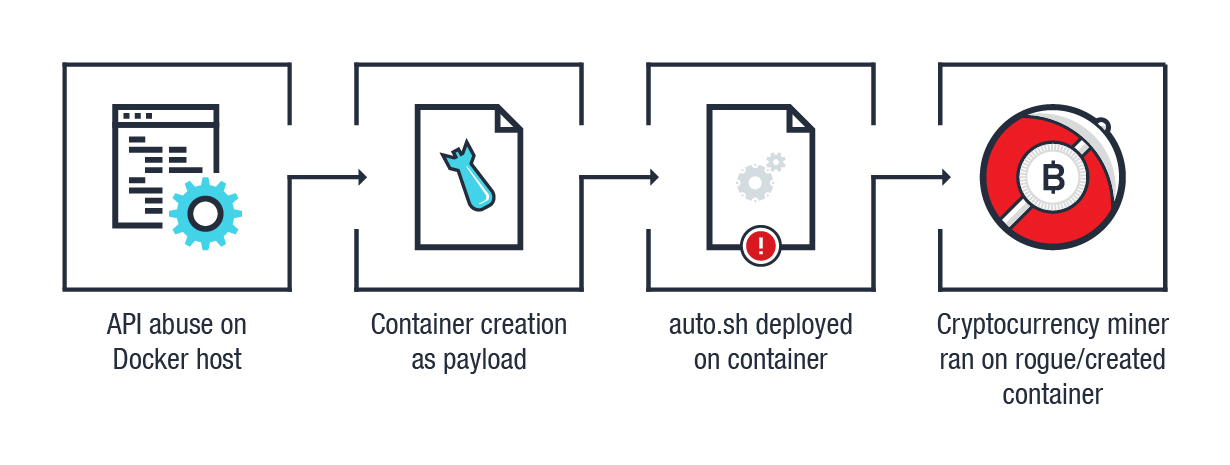

5 攻击者利用Docker引擎系统配置错误安装挖矿软件

趋势科技研究人员观察到滥用运行配置错误的社区版Docker引擎系统,利用其暴露API端口的恶意活动。攻击者主要扫描由Docker引擎守护进程(dockerd)使用的开放端口2375/TCP和2376/TCP,试图入侵系统部署挖矿恶意软件。Docker在操作系统(OS)级别上实现虚拟化(也称为容器化)。研究人员发现Docker暴露的API端口,是用户在管理员级别手动设置的部分配置错误的结果,目前此种错误存在中国,美国,法国,德国,新加坡,荷兰,英国,日本,印度和爱尔兰的多数人Docker主机上,中国居多。研究人员建议不要打开用于外部访问的API端口,使用本身具有安全性的Docker解决方案。

https://blog.trendmicro.com/tren ... ncy-mining-malware/

6 安全厂商发布勒索软件GandCrab部分版本解密工具

Bitdefender实验室发布适用于GandCrab版本1,4和5的勒索软件解密工具。新工具是Bitdefender与欧洲刑警组织和罗马尼亚警方密切合作,并在联邦调查局和其他执法机构的支持下进行开发,使全世界的GandCrab受害者能够检索他们的加密信息,而无需向黑客集体支付数千万美元的赎金。用户只需下载该工具,在受感染的计算机上运行,就可解密数据。Bitdefender称将继续研发并推出版本2或3的解密工具。用户可以在文章原文中直接下载该解密工具。

https://researchcenter.paloalton ... structure-revealed/

2 CactusTorch无文件攻击用于传播新型HTA格式木马

360安全监测与响应中心捕获到一种新型HTA格式木马,经过分析发现攻击者用来制作HTA样本的就是CactusTorch无文件攻击框架,该框架可以生成js、vbs、hta、vbe等多种格式的攻击样本并执行自定义shellcode。HTA样本执行后,CactusTorch将dll数据Base64解码并反序列化得到在内存中的注射器dll,之后通过DynamicInvoke的方式调用该dll的Start函数,传入三个参数分别为压缩并编码后的shellcode,要注入的进程名,shellcode支持的CPU架构。shellcode获取API地址,然后下载第二阶段数据为shellcode+加密数据,解密后的DLL文件使用了反射加载技术,导出模块名为beacon.dll,疑似为cobalt-strike的载荷。

https://mp.weixin.qq.com/s/B5llk55Q629Ht1f4dy_8Gw

3 新的DDoS僵尸网络DemonBot攻击Hadoop服务器

Radware威胁研究中心监控到可进行DDoS攻击的DemonBot僵尸网络充当恶意代理,利用Hadoop YARN漏洞执行未经身份验证的远程命令,感染Hadoop服务器集群。YARN为资源协商器,提供集群资源管理,是Hadoop先决条件,存在的配置错误的PoC已于今年3月发布。DemonBot仅通过中央服务器进行传播,支持UDP和TCP泛洪的DDoS攻击,不局限于x86 Hadoop服务器,遵循Mirai构建原则,与大多数已知的物联网设备兼容。目前已经感染了70台服务器,并以每天利用漏洞对服务器进行超过100万次的攻击 。

https://blog.radware.com/securit ... emonbot-discovered/

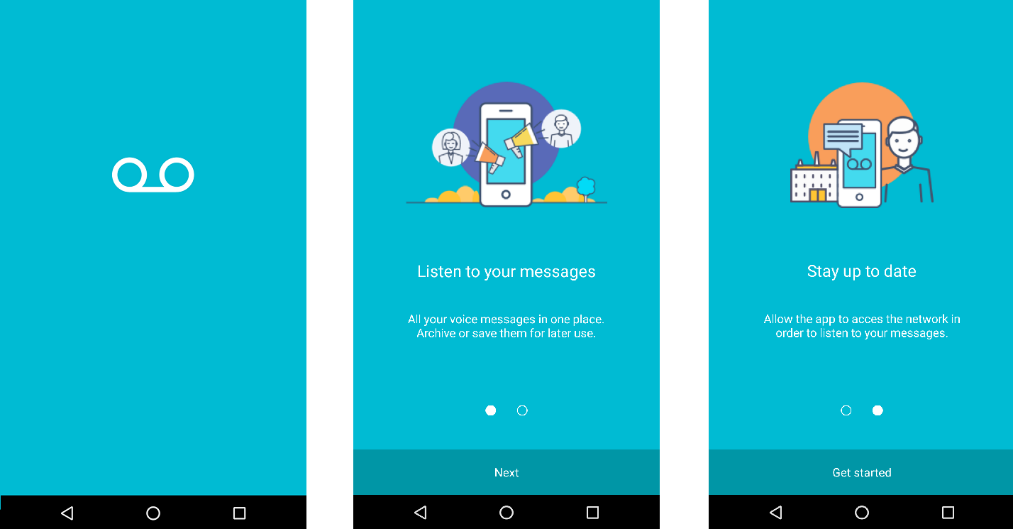

4 新Android恶意软件TimpDoor对北美发起钓鱼活动

McAfee Mobile Research团队发现了名为TimpDoor的新Android恶意软件,针对北美用户的进行网络钓鱼活动,使用短信(SMS)诱使用户下载并安装虚假语音留言.APK应用程序,用户安装后,后台服务将启动Socks代理,攻击者可以绕过网络安全机制,并将运行TimpDoor的设备转变为移动后门,允许加密访问内部网络,还可以滥用受感染设备网络发送垃圾邮件和网络钓鱼电子邮件,执行广告点击诈骗或发起分布式拒绝服务(DDoS)攻击。研究人员通过对主发行服务器上发现的26个恶意APK文件的分析发现,TimpDoor3月起开始活跃,目前至少感染了5000台设备,其可能正处于开发阶段,将演变成新变种。

https://securingtomorrow.mcafee. ... nto-hidden-proxies/

5 攻击者利用Docker引擎系统配置错误安装挖矿软件

趋势科技研究人员观察到滥用运行配置错误的社区版Docker引擎系统,利用其暴露API端口的恶意活动。攻击者主要扫描由Docker引擎守护进程(dockerd)使用的开放端口2375/TCP和2376/TCP,试图入侵系统部署挖矿恶意软件。Docker在操作系统(OS)级别上实现虚拟化(也称为容器化)。研究人员发现Docker暴露的API端口,是用户在管理员级别手动设置的部分配置错误的结果,目前此种错误存在中国,美国,法国,德国,新加坡,荷兰,英国,日本,印度和爱尔兰的多数人Docker主机上,中国居多。研究人员建议不要打开用于外部访问的API端口,使用本身具有安全性的Docker解决方案。

https://blog.trendmicro.com/tren ... ncy-mining-malware/

6 安全厂商发布勒索软件GandCrab部分版本解密工具

Bitdefender实验室发布适用于GandCrab版本1,4和5的勒索软件解密工具。新工具是Bitdefender与欧洲刑警组织和罗马尼亚警方密切合作,并在联邦调查局和其他执法机构的支持下进行开发,使全世界的GandCrab受害者能够检索他们的加密信息,而无需向黑客集体支付数千万美元的赎金。用户只需下载该工具,在受感染的计算机上运行,就可解密数据。Bitdefender称将继续研发并推出版本2或3的解密工具。用户可以在文章原文中直接下载该解密工具。