| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2087] 作者: 对不起 发表于: [2018-10-25]

本文共 [1027] 位读者顶过

EST的安全响应中心(ESRC)确认朝鲜APT组织Lazarus展开最新的Battle Cruiser活动。此次活动使用钓鱼文档hwp,包含BIN0001.ps流数据,恶意PostScript代码,代码包含shellcode。当恶意脚本被执行时,将伪装成普通文档进行打印,文件档案包括国家核心技术人力资源登记管理系统的重要内容和韩国特定律师的姓名,作者标记为“Subdued”,最后保存的用户为“user”。恶意Postscript设置为16个字节,XOR加密设置为46个字节,当执行解密的shellcode后,将从C2站点以下载文件。该活动中的代码仍然会曾用过的'battle32.dll'和'battle64.dll'作为内部文件名。Lazarus威胁集团的活动正在获得政府支持,研究人员建议需注意Hangul文档的使用。[出自:jiwo.org]

http://blog.alyac.co.kr/1945

2 SLoad继续使用Ramnit银行木马开展攻击活动

自从2018年5月起,Proofpoint研究人员观察到使用PowerShell下载程序SLoad的电子邮件活动,经常分发Ramnit银行木马,并收集受感染系统的信息,包括正在运行的进程列表、Outlook以及Citrix相关文件。SLoad还可以获取屏幕截图并检查目标银行等特定域的DNS缓存,以及加载外部二进制文件。Proofpoint从2017年初开始跟踪该活动的幕后组织,内部命名为TA554。主要向意大利,加拿大和英国的用户,发送带有目标国家语言和个性化的恶意电子邮件,使用包裹递送或订单通知作为诱饵,邮件包含链接到压缩的LNK文件或压缩文档的url,LNK文件或文档宏将执行下一个阶段,包括下载最终的有效载荷Ramnit、Gootkit、DarkVNC、Ursnif、PsiXBot,或其它下载程序sLoad、尚未命名的PowerShell脚本、Snatch、Godzilla。

https://www.proofpoint.com/us/th ... gainst-uk-and-italy

3 StrongPity改变策略以逃避检测并保持持久性

当恶意活动被曝光后,攻击组织总是会改变攻击技术努力使其保持隐藏状态,APT组织StrongPity(又名Promethium)也是如此。Cylance的研究人员发现自3月针对埃及,土耳其和叙利亚的恶意活动被曝光后,StrongPity开始使用新的基础设施,包括新的IP地址,域名和代码混淆变更。最新的一次攻击中,攻击者利用了WinRAR、DAEMON Tools Lite等新的合法的安装程序,释放程序使用了几个新文件名和路径,其中netplvliz.exe二进制文件作为服务安装维护受影响系统的持久性。利用PowerShell命令排除系统和临时目录以及关闭样本提交和禁用行为监视来更改Windows 10系统上Windows Defender的默认行为。 C2域由XOR密钥0x45和0x25进行编码,对C2HTTP请求通过端口443上的SSL进行通信。虽然对代码和技术的改动很小,但对逃避检测并继续其隐身攻击非常有效。

https://threatvector.cylance.com ... on-adversaries.html

4 俄罗斯CNIIHM研究所与TRITON存在关联性

FireEye认为部署TRITON的入侵活动得到了位于莫斯科的俄罗斯政府所有技术研究机构中央化学与力学科学研究所(CNIIHM)的支持。TRITON,是针对工业控制系统(ICS)的恶意软件,FireEye将这一系列活动称为TEMP.Veles。FireEye通过TEMP.Veles活动部署的多个独特工具,首先锁定了一个恶意软件测试环境,在PDB路径、IP地址和其它文件中发现与俄罗斯,CNIIHM和莫斯科特定人士存在多重独立联系。TEMP.Veles将注册到CNIIHM的IP地址用于多种目的,包括监控TRITON的开源覆盖,网络侦察和支持TRITON入侵的恶意活动。研究人员还发现TRITON的行动时间与莫斯科的时区一致。FireEye判断CNIIHM可能拥有必要的知识和人才机构来协助TRITON开发和TEMP.Veles的运营。

https://www.fireeye.com/blog/thr ... ly-built-tools.html

5 新物联网僵尸网络Chalubo可执行DDoS攻击

9月初,SophosLabs发现新物联网(IoT)僵尸网络Chalubo针对基于linux系统上的SSH服务器进行攻击。Chalubo在8月下旬开始广泛活动,由下载程序,主要组件和Lua命令脚本三部分组成,仅在x86架构的系统上运行,目前已衍生初针对不同的架构的多种版本,包括32位和64位ARM,x86,x86_64,MIPS,MIPSEL和PowerPC。Chalubo包含来自Xor.DDoS和Mirai系列的代码,并改进其反分析技术,使用ChaCha流密码加密了主要组件及其相应的Lua脚本。但大部分功能代码都是全新的,专注于Lua处理,主要用DNS,UDP和SYN执行DoS攻击。研究人员通过该恶意软件对其蜜罐的攻击发现,攻击者主要获取登陆凭证来破坏设备,建议SSH服务器的系统管理员(包括物联网设备)更改这些系统上的所有默认密码。

https://news.sophos.com/en-us/20 ... rver-or-iot-device/

6 安全厂商检测到暗云Bootkit木马多个新变种

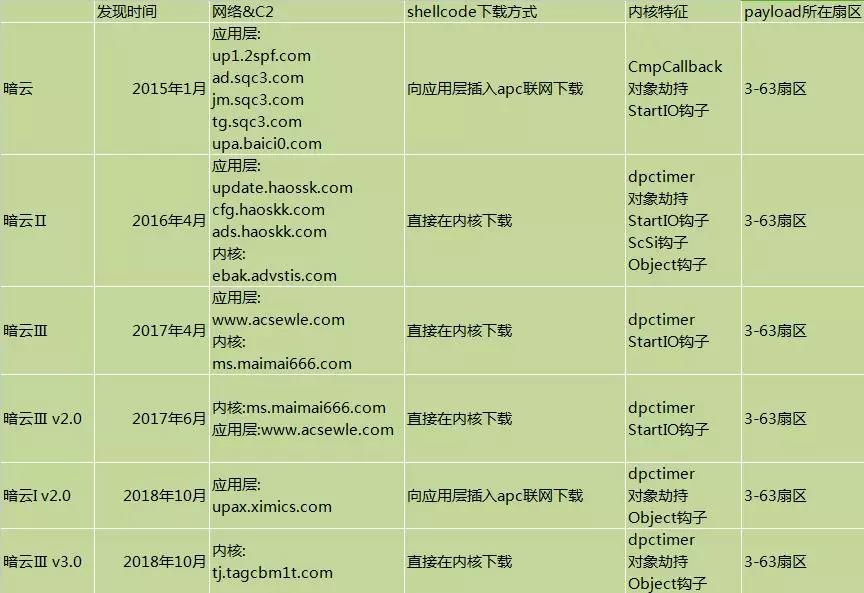

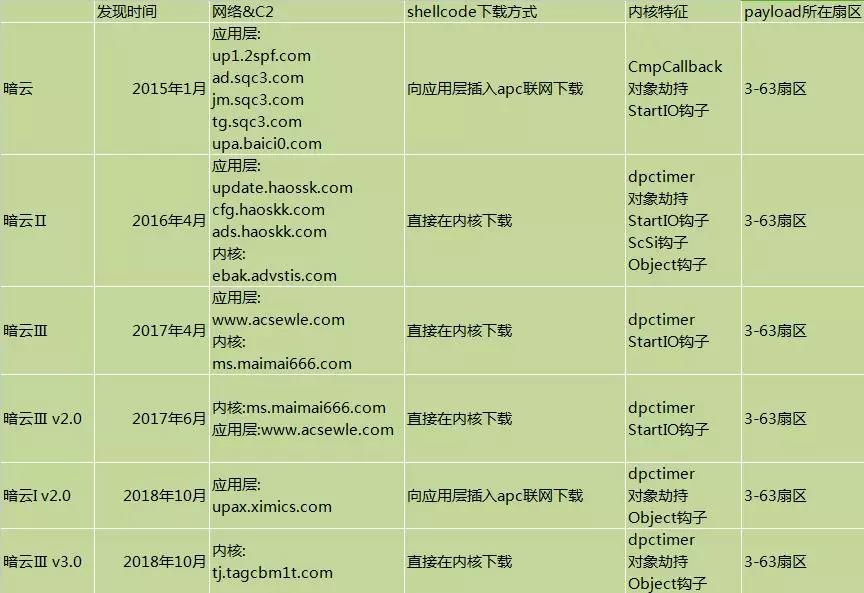

近日,腾讯御见威胁情报中心发现暗云系列Bootkit木马又出现多个新变种,其中新发现的变种1会在内核层联网tj.tagcbm1t.com下载shellcode解密执行,其技术手段和暗云Ⅲ较为接近,故将其命名归类为暗云Ⅲ v3.0。新发现的变种2会向应用层插入apc并连接C2服务器upax.ximics.com,下载payload解密执行,其技术手段和暗云I代较为接近,故将其命名归类为暗云I v2.0。暗云系列木马主要是通过外挂、第三方流氓软件、软件下载器、破解工具、盗版软件等进行传播,最终载荷取决于木马连接C2服务器下载的ShellCode,包括锁定主页、劫持流量、弹出广告、推广软件、安装挖矿木马、发起DDoS攻击等。

http://blog.alyac.co.kr/1945

2 SLoad继续使用Ramnit银行木马开展攻击活动

自从2018年5月起,Proofpoint研究人员观察到使用PowerShell下载程序SLoad的电子邮件活动,经常分发Ramnit银行木马,并收集受感染系统的信息,包括正在运行的进程列表、Outlook以及Citrix相关文件。SLoad还可以获取屏幕截图并检查目标银行等特定域的DNS缓存,以及加载外部二进制文件。Proofpoint从2017年初开始跟踪该活动的幕后组织,内部命名为TA554。主要向意大利,加拿大和英国的用户,发送带有目标国家语言和个性化的恶意电子邮件,使用包裹递送或订单通知作为诱饵,邮件包含链接到压缩的LNK文件或压缩文档的url,LNK文件或文档宏将执行下一个阶段,包括下载最终的有效载荷Ramnit、Gootkit、DarkVNC、Ursnif、PsiXBot,或其它下载程序sLoad、尚未命名的PowerShell脚本、Snatch、Godzilla。

https://www.proofpoint.com/us/th ... gainst-uk-and-italy

3 StrongPity改变策略以逃避检测并保持持久性

当恶意活动被曝光后,攻击组织总是会改变攻击技术努力使其保持隐藏状态,APT组织StrongPity(又名Promethium)也是如此。Cylance的研究人员发现自3月针对埃及,土耳其和叙利亚的恶意活动被曝光后,StrongPity开始使用新的基础设施,包括新的IP地址,域名和代码混淆变更。最新的一次攻击中,攻击者利用了WinRAR、DAEMON Tools Lite等新的合法的安装程序,释放程序使用了几个新文件名和路径,其中netplvliz.exe二进制文件作为服务安装维护受影响系统的持久性。利用PowerShell命令排除系统和临时目录以及关闭样本提交和禁用行为监视来更改Windows 10系统上Windows Defender的默认行为。 C2域由XOR密钥0x45和0x25进行编码,对C2HTTP请求通过端口443上的SSL进行通信。虽然对代码和技术的改动很小,但对逃避检测并继续其隐身攻击非常有效。

https://threatvector.cylance.com ... on-adversaries.html

4 俄罗斯CNIIHM研究所与TRITON存在关联性

FireEye认为部署TRITON的入侵活动得到了位于莫斯科的俄罗斯政府所有技术研究机构中央化学与力学科学研究所(CNIIHM)的支持。TRITON,是针对工业控制系统(ICS)的恶意软件,FireEye将这一系列活动称为TEMP.Veles。FireEye通过TEMP.Veles活动部署的多个独特工具,首先锁定了一个恶意软件测试环境,在PDB路径、IP地址和其它文件中发现与俄罗斯,CNIIHM和莫斯科特定人士存在多重独立联系。TEMP.Veles将注册到CNIIHM的IP地址用于多种目的,包括监控TRITON的开源覆盖,网络侦察和支持TRITON入侵的恶意活动。研究人员还发现TRITON的行动时间与莫斯科的时区一致。FireEye判断CNIIHM可能拥有必要的知识和人才机构来协助TRITON开发和TEMP.Veles的运营。

https://www.fireeye.com/blog/thr ... ly-built-tools.html

5 新物联网僵尸网络Chalubo可执行DDoS攻击

9月初,SophosLabs发现新物联网(IoT)僵尸网络Chalubo针对基于linux系统上的SSH服务器进行攻击。Chalubo在8月下旬开始广泛活动,由下载程序,主要组件和Lua命令脚本三部分组成,仅在x86架构的系统上运行,目前已衍生初针对不同的架构的多种版本,包括32位和64位ARM,x86,x86_64,MIPS,MIPSEL和PowerPC。Chalubo包含来自Xor.DDoS和Mirai系列的代码,并改进其反分析技术,使用ChaCha流密码加密了主要组件及其相应的Lua脚本。但大部分功能代码都是全新的,专注于Lua处理,主要用DNS,UDP和SYN执行DoS攻击。研究人员通过该恶意软件对其蜜罐的攻击发现,攻击者主要获取登陆凭证来破坏设备,建议SSH服务器的系统管理员(包括物联网设备)更改这些系统上的所有默认密码。

https://news.sophos.com/en-us/20 ... rver-or-iot-device/

6 安全厂商检测到暗云Bootkit木马多个新变种

近日,腾讯御见威胁情报中心发现暗云系列Bootkit木马又出现多个新变种,其中新发现的变种1会在内核层联网tj.tagcbm1t.com下载shellcode解密执行,其技术手段和暗云Ⅲ较为接近,故将其命名归类为暗云Ⅲ v3.0。新发现的变种2会向应用层插入apc并连接C2服务器upax.ximics.com,下载payload解密执行,其技术手段和暗云I代较为接近,故将其命名归类为暗云I v2.0。暗云系列木马主要是通过外挂、第三方流氓软件、软件下载器、破解工具、盗版软件等进行传播,最终载荷取决于木马连接C2服务器下载的ShellCode,包括锁定主页、劫持流量、弹出广告、推广软件、安装挖矿木马、发起DDoS攻击等。