| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2068] 作者: 对不起 发表于: [2018-10-20]

本文共 [641] 位读者顶过

360 CERT近期捕获到黄金鼠组织的恶意样本,为内嵌Package对象的Office钓鱼文档。此次攻击行动疑似采用恶意VBS脚本并带有迷惑信息的Word文档鱼叉邮件向受害者传递,样本伪造联合国近东巴勒斯坦难民救济和工程处发布内嵌一份重要表格的公函,从文档使用的语言来看,此次攻击主要针对阿拉伯语受害者。受害者双击后将执行Package对象,Word进程下的脚本为经过一定程度的混淆以及使用Base64编码数据的Dropper,内嵌的program.vbs脚本将得到释放,执行最后的攻击载荷,经过严重混淆的后门程序。事件使用的C2服务器是黄金鼠组织的固有资产,该IP的地理位置位于叙利亚,从其对该IP资产的使用和该资产目前的状况开看,在近期一段时间,该组织可能会继续使用该IP资产进行网络攻击活动。[出自:jiwo.org]

https://mp.weixin.qq.com/s?__biz ... hTblpbuxWyFxTWge#rd

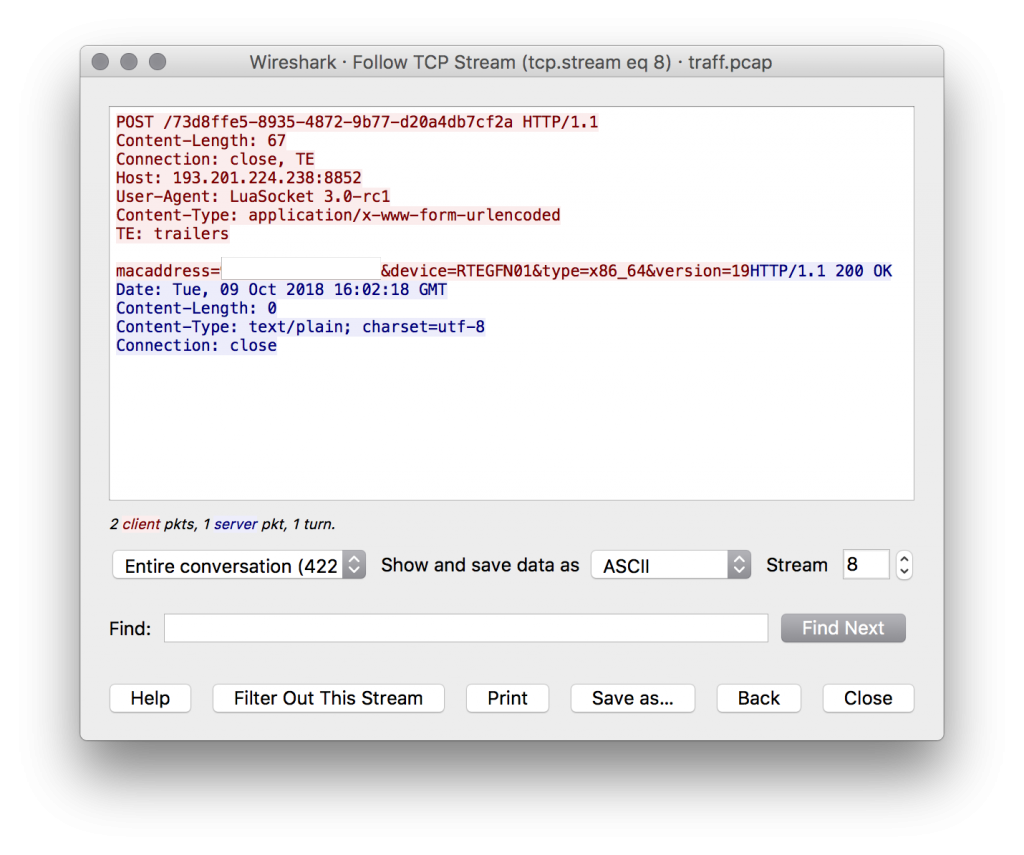

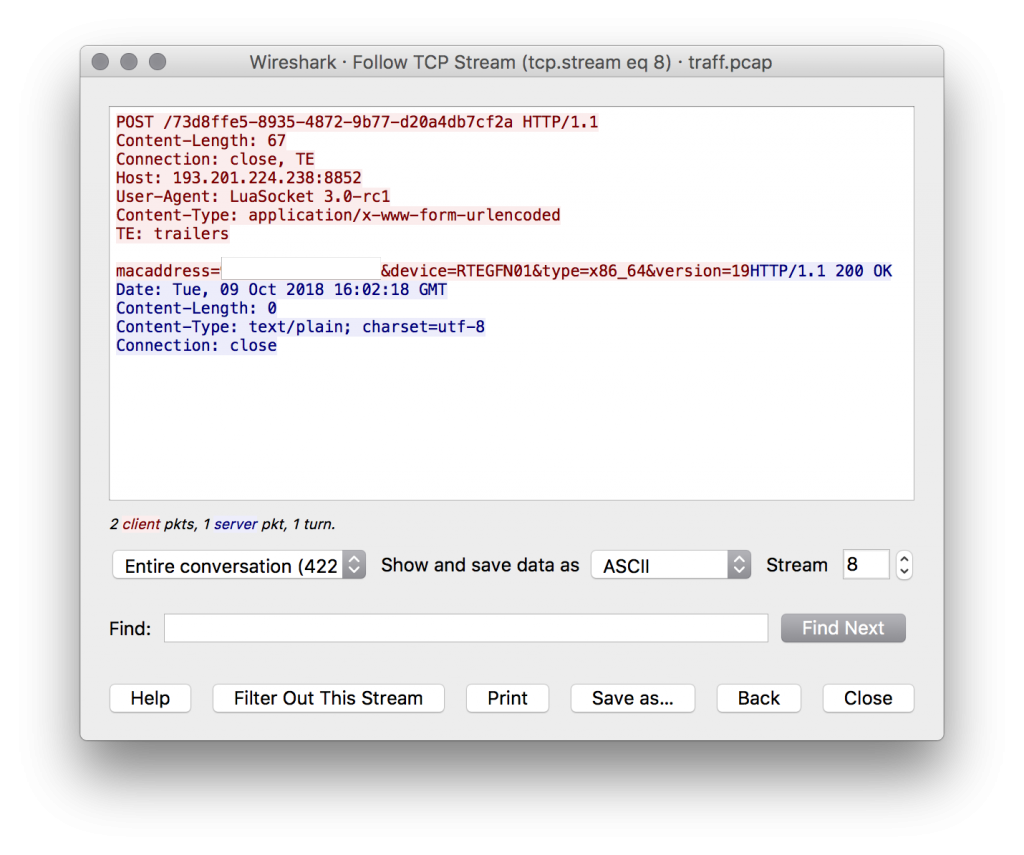

2 VestaCP遭到恶意软件ChachaDDoS的攻击

托管控制面板解决方案VestaCP遭遇到了新的供应链攻击,服务器上被安装恶意软件了Linux/ChachaDDoS,通过SSH进行启动,该攻击从2018年5月开始。ChachaDDoS为多个现有DDoS恶意软件的新变种,有多个执行阶段,并使用Lua作为其第二和第三阶段组件。第一阶段与Xor.DDoS共享代码,实现其持久性机制后,执行第二阶段,定期从硬编码的URL下载,不同样本中的URL结构具有相似特征,都使用端口8852,使用的所有IP地址都属于同一子网,资源名称为6到8个字符的大写字符串,第二阶段的二进制文件可用于多种体系结构,包括x86,ARM,MIPS,PowerPC和s390x。下载对应于受害主机体系结构的ELF文件后,使用ChaCha加密算法对其进行解密,执行一个定期下载任务的硬编码Lua载荷。第三阶段,调用函数对给定目标执行SYN DDoS攻击,包含针对中国的IP地址。

https://www.welivesecurity.com/2 ... -vestacp-installed/

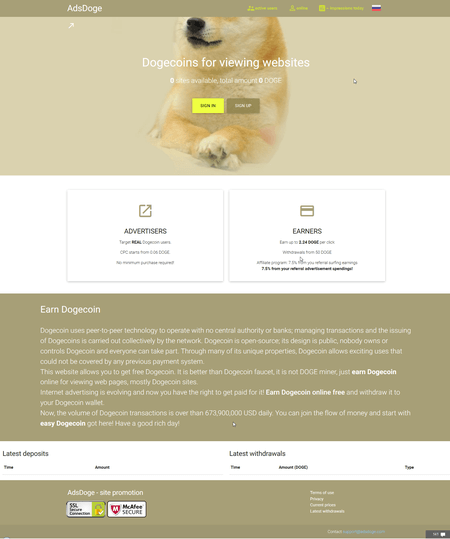

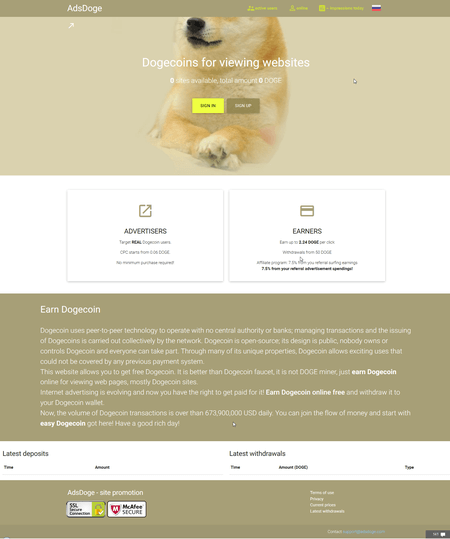

3 攻击者使用恶意程序窃取用户加密货币钱包

Doctor Web antivirus公司的安全研究人员发现攻击者使用各种在线的钓鱼网站,诱骗用户安装某个客户端程序进行使用,然后在受害者的计算机上安装窃取信息的恶意软件和后门,进而通过支付系统从受害者的帐户中窃取加密货币和资金。攻击者别名为Investimer,Hyipblock或Mmpower,使用目前在黑市上流行的各种商业木马,包括stealers Eredel,、AZORult、Kpot、Kratos、N0F1L3、ACRUX、Predator The Thief、Arkei, 和 Pony,武器库还包含基于TeamViewer的Spy-Agent后门,DarkVNC和HVNC后门,广泛应用了Smoke Loader,Danij Loader以及带有剪辑器插件的矿工木马。Investimer在jino.ru,marosnet.ru和hostlife.net等网站上托管的控制服务器,大多数都受Cloudflare保护并隐藏其实际IP地址。Investimer主要专注于加密货币欺诈主要为Dogecoin加密货币,专家分析目前受害者总数超过10,000,损失超过23,000美元。

https://news.drweb.com/show/?c=5&i=12886&lng=en

4 亚马逊FreeRTOS物联网OS中存在关键缺陷

ZLabs研究人员在FreeRTOS的TCP/IP堆栈和AWS(亚马逊网络服务)安全连接模块中发现多个漏洞。FreeRTOS是用于嵌入式系统的领先开源实时操作系统(RTOS),AWS FreeRTOS旨在通过将FreeRTOS内核与FreeRTOS TCP/IP堆栈,安全连接模块,无线更新,代码签名,AWS云支持等捆绑在一起,为微控制器提供完全启用的物联网平台。已移植到40多个硬件平台,用于物联网,航空航天,医疗,汽车行业等。这些漏洞允许攻击者破坏设备,从设备内存中泄漏信息,并远程执行代码,从而完全破坏设备。WHIS Connect的组件中也存在相同漏洞。ZLabs已向亚马逊披露了这些漏洞。

https://blog.zimperium.com/freer ... astructure-systems/

5 Tumblr修复了可能暴露用户敏感信息的漏洞

Tumblr周三修复了一个的漏洞,该漏洞可能暴露帐户敏感信息,包括用户名、密码和个人IP地址。该漏洞存在于Tumblr桌面版的“推荐博客”功能中。“推荐博客”模块显示可能感兴趣的其他用户的简短轮换列表,并且仅针对登录用户显示。然而,该公司强调没有证据表明有任何数据暴露。Tumblr表示,没有证据表明该漏洞被滥用或访问了未受保护的帐户数据。该公司的工程团队在首次报告后12小时就修补了该漏洞。

https://threatpost.com/tumblr-pr ... ccount-data/138415/

6 研究员称Windows系统易受到RID劫持攻击

CSL的安全研究员Sebastian Castro在Windows电脑和用户帐户的一个特性,即相对标识符(RID)中发现,其容易发生RID劫持攻击。RID劫持允许黑客在Windows PC上为低级别用户帐户和启动持久性分配管理员权限。通过操纵存储有关每个Windows帐户信息的注册表项,可以修改与特定帐户关联的RID,并为其分配不同的RID,RID又分配更新的权限。在获得对计算机的访问权限后,黑客可以创建对受感染Windows PC的永久后门访问,并且这种攻击可以使用操作系统资源进行部署,所以难以检测。Castro为Metasploit Framework 创建了一个可自动化攻击以进行渗透测试模块后,立即联系了Windows。RID劫持最初于2017年12月被发现,但Windows目前仍没有发布相关补丁,好在至今该漏洞还没有被黑客所利用。

https://mp.weixin.qq.com/s?__biz ... hTblpbuxWyFxTWge#rd

2 VestaCP遭到恶意软件ChachaDDoS的攻击

托管控制面板解决方案VestaCP遭遇到了新的供应链攻击,服务器上被安装恶意软件了Linux/ChachaDDoS,通过SSH进行启动,该攻击从2018年5月开始。ChachaDDoS为多个现有DDoS恶意软件的新变种,有多个执行阶段,并使用Lua作为其第二和第三阶段组件。第一阶段与Xor.DDoS共享代码,实现其持久性机制后,执行第二阶段,定期从硬编码的URL下载,不同样本中的URL结构具有相似特征,都使用端口8852,使用的所有IP地址都属于同一子网,资源名称为6到8个字符的大写字符串,第二阶段的二进制文件可用于多种体系结构,包括x86,ARM,MIPS,PowerPC和s390x。下载对应于受害主机体系结构的ELF文件后,使用ChaCha加密算法对其进行解密,执行一个定期下载任务的硬编码Lua载荷。第三阶段,调用函数对给定目标执行SYN DDoS攻击,包含针对中国的IP地址。

https://www.welivesecurity.com/2 ... -vestacp-installed/

3 攻击者使用恶意程序窃取用户加密货币钱包

Doctor Web antivirus公司的安全研究人员发现攻击者使用各种在线的钓鱼网站,诱骗用户安装某个客户端程序进行使用,然后在受害者的计算机上安装窃取信息的恶意软件和后门,进而通过支付系统从受害者的帐户中窃取加密货币和资金。攻击者别名为Investimer,Hyipblock或Mmpower,使用目前在黑市上流行的各种商业木马,包括stealers Eredel,、AZORult、Kpot、Kratos、N0F1L3、ACRUX、Predator The Thief、Arkei, 和 Pony,武器库还包含基于TeamViewer的Spy-Agent后门,DarkVNC和HVNC后门,广泛应用了Smoke Loader,Danij Loader以及带有剪辑器插件的矿工木马。Investimer在jino.ru,marosnet.ru和hostlife.net等网站上托管的控制服务器,大多数都受Cloudflare保护并隐藏其实际IP地址。Investimer主要专注于加密货币欺诈主要为Dogecoin加密货币,专家分析目前受害者总数超过10,000,损失超过23,000美元。

https://news.drweb.com/show/?c=5&i=12886&lng=en

4 亚马逊FreeRTOS物联网OS中存在关键缺陷

ZLabs研究人员在FreeRTOS的TCP/IP堆栈和AWS(亚马逊网络服务)安全连接模块中发现多个漏洞。FreeRTOS是用于嵌入式系统的领先开源实时操作系统(RTOS),AWS FreeRTOS旨在通过将FreeRTOS内核与FreeRTOS TCP/IP堆栈,安全连接模块,无线更新,代码签名,AWS云支持等捆绑在一起,为微控制器提供完全启用的物联网平台。已移植到40多个硬件平台,用于物联网,航空航天,医疗,汽车行业等。这些漏洞允许攻击者破坏设备,从设备内存中泄漏信息,并远程执行代码,从而完全破坏设备。WHIS Connect的组件中也存在相同漏洞。ZLabs已向亚马逊披露了这些漏洞。

https://blog.zimperium.com/freer ... astructure-systems/

5 Tumblr修复了可能暴露用户敏感信息的漏洞

Tumblr周三修复了一个的漏洞,该漏洞可能暴露帐户敏感信息,包括用户名、密码和个人IP地址。该漏洞存在于Tumblr桌面版的“推荐博客”功能中。“推荐博客”模块显示可能感兴趣的其他用户的简短轮换列表,并且仅针对登录用户显示。然而,该公司强调没有证据表明有任何数据暴露。Tumblr表示,没有证据表明该漏洞被滥用或访问了未受保护的帐户数据。该公司的工程团队在首次报告后12小时就修补了该漏洞。

https://threatpost.com/tumblr-pr ... ccount-data/138415/

6 研究员称Windows系统易受到RID劫持攻击

CSL的安全研究员Sebastian Castro在Windows电脑和用户帐户的一个特性,即相对标识符(RID)中发现,其容易发生RID劫持攻击。RID劫持允许黑客在Windows PC上为低级别用户帐户和启动持久性分配管理员权限。通过操纵存储有关每个Windows帐户信息的注册表项,可以修改与特定帐户关联的RID,并为其分配不同的RID,RID又分配更新的权限。在获得对计算机的访问权限后,黑客可以创建对受感染Windows PC的永久后门访问,并且这种攻击可以使用操作系统资源进行部署,所以难以检测。Castro为Metasploit Framework 创建了一个可自动化攻击以进行渗透测试模块后,立即联系了Windows。RID劫持最初于2017年12月被发现,但Windows目前仍没有发布相关补丁,好在至今该漏洞还没有被黑客所利用。