| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2061] 作者: 对不起 发表于: [2018-10-18]

本文共 [520] 位读者顶过

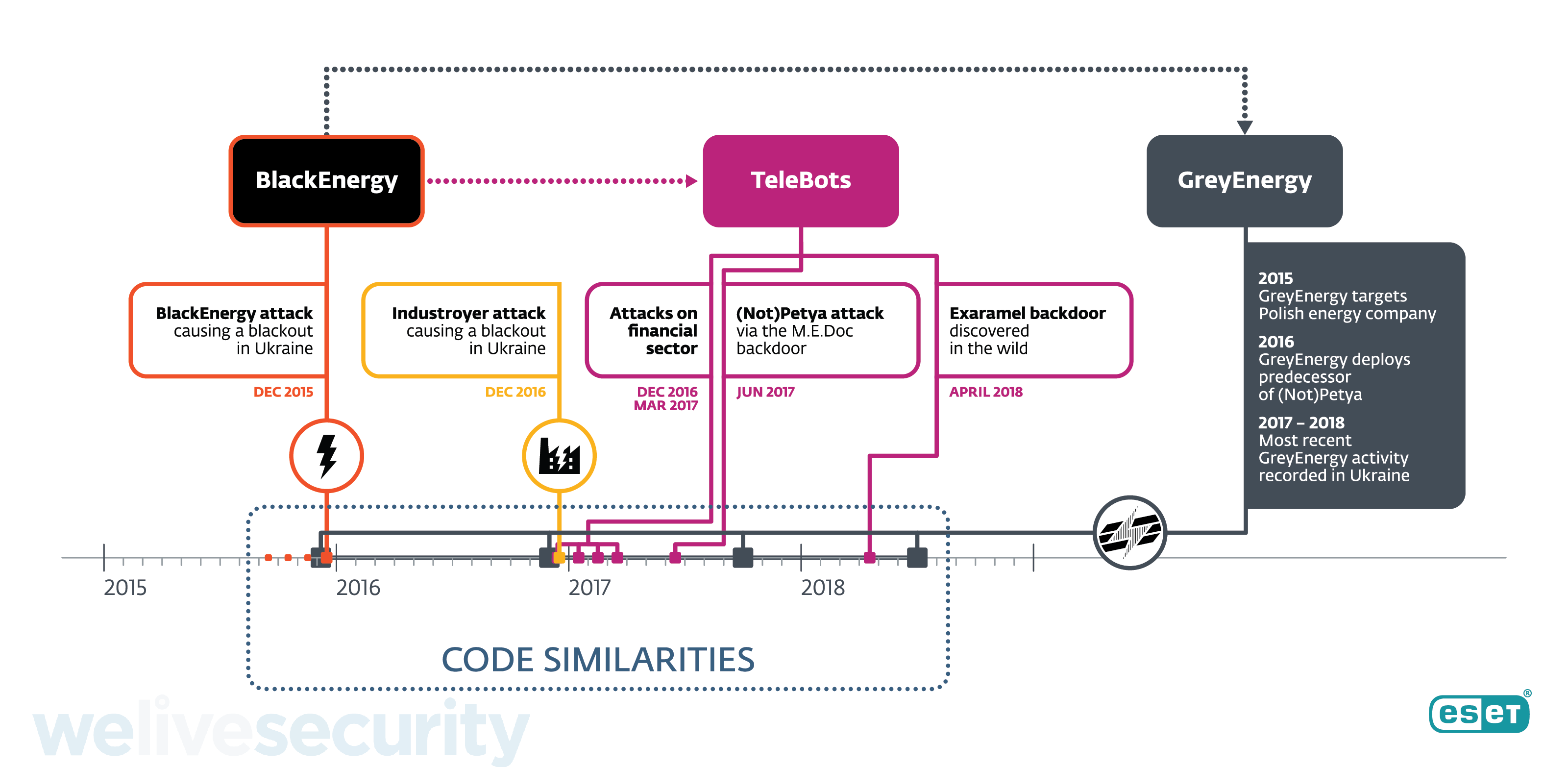

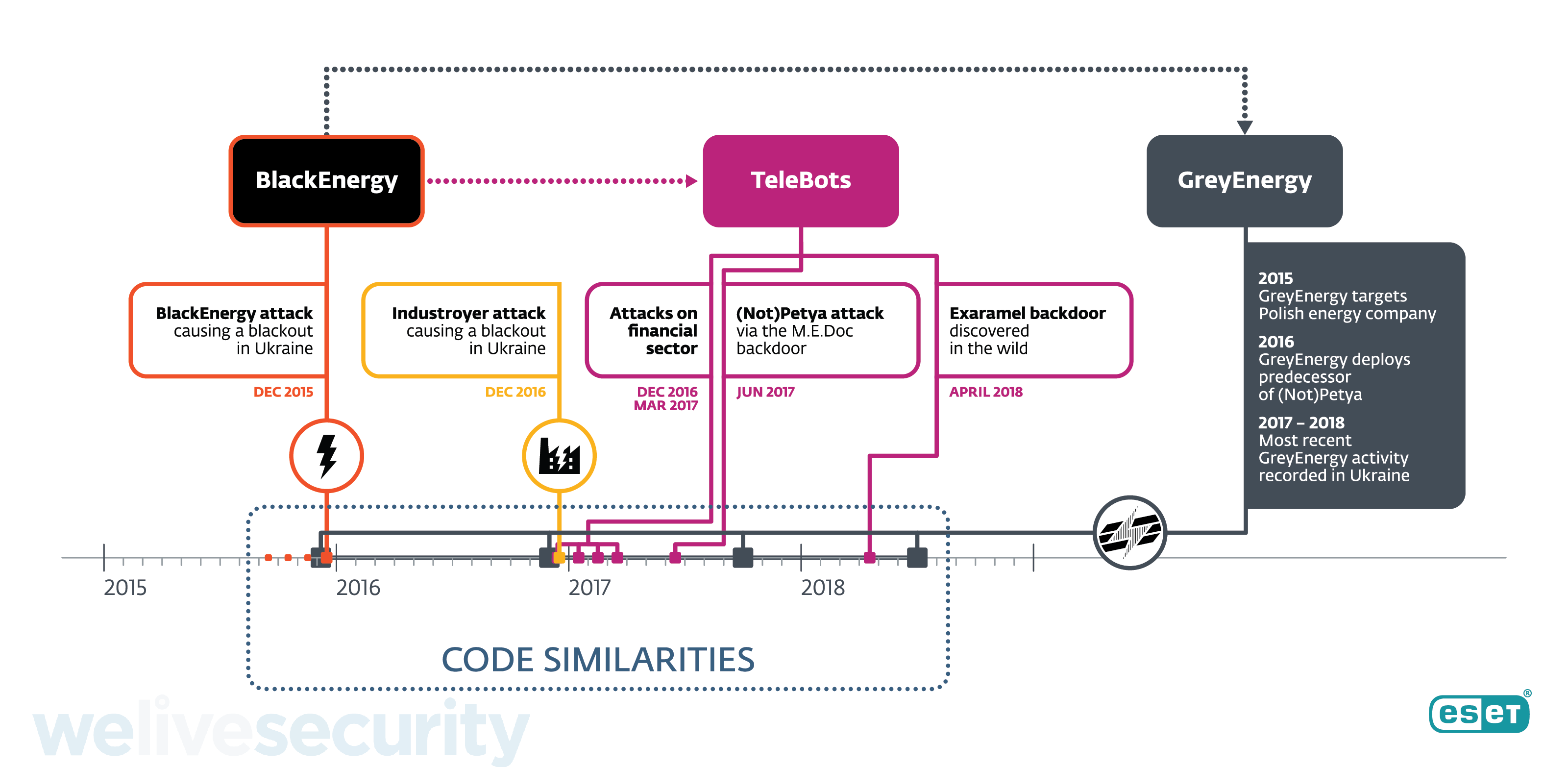

ESET揭示了新的恶意软件GreyEnergy,该组织的目标是关键基础设施,在过去的三年里,GreyEnergy一直被用来攻击乌克兰和波兰的能源公司和其它高价值目标。研究人员推测GreyEnergy是造成乌克兰停电的BlackEnergy的承接者。GreyEnergy出现的时间点刚好连接上BlackEnergy的消失的时间点,二者均采用模块化架构,都攻击过至少同一个目标,包括乌克兰与波兰,主要攻击领域都为能源部门和关键基础设施,使用的远程C&C服务器都是活动的Tor服务器。但GreyEnergy更加注重隐藏自己。GreyEnergy核心模块与勒索软件TeleBots之间还存在大量代码重用。目前所发现的模块提供了后门,文件提取,截屏,键盘记录,密码和凭证窃取等功能,没有观察到任何专门针对工业控制系统(ICS)的模块,但幕后攻击者一直在战略性地瞄准运行SCADA软件和服务器的ICS控制工作站,很可能是为未来破坏性的攻击做准备。[出自:jiwo.org]

https://www.welivesecurity.com/2 ... rous-threat-actors/

ESET_GreyEnergy.pdf

ESET_GreyEnergy.pdf

2 安全厂商发布AZORult新变种的深入分析报告

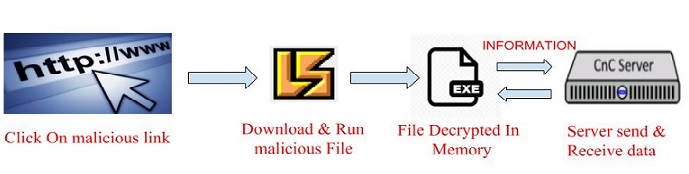

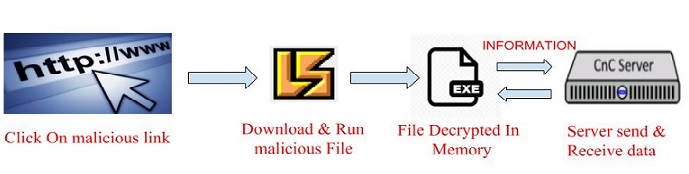

Quick Heal安全实验室根据恶意的URL捕获到AZORult信息输送器恶意软件的新变种,检测为Trojan.IGENERIC,并对此进行了深入分析。研究人员发现其样本含有各种加密的字符串,包含大量的无序的资源数据。初始攻击可能采用网络钓鱼的电子邮件,使用base64算法编码,可从受害者的机器上获取数据,包括帐户信息、浏览和cookie细节、公共IP地址、已安装的软件、正在运行的进程、加密钱包信息、机器名称,RAM大小和其它机器相关信息,使用XOR操作加密后,发送到CnC服务器。被盗数据可被广泛用于未经授权访问电子邮件帐户,银行帐户和其它在线信息。

https://blogs.quickheal.com/86983-2/

3 LibSSH中漏洞允许黑客接管没有密码的服务器

NCC集团的Peter Winter-Smith在Libssh的Secure Shell(SSH)实现库中发现了一个为期四年的严重漏洞,该漏洞被追踪为CVE-2018-10933,在2014年初发布的Libssh 0.6版本中引入,由于Libssh中的编码错误而产生。攻击者可以非常简单的利用该漏洞,它可以允许任何人完全绕过身份验证并在启用SSH连接的情况下访问服务器,实现自由管理控制,而无需输入密码。Libssh团队在星期二发布了更新的libssh版本0.8.4和0.7.6,解决了这个问题。

https://www.zdnet.com/article/se ... -risk-of-hijacking/

4 Linksys E系列路由器多个OS存在命令注入漏洞

思科Talos发现Linksys E系列路由器中存在多个可利用的操作系统命令注入漏洞。思科公布了这些漏洞:CVE-2018-3953,CVE-2018-3954和CVE-2018-3955。攻击者通过向网络配置发送经过身份验证的HTTP请求来利用这些漏洞,然后可以获得在路由器上执行任意代码的能力。E系列是适用于小型和家庭办公室的路由器,包含多种功能且更易于使用。这些漏洞在Linksys E系列无线路由器的多个设备中得到了确认,这些设备具有各种固件版本。建议用户将其路由器更新为制造商发布的最新版本。

https://blog.talosintelligence.c ... s-eseries.html#more

5 VMware修复SVGA虚拟显卡中的代码执行缺陷

一位匿名研究人员通过趋势科技的ZDI向VMware报告,其所使用的SVGA虚拟显卡中存在漏洞。该漏洞被追踪为CVE-2018-6974,基于堆的缓冲区溢出,允许系统上权限较低的本地攻击者升级权限并执行任意代码。产品ESXi,Fusion和Workstation均受到影响。该研究人员还报告了Workstation和Fusion使用的e1000虚拟网络适配器中的一个越界写入漏洞,被追踪为CVE-2018-6973,允许攻击者在目标主机上执行任意代码。VMware目前已经发布了补丁,修复了以上漏洞。

https://www.securityweek.com/vmw ... rtual-graphics-card

6 意大利Argenta自动售货机应用程序易遭受攻击

Remoria VR的首席技术官Matteo Pisani发现位于大学校园内的意大利Argenta自动售货机存在漏洞,攻击者可在附带的用于支付的移动应用程序中获得免费信用。研究人员通过反编译了该移动程序,使其可调试,发现数据库中的表UserWallets附带一个可编辑的walletCredit字段,功能为告诉用户可以在Argenta自动售货机上所花的钱数。Pisani开发了一个Android工具,可以自动化与数据库的交互,并运行钱包相关的更改,而且不需要改变初始信贷数目。Pisani还称通过对该APP进行逆向分析,发现很大一部分代码没有采取混淆,这意味着没有采取很好的措施来保护用户数据并使应用程序完全安全。

https://www.welivesecurity.com/2 ... rous-threat-actors/

ESET_GreyEnergy.pdf

ESET_GreyEnergy.pdf 2 安全厂商发布AZORult新变种的深入分析报告

Quick Heal安全实验室根据恶意的URL捕获到AZORult信息输送器恶意软件的新变种,检测为Trojan.IGENERIC,并对此进行了深入分析。研究人员发现其样本含有各种加密的字符串,包含大量的无序的资源数据。初始攻击可能采用网络钓鱼的电子邮件,使用base64算法编码,可从受害者的机器上获取数据,包括帐户信息、浏览和cookie细节、公共IP地址、已安装的软件、正在运行的进程、加密钱包信息、机器名称,RAM大小和其它机器相关信息,使用XOR操作加密后,发送到CnC服务器。被盗数据可被广泛用于未经授权访问电子邮件帐户,银行帐户和其它在线信息。

https://blogs.quickheal.com/86983-2/

3 LibSSH中漏洞允许黑客接管没有密码的服务器

NCC集团的Peter Winter-Smith在Libssh的Secure Shell(SSH)实现库中发现了一个为期四年的严重漏洞,该漏洞被追踪为CVE-2018-10933,在2014年初发布的Libssh 0.6版本中引入,由于Libssh中的编码错误而产生。攻击者可以非常简单的利用该漏洞,它可以允许任何人完全绕过身份验证并在启用SSH连接的情况下访问服务器,实现自由管理控制,而无需输入密码。Libssh团队在星期二发布了更新的libssh版本0.8.4和0.7.6,解决了这个问题。

https://www.zdnet.com/article/se ... -risk-of-hijacking/

4 Linksys E系列路由器多个OS存在命令注入漏洞

思科Talos发现Linksys E系列路由器中存在多个可利用的操作系统命令注入漏洞。思科公布了这些漏洞:CVE-2018-3953,CVE-2018-3954和CVE-2018-3955。攻击者通过向网络配置发送经过身份验证的HTTP请求来利用这些漏洞,然后可以获得在路由器上执行任意代码的能力。E系列是适用于小型和家庭办公室的路由器,包含多种功能且更易于使用。这些漏洞在Linksys E系列无线路由器的多个设备中得到了确认,这些设备具有各种固件版本。建议用户将其路由器更新为制造商发布的最新版本。

https://blog.talosintelligence.c ... s-eseries.html#more

5 VMware修复SVGA虚拟显卡中的代码执行缺陷

一位匿名研究人员通过趋势科技的ZDI向VMware报告,其所使用的SVGA虚拟显卡中存在漏洞。该漏洞被追踪为CVE-2018-6974,基于堆的缓冲区溢出,允许系统上权限较低的本地攻击者升级权限并执行任意代码。产品ESXi,Fusion和Workstation均受到影响。该研究人员还报告了Workstation和Fusion使用的e1000虚拟网络适配器中的一个越界写入漏洞,被追踪为CVE-2018-6973,允许攻击者在目标主机上执行任意代码。VMware目前已经发布了补丁,修复了以上漏洞。

https://www.securityweek.com/vmw ... rtual-graphics-card

6 意大利Argenta自动售货机应用程序易遭受攻击

Remoria VR的首席技术官Matteo Pisani发现位于大学校园内的意大利Argenta自动售货机存在漏洞,攻击者可在附带的用于支付的移动应用程序中获得免费信用。研究人员通过反编译了该移动程序,使其可调试,发现数据库中的表UserWallets附带一个可编辑的walletCredit字段,功能为告诉用户可以在Argenta自动售货机上所花的钱数。Pisani开发了一个Android工具,可以自动化与数据库的交互,并运行钱包相关的更改,而且不需要改变初始信贷数目。Pisani还称通过对该APP进行逆向分析,发现很大一部分代码没有采取混淆,这意味着没有采取很好的措施来保护用户数据并使应用程序完全安全。