| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2054] 作者: 闲云野鸡 发表于: [2018-10-16]

本文共 [447] 位读者顶过

乌克兰安全局(SBU)发现了针对乌克兰政府实体的信息和电信系统的新攻击,将此次袭击归咎为与俄罗斯相关联的APT组织BlackEnergy 。此次攻击使用Industroyer后门的更新版本充当监控软件,实现监控功能和远程管理功能,还包括在以前的攻击中使用的黑客工具 。乌克兰安全局收到大量证据表明BlackEnergy(也称NotPetya)为2015年至2017年之间攻击乌克兰的关键基础设施的幕后组织。[出自:jiwo.org]

https://securityaffairs.co/wordp ... gy-hit-ukraine.html

2 DustSquad利用Octopus恶意程序攻击中亚地区

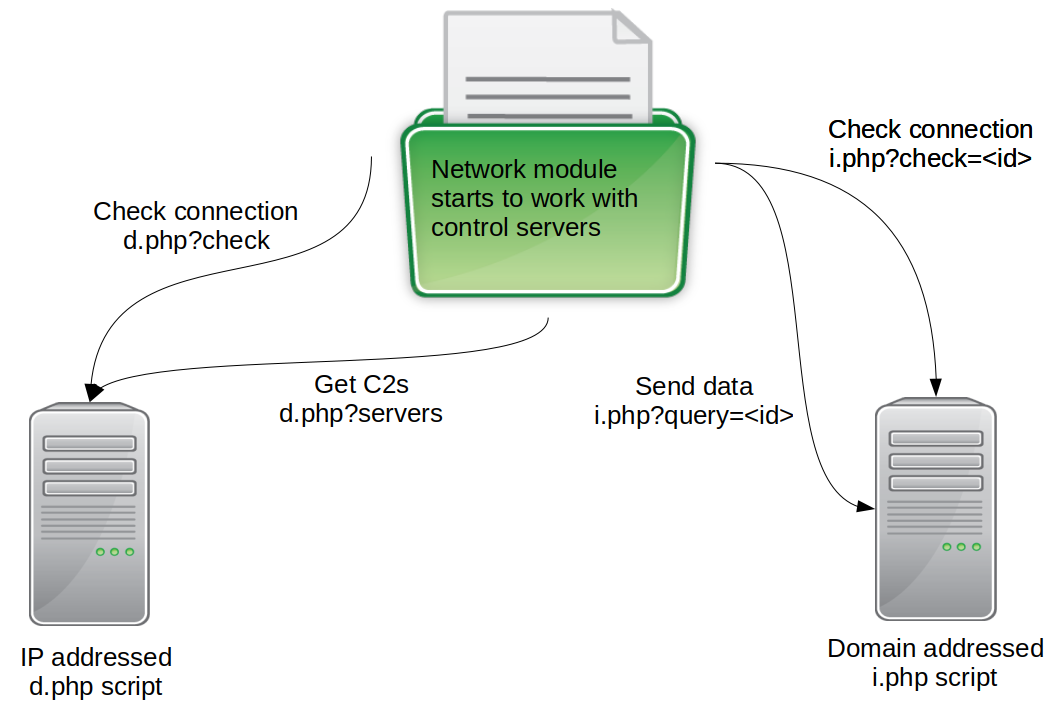

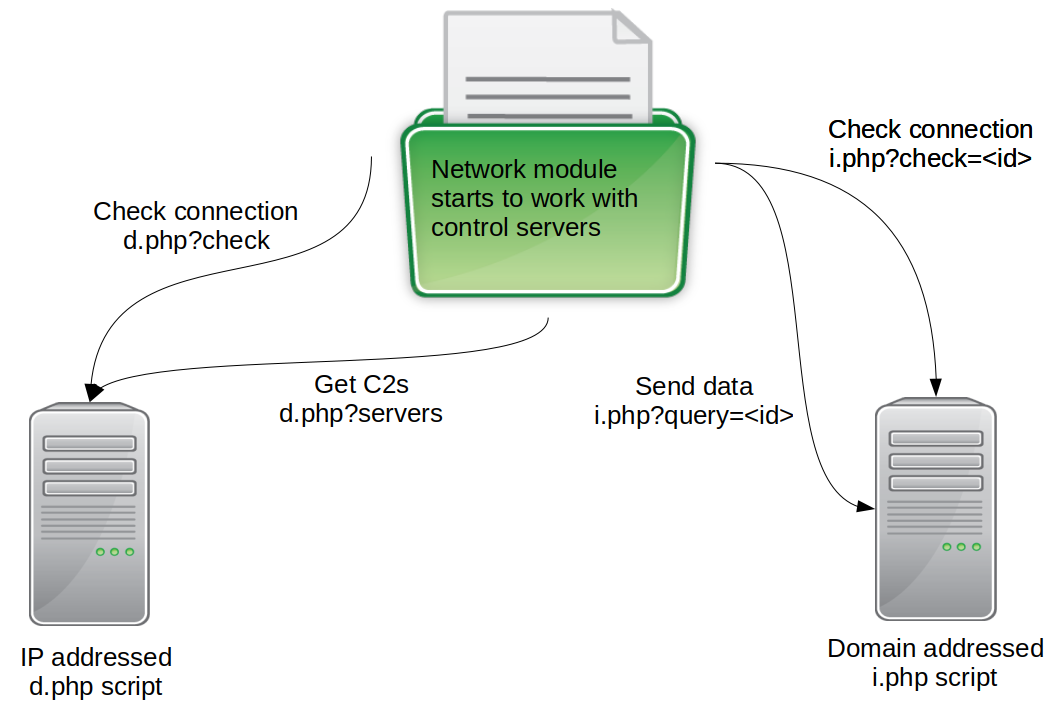

卡巴斯基研究人员发现了使用俄语的威胁组织DustSquad利用Octopus恶意程序,对中亚地区的外交实体展开了攻击。DustSquad是卡巴斯基今年4月发现并命名的组织,其活动可追溯至2014年,主要针对前苏联的中亚国家及阿富汗的用户和外交实体。卡巴斯基向有关国家提供了专门报告,包含4次活动中使用的定制安卓和Windows 系统恶意软件。10月15日公开披露的报告中只包含一个windows 系统的Octupus软件分析。Octopus由Delphi进行编写。攻击者利用哈萨克斯坦的潜在Telegram禁令,通过一个名为dvkmailer.zip的ZIP文件,将带有俄语界面的Telegram Messenger释放器伪装成政治反对派的替代通信软件发送给目标用户,在执行前,启动器会在同一目录中检查名为TelegramApi.dll的文件,将网络模块作为Java.exe复制到启动目录并运行,但其发送邮件的按钮并没有匹配响应的处理程序。网络模块是一个自给自足的可移植可执行文件,而不是动态链接库,包含属于不同国家的商业网络托管服务的硬编码IP地址。Octopus基于JSON格式收集系统数据,检查32位硬编码的受害者ID,并使用HTTP POST请求将收集的数据发送到C2。攻击者还使用了密码转储实用程序fgdump。

https://securelist.com/octopus-i ... central-asia/88200/

3 安全厂商称恶意软件Godzilla加载器正在暗网售卖

不断发展的恶意软件Godzilla,目前正在Dark Web论坛上进行售卖。Godzilla填补了专门作为下载器或释放器的恶意软件系列分支的空缺,为攻击者提供了间接层次,使得首先在受害者机器上运行的二进制文件不包含任何实际载荷,而是从远程服务器下载载荷。Godzilla加载器使用Python编写,包括传播模块,键盘记录模块和密码窃取模块,使用RSA-2048验证C&C服务器身份,配备了内置的UAC旁路,以指定具有管理员权限的任何可执行文件。开发者称已经将更多的控制流转换为完全依赖于COM接口,通过IPresistFile接口实现持久性,并通过IShellDispatch接口触发本地磁盘上程序的shell执行。研究人员还发现它将在受害者系统上自动删除文件备份卷影副本。Godzilla正在积极维护,定期添加新功能,零售价为500美元,约为其竞争对手Emotet要价的四分之一。

https://research.checkpoint.com/ ... ng-tail-of-malware/

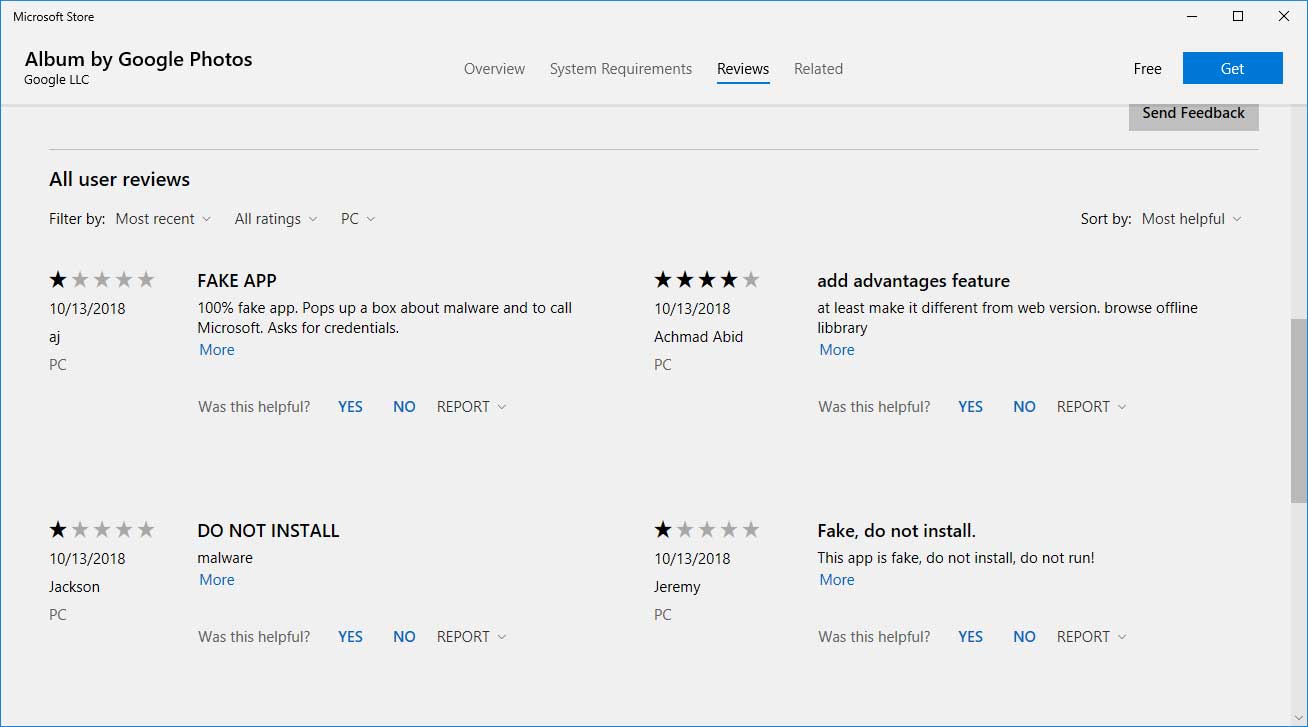

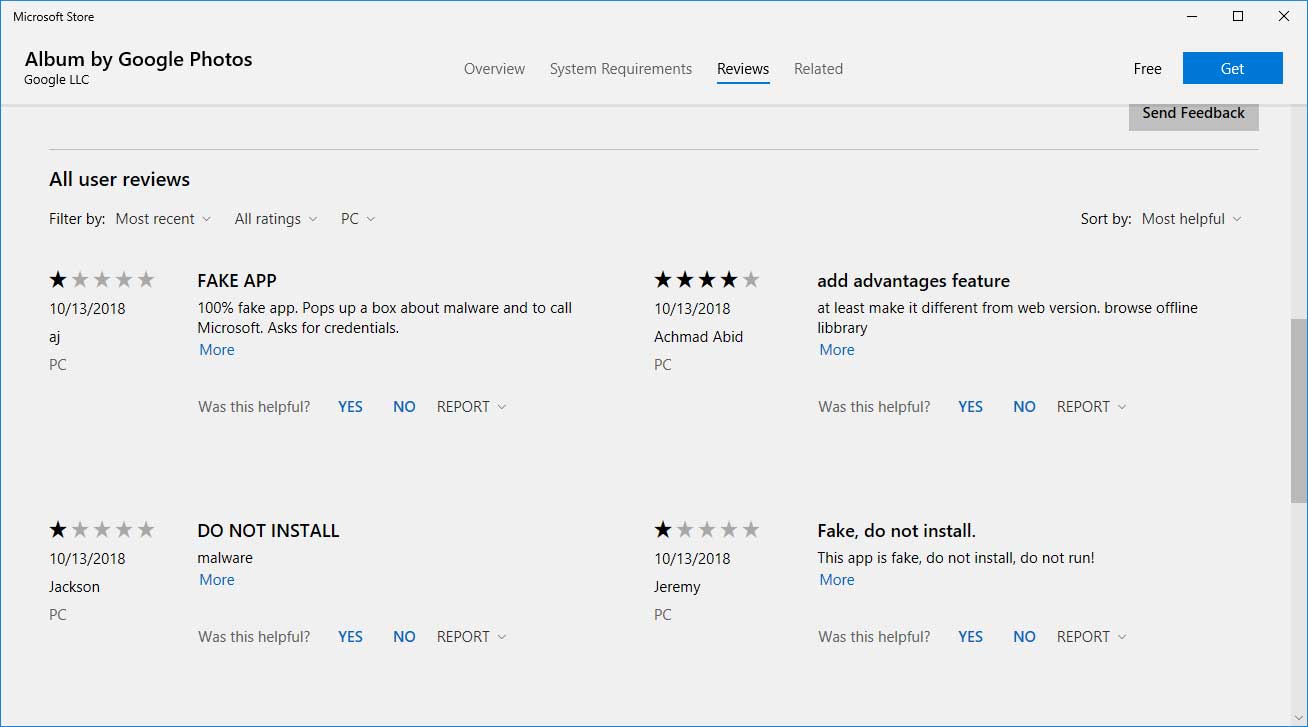

4 微软商店中恶意谷歌照片相册应用隐藏广告点击器

安全人员在微软商店中发现了一款名为Album by Google Photos(谷歌照片相册)的恶意应用程序,这款应用假装为Google Photos的一部分,但实际上是一个广告点击器,它会在Windows 10中反复打开隐藏的广告。广告点击器组件由位于应用程序文件夹中的Block Craft 3D.dll,Block Craft 3D.exe和Block Craft 3D.xr三个文件组成。在应用程序运行时,此广告点击器将重复连接到远程主机并下载配置文件,应用程序读取配置文件后,连接到各种“AdBanner”URL并在后台显示,而不显示给用户,以便为幕后的开发人员创造收入。目前尚不清楚假冒Google的应用程序如何通过Microsoft的审核流程。

https://www.bleepingcomputer.com ... in-microsoft-store/

5 微软发布官方补丁未完整修复Jet数据库引擎漏洞

近日微软为其JET数据库引擎中的0day漏洞发布了补丁,但由于补丁没有完整修复漏洞,导致仍可受到攻击。该漏洞(CVE-2018-8423)是一个内存损坏漏洞,基于JET数据库引擎处理数据库文件中错误数据的方式而产生,允许攻击者在目标计算机上远程执行代码。0patch安全研究人员称官方补丁只是只是限制了漏洞,而没有彻底消除,实际问题似乎是Window的核心动态链接库msrd3x40.dl。0Patch还发布了修复该漏洞的自定义微补丁。

https://www.zdnet.com/article/mi ... spite-recent-patch/

6 美国科技巨头称澳大利亚加密法案允许创造后门

包括Apple,Cisco和Mozilla在内的美国科技巨头称澳大利亚加密法案允许创造后门。澳大利亚2018年的“ 电信和其他立法修正案(援助和获取)法案”旨在迫使当地和国际技术服务提供者与执法和情报机构合作调查犯罪和恐怖活动,否则将面临数百万美元的罚款。尽管澳大利亚提出的网络法律变更明确规定公司不会被要求实施加密后门,但科技巨头仍然担心目前的立法形式过于模糊,并留有很大的解释空间。

https://securityaffairs.co/wordp ... gy-hit-ukraine.html

2 DustSquad利用Octopus恶意程序攻击中亚地区

卡巴斯基研究人员发现了使用俄语的威胁组织DustSquad利用Octopus恶意程序,对中亚地区的外交实体展开了攻击。DustSquad是卡巴斯基今年4月发现并命名的组织,其活动可追溯至2014年,主要针对前苏联的中亚国家及阿富汗的用户和外交实体。卡巴斯基向有关国家提供了专门报告,包含4次活动中使用的定制安卓和Windows 系统恶意软件。10月15日公开披露的报告中只包含一个windows 系统的Octupus软件分析。Octopus由Delphi进行编写。攻击者利用哈萨克斯坦的潜在Telegram禁令,通过一个名为dvkmailer.zip的ZIP文件,将带有俄语界面的Telegram Messenger释放器伪装成政治反对派的替代通信软件发送给目标用户,在执行前,启动器会在同一目录中检查名为TelegramApi.dll的文件,将网络模块作为Java.exe复制到启动目录并运行,但其发送邮件的按钮并没有匹配响应的处理程序。网络模块是一个自给自足的可移植可执行文件,而不是动态链接库,包含属于不同国家的商业网络托管服务的硬编码IP地址。Octopus基于JSON格式收集系统数据,检查32位硬编码的受害者ID,并使用HTTP POST请求将收集的数据发送到C2。攻击者还使用了密码转储实用程序fgdump。

https://securelist.com/octopus-i ... central-asia/88200/

3 安全厂商称恶意软件Godzilla加载器正在暗网售卖

不断发展的恶意软件Godzilla,目前正在Dark Web论坛上进行售卖。Godzilla填补了专门作为下载器或释放器的恶意软件系列分支的空缺,为攻击者提供了间接层次,使得首先在受害者机器上运行的二进制文件不包含任何实际载荷,而是从远程服务器下载载荷。Godzilla加载器使用Python编写,包括传播模块,键盘记录模块和密码窃取模块,使用RSA-2048验证C&C服务器身份,配备了内置的UAC旁路,以指定具有管理员权限的任何可执行文件。开发者称已经将更多的控制流转换为完全依赖于COM接口,通过IPresistFile接口实现持久性,并通过IShellDispatch接口触发本地磁盘上程序的shell执行。研究人员还发现它将在受害者系统上自动删除文件备份卷影副本。Godzilla正在积极维护,定期添加新功能,零售价为500美元,约为其竞争对手Emotet要价的四分之一。

https://research.checkpoint.com/ ... ng-tail-of-malware/

4 微软商店中恶意谷歌照片相册应用隐藏广告点击器

安全人员在微软商店中发现了一款名为Album by Google Photos(谷歌照片相册)的恶意应用程序,这款应用假装为Google Photos的一部分,但实际上是一个广告点击器,它会在Windows 10中反复打开隐藏的广告。广告点击器组件由位于应用程序文件夹中的Block Craft 3D.dll,Block Craft 3D.exe和Block Craft 3D.xr三个文件组成。在应用程序运行时,此广告点击器将重复连接到远程主机并下载配置文件,应用程序读取配置文件后,连接到各种“AdBanner”URL并在后台显示,而不显示给用户,以便为幕后的开发人员创造收入。目前尚不清楚假冒Google的应用程序如何通过Microsoft的审核流程。

https://www.bleepingcomputer.com ... in-microsoft-store/

5 微软发布官方补丁未完整修复Jet数据库引擎漏洞

近日微软为其JET数据库引擎中的0day漏洞发布了补丁,但由于补丁没有完整修复漏洞,导致仍可受到攻击。该漏洞(CVE-2018-8423)是一个内存损坏漏洞,基于JET数据库引擎处理数据库文件中错误数据的方式而产生,允许攻击者在目标计算机上远程执行代码。0patch安全研究人员称官方补丁只是只是限制了漏洞,而没有彻底消除,实际问题似乎是Window的核心动态链接库msrd3x40.dl。0Patch还发布了修复该漏洞的自定义微补丁。

https://www.zdnet.com/article/mi ... spite-recent-patch/

6 美国科技巨头称澳大利亚加密法案允许创造后门

包括Apple,Cisco和Mozilla在内的美国科技巨头称澳大利亚加密法案允许创造后门。澳大利亚2018年的“ 电信和其他立法修正案(援助和获取)法案”旨在迫使当地和国际技术服务提供者与执法和情报机构合作调查犯罪和恐怖活动,否则将面临数百万美元的罚款。尽管澳大利亚提出的网络法律变更明确规定公司不会被要求实施加密后门,但科技巨头仍然担心目前的立法形式过于模糊,并留有很大的解释空间。