| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2045] 作者: 对不起 发表于: [2018-10-15]

本文共 [1683] 位读者顶过

在10月6日星期六晚上,冰岛遭受到至今为止最大网络攻击,成千上万的人接收到了恶意电子邮件,企图欺骗他们安装密码窃取和键盘记录功能的远程访问木马(RAT)。恶意邮件冒充冰岛警察,对收件人进行询问,并包含仿冒Lögreglan—冰岛警察网站的URL,声称提供更多关于案件的相关消息,当受害者点击URL后,进入该几乎完全模仿冰岛警方官方网站的网站。向一个提供数据的输入框输入冰岛的社会安全号码后,受害者将被带到显示受害者实际姓名的新页面。然后将自动下载受密码保护的.rar文件,该文件伪装成具有长名称的word文档,并隐藏带有使用REMCOS的代码和组件的RAT文件Yfirvold.exe,所收集的信息上传到位于德国和荷兰的C2服务器。由于攻击者所使用的域名在冰岛域名注册(ISNIC)机构创建,目标银行在冰岛等信息,冰岛警方认为,幕后攻击者为是熟悉冰岛行政系统的人。[出自:jiwo.org]

https://www.cyren.com/blog/artic ... ts-bank-credentials

2 攻击者破坏更多的MikroTik路由器进行挖矿

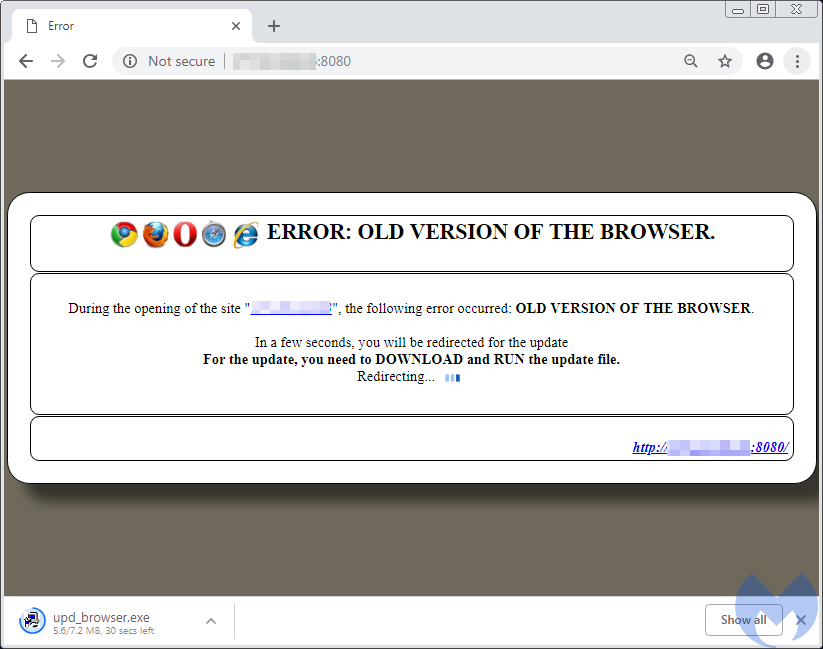

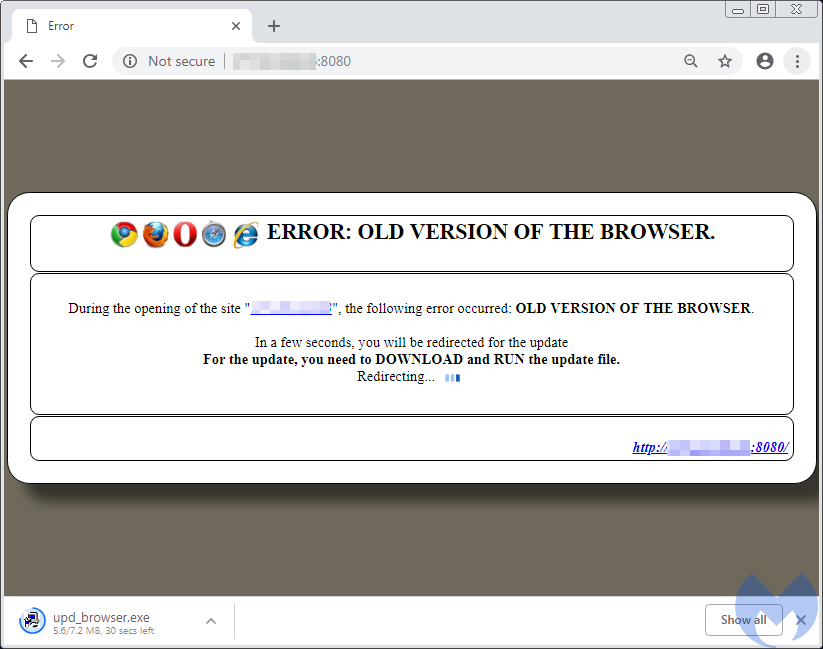

Malwarebytes研究人员发现攻击者试图利用典型的社会工程技术破坏更多的MikroTik路由器。攻击者从已经受感染的MikroTik路由器向用户发送虚假浏览器更新通知,用户运行更新后,将其重定向到一个FTP服务的浏览器更新安装服务器,该服务器旨在部署仿冒名为upd_browser.exe安装程序的恶意载荷,该载荷由打包器UPX进行包装,将Python DLL等文件解压缩到%TEMP%文件夹中进行加载。恶意软件核心包含两个Python脚本upd_browser.py和ups.py,使用合法服务IP Logger制作的跟踪器的硬编码地址来记录受害者的IP地址,尝试检索利用路径遍历漏洞CVE-2018-14847的凭据,创建后门。最终篡改路由器,设置为CoinHive驱动的挖掘错误页面,该页面将显示在iframe中的每个HTTP请求上,允许用户浏览网页而不会注意到挖矿程序CoinHive在后台工作。每个受感染的MikroTik路由器也将开始扫描其它易受攻击的MikroTik设备,以CoinHive扩展的到更多的机器。

https://blog.malwarebytes.com/th ... e-mikrotik-routers/

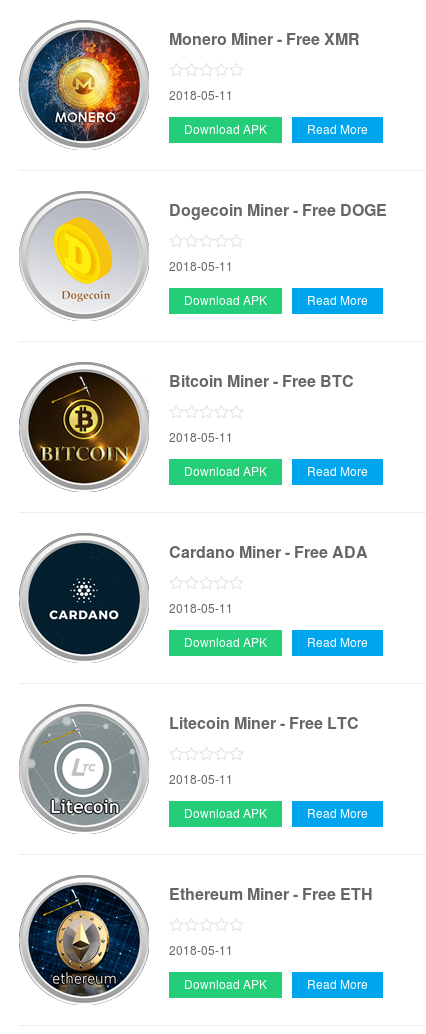

3 安全厂商发现虚假的Android挖矿应用程序

Fortinet研究人员近日发现自2018年5月以来一直存在的虚假的Android挖矿应用程序。应用程序声称可以通过按开始按钮来挖掘Ripple ,但研究人员分析发现这并不可行,而且一旦用户下载并使用后,点击了该程序菜单中的提取选项,将收集你所开采的货币,当发现这些功能都为虚假的时,还将无法退出该程序。研究人员称幕后攻击者的唯一目的为展示该恶意程序和收集收入,所以伪装成挖矿程序欺骗用户下载该恶意软件。

https://www.fortinet.com/blog/th ... -the-unminable.html

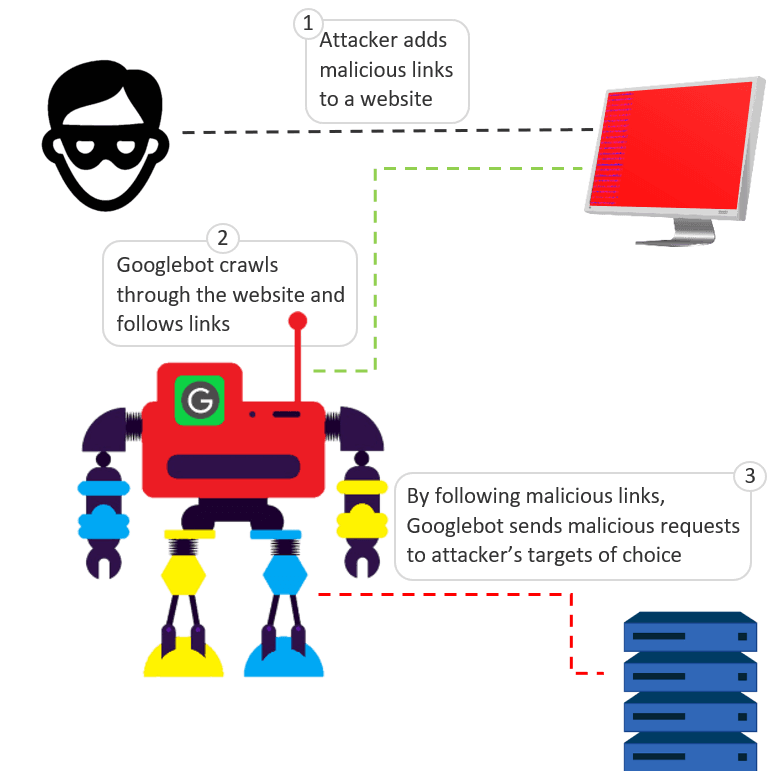

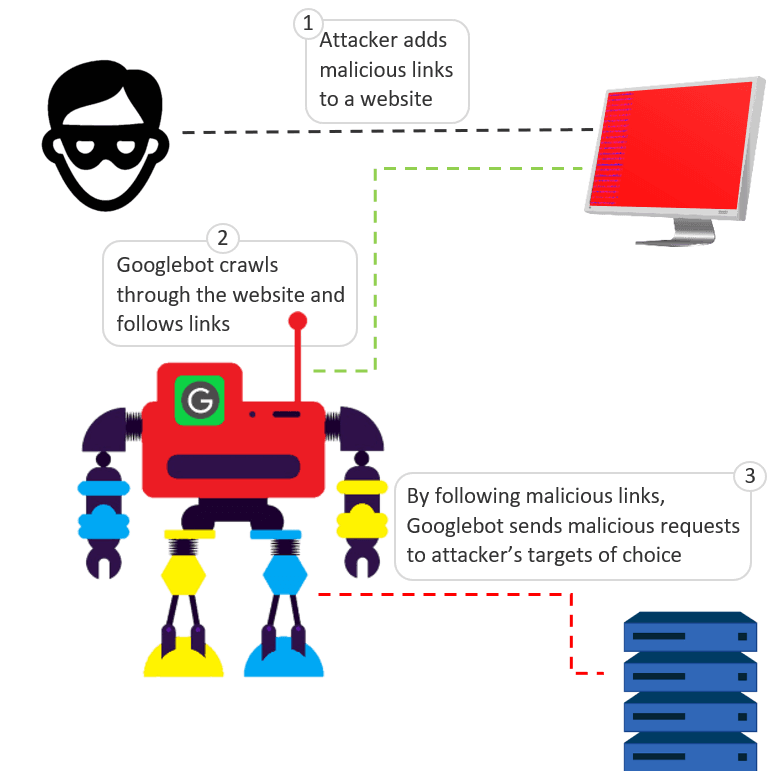

4 合法的Googlebot服务被滥用发送恶意请求

F5研究人员在调查中发现来自合法的Googlebot服务器的恶意请求。研究人员分析认为,攻击者进行此活动最可能使用的方法为滥用Googlebot服务。鉴于Googlebot会跟踪用户网站上的每个新链接或更新链接并进行跟踪,向网站上的链接中列出的每个URL发送GET请求。攻击者使用了在网站上添加由目标地址和相关攻击载荷组成恶意链接的方法,来欺骗Googlebot向任意目标发送恶意请求。当Googlebot使用此链接抓取页面时,它会跟随链接并向攻击者选择的目标发送恶意GET请求,其中包含利用的载荷。但从目前观察到的情况来看,攻击者使用这种方法的唯一场景似乎是向目标服务器发送恶意请求。F5目前已向Google报告了该问题。

https://www.f5.com/labs/articles ... ypto-mining-malware

5 麦迪逊县的所有县级部门遭遇勒索软件攻击

10月8日,美国爱达荷州的麦迪逊县遭遇勒索软件攻击,涉及所有县级部门,从卫生部门到财政办公室的服务人员。黑客通过钓鱼邮件要求支付数额不详资金以恢复文件和访问权限,麦迪逊县专员惊讶于黑客通过在服务器中寻找漏洞并跨过防火墙,锁定所有系统。黑客阻止了任何县工作人员发送和接受电子邮件,而工作人员需要在周五之前向居民发出缺席选票,幸运的是,IT工作人员到周四晚上恢复了相关系统,大部分系统都是从攻击前保存的文件中备份的。

https://www.rexburgstandardjourn ... 1-ca5f2f577a8c.html

6 美国五角大楼旅行记录暴露了国防人员的PII

10月12日,美国五角大楼发言人在一份声明中表示,在10月4日确认了泄漏国防部人员的个人可识别信息(PII)的违规行为,可能影响了多达30000名国防部工作人员,并且随着调查的进行,这一数字可能会增加。此次违规行为涉及一个为国防部提供了一小部分旅行管理服务的商业供应商,但尚未公布其名称。目前五角大楼正在处理违反国防部旅行记录的行为,继续收集有关此事件的更多信息。

https://www.cyren.com/blog/artic ... ts-bank-credentials

2 攻击者破坏更多的MikroTik路由器进行挖矿

Malwarebytes研究人员发现攻击者试图利用典型的社会工程技术破坏更多的MikroTik路由器。攻击者从已经受感染的MikroTik路由器向用户发送虚假浏览器更新通知,用户运行更新后,将其重定向到一个FTP服务的浏览器更新安装服务器,该服务器旨在部署仿冒名为upd_browser.exe安装程序的恶意载荷,该载荷由打包器UPX进行包装,将Python DLL等文件解压缩到%TEMP%文件夹中进行加载。恶意软件核心包含两个Python脚本upd_browser.py和ups.py,使用合法服务IP Logger制作的跟踪器的硬编码地址来记录受害者的IP地址,尝试检索利用路径遍历漏洞CVE-2018-14847的凭据,创建后门。最终篡改路由器,设置为CoinHive驱动的挖掘错误页面,该页面将显示在iframe中的每个HTTP请求上,允许用户浏览网页而不会注意到挖矿程序CoinHive在后台工作。每个受感染的MikroTik路由器也将开始扫描其它易受攻击的MikroTik设备,以CoinHive扩展的到更多的机器。

https://blog.malwarebytes.com/th ... e-mikrotik-routers/

3 安全厂商发现虚假的Android挖矿应用程序

Fortinet研究人员近日发现自2018年5月以来一直存在的虚假的Android挖矿应用程序。应用程序声称可以通过按开始按钮来挖掘Ripple ,但研究人员分析发现这并不可行,而且一旦用户下载并使用后,点击了该程序菜单中的提取选项,将收集你所开采的货币,当发现这些功能都为虚假的时,还将无法退出该程序。研究人员称幕后攻击者的唯一目的为展示该恶意程序和收集收入,所以伪装成挖矿程序欺骗用户下载该恶意软件。

https://www.fortinet.com/blog/th ... -the-unminable.html

4 合法的Googlebot服务被滥用发送恶意请求

F5研究人员在调查中发现来自合法的Googlebot服务器的恶意请求。研究人员分析认为,攻击者进行此活动最可能使用的方法为滥用Googlebot服务。鉴于Googlebot会跟踪用户网站上的每个新链接或更新链接并进行跟踪,向网站上的链接中列出的每个URL发送GET请求。攻击者使用了在网站上添加由目标地址和相关攻击载荷组成恶意链接的方法,来欺骗Googlebot向任意目标发送恶意请求。当Googlebot使用此链接抓取页面时,它会跟随链接并向攻击者选择的目标发送恶意GET请求,其中包含利用的载荷。但从目前观察到的情况来看,攻击者使用这种方法的唯一场景似乎是向目标服务器发送恶意请求。F5目前已向Google报告了该问题。

https://www.f5.com/labs/articles ... ypto-mining-malware

5 麦迪逊县的所有县级部门遭遇勒索软件攻击

10月8日,美国爱达荷州的麦迪逊县遭遇勒索软件攻击,涉及所有县级部门,从卫生部门到财政办公室的服务人员。黑客通过钓鱼邮件要求支付数额不详资金以恢复文件和访问权限,麦迪逊县专员惊讶于黑客通过在服务器中寻找漏洞并跨过防火墙,锁定所有系统。黑客阻止了任何县工作人员发送和接受电子邮件,而工作人员需要在周五之前向居民发出缺席选票,幸运的是,IT工作人员到周四晚上恢复了相关系统,大部分系统都是从攻击前保存的文件中备份的。

https://www.rexburgstandardjourn ... 1-ca5f2f577a8c.html

6 美国五角大楼旅行记录暴露了国防人员的PII

10月12日,美国五角大楼发言人在一份声明中表示,在10月4日确认了泄漏国防部人员的个人可识别信息(PII)的违规行为,可能影响了多达30000名国防部工作人员,并且随着调查的进行,这一数字可能会增加。此次违规行为涉及一个为国防部提供了一小部分旅行管理服务的商业供应商,但尚未公布其名称。目前五角大楼正在处理违反国防部旅行记录的行为,继续收集有关此事件的更多信息。