| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2037] 作者: 对不起 发表于: [2018-10-12]

本文共 [1071] 位读者顶过

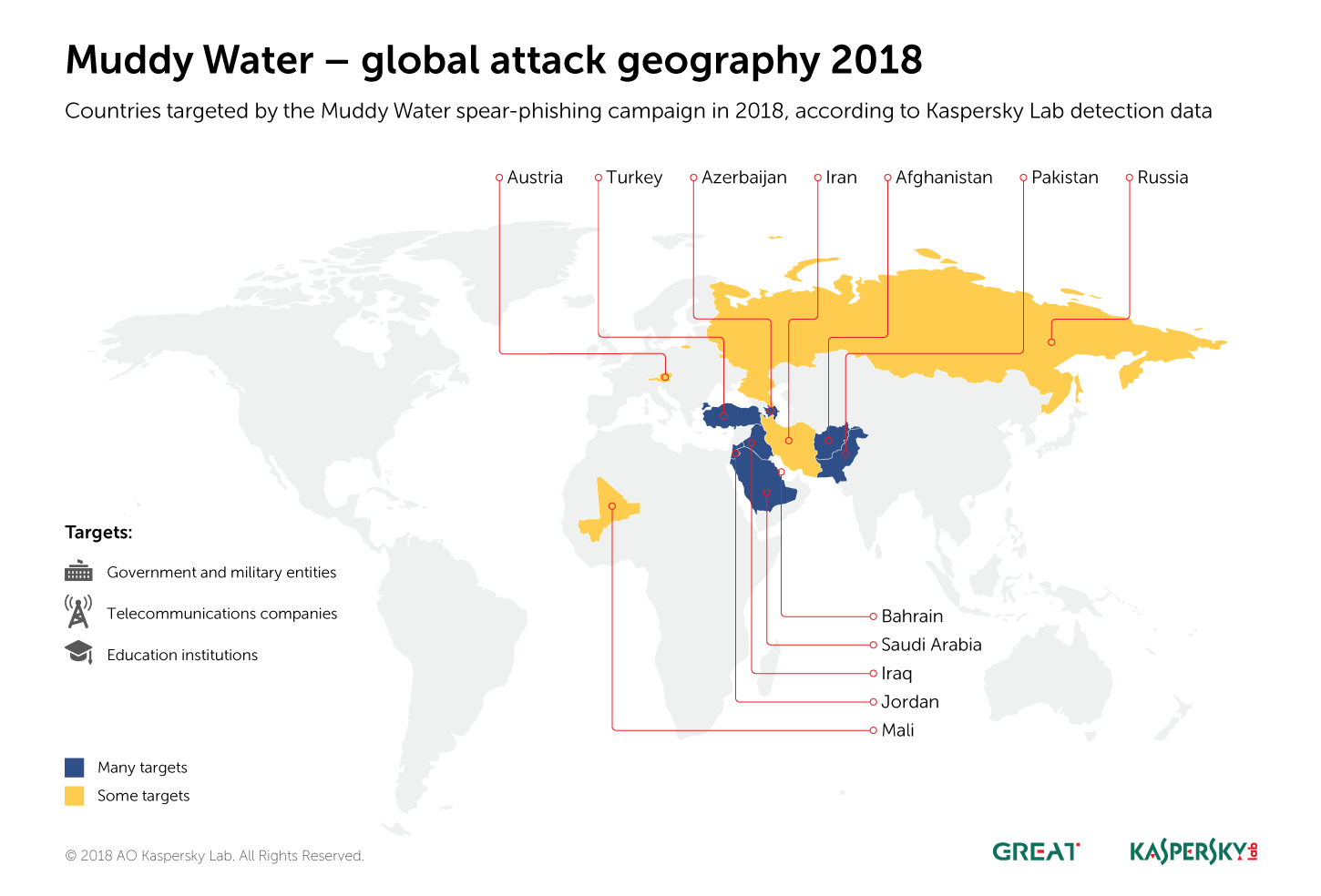

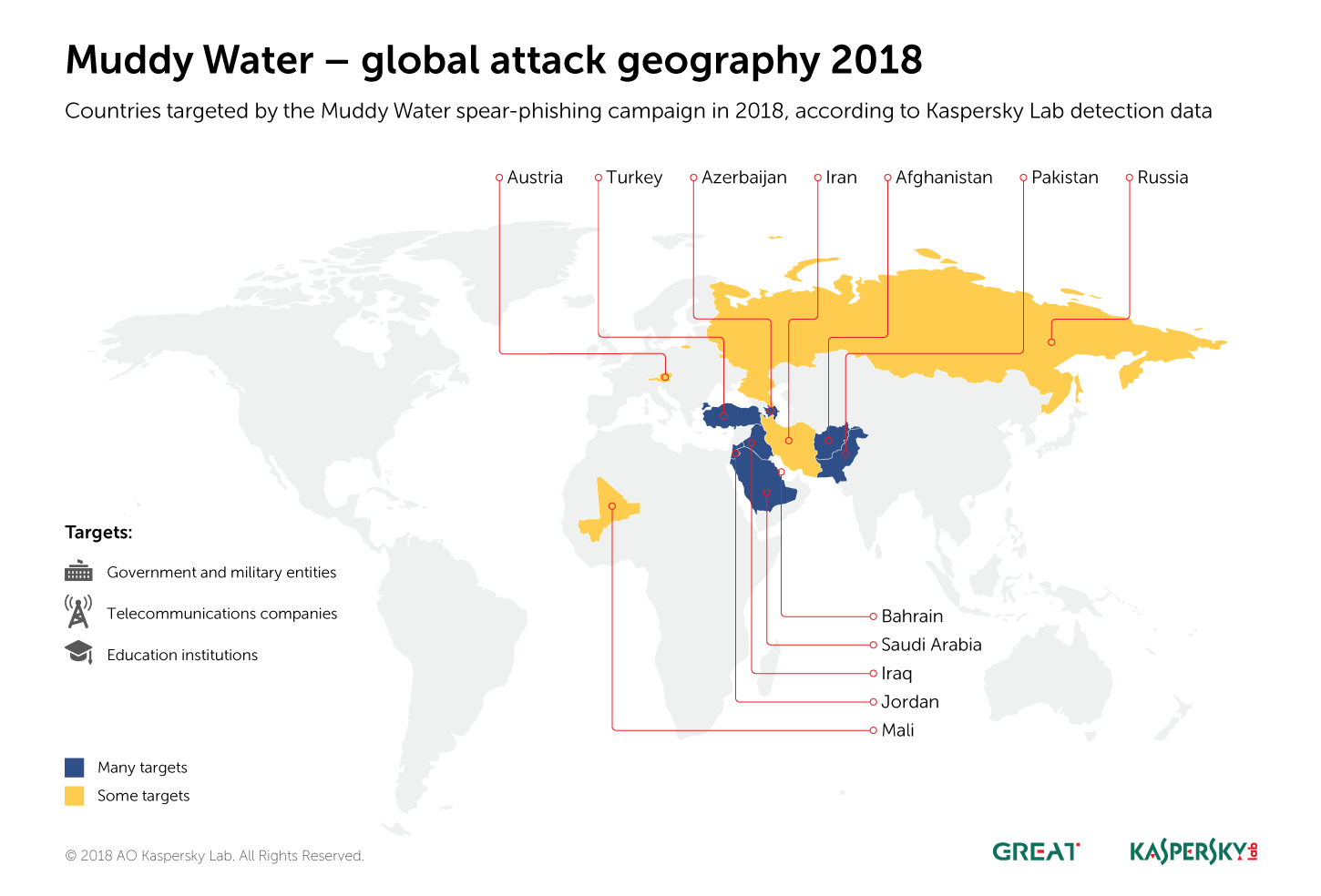

卡巴斯基研究人员最近注意到APT组织MuddyWater,针对约旦、土耳其、阿塞拜疆和巴基斯坦的政府机构、军事实体、电信公司和教育机构,发送大量鱼叉式网络钓鱼文件,在马里,奥地利,俄罗斯,伊朗和巴林也发现了相关受害者。该组织于17年首次发现,主要目标为伊拉克和沙特阿拉伯的政府。攻击者使用带有恶意宏的Office 97-2003 Word文件作为最初感染载体,依靠社会工程学说服用户启用宏,其宏通常受密码保护,以阻止静态分析,并且在某些情况下,当用户激活伪文本框时,也会执行恶意宏。然后通过宏执行恶意混淆的VBA代码,删除建立命令中心通信的PowerShell代码,发送受害者系统信息,然后接收恶意软件支持的命令。这些新文件始于2018年,并从5月起逐步升级,目前攻击仍在继续。[出自:jiwo.org]

https://securelist.com/muddywater/88059/

2 研究人员披露具有高度针对性的APT组织Gallmaker

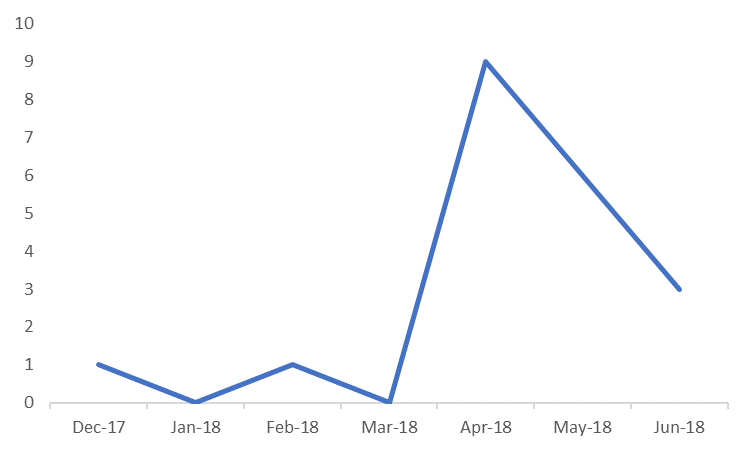

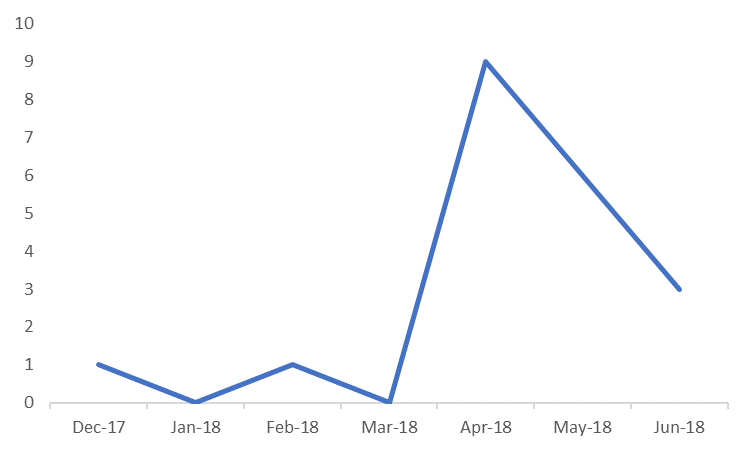

赛门铁克的研究人员发现新APT组织Gallmaker,该组织至少从2017年12月开始运营,最近一次活动在2018年6月,目标瞄准全球的政府,军队和国防机构进行高度针对性的攻击,包括已经袭击的东欧国家的海外大使馆,以及中东的军事和国防组织。Gallmaker攻击活动仅使用LotL(living off the land)策略和公开的黑客工具,包括混淆的shellcode,WindowsRoamingToolsTask,用于安排PowerShell脚本和任务等,而不使用恶意软件。攻击过程为通过网络钓鱼电子邮件传递恶意Office文档,当受害者打开诱饵文件时,会出现一个警告,要求受害者启用内容,一旦启动,攻击者就可以使用Microsoft Office动态数据交换(DDE)协议远程执行受害者系统内存中的命令,因仅在在内存中运行,攻击者可以避免在磁盘上留下痕迹,使得避免被检测。获得对设备的访问权限后将执行各种工具,攻击结束后将删除工具,以更好隐藏活动痕迹。

https://www.symantec.com/blogs/t ... lmaker-attack-group

3 TeleBots新后门揭示NotPetya与Industroyer关联性

ESET研究人员通过分析TeleBots组织使用的新后门,发现勒索软件NotPetya与恶意软件框架Industroyer存在大量关联性。该新后门在2018年4月被ESET研究人员发现并检测为Win32/Exaramel,还包括linux版本,命名为Linux/Exaramel.A。分析表明它是Industroyer后门的改进版本。攻击者根据使用的安全解决方案对目标进行分组,在Industroyer工具集中可以找到类似的行为。新后门运行后,连接到C&C服务器并接收要执行的前六个命令和命令循环的代码实现非常类似于Industroyer工具集中使用的后门中的命令。二者都使用报告文件来存储已执行的shell命令和已启动进程的结果输出,还使用密码窃取器CredRaptor(PAI)和略微修改的Mimikatz等旧工具。从二者之间强大的代码相似性,将Industroyer与TeleBots联系起来,从而与NotPetya和BlackEnergy联系起来。

https://www.welivesecurity.com/2 ... dustroyer-notpetya/

4 SAP修补BusinessObjectsBI Suite中的严重漏洞

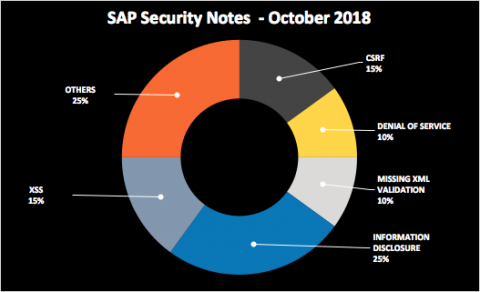

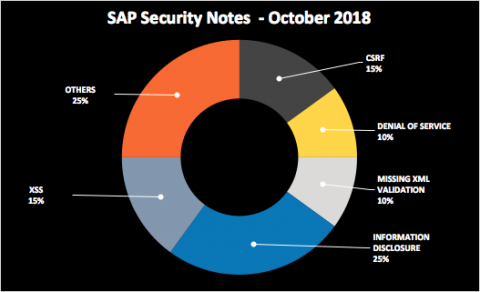

SAP近日发布了安全补丁集,包括修补存在严重漏洞的SAP BusinessObjects BI Suite等15个安全补丁,该漏洞被追踪为CVE-2018-2471。攻击者可以在中央管理服务器(CMS)上执行某些特殊的脚本来触发漏洞,导致信息泄露,安全公司Onapsis称该行为是在没有经过适当检查的授权情况下执行的。信息泄露是最常见的漏洞类型,其次是跨站点脚本(XSS),XML外部实体(XXE)和跨站点请求伪造(CSRF)。

https://www.securityweek.com/sap ... ity-businessobjects

5 黑客利用智能合约漏洞入侵SpankChain窃取资金

10月6日,黑客入侵SpankChain窃取了大约165.38以太币,价值约38,000美元。该事件是SpankChain网络支付渠道智能合约中的漏洞造成的,导致价值4000美元的SpankChain的BOOTY令牌被冻结。攻击者创建了一个伪装成ERC20令牌的恶意合同,其中'转移'功能多次回调到支付渠道合同中,每次都窃取一些ETH。SpankChain在24小时后发现了此次攻击,并承诺向其用户退还价值9,300美元的被盗资金。

https://cyware.com/news/hackers- ... nt-channel-c15e4db9

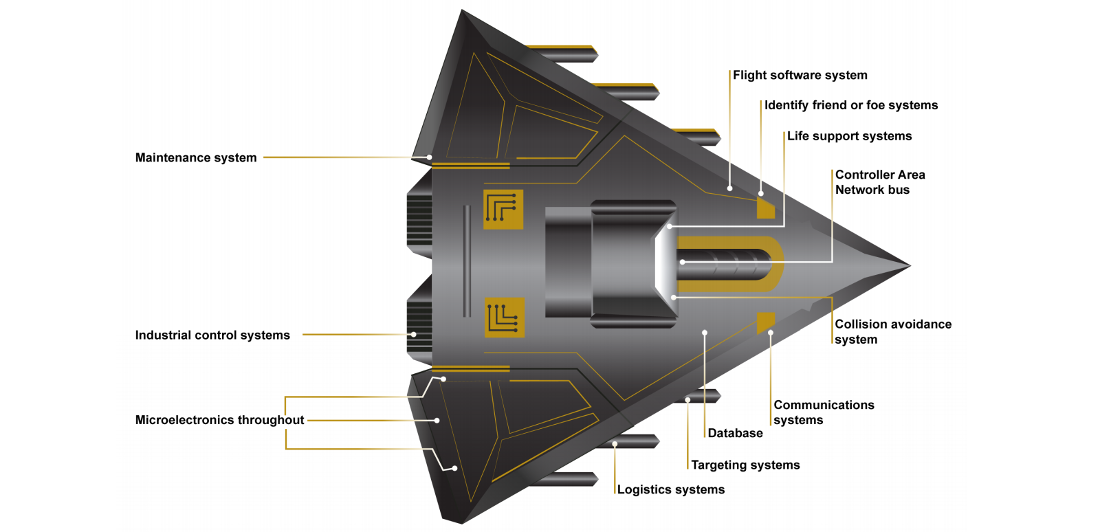

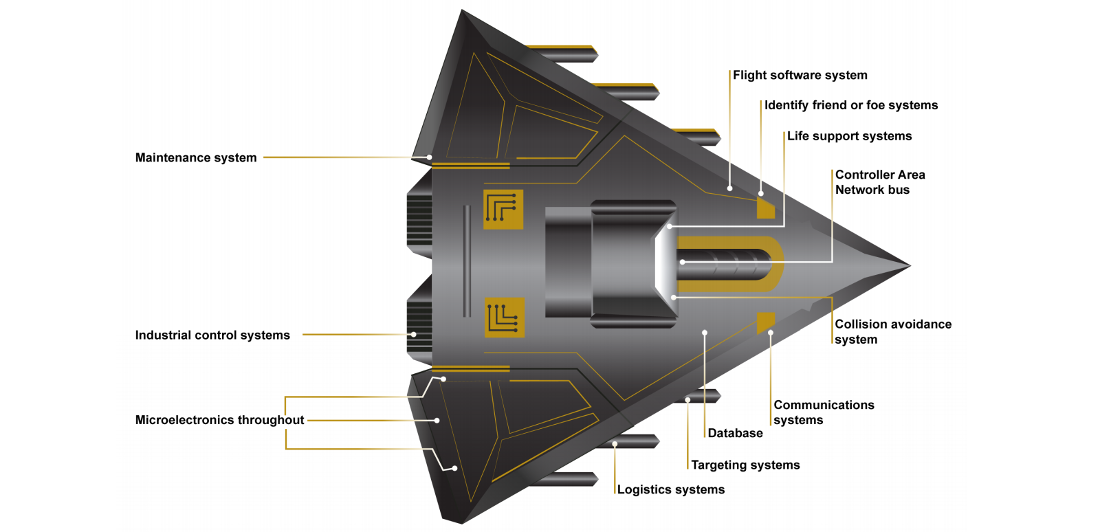

6 GAO发布新报告称五角大楼的新武器系统易受攻击

美国政府问责局(GAO)发布一份新报告,称五角大楼的新武器系统易受攻击。通过运营测试发现新武器系统中存在大量漏洞,并在正在开发的系统中发现关键任务的网络漏洞。报告中称测试人员使用相对简单的工具和技术,就能够控制系统,并且很大程度上可以绕过保护控制,部分原因是由于密码管理不良和未加密通信等基本问题。尽管国防部计划花费约1.66万亿美元用来开发全部武器系统,但它仍然缺乏武器系统的网络安全,在一个案例中,GAO测试人员能够在9秒内猜出管理员密码,过去发现的大多数漏洞往往没有得到解决。目前国防部意识到这些缺陷,但指责承包商未能修复它们。

https://securelist.com/muddywater/88059/

2 研究人员披露具有高度针对性的APT组织Gallmaker

赛门铁克的研究人员发现新APT组织Gallmaker,该组织至少从2017年12月开始运营,最近一次活动在2018年6月,目标瞄准全球的政府,军队和国防机构进行高度针对性的攻击,包括已经袭击的东欧国家的海外大使馆,以及中东的军事和国防组织。Gallmaker攻击活动仅使用LotL(living off the land)策略和公开的黑客工具,包括混淆的shellcode,WindowsRoamingToolsTask,用于安排PowerShell脚本和任务等,而不使用恶意软件。攻击过程为通过网络钓鱼电子邮件传递恶意Office文档,当受害者打开诱饵文件时,会出现一个警告,要求受害者启用内容,一旦启动,攻击者就可以使用Microsoft Office动态数据交换(DDE)协议远程执行受害者系统内存中的命令,因仅在在内存中运行,攻击者可以避免在磁盘上留下痕迹,使得避免被检测。获得对设备的访问权限后将执行各种工具,攻击结束后将删除工具,以更好隐藏活动痕迹。

https://www.symantec.com/blogs/t ... lmaker-attack-group

3 TeleBots新后门揭示NotPetya与Industroyer关联性

ESET研究人员通过分析TeleBots组织使用的新后门,发现勒索软件NotPetya与恶意软件框架Industroyer存在大量关联性。该新后门在2018年4月被ESET研究人员发现并检测为Win32/Exaramel,还包括linux版本,命名为Linux/Exaramel.A。分析表明它是Industroyer后门的改进版本。攻击者根据使用的安全解决方案对目标进行分组,在Industroyer工具集中可以找到类似的行为。新后门运行后,连接到C&C服务器并接收要执行的前六个命令和命令循环的代码实现非常类似于Industroyer工具集中使用的后门中的命令。二者都使用报告文件来存储已执行的shell命令和已启动进程的结果输出,还使用密码窃取器CredRaptor(PAI)和略微修改的Mimikatz等旧工具。从二者之间强大的代码相似性,将Industroyer与TeleBots联系起来,从而与NotPetya和BlackEnergy联系起来。

https://www.welivesecurity.com/2 ... dustroyer-notpetya/

4 SAP修补BusinessObjectsBI Suite中的严重漏洞

SAP近日发布了安全补丁集,包括修补存在严重漏洞的SAP BusinessObjects BI Suite等15个安全补丁,该漏洞被追踪为CVE-2018-2471。攻击者可以在中央管理服务器(CMS)上执行某些特殊的脚本来触发漏洞,导致信息泄露,安全公司Onapsis称该行为是在没有经过适当检查的授权情况下执行的。信息泄露是最常见的漏洞类型,其次是跨站点脚本(XSS),XML外部实体(XXE)和跨站点请求伪造(CSRF)。

https://www.securityweek.com/sap ... ity-businessobjects

5 黑客利用智能合约漏洞入侵SpankChain窃取资金

10月6日,黑客入侵SpankChain窃取了大约165.38以太币,价值约38,000美元。该事件是SpankChain网络支付渠道智能合约中的漏洞造成的,导致价值4000美元的SpankChain的BOOTY令牌被冻结。攻击者创建了一个伪装成ERC20令牌的恶意合同,其中'转移'功能多次回调到支付渠道合同中,每次都窃取一些ETH。SpankChain在24小时后发现了此次攻击,并承诺向其用户退还价值9,300美元的被盗资金。

https://cyware.com/news/hackers- ... nt-channel-c15e4db9

6 GAO发布新报告称五角大楼的新武器系统易受攻击

美国政府问责局(GAO)发布一份新报告,称五角大楼的新武器系统易受攻击。通过运营测试发现新武器系统中存在大量漏洞,并在正在开发的系统中发现关键任务的网络漏洞。报告中称测试人员使用相对简单的工具和技术,就能够控制系统,并且很大程度上可以绕过保护控制,部分原因是由于密码管理不良和未加密通信等基本问题。尽管国防部计划花费约1.66万亿美元用来开发全部武器系统,但它仍然缺乏武器系统的网络安全,在一个案例中,GAO测试人员能够在9秒内猜出管理员密码,过去发现的大多数漏洞往往没有得到解决。目前国防部意识到这些缺陷,但指责承包商未能修复它们。