| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2011] 作者: 对不起 发表于: [2018-10-08]

本文共 [1358] 位读者顶过

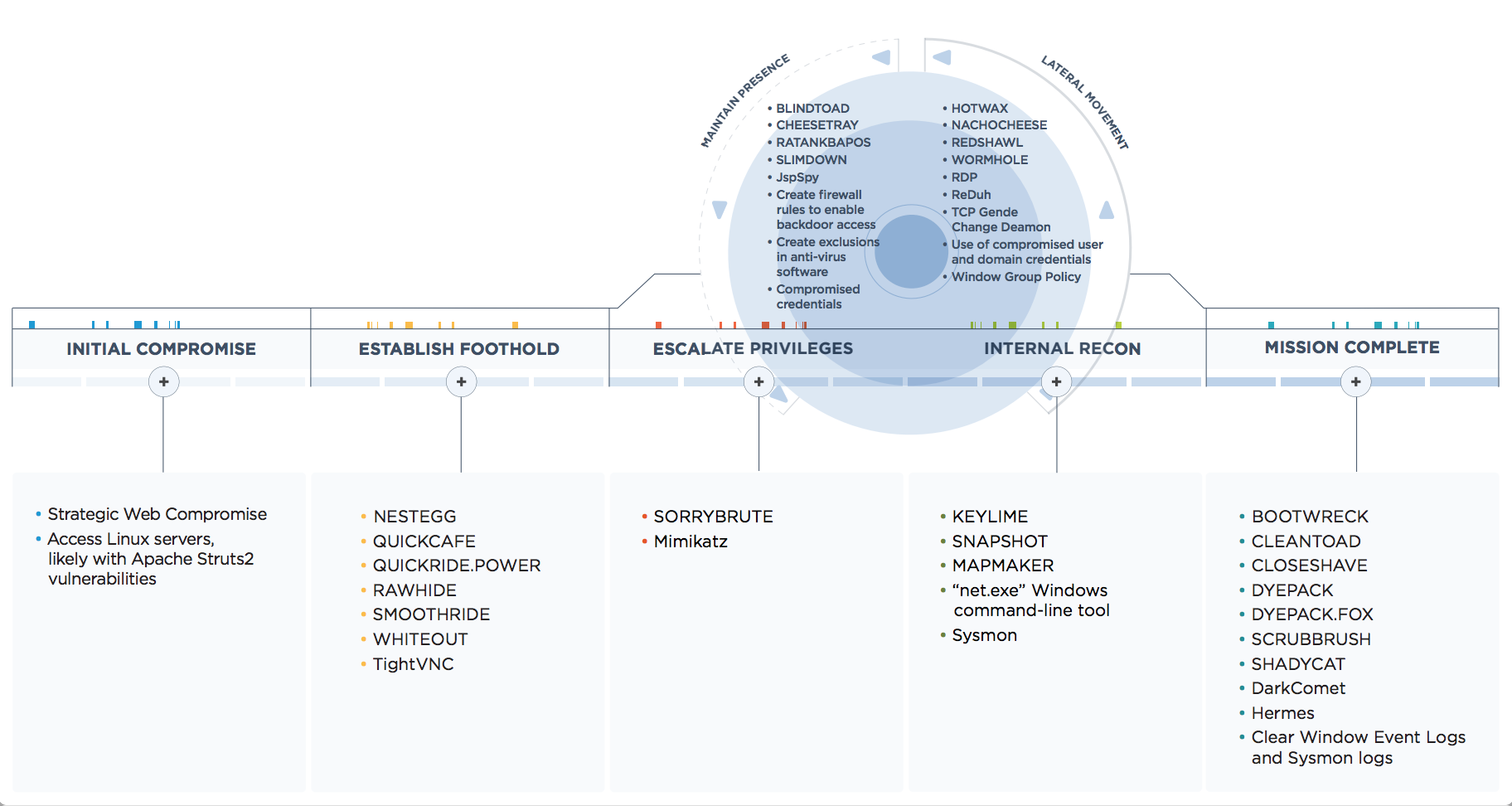

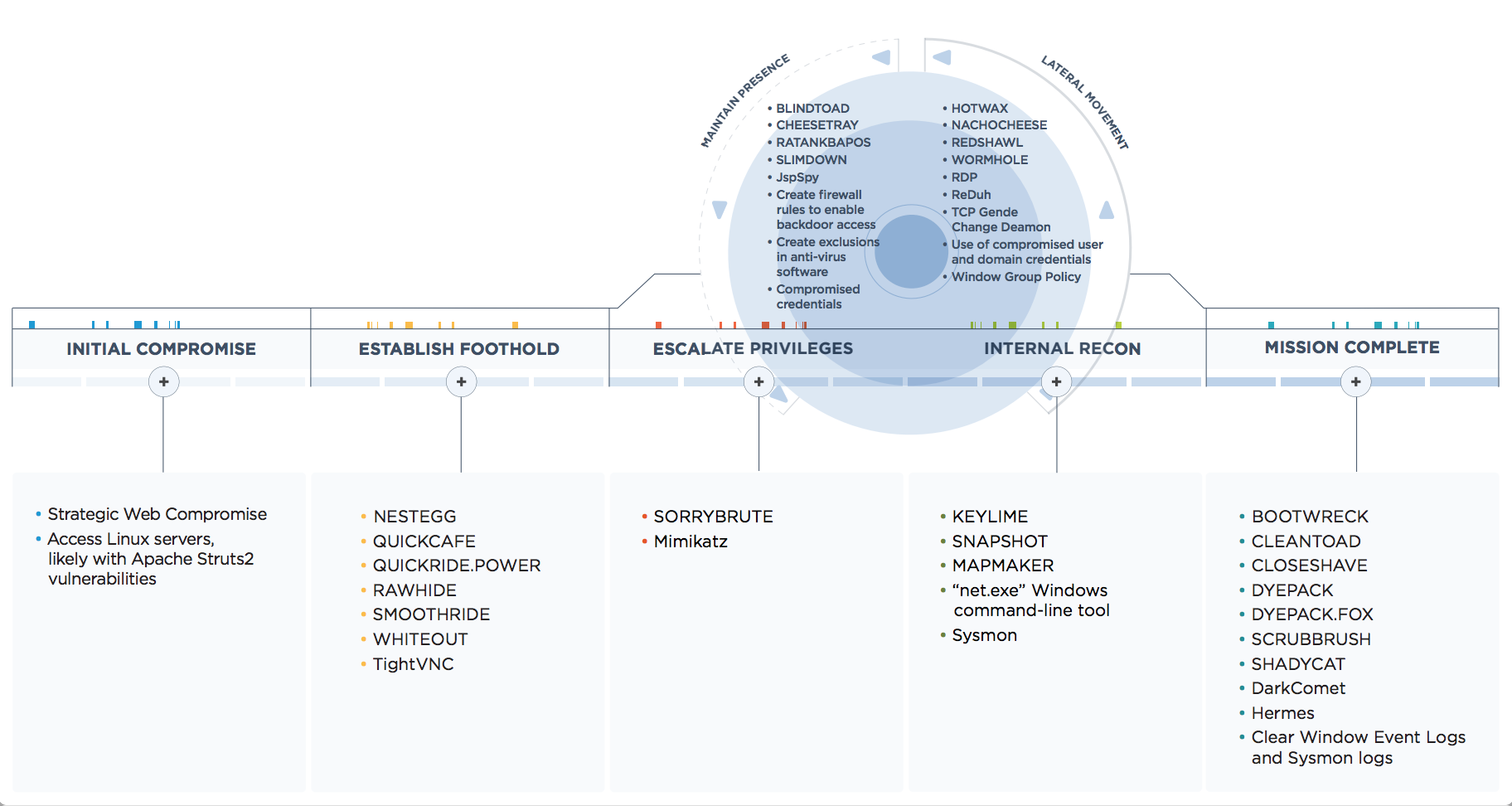

安全厂商FireEye发布了APT38的分析报告。APT38为朝鲜政府支持的威胁组织,主要攻击目标为全球金融机构,动机为经济获利,在盗窃后经常使用破坏性恶意软件使受害者网络无法运行。APT38攻击遵循的一般模式为:信息收集、载荷投递、内部侦查、转向用于SWIFT交易的受害者服务器、转移资金和证据销毁。研究人员称APT38可能与Lazarus和TEMP.Hermit组织共享人员,代码库和其它资源,但TTP完全不同,APT38主要为窃取资金。自2014年以来,APT38已在至少11个国家的16个组织展开攻击,已从全球银行窃取数百万美金。[出自:jiwo.org]

https://www.fireeye.com/blog/thr ... d-threat-group.html

rpt-apt38-2018-web_v4.pdf

rpt-apt38-2018-web_v4.pdf

2 US-CERT警报:针对全球银行的FASTCash活动

US-CERT发布了美国国土安全部(DHS),联邦调查局(FBI)和财政部关于新的ATM现金计划的联合技术警报(TA),确定朝鲜APT组织HIDDEN COBRA在ATM的现金支出方案中植入恶意软件,并将该活动称为FASTCash。FASTCash活动可远程对银行内的支付交换机应用服务器进行破坏,Hidden Cobra自2016年以来一直使用该技术,目标为针对银行内的零售支付系统基础设施。HIDDEN COBRA首先使用恶意Windows可执行应用程序,命令行实用程序应用程序以及FASTCash活动中的其它文件来执行事务并与金融系统进行交互,然后使用合法凭证横向移动并非法访问交换机应用服务器,在受感染的交换机应用服务器上安装合法但却用于恶意的文件,以拦截和回复财务请求消息。目前攻击者已经从全球盗走了数千万美元。

https://www.us-cert.gov/ncas/alerts/TA18-275A

3 研究人员检测到新BETABOT恶意软件攻击活动

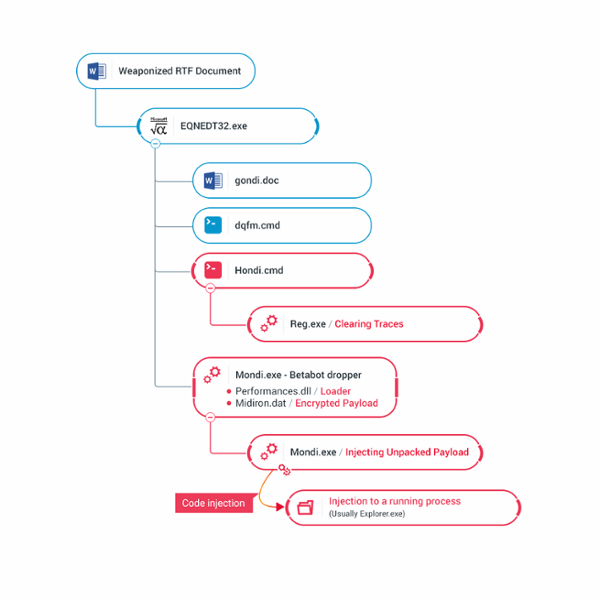

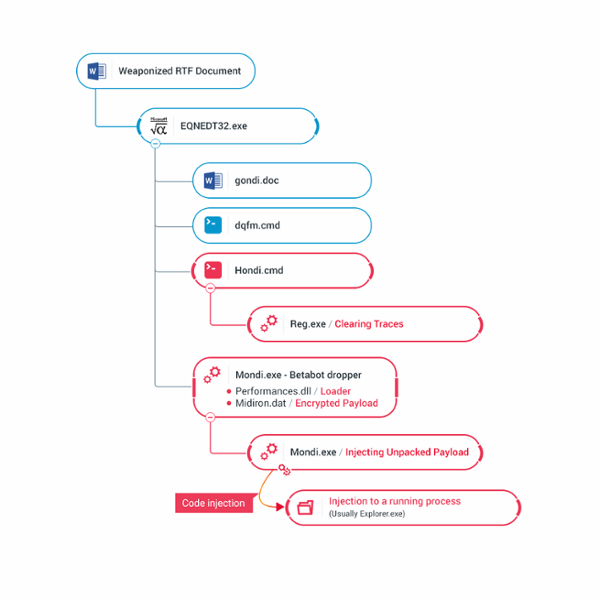

近日,Cybereason SOC在客户环境中检测到多个新Betabot(又名Neurevt)的攻击活动。Betabot为可以接管受害者的机器并窃取敏感信息的复杂恶意软件,最初为银行木马。攻击者使用带有word文档的电子邮件进行传播,word文档实际为带有Microsoft Office公式编辑器漏洞(CVE-2017-11882)的RTF文档,用户点击后将被触发,并执行dqfm.cmd,提取Betabot加载程序和加密的主要荷载,并注入子进程,最后,加载器子进程枚举所有正在运行的进程,完成注入并与C2通信。Betabot使用经典的注册表Autorun、Windows任务计划程序等以维持持久性,具备反调试和检测受害者计算机上运行的安全产品等功能。

https://www.cybereason.com/blog/betabot-banking-trojan-neurevt

4 安全团队发现针对日本用户的FakeSpy新变种

FortiGuard Labs近日检测到FakeSpy新变种针对日本展开活动。该变种传播链从一个虚假日本快递服务公司的网站开始,页面显示要求使用用户电话号码进行身份验证的弹出消息,用户填写后,完成在一些额外的重定向和跳过循环,将向用户发送包含安装FakeSpy恶意软件载荷的dropper的APK文件,以安装在用户的Android设备,FakeSpy会要求成为默认的SMS应用程序,随后记录所有收到的短信并将其发送到C&C服务器。除了能够从Android设备窃取数据外,此FakeSpy变体还可以通过文本消息将自身传播到其它设备。Fortinet的分析,攻击者似乎已经注册了数百个冒充同一日本快递服务的域名。

https://www.fortinet.com/blog/th ... at+Research+Blog%29

5 攻击者使用Azure Blob存储进行网络钓鱼攻击

Netskope威胁研究实验室近日发现使用Azure Blob存储来托管网络钓鱼表单的攻击。攻击者伪装成来自丹佛的一家律师事务所发送带有PDF附件的垃圾邮件,用户点击后,将被链接到伪装称Azure blob存储中托管的Office 365网络钓鱼页面,一旦用户输入他们的信息,表单将把内容提交给攻击者操作的服务器。提交表单后,页面将假装准备好下载文档,但最终只会将用户重定向到Microsoft站点。为减少此类事件发生,Netskope建议用户通过学习更好的的识别非标准的网页地址。

https://www.netskope.com/blog/phishing-in-the-public-cloud

6 思科修复DNA中心和Prime基础设施的严重漏洞

思科内部安全人员发现其DNA中心和Prime基础设施的存在严重漏洞。DNA中心漏洞为受影响系统的默认配置不安全造成的CVE-2018-15386和对关键管理功能的安全性限制不足造成的CVE-2018-0448,未经身份验证的远程攻击者,进行可以检索和修改关键系统文件和查看并对现有系统用户进行未经授权的修改以及创建新用户。Prime基础设施漏洞为CVE-2018-15379,它是两个漏洞的组合,对HTTP Web服务器产生具有不受限制的目录权限。目前上述漏洞已被修复。

https://www.fireeye.com/blog/thr ... d-threat-group.html

rpt-apt38-2018-web_v4.pdf

rpt-apt38-2018-web_v4.pdf 2 US-CERT警报:针对全球银行的FASTCash活动

US-CERT发布了美国国土安全部(DHS),联邦调查局(FBI)和财政部关于新的ATM现金计划的联合技术警报(TA),确定朝鲜APT组织HIDDEN COBRA在ATM的现金支出方案中植入恶意软件,并将该活动称为FASTCash。FASTCash活动可远程对银行内的支付交换机应用服务器进行破坏,Hidden Cobra自2016年以来一直使用该技术,目标为针对银行内的零售支付系统基础设施。HIDDEN COBRA首先使用恶意Windows可执行应用程序,命令行实用程序应用程序以及FASTCash活动中的其它文件来执行事务并与金融系统进行交互,然后使用合法凭证横向移动并非法访问交换机应用服务器,在受感染的交换机应用服务器上安装合法但却用于恶意的文件,以拦截和回复财务请求消息。目前攻击者已经从全球盗走了数千万美元。

https://www.us-cert.gov/ncas/alerts/TA18-275A

3 研究人员检测到新BETABOT恶意软件攻击活动

近日,Cybereason SOC在客户环境中检测到多个新Betabot(又名Neurevt)的攻击活动。Betabot为可以接管受害者的机器并窃取敏感信息的复杂恶意软件,最初为银行木马。攻击者使用带有word文档的电子邮件进行传播,word文档实际为带有Microsoft Office公式编辑器漏洞(CVE-2017-11882)的RTF文档,用户点击后将被触发,并执行dqfm.cmd,提取Betabot加载程序和加密的主要荷载,并注入子进程,最后,加载器子进程枚举所有正在运行的进程,完成注入并与C2通信。Betabot使用经典的注册表Autorun、Windows任务计划程序等以维持持久性,具备反调试和检测受害者计算机上运行的安全产品等功能。

https://www.cybereason.com/blog/betabot-banking-trojan-neurevt

4 安全团队发现针对日本用户的FakeSpy新变种

FortiGuard Labs近日检测到FakeSpy新变种针对日本展开活动。该变种传播链从一个虚假日本快递服务公司的网站开始,页面显示要求使用用户电话号码进行身份验证的弹出消息,用户填写后,完成在一些额外的重定向和跳过循环,将向用户发送包含安装FakeSpy恶意软件载荷的dropper的APK文件,以安装在用户的Android设备,FakeSpy会要求成为默认的SMS应用程序,随后记录所有收到的短信并将其发送到C&C服务器。除了能够从Android设备窃取数据外,此FakeSpy变体还可以通过文本消息将自身传播到其它设备。Fortinet的分析,攻击者似乎已经注册了数百个冒充同一日本快递服务的域名。

https://www.fortinet.com/blog/th ... at+Research+Blog%29

5 攻击者使用Azure Blob存储进行网络钓鱼攻击

Netskope威胁研究实验室近日发现使用Azure Blob存储来托管网络钓鱼表单的攻击。攻击者伪装成来自丹佛的一家律师事务所发送带有PDF附件的垃圾邮件,用户点击后,将被链接到伪装称Azure blob存储中托管的Office 365网络钓鱼页面,一旦用户输入他们的信息,表单将把内容提交给攻击者操作的服务器。提交表单后,页面将假装准备好下载文档,但最终只会将用户重定向到Microsoft站点。为减少此类事件发生,Netskope建议用户通过学习更好的的识别非标准的网页地址。

https://www.netskope.com/blog/phishing-in-the-public-cloud

6 思科修复DNA中心和Prime基础设施的严重漏洞

思科内部安全人员发现其DNA中心和Prime基础设施的存在严重漏洞。DNA中心漏洞为受影响系统的默认配置不安全造成的CVE-2018-15386和对关键管理功能的安全性限制不足造成的CVE-2018-0448,未经身份验证的远程攻击者,进行可以检索和修改关键系统文件和查看并对现有系统用户进行未经授权的修改以及创建新用户。Prime基础设施漏洞为CVE-2018-15379,它是两个漏洞的组合,对HTTP Web服务器产生具有不受限制的目录权限。目前上述漏洞已被修复。